A ciência forense é uma habilidade tão em alta, e graças a inúmeros programas de crime, estou convencido de que é um trabalho fácil. Talvez você se identifique?

Todos sabemos que a realidade é – bem diferente – especialmente quando entramos no mundo das investigações digitais.

A ciência forense tradicional investiga e analisa habilmente evidências físicas no âmbito de crimes e incidentes, mas a forense digital é como encontrar uma agulha no palheiro. Descobrir evidências e insights requer um conjunto especializado de ferramentas e técnicas. Forense de rede, a ciência de investigar a atividade ao longo das vastas teias interconectadas de redes, surgiu para atender a esses requisitos.

O que é forense de rede?

A forense de rede é um ramo da forense digital ou computacional. Ela monitora e analisa o tráfego de rede, eventos, logs e padrões de comunicação após incidentes de cibersegurança para reunir informações, garantir evidências legais e identificar intrusões.

Especialistas em forense digital confiam na forense de rede para reconstruir eventos, entender a intenção e colocar em prática medidas preventivas para evitar futuros incidentes. Soluções como software de forense digital e ferramentas de análise de tráfego de rede (NTA) para investigação forense de rede facilitam o trabalho.

A importância da forense de rede

Recentemente, um ex-funcionário da Apple foi considerado culpado de roubar segredos comerciais do fabricante do iPhone dias antes de sua demissão da empresa. Como ele foi pego? A atividade de sua rede de computadores o delatou.

Múltiplas ferramentas de segurança protegem contra ciberataques. Mas uma vez que um ataque ou incidente de segurança já aconteceu, tudo o que você pode fazer é melhorar suas estratégias de resposta a incidentes e mitigação.

Você tem que conduzir uma análise de causa raiz dos ataques, descobrir se o incidente de segurança está sob controle ou não, e se você encontrou todos os sistemas afetados pelo ataque. Lembre-se: os ciberataques hoje afetam múltiplos dispositivos em uma rede.

Após o ataque, a forense computacional ou digital reúne todas as evidências eletrônicas do incidente de segurança. Ela se concentra na recuperação de dados e análise de sistemas de arquivos. No entanto, o disco rígido revela apenas uma pequena parte da história no mundo da internet hoje. A forense computacional não é suficiente porque os hackers podem ser capazes de apagar todos os arquivos de log em um host comprometido.

A única evidência disponível para análise forense pode estar na rede, e se esse for o caso, a forense de rede é o que mais ajuda. Afinal, as redes são os meios fundamentais de troca de informações e comunicação para cada indivíduo, empresa e organização.

$2,2 bilhões

é a receita estimada do mercado global de forense de rede até 2027.

Fonte: Markets and Markets

A forense de rede investiga todos os tipos de ataques analisando padrões de tráfego de entrada e saída. Ela recupera cada transação—e-mails, mensagens instantâneas, transferências de arquivos—e reconstrói a troca. Esta informação leva à fonte do ataque. Os investigadores podem então montar um quadro completo do incidente de cibersegurança usando evidências baseadas na rede.

A forense de rede é particularmente útil quando o ataque está em andamento, e você não quer alertar os hackers de que você está no encalço deles.

Quem usa a forense de rede?

Organizações que usam ferramentas de forense de rede para análise de tráfego e dados incluem:

- Forças de segurança

- Agências militares e governamentais

- Empresas e corporações

- Academia e organizações de pesquisa

- Empresas de cibersegurança

Quer aprender mais sobre Software de Forense Digital? Explore os produtos de Forense Digital.

Forense computacional e de rede

Até agora, você pode estar começando a entender que a forense computacional é diferente da forense de rede. Mas aqui está um resumo rápido para garantir que você está atualizado.

Forense digital ou computacional envolve a investigação e análise de dados em repouso. Envolve o exame meticuloso e análise de dispositivos digitais para auxiliar em investigações que vão desde cyberbullying até vazamentos de dados.

Forense de rede é um ramo da forense computacional que investiga dados em movimento e lida com informações voláteis e dinâmicas. Ela desempenha um papel crucial em nos ajudar a entender as interações e atividades que ocorrem entre dispositivos em uma rede.

Principais aplicações da forense de rede

Desde o fortalecimento da postura de cibersegurança até a coleta de evidências digitais, veja como diferentes organizações usam a forense de rede.

- Operações de cibersegurança: A forense de rede ajuda as equipes de segurança a responderem efetivamente para mitigar ameaças causadas por intrusões, malware ou acesso não autorizado.

- Resposta a incidentes: As equipes de resposta a incidentes aplicam a forense de rede para entender o escopo, impacto e pontos de entrada dos ataques. Seu trabalho facilita a contenção e recuperação rápida em tempo real.

- Investigações legais: Agências de aplicação da lei e investigadores privados usam a forense de rede para analisar atividades de rede e padrões de comunicação em casos envolvendo crimes cibernéticos, vazamentos de dados e fraudes online.

- Detecção de ameaças internas: Monitorando a atividade da rede para ações incomuns ou não autorizadas por funcionários ou contratados, a forense de rede identifica ameaças internas.

- Otimização de desempenho de rede: Além da segurança, administradores de rede podem usar a forense de rede para analisar problemas de desempenho, identificar gargalos e otimizar a transmissão de dados.

- Pesquisa e desenvolvimento: Pesquisadores exploram investigações de forense de rede para avançar suas técnicas de detecção e prevenção de ameaças cibernéticas. Isso contribui para o cenário em evolução das soluções de cibersegurança.

- Dos casos de uso, você pode ver que a forense de rede é uma extensão da segurança de rede, que tradicionalmente enfatiza a detecção e prevenção de ataques de rede.

Como funciona a forense de rede

Graves ciberataques como ransomware ou ataques à cadeia de suprimentos muitas vezes começam com uma instância de entrada não autorizada no sistema alvo. A partir desse único ponto de entrada, os hackers se movem dentro e fora do sistema através de diferentes dispositivos como roteadores, firewalls, hubs e switches. A forense de rede identifica e analisa todas essas evidências baseadas na rede para entender o que aconteceu.

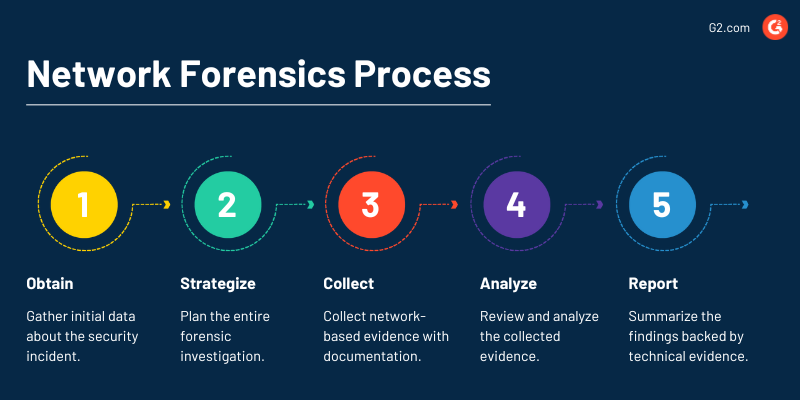

Processo de forense de rede

Os cinco passos principais para a investigação forense de rede são:

- Obter

- Estrategizar

- Coletar

- Analisar

- Relatar

Ou OSCAR. Este framework, também usado na forense digital, garante resultados precisos e significativos.

1. Obter informações

Investigadores forenses de rede reúnem informações iniciais sobre o incidente e o ambiente de rede em questão. Isso inclui detalhes sobre a data e hora do incidente, pessoas, sistemas e endpoints envolvidos, juntamente com as ações tomadas. Esses dados mostram a eles detalhes cruciais sobre o incidente.

2. Estrategizar

Esta etapa envolve o planejamento de toda a investigação forense, pois os dados de rede são voláteis e diferem em sua natureza. Os profissionais mantêm os seguintes pontos em mente ao desenvolver seu processo:

- Objetivos da investigação

- Cronograma

- Fonte e força das evidências

- Recursos e pessoal necessários

- Tempo de atualizações

Estrategizar ajuda a decidir a direção da investigação e priorizar quais evidências precisam ser coletadas primeiro.

3. Coletar evidências

Coletar evidências inclui documentar todos os sistemas que são acessados e usados, capturar e salvar fluxos de dados de rede em discos rígidos, e reunir logs de firewalls e servidores. A documentação deve incluir tempo, fonte da evidência, método de aquisição e os investigadores envolvidos.

Fontes para análise forense de rede

Conduzir uma investigação muitas vezes requer a coleta de evidências de várias fontes para entender o que aconteceu. Aqui estão algumas fontes comuns onde você pode encontrar dados de rede durante uma investigação:

- Dados de tráfego de rede compreendem as informações trocadas entre dispositivos de rede. Ferramentas como soluções de captura de pacotes, sniffers de pacotes ou sistemas de monitoramento de rede registram os dados.

- Logs de roteadores e switches rastreiam a comunicação entre segmentos de rede.

- Logs de servidores proxy de rede monitoram solicitações e respostas de usuários para fornecer detalhes sobre sites acessados, horários de acesso e atividades dos usuários.

- Logs de firewall registram tentativas de conexão, tráfego permitido ou negado, e violações de regras.

- Sistemas de detecção e prevenção de intrusões (IDPS) alertas são gerados quando detectam atividades suspeitas ou maliciosas.

- Logs do sistema de nomes de domínio (DNS) contêm consultas de domínio, endereços de protocolo de internet (IP), e sites acessados por usuários.

- Logs de servidores de e-mail salvam dados sobre o tráfego de e-mails recebidos e enviados, incluindo endereços de remetente e destinatário e carimbos de data/hora.

- Logs de autenticação mantêm registros de tentativas de login bem-sucedidas e falhas para ajudar a rastrear atividades de usuários e possíveis acessos não autorizados.

- Logs de servidores de bancos de dados, aplicativos e servidores web fornecem informações sobre solicitações de usuários, transações e atividades.

- Logs de pontos de acesso sem fio documentam dispositivos sem fio que se conectam à rede. Esta ação faz parte da forense sem fio, um ramo da forense de rede.

4. Analisar evidências

Esta fase central revisa as evidências usando múltiplas técnicas forenses manuais e automatizadas para correlacionar conjuntos de dados de diferentes dispositivos de rede. A análise geralmente começa com algumas pistas iniciais como:

- Alertas de sistemas de detecção de intrusões

- Padrões notáveis que mostram sinais de ataques como negação de serviço ou infiltração de vírus

- Anomalias de log

- Qualquer desvio das linhas de base do comportamento normal da rede, como padrões de tráfego incomuns ou protocolos de rede inesperados ou erros de porta, ou outro comportamento anormal da rede

Correlacionar todos esses dados estabelece uma linha do tempo dos eventos e desenvolve teorias de trabalho sobre como o ataque ocorreu. A análise pode levar à coleta adicional de evidências de fontes adicionais.

5. Relatar

Os investigadores forenses de rede resumem suas descobertas com base nas evidências técnicas que coletaram e analisaram. O relatório deve ser simples para que até mesmo leigos possam entender.

Métodos de coleta de dados de rede na forense de rede

A coleta de dados de rede é uma etapa fundamental no processo de forense de rede. A coleta acontece através de dois métodos.

1. Método "catch it as you can"

A abordagem "catch it as you can" captura e analisa o tráfego de rede à medida que ele atravessa um ponto específico na rede de uma só vez, ou seja, em modo de lote. Este método requer uma grande quantidade de armazenamento para corresponder à quantidade de dados que chegam para análise.

2. Método "stop-look-listen"

Nesta abordagem, os pacotes de rede são analisados rudimentarmente na memória, e apenas os dados de rede selecionados considerados dignos de análise adicional são registrados. Como resultado, não é necessário tanto armazenamento.

Melhores práticas a seguir ao coletar evidências baseadas em rede

- Minimize interações com a rede para evitar alterar evidências.

- Coletar dados passivamente sempre que possível e evitar fazer alterações que possam afetar atividades em andamento.

- Use ferramentas padrão da indústria para coleta de evidências para garantir precisão.

- Faça cópias de todas as evidências e gere hashes criptográficos para sua verificação.

- Trabalhe em cópias de evidências em vez do original.

- Mantenha uma cadeia de custódia documentando todas as etapas do manuseio de evidências.

Desafios na forense de rede

O desafio inicial e mais crucial com a forense de rede gira em torno de preparar a infraestrutura para investigação. Deve garantir que os dados necessários existam para uma investigação completa. No entanto, não é uma tarefa fácil, e os investigadores lidam com inúmeros desafios ao realizar seu trabalho.

- Volume e armazenamento de dados: Como as redes geram grandes quantidades de dados, armazenar e gerenciar apresenta problemas. Soluções de armazenamento eficientes são necessárias para reter dados relevantes para análise enquanto evitam sobrecarregar as capacidades de armazenamento.

- Criptografia: As conexões de internet são frequentemente protegidas com segurança da camada de transporte (TLS) e camada de soquete seguro (SSL) criptografias. Embora a criptografia seja benéfica para proteger dados, do ponto de vista da forense digital, o tráfego criptografado dificulta a análise sem chaves de descriptografia.

- Integridade dos dados: Você não pode comprometer quando se trata da integridade dos dados coletados. Se alguém adulterar ou corromper os dados coletados, o resultado da análise forense de rede pode ser afetado negativamente.

- Preocupações com a privacidade: Encontrar um equilíbrio entre conduzir forense eficaz e respeitar a privacidade do usuário se complica quando os dados coletados incluem informações privadas ou sensíveis. A situação exige manuseio adequado e medidas fortes de controle de acesso.

- Restrições de recursos: Lidar com recursos limitados é um grande desafio na forense de rede, pois requer muitas pessoas, poder computacional e tempo para agregar e analisar dados de diferentes fontes.

Ferramentas de forense de rede

Empregue o conjunto certo de ferramentas de forense de rede para mitigar os desafios mencionados. Essas cinco ferramentas de software cobrem vários aspectos da infraestrutura de rede e ajudam no processo forense.

1. Software de análise de tráfego de rede

As ferramentas modernas de NTA se concentram em analisar padrões de tráfego de rede e pacotes fluindo, coletando e analisando dados como os endereços IP de origem e destino, portas, protocolos de tráfego e volume de tráfego. As equipes de TI e segurança o usam para identificar ameaças à segurança da rede, monitorar o fluxo de dados e conduzir investigações forenses.

Top 5 ferramentas de NTA

- IBM Security QRadar SIEM

- Check Point Next Generation Firewalls (NGFWs)

- Progress WhatsUp Gold

- Arista NDR

- FortiAnalyzer

2. Software de monitoramento de rede

O software de monitoramento de rede mostra toda a sua rede e lida com diferentes aspectos dos componentes, dispositivos e tráfego da rede. Enquanto as ferramentas de monitoramento de rede são usadas principalmente para rastreamento em tempo real, análise e otimização de atividades de rede, elas também geram uma riqueza de valor para investigações forenses após incidentes ou violações de segurança.

Top 5 plataformas de software de monitoramento de rede

* Acima estão as cinco principais soluções de monitoramento de rede do Relatório Grid® de Outono de 2024 da G2.3. IDPS

Software de detecção e prevenção de intrusões é um componente importante da forense e segurança de rede. O IDPS pode ajudar a detectar e prevenir acessos não autorizados a redes e sistemas. Ele funciona analisando pacotes de rede, logs de sistema e outras fontes de dados para identificar sinais de atividades maliciosas ou violações de políticas.

Top 5 soluções de IDPS

- Palo Alto Networks Threat Prevention

- Palo Alto Networks Next-Generation Firewall

- Hybrid Cloud Security

- Blumira Automated Detection & Response

- AlienVault USM (da AT&T Cybersecurity)

* Acima estão as cinco principais soluções de IDPS do Relatório Grid® de Outono de 2024 da G2.

4. Software de forense digital

Software de forense digital é projetado para reunir, analisar e interpretar evidências digitais de computadores, dispositivos móveis, mídias de armazenamento e redes. Embora seu foco principal esteja na análise de artefatos digitais, ele também desempenha um papel na forense de rede.

Observe que as ferramentas forenses especializadas relacionadas à rede mencionadas aqui oferecem recursos mais avançados adaptados para investigações forenses de rede.

Top 5 softwares de forense digital

- IBM Security QRadar SIEM

- Belkasoft

- Microsoft Purview Audit

- Magnet Forensics

- SentinelOne Singularity RemoteOps Forensics

* Acima estão as cinco principais soluções de forense digital do Relatório Grid® de Outono de 2024 da G2.

5. Sistemas de gerenciamento de informações e eventos de segurança (SIEM)

Sistemas SIEM fornecem visibilidade centralizada, correlação de eventos e capacidades avançadas de análise. Eles ajudam as organizações a investigar e responder a potenciais vulnerabilidades e incidentes de segurança. Muitas soluções SIEM integram-se com outras ferramentas de forense de rede para oferecer capacidades abrangentes de segurança e investigação.

Top 5 soluções de SIEM

- Microsoft Sentinel

- IBM Security QRadar SIEM

- Splunk Enterprise Security

- Splunk Enterprise

- AlienVault USM (da AT&T Cybersecurity)

* Acima estão as cinco principais soluções de SIEM do Relatório Grid® de Outono de 2024 da G2.

As ferramentas mencionadas aqui, como software de NTA, plataformas de forense digital, IDPS e soluções SIEM, oferecem capacidades únicas que se complementam dentro de uma investigação forense de rede abrangente. Considere as necessidades, objetivos e recursos da sua organização para decidir qual combinação de ferramentas melhor se adapta à sua estratégia de investigação.

"Considere que diferentes ferramentas coletarão e analisarão diferentes tipos e tamanhos de artefatos. Dependendo de quanto dados você pode armazenar e o que pode analisar em escala, você pode preferir executar ferramentas para armazenar capturas de pacotes completas, apenas segmentos de conexões de rede ou apenas metadados de rede", diz Giorgio Perticone, analista consultor de detecção e resposta a ameaças na Vectra AI.

"Esta decisão pode mudar drasticamente suas capacidades forenses e deve ser cuidadosamente determinada antecipadamente”, acrescenta Perticone.

Carreira em forense de rede

À medida que a importância da forense de rede cresce, também cresce a demanda por profissionais de cibersegurança e TI qualificados no assunto por grandes empresas, agências de aplicação da lei e empresas de cibersegurança.

Uma busca rápida no LinkedIn por carreiras em "forense de rede" retorna milhares de empregos apenas nos Estados Unidos, com títulos como:

- Analista de defesa de rede de computadores

- Analista de exploração de rede digital

- Investigador de resposta a ciberataques

- Analista de investigação e forense

- Analista de inteligência de ameaças

- Analista de segurança

Analistas de segurança e rede precisam de pelo menos um diploma de bacharel em ciência da computação, cibersegurança ou área relacionada. Analistas de rede também precisam ser proficientes em protocolos de rede e análise de tráfego e confortáveis com ferramentas como analisadores de pacotes e software de análise de logs.

Pronto para a caça?

Qualquer organização que considere a forense digital como parte de sua postura de segurança deve abraçar o poderoso ramo da forense de rede para fortalecer suas defesas. Ao fazer isso, as organizações podem ficar um passo à frente na batalha contínua contra as ameaças cibernéticas em evolução.

Curioso para saber mais? Mergulhe neste artigo sobre análise de tráfego de rede e como ela fortalece a segurança da rede.

Este artigo foi publicado originalmente em 2023. Foi atualizado com novas informações.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)