La scienza forense è una competenza molto richiesta, e grazie a numerosi programmi televisivi sui crimini, sono convinto che sia un lavoro facile. Forse puoi capirmi?

Sappiamo tutti che la realtà è - molto diversa - soprattutto quando entriamo nel mondo delle indagini digitali.

La scienza forense tradizionale indaga e analizza abilmente le prove fisiche nel contesto di crimini e incidenti, ma la forense digitale è come trovare un ago in un pagliaio. Scoprire prove e intuizioni richiede un set specializzato di strumenti e tecniche. La forense di rete, la scienza di investigare l'attività attraverso le vaste reti interconnesse, è nata per soddisfare questi requisiti.

Cos'è la forense di rete?

La forense di rete è un ramo della forense digitale o informatica. Monitora e analizza il traffico di rete, gli eventi, i log e i modelli di comunicazione dopo incidenti di sicurezza informatica per raccogliere informazioni, garantire prove legali e individuare intrusioni.

Gli esperti di forense digitale si affidano alla forense di rete per ricostruire eventi, comprendere le intenzioni e mettere in atto misure preventive per evitare futuri incidenti. Soluzioni come software di forense digitale e strumenti di analisi del traffico di rete (NTA) per l'indagine forense di rete rendono il lavoro più facile.

L'importanza della forense di rete

Recentemente, un ex dipendente di Apple è stato dichiarato colpevole di aver rubato i segreti commerciali del produttore di iPhone pochi giorni prima delle sue dimissioni dall'azienda. Come è stato scoperto? La sua attività di rete informatica lo ha tradito.

Molti strumenti di sicurezza proteggono dagli attacchi informatici. Ma una volta che un attacco o un incidente di sicurezza è già avvenuto, tutto ciò che puoi fare è migliorare le tue strategie di risposta agli incidenti e mitigazione.

Devi condurre un'analisi delle cause principali degli attacchi, scoprire se l'incidente di sicurezza è sotto controllo o meno, e se hai trovato tutti i sistemi colpiti dall'attacco. Ricorda: gli attacchi informatici oggi colpiscono più dispositivi attraverso una rete.

Dopo l'attacco, la forense informatica o digitale raccoglie tutte le prove elettroniche dell'incidente di sicurezza. Si concentra sul recupero dei dati e sull'analisi del file system. Tuttavia, il disco rigido rivela solo una piccola parte della storia nel mondo di internet di oggi. La forense informatica non è sufficiente perché gli hacker potrebbero essere in grado di cancellare tutti i file di log su un host compromesso.

L'unica prova disponibile per l'analisi forense potrebbe essere sulla rete, e se è così, la forense di rete è ciò che aiuta di più. Dopotutto, le reti sono il mezzo fondamentale di scambio di informazioni e comunicazione per ogni individuo, impresa e organizzazione.

2,2 miliardi di dollari

è il fatturato stimato del mercato globale della forense di rete entro il 2027.

Fonte: Markets and Markets

La forense di rete indaga su tutti i tipi di attacchi analizzando i modelli di traffico in entrata e in uscita. Recupera ogni transazione—email, messaggi istantanei, trasferimenti di file—e ricostruisce lo scambio. Queste informazioni portano alla fonte dell'attacco. Gli investigatori possono quindi mettere insieme un quadro completo dell'incidente di sicurezza informatica utilizzando prove basate sulla rete.

La forense di rete è particolarmente utile quando l'attacco è in corso e non vuoi avvisare gli hacker che sei sulle loro tracce.

Chi utilizza la forense di rete?

Le organizzazioni che utilizzano strumenti di forense di rete per l'analisi del traffico e dei dati includono:

- Forze dell'ordine

- Agenzie militari e governative

- Aziende e imprese

- Accademia e organizzazioni di ricerca

- Società di sicurezza informatica

Vuoi saperne di più su Software di analisi forense digitale? Esplora i prodotti Informatica Forense.

Forense informatica e di rete

Ormai, potresti iniziare a capire che la forense informatica è diversa dalla forense di rete. Ma ecco un rapido riepilogo per assicurarti di essere aggiornato.

La forense digitale o informatica coinvolge l'indagine e l'analisi dei dati a riposo. Comporta un esame e un'analisi meticolosi dei dispositivi digitali per aiutare nelle indagini che vanno dal cyberbullismo alle violazioni dei dati.

La forense di rete è un ramo della forense informatica che indaga sui dati in movimento e si occupa di informazioni volatili e dinamiche. Gioca un ruolo cruciale nell'aiutarci a comprendere le interazioni e le attività che si verificano tra i dispositivi attraverso una rete.

Applicazioni chiave della forense di rete

Dal rafforzamento della postura di sicurezza informatica alla raccolta di prove digitali, ecco come diverse organizzazioni utilizzano la forense di rete.

- Operazioni di sicurezza informatica: La forense di rete aiuta i team di sicurezza a rispondere efficacemente per mitigare le minacce causate da intrusioni, malware o accessi non autorizzati.

- Risposta agli incidenti: I team di risposta agli incidenti applicano la forense di rete per comprendere la portata, l'impatto e i punti di ingresso degli attacchi. Il loro lavoro facilita un rapido contenimento e recupero in tempo reale.

- Indagini legali: Le agenzie di forze dell'ordine e gli investigatori privati utilizzano la forense di rete per analizzare le attività di rete e i modelli di comunicazione in casi che coinvolgono crimini informatici, violazioni dei dati e frodi online.

- Rilevamento delle minacce interne: Monitorando l'attività di rete per azioni insolite o non autorizzate da parte di dipendenti o appaltatori, la forense di rete identifica le minacce interne.

- Ottimizzazione delle prestazioni di rete: Oltre alla sicurezza, gli amministratori di rete possono utilizzare la forense di rete per analizzare i problemi di prestazioni, identificare i colli di bottiglia e ottimizzare la trasmissione dei dati.

- Ricerca e sviluppo: I ricercatori esplorano le indagini forensi di rete per avanzare le loro tecniche di rilevamento e prevenzione delle minacce informatiche. Questo contribuisce al panorama in evoluzione delle soluzioni di sicurezza informatica.

- Dai casi d'uso, puoi vedere che la forense di rete è un'estensione della sicurezza di rete, che tradizionalmente enfatizza il rilevamento e la prevenzione degli attacchi di rete.

Come funziona la forense di rete

Gravi attacchi informatici come il ransomware o gli attacchi alla catena di fornitura spesso iniziano da un'istanza di accesso non autorizzato al sistema bersaglio. Da quel singolo punto di ingresso, gli hacker si muovono dentro e fuori dal sistema attraverso diversi dispositivi come router, firewall, hub e switch. La forense di rete identifica e analizza tutte queste prove basate sulla rete per capire cosa è successo.

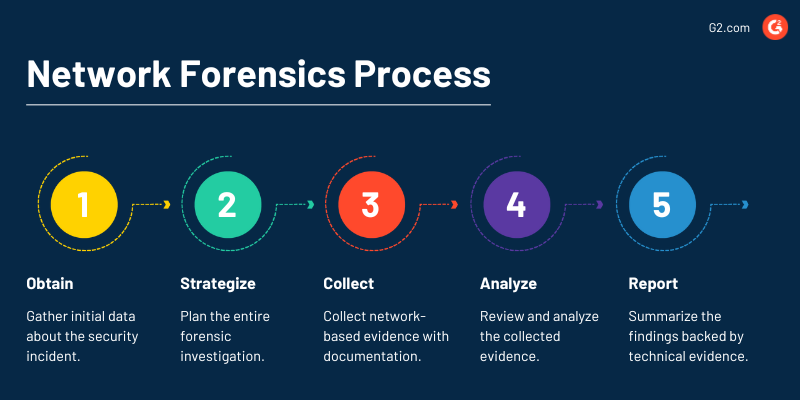

Processo di forense di rete

I cinque passaggi chiave per l'indagine forense di rete sono:

- Ottenere

- Strategizzare

- Raccogliere

- Analizzare

- Riportare

O OSCAR. Questo framework, utilizzato anche nella forense digitale, assicura risultati accurati e significativi.

1. Ottenere informazioni

Gli investigatori forensi di rete raccolgono informazioni iniziali sull'incidente e sull'ambiente di rete in questione. Questo include dettagli sulla data e l'ora dell'incidente, persone, sistemi e endpoint coinvolti, insieme alle azioni intraprese. Questi dati mostrano loro dettagli cruciali sull'incidente.

2. Strategizzare

Questo passaggio comporta la pianificazione dell'intera indagine forense poiché i dati di rete sono volatili e differiscono nella loro natura. I professionisti tengono a mente i seguenti punti mentre sviluppano il loro processo:

- Obiettivi dell'indagine

- Cronologia

- Fonte e forza delle prove

- Risorse e personale necessari

- Tempo degli aggiornamenti

Strategizzare aiuta a decidere la direzione dell'indagine e a dare priorità a quali prove devono essere raccolte per prime.

3. Raccogliere prove

Raccogliere prove include documentare tutti i sistemi che sono stati accessati e utilizzati, catturare e salvare i flussi di dati di rete su dischi rigidi e raccogliere log da firewall e server. La documentazione deve includere il tempo, la fonte delle prove, il metodo di acquisizione e gli investigatori coinvolti.

Fonti per l'analisi forense di rete

Condurre un'indagine spesso richiede la raccolta di prove da varie fonti per capire cosa è successo. Ecco alcune fonti comuni dove potresti trovare dati di rete durante un'indagine:

- Dati di traffico di rete comprendono le informazioni scambiate tra dispositivi di rete. Strumenti come soluzioni di cattura pacchetti, sniffer di pacchetti o sistemi di monitoraggio della rete registrano i dati.

- Log da router e switch tracciano la comunicazione tra segmenti di rete.

- Log del server proxy di rete monitorano le richieste degli utenti e le risposte per fornire dettagli sui siti web accessati, tempi di accesso e attività degli utenti.

- Log del firewall registrano i tentativi di connessione, il traffico consentito o negato e le violazioni delle regole.

- Sistemi di rilevamento e prevenzione delle intrusioni (IDPS) allerta vengono generate quando rilevano attività sospette o dannose.

- Log del sistema dei nomi di dominio (DNS) contengono query di dominio, indirizzi di protocollo internet (IP) e siti web accessati dagli utenti.

- Log del server di posta elettronica salvano dati sul traffico email in entrata e in uscita, inclusi indirizzi del mittente e del destinatario e timestamp.

- Log di autenticazione mantengono registri dei tentativi di accesso riusciti e falliti per aiutare a tracciare le attività degli utenti e potenziali accessi non autorizzati.

- Log del server da database, applicazioni e server web forniscono informazioni sulle richieste degli utenti, transazioni e attività.

- Log del punto di accesso wireless documentano i dispositivi wireless che si connettono alla rete. Questa azione fa parte della forense wireless, un ramo della forense di rete.

4. Analizzare le prove

Questa fase centrale esamina le prove utilizzando molteplici tecniche forensi manuali e automatizzate per correlare i set di dati da diversi dispositivi di rete. L'analisi inizia tipicamente con alcuni indizi iniziali come:

- Allerta dai sistemi di rilevamento delle intrusioni

- Modelli evidenti che mostrano segni di attacchi come negazione del servizio o infiltrazione di virus

- Anomalie nei log

- Qualsiasi deviazione dai parametri di comportamento normale della rete come modelli di traffico insoliti o protocolli di rete inaspettati o errori di porta, o altri comportamenti anomali della rete

Correlare tutti questi dati stabilisce una cronologia degli eventi e sviluppa teorie di lavoro su come si è verificato l'attacco. L'analisi può portare a ulteriori raccolte di prove da fonti aggiuntive.

5. Riportare

Gli investigatori forensi di rete riassumono i loro risultati basati sulle prove tecniche raccolte e analizzate. Il rapporto dovrebbe essere semplice da comprendere anche per i profani.

Metodi di raccolta dei dati di rete nella forense di rete

La raccolta dei dati di rete è un passaggio fondamentale nel processo di forense di rete. La raccolta avviene attraverso due metodi.

1. Metodo "catch it as you can"

L'approccio "catch it as you can" cattura e analizza il traffico di rete mentre attraversa un particolare punto della rete tutto in una volta, cioè in modalità batch. Questo metodo richiede una grande quantità di spazio di archiviazione per corrispondere alla quantità di dati in arrivo per l'analisi.

2. Metodo "stop-look-listen"

In questo approccio, i pacchetti di rete vengono analizzati rudimentalmente in memoria, e solo i dati di rete selezionati ritenuti degni di ulteriori analisi vengono registrati. Di conseguenza, non è necessario tanto spazio di archiviazione.

Best practice da seguire durante la raccolta di prove basate sulla rete

- Minimizzare le interazioni con la rete per evitare di alterare le prove.

- Raccogliere dati passivamente ogni volta possibile ed evitare di apportare modifiche che potrebbero influenzare le attività in corso.

- Utilizzare strumenti standard del settore per la raccolta delle prove per garantire l'accuratezza.

- Fare copie di tutte le prove e generare hash crittografici per la loro verifica.

- Lavorare su copie delle prove invece che sugli originali.

- Mantenere una catena di custodia documentando tutti i passaggi della gestione delle prove.

Le sfide nella forense di rete

La sfida iniziale e più cruciale con la forense di rete ruota attorno alla preparazione dell'infrastruttura per l'indagine. Dovrebbe garantire che i dati richiesti esistano per un'indagine completa. Tuttavia, non è un compito facile, e gli investigatori affrontano numerose sfide mentre svolgono il loro lavoro.

- Volume e archiviazione dei dati: Poiché le reti generano enormi quantità di dati, l'archiviazione e la gestione pongono problemi. Sono necessarie soluzioni di archiviazione efficienti per conservare i dati rilevanti per l'analisi evitando di sovraccaricare le capacità di archiviazione.

- Crittografia: Le connessioni internet sono spesso protette con la sicurezza del livello di trasporto (TLS) e la crittografia del livello di socket sicuro (SSL) crittografie. Mentre la crittografia è benefica per proteggere i dati, dal punto di vista della forense digitale, il traffico crittografato rende difficile l'analisi senza chiavi di decrittazione.

- Integrità dei dati: Non puoi compromettere quando si tratta dell'integrità dei dati raccolti. Se qualcuno manomette o corrompe i dati raccolti, il risultato dell'analisi forense di rete potrebbe essere influenzato negativamente.

- Problemi di privacy: Trovare un equilibrio tra condurre una forense efficace e rispettare la privacy degli utenti diventa complicato quando i dati raccolti includono informazioni private o sensibili. La situazione richiede una gestione adeguata e misure di controllo degli accessi forti.

- Vincoli di risorse: Affrontare risorse limitate è una grande sfida nella forense di rete poiché richiede molte persone, potenza di calcolo e tempo per aggregare e analizzare i dati da diverse fonti.

Strumenti di forense di rete

Utilizza il giusto set di strumenti di forense di rete per mitigare le sfide menzionate. Questi cinque strumenti software coprono vari aspetti dell'infrastruttura di rete e aiutano nel processo forense.

1. Software di analisi del traffico di rete

Gli strumenti NTA moderni si concentrano sull'analisi dei modelli di traffico di rete e dei pacchetti che fluiscono raccogliendo e analizzando dati come gli indirizzi IP di origine e destinazione, le porte, i protocolli di traffico e il volume del traffico. I team IT e di sicurezza lo utilizzano per identificare le minacce alla sicurezza della rete, monitorare il flusso di dati e condurre indagini forensi.

I 5 migliori strumenti NTA

- IBM Security QRadar SIEM

- Check Point Next Generation Firewalls (NGFWs)

- Progress WhatsUp Gold

- Arista NDR

- FortiAnalyzer

2. Software di monitoraggio della rete

Il software di monitoraggio della rete ti mostra l'intera rete e gestisce diversi aspetti dei componenti, dispositivi e traffico di rete. Mentre gli strumenti di monitoraggio della rete sono utilizzati principalmente per il tracciamento in tempo reale, l'analisi e l'ottimizzazione delle attività di rete, generano anche una grande quantità di valore per le indagini forensi dopo incidenti di sicurezza o violazioni.

I 5 migliori software di monitoraggio della rete

* Sopra sono riportate le cinque principali soluzioni di monitoraggio della rete dal rapporto Grid® di G2 per l'autunno 2024.3. IDPS

Il software di rilevamento e prevenzione delle intrusioni è un componente importante della forense e della sicurezza di rete. L'IDPS può aiutare a rilevare e prevenire accessi non autorizzati a reti e sistemi. Funziona analizzando pacchetti di rete, log di sistema e altre fonti di dati per identificare segni di attività dannose o violazioni delle politiche.

Le 5 migliori soluzioni IDPS

- Palo Alto Networks Threat Prevention

- Palo Alto Networks Next-Generation Firewall

- Hybrid Cloud Security

- Blumira Automated Detection & Response

- AlienVault USM (da AT&T Cybersecurity)

* Sopra sono riportate le cinque principali soluzioni IDPS dal rapporto Grid® di G2 per l'autunno 2024.

4. Software di forense digitale

Il software di forense digitale è progettato per raccogliere, analizzare e interpretare prove digitali da computer, dispositivi mobili, supporti di archiviazione e reti. Mentre il suo focus principale è l'analisi degli artefatti digitali, gioca anche un ruolo nella forense di rete.

Nota che gli strumenti forensi specializzati menzionati qui offrono funzionalità più avanzate su misura per le indagini forensi di rete.

I 5 migliori software di forense digitale

- IBM Security QRadar SIEM

- Belkasoft

- Microsoft Purview Audit

- Magnet Forensics

- SentinelOne Singularity RemoteOps Forensics

* Sopra sono riportate le cinque principali soluzioni di forense digitale dal rapporto Grid® di G2 per l'autunno 2024.

5. Sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM)

I sistemi SIEM forniscono visibilità centralizzata, correlazione degli eventi e capacità di analisi avanzate. Aiutano le organizzazioni a indagare e rispondere a potenziali vulnerabilità e incidenti di sicurezza. Molte soluzioni SIEM si integrano con altri strumenti di forense di rete per offrire capacità di sicurezza e indagine complete.

Le 5 migliori soluzioni SIEM

- Microsoft Sentinel

- IBM Security QRadar SIEM

- Splunk Enterprise Security

- Splunk Enterprise

- AlienVault USM (da AT&T Cybersecurity)

* Sopra sono riportate le cinque principali soluzioni SIEM dal rapporto Grid® di G2 per l'autunno 2024.

Gli strumenti menzionati qui, come il software NTA, le piattaforme di forense digitale, IDPS e le soluzioni SIEM, offrono capacità uniche che si completano a vicenda all'interno di un'indagine forense di rete completa. Considera le esigenze, gli obiettivi e le risorse della tua organizzazione per decidere quale combinazione di strumenti si adatta meglio alla tua strategia di indagine.

"Tieni in considerazione che diversi strumenti raccoglieranno e analizzeranno diversi tipi e dimensioni di artefatti. A seconda di quanto puoi permetterti di archiviare e di cosa puoi analizzare su larga scala, potresti preferire eseguire strumenti per archiviare catture di pacchetti complete, solo segmenti di connessioni di rete o solo metadati di rete," dice Giorgio Perticone, l'analista consulente per il rilevamento e la risposta alle minacce presso Vectra AI.

"Questa decisione può cambiare drasticamente le tue capacità forensi e dovrebbe essere determinata con attenzione in anticipo,” aggiunge Perticone.

Carriera nella forense di rete

Man mano che l'importanza della forense di rete cresce, cresce anche la domanda di professionisti della sicurezza informatica e IT esperti in materia da parte di grandi imprese, agenzie di forze dell'ordine e aziende di sicurezza informatica.

Una rapida ricerca su LinkedIn per carriere nella "forense di rete" restituisce migliaia di lavori solo negli Stati Uniti, con titoli come:

- Analista di difesa della rete informatica

- Analista di sfruttamento della rete digitale

- Investigatore di risposta informatica

- Analista di indagini e forense

- Analista di intelligence sulle minacce

- Analista di sicurezza

Gli analisti di sicurezza e di rete necessitano almeno di una laurea in informatica, sicurezza informatica o un campo correlato. Gli analisti di rete devono anche essere esperti nei protocolli di rete e nell'analisi del traffico e a proprio agio con strumenti come analizzatori di pacchetti e software di analisi dei log.

Pronto per la caccia?

Qualsiasi organizzazione che consideri la forense digitale come parte della sua postura di sicurezza dovrebbe abbracciare il potente ramo della forense di rete per fortificare le sue difese. Facendo questo, le organizzazioni possono rimanere un passo avanti nella continua battaglia contro le minacce informatiche in evoluzione.

Curioso di saperne di più? Approfondisci questo articolo sull'analisi del traffico di rete e come rafforza la sicurezza della rete.

Questo articolo è stato originariamente pubblicato nel 2023. È stato aggiornato con nuove informazioni.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)