O que é a forense digital?

A forense digital, também conhecida como forense computacional, coleta e ajuda os usuários a apresentar evidências digitais para auxiliar em litígios.

À medida que a tecnologia evolui, os crimes cibernéticos também evoluem. Evidências digitais armazenadas em computadores, smartphones, pen drives ou armazenamento em nuvem podem ser corrompidas ou roubadas. A forense digital preserva essas evidências por meio de tecnologia e técnicas investigativas.

Software de forense digital permite que os pesquisadores identifiquem, coletem e armazenem evidências digitais com segurança. Especialistas em forense digital usam essas evidências em processos legais para auxiliar o judiciário.

Tipos de forense digital

A forense digital recupera dados perdidos ou analisa evidências de dados para descobrir o “porquê” e o “como” por trás de um ataque cibernético. É classificada nos seguintes tipos:

- Forense de mídia inclui a coleta, identificação, análise e apresentação de evidências de áudio, vídeo ou imagem durante uma investigação.

- Forense cibernética abrange a coleta de dados e a apresentação de evidências digitais durante uma investigação de crime cibernético.

- Forense móvel abrange a recuperação de evidências digitais de telefones celulares, dispositivos de sistema de posicionamento global (GPS), tablets ou laptops.

- Forense de software apresenta evidências relacionadas a software durante uma investigação.

- Forense computacional coleta evidências digitais de computadores, laptops e outros dispositivos de computação.

- Forense de banco de dados investiga quaisquer atividades maliciosas ou acesso a um banco de dados e analisa quaisquer modificações. Verifica contratos comerciais e investiga crimes financeiros em larga escala.

Técnicas comuns de forense digital

Forense digital especialistas usam uma ou mais das seguintes técnicas para coletar e analisar evidências.

- Recuperação de arquivos deletados: Isso ajuda a recuperar e restaurar arquivos deliberadamente ou inadvertidamente deletados por uma pessoa ou um vírus.

- Esteganografia reversa: Enquanto a esteganografia esconde dados dentro de uma mensagem digital, a esteganografia reversa é quando especialistas analisam o hashing de uma mensagem. Hashing refere-se a uma string de dados que muda quando um arquivo ou mensagem é interrompido.

- Análise cruzada de drives: A análise cruzada de drives examina dados em vários discos de computador usando conceitos como correlação e referência cruzada para comparar eventos.

- Análise ao vivo: Esta analisa os dados voláteis de um computador em execução armazenados na memória de acesso aleatório (RAM) ou memória cache. Ajuda a identificar a causa do tráfego anormal do computador.

- Preservação de evidências: Especialistas usam uma ferramenta de bloqueio de escrita para criar uma cópia exata dos dados iniciais. Isso impede que qualquer dispositivo ou programa corrompa a evidência original.

- Reconstrução de atividade na web: Especialistas usam a reconstrução de atividade na web para recuperar o histórico de navegação e acessar arquivos temporários da internet e cookies aceitos. É útil quando um usuário deleta o histórico de navegação para alegar negação plausível.

- Investigação de dispositivos de rede: Esta técnica investiga todos os logs de rede. Especialistas a usam quando os logs do servidor não estão disponíveis por razões desconhecidas.

- Táticas de isca: Ajuda especialistas a extrair e copiar o endereço de protocolo de internet (IP) de um criminoso cibernético. Especialistas enviam um e-mail para capturar o endereço IP do destinatário, permitindo que rastreiem criminosos suspeitos.

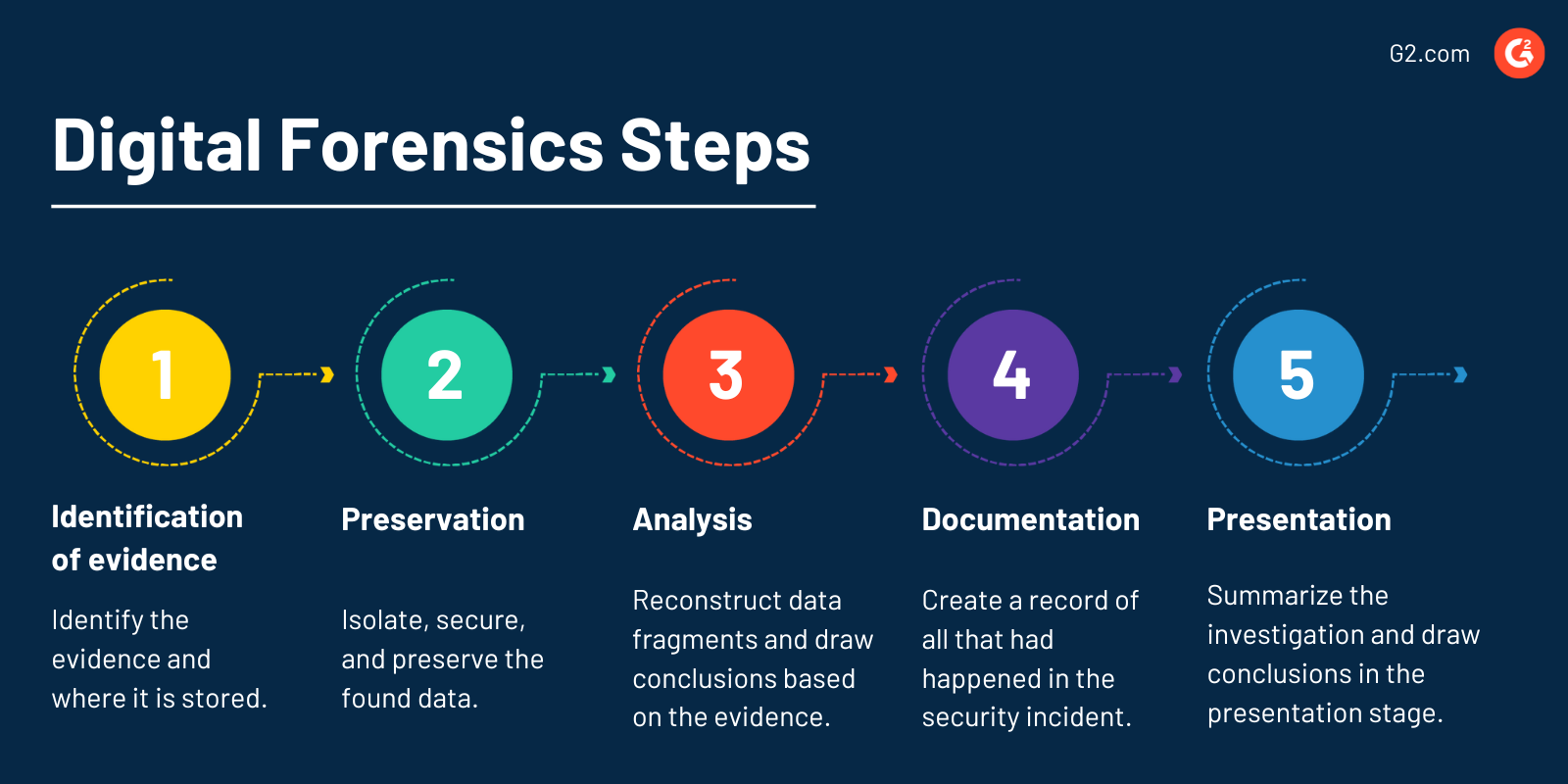

Etapas da forense digital

Para que as evidências digitais sejam aceitas, um especialista deve seguir etapas específicas para que as evidências não sejam adulteradas.

Abaixo estão as cinco etapas comuns envolvidas em uma investigação de forense digital.

- Identificação de evidências: Identifique as evidências e onde estão armazenadas.

- Preservação: Isole, proteja e preserve os dados encontrados. Garanta que qualquer ameaça externa ou interna não possa adulterar os dados.

- Análise: Reconstrua fragmentos de dados e tire conclusões com base nas evidências digitais.

- Documentação: Crie um registro recriando tudo o que aconteceu no incidente de segurança.

- Apresentação: Resuma toda a investigação e tire uma conclusão na etapa de apresentação.

Forense digital vs. cibersegurança

Forense digital é a recuperação de dados de um dispositivo digital para identificar evidências de atividade criminosa. Cibersegurança é proteger dados online contra quaisquer ameaças de criminosos cibernéticos antes que possam acontecer.

A cibersegurança implanta ferramentas e protocolos para proteger computadores de ciberataques. Profissionais usam habilidades de tecnologia da informação (TI) e conhecimento de sistema operacional (SO) para criar um sistema intransponível.

Embora a forense digital e a cibersegurança possam parecer semelhantes, elas têm diferenças únicas. A cibersegurança é preventiva, e a forense digital é reativa. A forense digital não lida com a prevenção de crimes cibernéticos. No entanto, ajuda os profissionais de cibersegurança a entender como um crime cibernético ocorreu e como pode ser prevenido.

Um especialista em forense digital trabalha com investigadores para acessar os dados de um sistema ou com organizações para ajudá-las a recuperar dados perdidos. A cibersegurança oferece especializações como arquitetura de sistemas, segurança de software, gerenciamento de acesso, hacking ético, etc. As principais especializações oferecidas pela forense digital são investigações criminais e recuperação de dados.

Saiba mais sobre cibersegurança e proteja organizações e empresas contra ataques cibernéticos.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.