APIs são a espinha dorsal de muitas aplicações. Mas conceder acesso irrestrito a elas é como deixar a porta da frente da sua casa escancarada. Você não deixaria qualquer um entrar, deixaria? Claro, alguns convidados são bem-vindos – aqueles que trazem guloseimas deliciosas (esses são sempre bem-vindos). Mas outros? Nem tanto. Da mesma forma, certos serviços internos precisam de acesso às suas APIs, mas o tráfego malicioso pode explorar vulnerabilidades e causar estragos. É aqui que entram as soluções de firewall de aplicação web (WAF).

O que é um firewall de aplicação web (WAF)?

Um Firewall de Aplicação Web (WAF) é uma ferramenta de segurança que protege aplicações web filtrando e monitorando o tráfego de entrada e saída. Ele ajuda a bloquear ameaças como injeção de SQL, cross-site scripting (XSS), e outros ciberataques, garantindo a segurança e confiabilidade das aplicações web. Mas simplesmente implantar um WAF não é suficiente. Compreender como ele funciona capacita você a ajustar sua configuração, maximizando a postura de segurança da sua aplicação.Arquitetura do WAF

A arquitetura de um WAF geralmente envolve vários elementos e configurações chave que, coletivamente, melhoram a postura de segurança das aplicações web.- Proxy reverso recebe solicitações de clientes, inspeciona-as em busca de ameaças potenciais e, em seguida, encaminha as solicitações seguras para o servidor web. O tráfego malicioso é bloqueado antes mesmo de chegar ao servidor de aplicação.

- Arquitetura de motor baseado em regras define padrões e assinaturas para identificar tráfego nefasto. O fornecedor do WAF pode definir as regras ou, como usuário, você pode personalizá-las para atender a necessidades de segurança específicas. O motor analisa as solicitações de entrada em relação a essas regras e decide se deve permiti-las, bloqueá-las ou sinalizá-las para inspeção adicional.

- Terminação de camada de segurança de soquetes seguros (SSL)/segurança de camada de transporte (TLS) é usada para inspecionar o tráfego criptografado. O processo descriptografa solicitações hipertexto seguro (HTTPS) de entrada, inspeciona-as em busca de ameaças e, em seguida, recriptografa-as antes de encaminhá-las para o servidor web. Dessa forma, ameaças criptografadas nunca passarão pela análise do WAF.

- Detecção de anomalias é usada para identificar desvios dos padrões normais de tráfego. Ela sinaliza ou bloqueia solicitações que exibem comportamento suspeito.

- Todas as atividades são registradas, incluindo tempo de solicitação, solicitações bloqueadas e tráfego permitido. Auditorias de segurança, reconhecimento de padrões de ataque e monitoramento contínuo da sua postura de segurança exigem esse nível de detalhe.

- Monitoramento ininterrupto mantém a confiabilidade, disponibilidade e desempenho do WAF. Você coleta dados de monitoramento de todas as partes da sua solução de segurança WAF para responder rapidamente a ameaças.

- Políticas de aplicação web definem parâmetros de uso aceitáveis, incluindo tipos de entrada, controles de acesso e limitação de taxa, para garantir que a aplicação receba apenas tráfego legítimo.

Fortaleça sua postura de segurança com soluções integradas

Integrar seu WAF com outras soluções de segurança fortalece suas defesas e simplifica o gerenciamento.

Aqui está um arsenal poderoso de ferramentas:

- Software de gerenciamento de informações e eventos de segurança (SIEM)

- Soluções de detecção e resposta de endpoint (EDR)

- Software de corretor de segurança de acesso à nuvem (CASB)

- Soluções de gateway web seguro (SWG)

- Software de autoproteção de aplicação em tempo de execução (RASP)

- Software de rede de entrega de conteúdo (CDN)

- Sistemas de prevenção de intrusão (IPS)

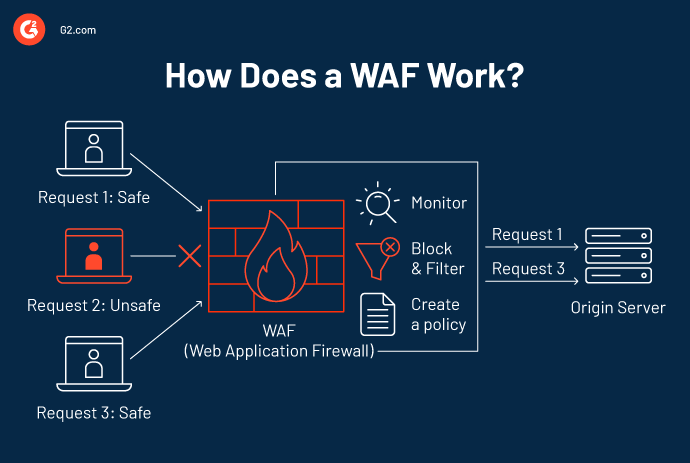

Como funcionam os WAFs

Um firewall de aplicação web opera na Camada 7 do modelo de interconexão de sistemas abertos (OSI), a camada de aplicação. Esta é a camada mais alta da pilha de rede e lida com os dados reais sendo transmitidos, como páginas web, e-mails e transferências de arquivos. O WAF intercepta todo o tráfego de entrada direcionado para aplicativos web. Ele inspeciona todas as solicitações de comunicação antes que cheguem ao servidor web. O WAF examina meticulosamente cada solicitação de entrada e analisa o conteúdo com base em políticas e regras de segurança predefinidas para os padrões e características associadas a várias vulnerabilidades de aplicações web.

- Ataques de injeção de SQL

-

Ataques de cross-site scripting (XSS)

- Ataques de negação de serviço (DoS)

- Ataques de cryptojacking

- Parar completamente a solicitação de chegar ao servidor web.

- Solicitar ao usuário uma verificação adicional antes de permitir que a solicitação prossiga.

- Registrar os detalhes da solicitação suspeita para análise posterior.

Explore as 5 melhores ferramentas de teste de penetração e melhore a segurança da sua rede junto com seu WAF!

WAF vs. Firewalls

Embora os WAFs e os firewalls de rede tradicionais desempenhem um papel crítico na segurança da rede, eles visam diferentes aspectos do tráfego de rede com funcionalidades distintas. Por exemplo, organizações que lidam com dados de cartão de crédito precisam de firewalls de próxima geração como parte de suas medidas de segurança. Enquanto um firewall básico protege o perímetro da rede, os WAFs adicionam segurança adicional para aplicações web que processam ou armazenam dados de titulares de cartão para melhor cumprir os requisitos do padrão de segurança de dados da indústria de cartões de pagamento (PCI DSS) para proteger dados de titulares de cartão.Métodos de inspeção de tráfego do WAF

Os WAFs empregam vários métodos para inspecionar o tráfego de entrada e identificar solicitações suspeitas.Modelos de segurança negativa: lista negra ou lista de bloqueio

Neste modelo, todo o tráfego de entrada é permitido por padrão. Os WAFs então analisam e filtram solicitações contra suas regras e padrões nocivos conhecidos (assinaturas de ameaças). Esta abordagem oferece implementação rápida, mas tem limitações.- Ineficaz contra ataques de dia zero: Ataques de dia zero ainda não foram identificados em bancos de dados de ameaças, então modelos de segurança negativa não podem bloquear o que não conhecem.

- Suscetível a evasão: Hackers podem criar ataques que desviam ligeiramente dos padrões conhecidos para contornar a detecção baseada em assinaturas.

- Cobertura limitada: Modelos de segurança negativa não defendem efetivamente contra malware e outros ataques, incluindo aqueles listados nos 10 principais riscos de segurança de aplicações web do Open Web Application Security Project (OWASP).

Modelo de segurança positiva: lista branca ou lista de permissão

O modelo de segurança positiva só dá acesso à lista branca, também conhecida como lista de permissão, ou seja, tráfego que se conforma a padrões seguros predefinidos. Embora a abordagem positiva forneça segurança superior contra ataques de dia zero, ela requer atualizações frequentes para acomodar novas solicitações legítimas. WAFs modernos podem usar aprendizado de máquina e inteligência de ameaças para automatizar atualizações de lista branca, minimizando a intervenção manual. WAFs contemporâneos dependem principalmente de modelos de segurança negativa ou listas negras. Para proteção abrangente, os WAFs podem integrar segurança positiva. Isso significa que as solicitações que passam pelos filtros de segurança negativa passam por detecção de anomalias para identificar desvios do comportamento típico do usuário. Se forem encontradas anomalias, a fonte do tráfego pode ser bloqueada ou passar por escrutínio adicional em interações subsequentes. Uma abordagem híbrida muitas vezes surge como a solução mais pragmática. O equilíbrio entre segurança e flexibilidade fortalece a defesa da sua organização contra novas ameaças cibernéticas.Mecanismos de bloqueio do WAF

Os WAFs implantam uma estratégia de defesa em camadas contra diversas ameaças. Vários mecanismos de bloqueio são discutidos aqui.Limitação de taxa

A limitação de taxa mitiga ataques DDoS restringindo as solicitações que um usuário ou endereço IP pode enviar dentro de um determinado período de tempo. Os WAFs estabelecem um limite seguro para o volume de tráfego legítimo. Quaisquer solicitações que excedam esse limite de um endereço IP específico são bloqueadas como uma forma de impedir que os atacantes sobrecarreguem o servidor com uma enxurrada de solicitações. Os usuários têm acesso ininterrupto e você mantém a continuidade dos negócios protegendo os servidores contra sobrecarga.Segurança de API

Os WAFs protegem interfaces de programação de aplicações (APIs) filtrando meticulosamente as solicitações. A análise das solicitações de API garante a conformidade com parâmetros autorizados e protocolos de autenticação estabelecidos. Qualquer desvio desses critérios aciona uma resposta de bloqueio para proteger as APIs contra acesso não autorizado e exploração.Mitigação de bots

A mitigação de bots distingue entre usuários legítimos e bots automatizados prejudiciais que raspam pacotes de dados sensíveis ou lançam ataques de preenchimento de credenciais. Os WAFs empregam uma combinação de técnicas para identificar bots maliciosos.- Desafios CAPTCHA apresentam aos usuários quebra-cabeças difíceis para bots resolverem, filtrando efetivamente scripts automatizados.

- Pretendentes de bots imitam o comportamento de usuários legítimos para enganar bots.

- Proteção contra raspagem web identifica e bloqueia solicitações características dessas atividades.

- Inteligência de bots emprega impressões digitais, endereços IP e padrões de comportamento para reconhecer e frustrar bots maliciosos.

Cercamento de IP

Oferece uma abordagem direta para bloquear solicitações de endereços IP maliciosos conhecidos. Os WAFs mantêm listas negras de endereços IP associados a comportamentos ruins anteriores. Todas as solicitações que se originam dessas fontes listadas são automaticamente bloqueadas para evitar ataques repetidos. No entanto, essa abordagem depende de uma lista estática de ameaças conhecidas e é vulnerável a ataques novos ou sofisticados que ainda não foram identificados.Bloqueio geográfico

Os WAFs restringem o acesso a aplicações web com base na localização geográfica. As aplicações podem ser configuradas para bloquear solicitações de países ou regiões específicas consideradas de alto risco para ataques cibernéticos. Implemente essa abordagem com cautela para evitar bloquear inadvertidamente tráfego legítimo.Regras de segurança

Os WAFs analisam solicitações de entrada e as comparam com regras de segurança abrangentes para detectar e bloquear atividades maliciosas. Os WAFs utilizam duas categorias principais de regras de segurança:- Regras predefinidas: O fornecedor do WAF desenvolve essas diretrizes para protegê-lo contra vetores de ataque comuns, como injeção de SQL e XSS.

- Regras personalizadas: Estas são criadas pelo proprietário da aplicação para abordar preocupações de segurança específicas exclusivas do seu ambiente. Elas fornecem camadas adicionais de proteção além das regras predefinidas, e você pode adaptá-las às vulnerabilidades específicas da aplicação.

Pontuação de anomalias

Quando uma solicitação aciona uma correspondência de regra, o WAF atribui uma pontuação com base na gravidade do desvio do comportamento esperado. Essa pontuação contribui para a avaliação geral de risco da solicitação. Usando uma abordagem baseada em risco, os WAFs fornecem uma resposta mais aprimorada e reduzem o potencial de falsos positivos ao não bloquear cada desvio da norma.Modelos de implantação de WAF

3 diferentes tipos de modelos de implantação de WAF podem atender às necessidades específicas da sua aplicação web e arquitetura.WAFs baseados em nuvem ou WAF baseado em host

WAFs baseados em nuvem, entregues como um modelo de software como serviço (SaaS), são uma virada de jogo para empresas que buscam segurança total de aplicações web sem o ônus de gerenciar infraestrutura. Aqui está o porquê de os WAFs baseados em nuvem serem ideais para tantas organizações.- Implantação sem esforço: WAFs baseados em nuvem oferecem a implementação mais rápida e sem complicações. Uma simples alteração nas configurações de DNS geralmente é tudo o que é necessário para começar. Esta é uma grande vantagem, especialmente para empresas com recursos limitados de segurança ou TI.

- Escalabilidade perfeita: WAFs baseados em nuvem escalam automaticamente para cima ou para baixo para lidar com flutuações no volume de tráfego. Isso garante que sua aplicação web permaneça protegida, mesmo durante períodos de pico, sem a necessidade de intervenção manual.

- Segurança atualizada: Provedores de WAF em nuvem atualizam constantemente suas regras de segurança para se manterem à frente do cenário de ameaças emergentes. Isso mantém sua aplicação web protegida contra os vetores de ataque da camada de aplicação mais recentes sem exigir qualquer ação de sua parte.

- Personalização: WAFs baseados em nuvem geralmente oferecem regras predefinidas que abordam ameaças comuns. Embora essas regras sejam altamente eficazes, elas podem não atender a necessidades de segurança altamente específicas que exigem regras personalizadas complexas.

- Custo: Geralmente econômicos, os preços dos WAFs baseados em nuvem podem aumentar com regras de segurança mais complicadas e maior volume de tráfego web.

WAFs on-premise

WAFs on-premise dão às organizações um alto grau de controle sobre sua postura de segurança. Você instala e gerencia essas soluções de WAF diretamente em sua própria infraestrutura, dando a você opções de personalização granular sobre regras de segurança e configurações. Aqui está o que torna os WAFs on-premise atraentes para organizações específicas.- Segurança personalizada: WAFs on-premise permitem que você crie e implemente regras de segurança personalizadas para abordar ameaças ou vulnerabilidades únicas específicas das suas aplicações web. Essa granularidade é ideal para organizações com requisitos de segurança complexos ou aquelas que operam em indústrias altamente regulamentadas.

- Proteção de dados: Para organizações com riscos estritos de privacidade de dados, manter as medidas de segurança totalmente on-premise pode ser uma grande vantagem. WAFs on-premise garantem que toda a inspeção de tráfego e decisões de segurança ocorram dentro da sua própria infraestrutura, o que minimiza os riscos potenciais de exposição de dados.

- Sobrecarga de gerenciamento: Instalar, configurar e manter um WAF on-premise requer recursos de TI dedicados. Isso inclui lidar com atualizações de software, criação de regras e monitoramento contínuo de segurança, o que pode ser um fardo significativo para organizações com equipe de TI limitada.

- Desafios de escalabilidade: Escalar WAFs on-premise para acomodar picos de tráfego pode ser complexo e caro. Adicionar mais recursos de hardware pode ser necessário durante períodos de alto tráfego, mas isso pode ser disruptivo e demorado.

WAFs híbridos

WAFs híbridos aproveitam as forças de implantações baseadas em nuvem e on-premise. Aqui está como eles podem compartilhar responsabilidades para fornecer uma postura de segurança abrangente.- Pode ser mais econômico do que uma solução puramente on-premise, já que WAFs baseados em nuvem lidam com ameaças comuns de forma eficiente.

- WAFs em nuvem escalam perfeitamente para acomodar picos de tráfego, enquanto WAFs on-premise podem ser dedicados a aplicações críticas.

- A combinação fornece segurança em camadas, com WAFs em nuvem cuidando de ameaças comuns e WAFs on-premise oferecendo proteção adicional para aplicações sensíveis. Mas você deve considerar que isso requer o gerenciamento de componentes em nuvem e on-premise, potencialmente aumentando a complexidade.

Limitações dos WAFs

Embora os firewalls de aplicação web sejam ferramentas de segurança poderosas, eles têm limitações a considerar.- Ataques de dia zero: Os WAFs dependem de regras predefinidas para identificar ameaças. Ataques de dia zero, que exploram vulnerabilidades desconhecidas anteriormente, podem contornar os WAFs.

- Lógica de aplicação complexa: Lógica de aplicação complexa com funcionalidades intrincadas pode ser desafiadora para os WAFs entenderem. A falta de compreensão pode levar a ameaças perdidas ocultas dentro de solicitações que parecem legítimas.

- Falsos positivos: Os WAFs podem sinalizar erroneamente tráfego legítimo como malicioso, o que causa interrupções e requer intervenção manual.

- Impacto no desempenho: Os WAFs adicionam alguma sobrecarga de processamento, potencialmente afetando o desempenho da aplicação, especialmente para sites de alto tráfego.

- Complexidade de configuração: Os WAFs exigem configuração cuidadosa para fazerem seu trabalho. Configuração inadequada os torna inúteis e pode até introduzir vulnerabilidades de segurança.

Melhores ferramentas de firewall de aplicação web (WAF)

Soluções de firewall de aplicação web protegem aplicações web contra ciberataques. As principais escolhas para 2025 são:- AWS WAF

- Radware Cloud WAF

- Imperva Web Application Firewall (WAF)

- Cloudflare Application Security and Performance

- Qualys WAF

*Estas são as cinco principais soluções de software WAF do Relatório Grid® de Outono de 2024 da G2.

Prevenir é melhor do que remediar

Compreender como um firewall de aplicação web funciona é apenas o primeiro passo. Este conhecimento capacita você a escolher um WAF adaptado à sua aplicação e implementar monitoramento contínuo para proteção ideal.

Ao ser proativo, você pode transformar seu WAF de uma medida de segurança básica em um escudo poderoso contra ciberataques. Não espere por uma violação - tome medidas agora!

Saiba como RASP protege seu site internamente, detectando e interrompendo ataques em tempo real.

Devyani Mehta

Devyani Mehta is a content marketing specialist at G2. She has worked with several SaaS startups in India, which has helped her gain diverse industry experience. At G2, she shares her insights on complex cybersecurity concepts like web application firewalls, RASP, and SSPM. Outside work, she enjoys traveling, cafe hopping, and volunteering in the education sector. Connect with her on LinkedIn.