I hacker si evolvono continuamente, così come i loro metodi.

Con il cambiamento del panorama della sicurezza informatica, gli hacker hanno spinto la loro creatività per sviluppare nuove strategie per gli attacchi informatici. Le violazioni della sicurezza sono ora più frequenti e tecnologicamente avanzate rispetto a un decennio fa.

La crescente popolarità degli strumenti di hacking moderni sta alimentando tali incidenti. Quindi, quando gli attaccanti adottano tecnologie all'avanguardia per danneggiare la reputazione della tua organizzazione, devi rispondere e agire di conseguenza. Il processo di penetration testing ti aiuta a scoprire i punti ciechi che gli hacker possono utilizzare per violare il tuo framework di sicurezza informatica.

Cos'è il penetration testing?

Il penetration testing (o pen testing) è un metodo per esplorare il tuo ambiente IT e identificare come un hacker può sfruttare le vulnerabilità esposte. È comunemente chiamato hacking etico, poiché coinvolge i tuoi pen tester che imitano l'atto dell'hacker ma con il permesso.

Ma perché sia efficace, devi essere proattivo e costante. Utilizzare tecnologie come strumenti di penetration testing e software di scanner di vulnerabilità ti aiuterà a gestire le vulnerabilità che incontrerai.

Il primo passo è scansionare la tua infrastruttura IT per le vulnerabilità di sicurezza. Una volta completata la valutazione delle vulnerabilità, puoi sfruttare il pen testing per identificare i modi in cui un hacker può sfruttare le debolezze del tuo ambiente e costruire un programma di gestione delle vulnerabilità robusto.

Non solo ti aiuta a migliorare la tua postura di sicurezza, ma ti permette anche di dare priorità alle vulnerabilità in base ai possibili rischi associati a esse. Inoltre, garantisce che il tuo framework di test soddisfi i requisiti di diverse conformità.

Perché hai bisogno del penetration testing?

Il pen testing comporta l'esame di tutte le tue possibili superfici di attacco prima di un vero attacco informatico. È imperativo averlo in cicli continui poiché protegge il tuo framework di sicurezza dal diventare una responsabilità costosa. Potresti aver sentito un detto popolare: la miglior difesa è un buon attacco; il pen testing lo completa nel panorama della sicurezza informatica.

Ti permette di svelare difetti critici di sicurezza

Il modo migliore per proteggere il tuo ambiente IT dagli attaccanti è rilevare le tue debolezze prima che possano farlo loro. Il penetration testing lo fa identificando prima le vulnerabilità e poi trovando modi per sfruttarle proprio come farebbe un hacker. Questo ti permette di proteggere i tuoi asset IT da possibili attacchi.

Poiché comporta la scansione della tua rete, dei sistemi, del sistema operativo (Mac OS, Microsoft Windows, Linux, ecc.) e delle applicazioni, scopre le vulnerabilità critiche che potrebbero compromettere la tua sicurezza. Non solo ti permette di rilevare meglio le debolezze di sicurezza, ma svela anche quelle nascoste, come quelle nelle persone attraverso tecniche di ingegneria sociale.

Puoi prevedere fino a che punto le vulnerabilità della tua organizzazione possono essere sfruttate e prendere misure di conseguenza.

Ti permette di dare priorità alla rimedio delle vulnerabilità gravi

Poiché il penetration testing esamina l'estensione di un possibile attacco, ti aiuta a dare priorità alla rimedio e ti permette di elaborare piani a breve e lungo termine. Dopo un penetration test ben condotto, non sarai cieco all'impatto e alla facilità di sfruttare le debolezze di sicurezza della tua organizzazione. Questo ti permetterà di rimediare strategicamente alle vulnerabilità più gravi e guidare il tuo team, permettendoti di essere un leader migliore nella tua organizzazione.

Ti aiuta a sviluppare misure di sicurezza robuste

Durante il test della tua rete, sistema e applicazioni, i ricercatori di sicurezza si imbattono in molte lacune nelle tue misure e protocolli di sicurezza. Un riepilogo di queste ti aiuta a colmare queste lacune in modo proattivo e a contribuire alla costruzione della resilienza informatica.

Gli esperti di penetration testing ti forniranno anche approfondimenti e raccomandazioni attuabili per eliminare tali debolezze di sicurezza, permettendoti di rinnovare i tuoi protocolli e processi di sicurezza esistenti.

Ti aiuta a rispettare le normative di sicurezza

Con la sicurezza dei dati che è una preoccupazione prevalente, devi aderire a standard di sicurezza come PCI, HIPAA, GDPR, ISO 27001 e altri mentre servi gli utenti finali nel loro ambito. Le autorità di governo si aspettano che tu conduca audit regolarmente per garantire la conformità, e in caso di non conformità, saresti tenuto a pagare multe salate.

Il penetration testing ti aiuta a rispettare queste normative valutando le tue pratiche di gestione degli asset IT e salvaguardando l'integrità dei dati memorizzati. Impedirebbe agli hacker di saccheggiare i dati memorizzati e creerebbe un framework di sicurezza inespugnabile che aderisce agli standard di conformità.

Vuoi saperne di più su Strumenti di Penetration Testing? Esplora i prodotti Test di penetrazione.

Principali approcci al penetration testing

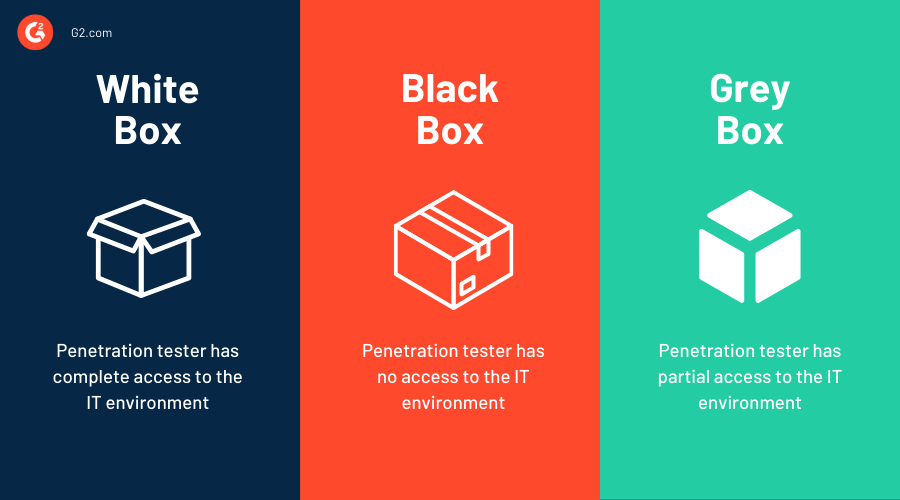

Ci sono tre principali approcci per condurre il penetration testing. Questi sono i seguenti:

Penetration testing a scatola bianca

I test a scatola bianca sono quelli in cui le organizzazioni condividono le informazioni di un'applicazione o sistema e chiedono ai ricercatori di sicurezza di identificare le vulnerabilità sfruttabili. Qui, il penetration tester ha accesso completo al codice sorgente e all'ambiente, il che li aiuta a condurre un'analisi approfondita e a produrre risultati dettagliati.

Questi test di solito richiedono circa due o tre settimane, in base all'ampiezza dell'infrastruttura IT della tua organizzazione. Anche se produce un'analisi dettagliata, a volte diventa complicato identificare l'area di messa a fuoco, tenendo conto del livello di accesso dato.

Penetration testing a scatola nera

Nei test a scatola nera, le organizzazioni non condividono le loro informazioni di sicurezza con i ricercatori di sicurezza e permettono loro di esplorare la loro rete e identificare le vulnerabilità in modo indipendente. L'obiettivo principale di questo approccio è imitare un attacco informatico reale, in cui l'hacker etico assume il ruolo di un hacker anonimo.

Il penetration testing a scatola nera richiede un alto livello di competenza tecnica e può normalmente richiedere fino a sei settimane per essere completato. Sono generalmente costosi, poiché il professionista della sicurezza deve pianificare, eseguire e riportare il risultato del test senza un punto di partenza.

Penetration testing a scatola grigia

Nei test a scatola grigia, il professionista della sicurezza ha accesso parziale alla rete o all'applicazione web. Il principale vantaggio di condurre un test a scatola grigia è la concentrazione e l'efficienza che si ottiene nelle valutazioni di sicurezza. È mirato e più efficace nel colmare le lacune di sicurezza e dare priorità alla rimedio di sicurezza imminente.

6 tipi di penetration test

Ci sono sei tipi di penetration test che fornirebbero collaborativamente una sicurezza a 360 gradi all'infrastruttura IT della tua organizzazione. Approfondiamo la comprensione di ciascuno di essi in dettaglio.

1. Test di penetrazione dei servizi di rete

I test di penetrazione dei servizi di rete comportano l'esame dei tuoi dispositivi di rete, come LAN, switch e router. È probabilmente il test di penetrazione più comune nel settore. Gli esperti raccomandano di condurre test di rete sia interni che esterni almeno una volta all'anno.

2. Test di penetrazione delle applicazioni web

Il test di penetrazione delle applicazioni web esamina le applicazioni basate sul web per le debolezze esposte che possono mettere a rischio la tua sicurezza informatica. Oltre a testare le applicazioni, il test trova anche vulnerabilità nei database, nei browser e nei loro componenti, come plugin, scriptlet Java e altro. Questi test sono mirati e dettagliati e vengono eseguiti identificando ogni punto di contatto dell'applicazione con l'utente ed esaminandolo per difetti.

3. Test di penetrazione lato client

Puoi condurre questi test per identificare possibili attacchi su applicazioni o programmi lato client come browser web, client di posta elettronica, lettori multimediali flash e altri. Questi rilevano vettori di attacco come cross-site scripting, iniezione HTML, reindirizzamenti aperti e altri.

4. Test di penetrazione di ingegneria sociale

Puoi condurre un test di penetrazione di ingegneria sociale copiando l'atto di un hacker nel recuperare informazioni sensibili dagli utenti interni attraverso phishing, tailgating o altri. Questi test ti permettono di addestrare meglio il tuo team interno e di tenere sempre d'occhio il malware e qualsiasi attività fraudolenta.

5. Test di penetrazione wireless

Questi test comportano l'esame dei tuoi asset IT connessi tra loro e a Internet. L'ambito di questi test include l'indagine sul tuo laptop, PC e altri dispositivi abilitati IoT nella tua infrastruttura IT. Dovresti eseguire questi test in ufficio in modo da poter avere accesso alla rete WiFi.

6. Test di penetrazione fisica

In tali test, il professionista della sicurezza tenta di superare le barriere fisiche per raggiungere gli asset IT e i dipendenti della tua organizzazione. Questi test espongono difetti nelle barriere fisiche (come serrature, sensori, ecc.) e raccomandano misure adeguate per rafforzare la postura di sicurezza della tua azienda.

Come fare il penetration testing?

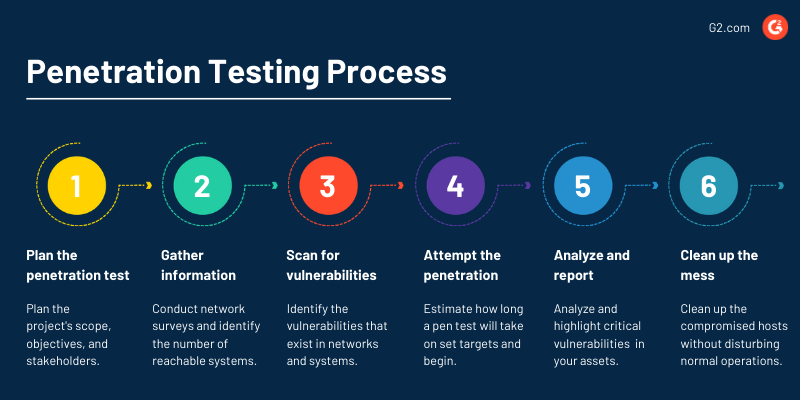

Eseguire un penetration test in un'organizzazione è un processo in sei fasi. Puoi eseguire questi passaggi per costruire un processo di penetration testing scalabile e ripetibile nella tua azienda.

Pianifica il penetration test

Condurre un penetration test richiede una grande preparazione. È consigliabile convocare una riunione di avvio con i professionisti della sicurezza per decidere l'ambito del progetto, gli obiettivi e le parti interessate. Sarebbe utile anche fissare una tempistica per questi test, poiché non vuoi disturbare le operazioni quotidiane dell'azienda durante il test.

Durante i test, c'è la possibilità che alcuni sistemi possano bloccarsi a causa del traffico di rete gonfiato. Puoi escludere quei sistemi dall'ambito per prevenire tali incidenti. Nella fase di pianificazione, è fondamentale decidere se il personale deve essere informato.

Il penetration testing completo comporta la violazione di una rete/sistema illegalmente. Devi assicurarti di aver ottenuto l'autorizzazione legale dall'azienda prima di condurre il test, poiché protegge gli interessi dell'azienda e previene azioni legali contro il tester.

Raccogli informazioni

Dopo aver pianificato il penetration test, il passo successivo è raccogliere informazioni. Puoi condurre indagini di rete e identificare il numero di sistemi raggiungibili. Qui, puoi aspettarti i nomi di dominio, i nomi dei server di database, gli ISP, gli indirizzi IP degli host e una mappa di rete come risultato dell'indagine.

Una volta completata l'indagine di rete, puoi passare alla scansione delle porte. Ora devi rilevare le porte aperte e chiuse nella rete. Questo è anche il luogo in cui escludi quelle porte che l'organizzazione non vuole testare.

Scansiona per le vulnerabilità

Ora che hai raccolto informazioni sufficienti sui sistemi, il passo successivo è identificare le vulnerabilità esistenti in quei sistemi. Puoi utilizzare strumenti di scansione delle vulnerabilità per automatizzare questo processo e preparare un elenco di vulnerabilità da mirare da vicino.

Gli scanner di vulnerabilità preparano l'elenco delle vulnerabilità automaticamente e le priorizzano in base al punteggio di rischio. Questo ti permette di mirare a quelle che possono avere un impatto maggiore sulla tua sicurezza informatica o a quelle che sono più facili da sfruttare.

Tenta la penetrazione

Una volta identificate le vulnerabilità, il passo successivo è tentare il penetration test. Ora, prima di procedere, devi stimare quanto tempo richiederà un particolare pen test e quali saranno gli obiettivi.

Anche se esistono vulnerabilità, non implica che possano essere sfruttate facilmente. Potrebbe richiedere molto sforzo e tempo per produrre benefici per l'attaccante. Quindi puoi gestirle nel piano a lungo termine, mentre le vulnerabilità che sono facili da sfruttare e rappresentano un rischio considerevole dovrebbero essere affrontate come priorità.

Oggigiorno, il cracking delle password è una pratica normale nei penetration test. Hai servizi come telnet e file transfer protocol (FTP) in esecuzione sui sistemi, rendendolo un buon punto di partenza per utilizzare un password cracker. Puoi utilizzare un attacco dizionario (utilizzando un elenco di parole di file di dizionario), un crack ibrido (utilizzando una variazione di parole in un file di dizionario) o un attacco brute force (testando password composte da caratteri passando attraverso tutte le combinazioni possibili).

Non finisce qui. Hai altre due aree con cui puoi penetrare la sicurezza dell'azienda. Puoi farlo attraverso l'ingegneria sociale o bypassando la sicurezza fisica. Devi controllare anche queste per condurre un penetration test completo.

Analizza e riporta

Una volta completati tutti i passaggi sopra menzionati, il passo successivo è la reportistica. Il tuo rapporto inizia con una panoramica del penetration testing. Andando avanti, puoi evidenziare le vulnerabilità più critiche che potrebbero avere un impatto sostanziale sull'azienda. Poi, indichi quelle meno critiche.

Il motivo principale per separare le vulnerabilità in critiche e meno critiche è aiutare le organizzazioni a prendere decisioni. Complessivamente, il tuo rapporto dovrebbe coprire un riepilogo del processo, un elenco completo delle informazioni raccolte, un elenco delle vulnerabilità, la loro descrizione e suggerimenti, e raccomandazioni per il processo di rimedio.

Pulisci

L'ultimo passo del processo di penetration testing è la pulizia. Devi ripulire il disordine che potrebbe essere emerso durante il pen test. Poi, dovresti eseguire la pulizia degli host compromessi in modo sicuro in modo da non influenzare le operazioni normali dell'organizzazione. È responsabilità del penetration tester informare l'organizzazione delle modifiche che sono state create durante il penetration test e riportarle alla normalità.

Consiglio: Per un penetration testing efficace, considera di far eseguire il test a qualcuno che non ha conoscenza preliminare del tuo sistema. Questo approccio può aiutare a scoprire punti ciechi che gli sviluppatori potrebbero aver trascurato. Ecco perché vengono assunti hacker etici per violare intenzionalmente il sistema—con il permesso—con l'obiettivo di migliorare la sicurezza complessiva.

Cosa succede dopo un penetration test?

Dopo aver completato un pen test, l'hacker etico condividerà i suoi risultati con il team di sicurezza dell'azienda target. Queste informazioni possono quindi essere utilizzate per implementare aggiornamenti di sicurezza per affrontare eventuali vulnerabilità scoperte durante il test.

Per le applicazioni web, questi aggiornamenti possono includere il rate limiting per controllare il flusso di richieste, nuove regole del Web Application Firewall (WAF) per filtrare il traffico malevolo, e strategie di mitigazione DDoS per proteggere dagli attacchi di negazione del servizio. Inoltre, convalide più rigorose dei moduli e pratiche di sanitizzazione dei dati possono aiutare a prevenire attacchi di iniezione e garantire che l'input dell'utente sia sicuro.

Per le reti interne, gli aggiornamenti possono comportare il dispiegamento di un gateway web sicuro per monitorare e controllare il traffico Internet o la transizione a un modello di sicurezza zero-trust, che presume che le minacce possano essere sia interne che esterne e richiede una verifica rigorosa dell'identità per ogni persona e dispositivo che tenta di accedere alle risorse.

Se l'hacker etico ha utilizzato tattiche di ingegneria sociale per violare il sistema, l'azienda potrebbe dover migliorare i programmi di formazione dei dipendenti per educare meglio il personale a riconoscere i tentativi di phishing e altre pratiche ingannevoli. Inoltre, rivedere e aggiornare i sistemi di controllo degli accessi può prevenire il movimento laterale all'interno della rete, garantendo che anche se un account è compromesso, non possa essere facilmente sfruttato per accedere ad altri sistemi critici.

Incorporare soluzioni da fornitori come Cloudflare può ulteriormente rafforzare le difese. Cloudflare protegge le applicazioni, le reti e il personale delle aziende attraverso una combinazione di soluzioni di sicurezza delle applicazioni web e una piattaforma di sicurezza Zero Trust, fornendo una protezione robusta contro le minacce informatiche in evoluzione. Sfruttando queste strategie e strumenti, le organizzazioni possono migliorare la loro postura di sicurezza complessiva e minimizzare il rischio di future violazioni.

Tipi di strumenti di penetration testing

I migliori software di penetration testing sono interventi tecnologici di cui i professionisti della sicurezza hanno bisogno per eseguire diversi tipi di penetration testing. Che siano open-source o con licenza, puoi utilizzare questi strumenti di pentest in base al tipo di test che stai conducendo.

Esaminiamo i tipi di strumenti di penetration testing disponibili.

Scanner di porte

Gli scanner di porte sono strumenti di sicurezza progettati e attrezzati per sondare un server o un host per porte aperte. Possono essere utilizzati dagli amministratori per identificare e verificare le politiche di sicurezza della rete. Inoltre, gli attaccanti possono anche usarli per rilevare il tipo di servizi di rete in esecuzione sul target e pianificare i loro attacchi di conseguenza.

Gli scanner di porte raccolgono tipicamente informazioni e dati sull'host nell'ambiente di rete in remoto. Questo strumento può rilevare sia le porte TCP (Transmission control protocol) che UDP (user datagram protocol).

Ti dà anche la libertà di condurre attività di sondaggio come la sequenza SYN, SYN-ACK, ACK (stretta di mano a tre vie nelle porte TCP), mezze scansioni e altro.

Tecniche di scansione delle porte

- Scansione ping: Questa è la più semplice di tutte le tecniche di scansione delle porte. Include un'esplosione automatizzata di ping (ICMP - Internet Control Message Protocol) a diverse porte per identificare quelle che rispondono. Gli amministratori di solito disabilitano il ping sul firewall o sul router, ma poi diventa difficile risolvere i problemi di rete.

- Scansione TCP half-open: Questa tecnica è talvolta chiamata scansione SYN. Qui la scansione invia un messaggio SYN e si aspetta una risposta SYN-ACK dalle porte aperte. Ma lo scanner non completa la connessione una volta ricevuta la risposta. Questo metodo è ampiamente utilizzato dagli attaccanti per identificare i target.

- Connessione TCP: Questa tecnica è simile alla half-open, ma la connessione è completata una volta che la scansione riceve una risposta dalla porta aperta. Poiché la connessione è completata, aumenteresti il rumore della rete e potresti far scattare un allarme, a differenza di una scansione half-open.

- Scansione stealth: Questa tecnica è ancora più silenziosa delle altre. La scansione invia pacchetti di dati alle porte con un flag FIN e si aspetta una non-risposta (porta aperta). Se ricevi un RST, la porta potrebbe essere chiusa. I firewall cercano pacchetti SYN, quindi FIN spesso passa inosservato.

Scanner di vulnerabilità

Gli strumenti di scansione delle vulnerabilità rilevano e identificano le vulnerabilità conosciute presenti nel tuo ambiente IT. Identificano i CVE (Common vulnerabilities and exposures) e li confrontano con uno o più database di vulnerabilità come il NVD (National Vulnerability Database) e così via.

Gli strumenti di scansione delle vulnerabilità ti aiutano a rilevare le vulnerabilità con la loro misura di rischio quantificata dal common vulnerability scoring system (CVSS), permettendoti di dare priorità alla rimedio in modo efficiente. La scansione ti aiuta a garantire che i tuoi asset IT aderiscano alle conformità e alle ultime politiche di sicurezza dell'organizzazione mentre ti aiutano a mitigare gli attacchi informatici.

Scanner di applicazioni

Gli scanner di applicazioni valutano le vulnerabilità di sicurezza nelle applicazioni web. Ti aiutano a identificare la manipolazione dei cookie, il cross-site scripting, le iniezioni SQL e altre backdoor e minacce che un attaccante può utilizzare per sfruttare la vulnerabilità della tua applicazione.

Proxy di valutazione delle applicazioni web

Puoi posizionare questo strumento tra il browser del penetration tester e il server web target per vedere e valutare da vicino lo scambio di informazioni in tempo reale. Con questo, puoi manipolare i campi HTML nascosti per ottenere l'accesso al sistema.

Complessivamente, lo strumento ti permette di mantenere e mantenere il focus sul flusso di informazioni e dati a un livello molto più vicino.

I migliori strumenti di penetration testing

Gli strumenti di penetration testing ti aiutano a imitare un attacco informatico sfruttando le vulnerabilità e le lacune di sicurezza nella tua infrastruttura IT. Ti permettono di esplorare diversi modi in cui un hacker può sfruttare i difetti nella tua rete o sistema e ti permettono di risolverli prima che possano essere utilizzati in modo illecito.

L'elenco seguente contiene recensioni di utenti reali dei migliori strumenti di penetration testing sul mercato. Per essere inclusi in questo elenco, un prodotto deve:

- Simulare attacchi informatici su sistemi o applicazioni informatiche

- Raccogliere informazioni sulle potenziali vulnerabilità conosciute

- Analizzare gli exploit e riportare i risultati dei test

* Di seguito sono riportati i cinque principali strumenti di penetration testing dal Grid® Report di G2 dell'autunno 2024. Alcune recensioni possono essere modificate per chiarezza.

1. vPenTest

vPenTest è una piattaforma di penetration testing di rete automatizzata che ti permette di vedere le vulnerabilità nella tua rete prima degli hacker. Rende facile per le organizzazioni monitorare e valutare continuamente i loro rischi di sicurezza informatica in tempo reale.

Cosa piace di più agli utenti:

"Vonhai vPEN mi ha fornito una soluzione di classe enterprise multi-tenant leader per una piattaforma semplice che testa sia le porte interne che esterne di cui i clienti non erano mai stati a conoscenza e cambiamenti di rete che sono stati fatti senza la nostra conoscenza! La quantità di tempo che riesco a programmare questo, ricevere i miei risultati e presentare i nostri risultati ai clienti. Crea un processo fenomenale che permette una raccolta e una reportistica delle informazioni rapide ed efficienti.

Con questa soluzione, sei anche autorizzato a testare e calcolare un conteggio totale degli IP prima di qualsiasi vera scansione per sapere quanti IP testeresti per prepararti al meglio per spendere il tuo conteggio IP utilizzabile. Considererei vPen come un leader in questo servizio e sicuramente non vedo l'ora di vedere quali nuovi strumenti avranno per il futuro!

- Recensione vPenTest, John H.

Cosa non piace agli utenti:

"L'elemento più grande che non mi piace di vPenTest è la configurazione manuale degli agenti. La documentazione è molto chiara su come configurare gli agenti internamente, ma con quanto è semplice l'intero strumento, è un po' sorprendente che non rendano il processo più semplice."

- Recensione vPenTest, Nick M.

2. Pentera

Pentera è una piattaforma di validazione della sicurezza automatizzata che permette a ogni organizzazione di testare facilmente l'integrità di tutti i livelli di sicurezza informatica, svelando vere esposizioni di sicurezza attuali in qualsiasi momento, su qualsiasi scala. Migliaia di professionisti della sicurezza e fornitori di servizi in tutto il mondo utilizzano Pentera per guidare la rimedio e colmare le lacune di sicurezza prima che vengano sfruttate. I suoi clienti includono Casey's General Stores, Emeria, LuLu International Exchange e IP Telecom.

Cosa piace di più agli utenti:

"Facile da usare e configurare. L'interfaccia utente è ottima e la Dashboard ti fornisce tutte le informazioni necessarie in un unico posto. Puoi approfondire le scansioni e ti vengono forniti non solo i dettagli ma anche i link al CVE. Puoi programmare le scansioni come desideri e il servizio esegue automaticamente anche la scansione delle nuove vulnerabilità zero-day. Genera automaticamente rapporti che vengono inviati via email. Questi rapporti possono essere utilizzati per dimostrare che stai monitorando attivamente le minacce esterne e le configurazioni errate che possono lasciarti vulnerabile. Funziona su Cloud, Reti Ibride e Hardware Stand-a-Lone. Lo usiamo ogni giorno!"

- Recensione Pentera, Jerry H.

Cosa non piace agli utenti:

"Non completa ancora tutte le fasi della scatola nera, poiché è progettato con la sicurezza in mente e attualmente manca di tecniche che potrebbero creare impatti significativi, come attacchi di overflow del buffer e altri metodi simili che un vero black hat impiegherebbe."

- Recensione Pentera, Felipe E.

3. Bugcrowd

Bugcrowd è più di una semplice azienda di sicurezza crowdsourced, sono una comunità di appassionati di sicurezza informatica uniti da uno scopo comune: proteggere le organizzazioni dagli attaccanti. Collegando i clienti con gli hacker giusti attraverso una piattaforma alimentata dall'intelligenza artificiale, li potenziano per riprendere il controllo e rimanere avanti anche alle minacce più vulnerabili.

Cosa piace di più agli utenti:

"Il loro team di account è stato strumentale nello sviluppo del nostro programma di divulgazione nel tempo, con l'obiettivo di evolverlo in un programma completo di bug bounty. Identificano e coinvolgono efficacemente i ricercatori giusti per gestire le divulgazioni riducendo al minimo le sottomissioni duplicate attraverso il loro team di triage. Il team di account è anche flessibile e generoso nei loro prezzi, favorendo una forte partnership e garantendo che rimangano il nostro fornitore di scelta a lungo termine."

- Recensione Bugcrowd, Jack E.

Cosa non piace agli utenti:

"Un'area di miglioramento per Bugcrowd è migliorare il loop di comunicazione e feedback tra i ricercatori e i proprietari del programma. Occasionalmente, i tempi di risposta e la chiarezza del feedback possono essere incoerenti, il che può frustrare i ricercatori che cercano una guida tempestiva e dettagliata sulle loro sottomissioni."

- Recensione Bugcrowd, Jitmanyu S.

4. The NetSPI Platform - Penetration Testing as a Service (PTaaS)

Il PTaaS di NetSPI (Penetration Testing as a Service) è una soluzione completa che combina personale esperto, processi comprovati e tecnologia avanzata per fornire valutazioni di sicurezza contestualizzate in tempo reale. Permette alle organizzazioni di accedere a oltre 250 esperti di sicurezza interni e utilizzare la piattaforma NetSPI per un anno intero, offrendo una varietà di servizi di pen-testing.

Cosa piace di più agli utenti:

"Quello che abbiamo apprezzato di più è stata l'ampia guida e supporto da parte del personale e della leadership di NetSPI. Abbiamo avuto numerose discussioni sull'ambito delle nostre iniziative, ricevendo preziose intuizioni da Richard Booth e dal suo team. La piattaforma Resolve e la dashboard sono destinate a rivoluzionare il settore; è facile da usare e fornisce tutte le informazioni necessarie per una gestione efficace. La dashboard include anche una funzione di chat che si collega direttamente con i tester per supporto immediato. Complessivamente, è una piattaforma fantastica supportata da una grande azienda."

- Recensione NetSPI PTaaS, Timothy L

Cosa non piace agli utenti:

"Anche se le integrazioni sono essenziali, mancano di alcune funzionalità, in particolare in termini di opzioni di esportazione."

- Recensione NetSPI PTaaS, Zane G.

5. Cobalt

Cobalt offre una piattaforma moderna di pentest as a service (PtaaS) che può essere utilizzata in ambienti sia standalone che complessi. Con la sua comunità esclusiva di tester, Cobalt fornisce approfondimenti in tempo reale per mitigare il rischio. È un motore di gestione delle vulnerabilità basato sui dati che permette alle aziende di individuare, tracciare e rimediare le vulnerabilità del software.

Cosa piace di più agli utenti:

"Cobalt è stato in grado di fornire un rapporto di pen test per noi molto rapidamente poiché richiedevamo test con breve preavviso. Li abbiamo trovati molto accurati, i test erano di alta qualità e la reattività era eccellente nel comprendere la nostra situazione unica."

- Recensione Cobalt, Taylor J.

Cosa non piace agli utenti:

"Vorrei che ci fossero modi più semplici per implementare le API per tutte le nostre applicazioni di pianificazione/gestione qui all'ISS. Inoltre, modi per creare automaticamente un canale slack con il pulsante di invio della revisione del pen test sarebbero deliziosi per preparare i membri prima che il test vada in diretta."

- Recensione Cobalt, Sean T.

Arriva alla radice del problema

I penetration test emulano un attacco informatico "reale", rivelando così fino a che punto un hacker potrebbe sfruttare le vulnerabilità. Ti renderebbero anche consapevole delle lacune di sicurezza che devono essere colmate per proteggere la tua sicurezza informatica, a condizione che tu sia regolare e proattivo al riguardo.

Gli hacker hanno bisogno solo di una lacuna per soddisfare i loro motivi superficiali; assicurati di non lasciarle scoperte. Dovresti agire per affrontare quelle vulnerabilità e gestire efficacemente la tua postura di sicurezza.

Scopri di più su static application security testing (SAST) e come può aiutarti a migliorare la sicurezza delle tue applicazioni.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.