Gli esseri umani sono prevedibili. A volte, lo sono anche le loro password.

Chiunque ti conosca o ti abbia osservato può prevedere le password che probabilmente utilizzerai. Prenditi un momento e pensa, quale password hai attualmente?

Non coinvolge forse il tuo nome, il nome del tuo animale domestico o il nome di una persona cara, unito a una data di nascita e collegato da un elegante carattere speciale?

Il cenno del capo significa semplicemente che il tuo account utente è vulnerabile a un attacco informatico più di quanto tu possa pensare.

Avrai bisogno di un'autenticazione a due fattori, come la convalida della tua identità con una password monouso (OTP) sul tuo telefono, notifica push, token di sicurezza e altri in aggiunta ai sistemi di password standard. Quando lavori in un'organizzazione, la necessità di un'autenticazione a due fattori aumenta esponenzialmente, poiché un singolo account compromesso può mettere a rischio la sicurezza informatica dell'organizzazione.

Comprendere l'autenticazione a due fattori (2FA)

L'autenticazione a due fattori è il processo di conferma dell'identità di una persona attraverso due sfide diverse, utilizzando qualcosa che già conosci, possiedi o contieni. Nell'autenticazione a due fattori, un test può essere quello di inserire il nome utente e la password. La sfida successiva può essere quella di verificare l'identità toccando una notifica push, inserendo un OTP condiviso via email, messaggio di testo, chiamata telefonica o altri canali.

Alcune organizzazioni utilizzano l'autenticazione a due fattori con le chiavi di sicurezza, seguendo le linee guida FIDO U2F. La 2FA ti aiuta a affrontare le vulnerabilità di un approccio di autenticazione basato solo su password e lo rende più sicuro.

Ti aiuta a mantenere i tuoi account al sicuro racchiudendoli all'interno di due livelli di sicurezza, dove diventa complicato accedere a meno che l'identità non sia verificata.

Vuoi saperne di più su Software di Autenticazione a più Fattori (MFA)? Esplora i prodotti Autenticazione a più fattori (MFA).

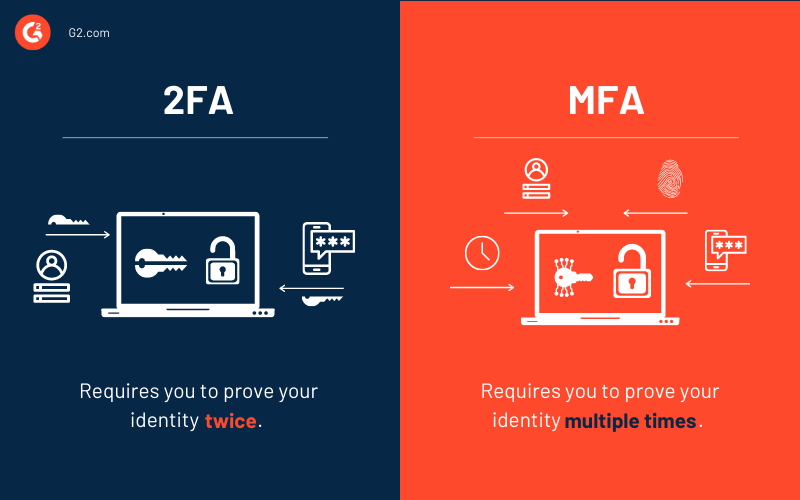

La differenza tra 2FA e MFA

La differenza notevole tra l'autenticazione a due fattori e l'autenticazione multi-fattore (MFA) è il numero di fattori che il processo di autenticazione utilizza per verificare la tua identità.

Come suggerisce il nome, la 2FA ti sfida a dimostrare la tua identità due volte, mentre la MFA verifica la tua identità con più fattori come biometria, riconoscimento facciale, tempo, posizione e molti altri.

La MFA viene attivata quando la verifica in due passaggi fallisce o viene rilevata un'attività sospetta nel comportamento dell'utente. Le aziende possono anche utilizzare l'autenticazione multi-fattore per proteggere informazioni sensibili o le applicazioni e i servizi più critici.

Un passo verso l'autenticazione basata sul rischio (RBA)

I furti di identità o le minacce alla sicurezza delle informazioni sono dinamici. Non sai mai cosa sta cercando di fare l'attaccante o i metodi che sta utilizzando per penetrare negli account utente. Per affrontare tali minacce, il tuo processo di autenticazione deve adottare una pratica intelligente di identificazione di comportamenti insoliti o sospetti in tempo reale e rispondere a ciò in base al rischio che comporta.

Il processo di autenticazione basato sul rischio si basa sull'ideologia sopra menzionata incoraggiando le organizzazioni ad adottare processi di autenticazione multi-fattore intelligenti. I sistemi RBA analizzano diversi fattori di autenticazione in tempo reale e assegnano un punteggio di rischio alla richiesta di un utente. In base al punteggio di rischio, l'autenticazione è consentita a specifici sistemi che rientrano nella soglia di rischio.

Se il punteggio di rischio è superiore alla soglia, il software RBA chiederà agli utenti di dimostrare la loro identità con fattori di autenticazione aggiuntivi o li escluderà dall'accesso alla rete.

In conclusione, l'autenticazione a due fattori è strettamente correlata all'autenticazione multi-fattore poiché combina un numero qualsiasi di fattori di autenticazione per convalidare l'identità di qualcuno.

Come funziona la 2FA?

Scomponiamo il processo di 2FA o il processo di verifica in due passaggi in passaggi granulari:

- Un sito o un'applicazione ti invita ad accedere.

- Ti viene chiesto di inserire ciò che sai, che è il primo passo nella 2FA. Generalmente, comporta l'inserimento di un nome utente e una password.

- Una volta inserita la combinazione di nome utente e password, il server del sito trova e convalida la tua identità.

- Per i processi di autenticazione senza password, il sito web genera una chiave di sicurezza unica. La chiave di sicurezza viene elaborata dal fornitore del servizio di autenticazione e viene convalidata dal server del sito web.

- Una volta completato il primo passaggio di autenticazione, inizierai il secondo passaggio. Il secondo passaggio può assumere varie forme, principalmente associate a qualcosa che possiedi, come un telefono cellulare.

- Inserirai il codice monouso generato nel passaggio 5, cliccherai su una notifica push inviata da un fornitore di identità o inserirai un token di sicurezza universale di secondo fattore (U2F) per verificare la tua identità.

- Quando avrai completato entrambi i passaggi nell'autenticazione, potrai accedere al tuo account.

Perché hai bisogno dell'autenticazione a due fattori?

Gli attaccanti informatici hanno l'esperienza tecnologica per testare miliardi di combinazioni di password in un breve periodo. Considerando il panorama delle minacce in evoluzione, le password non sono più sufficienti per difendere il tuo account utente da accessi non autorizzati.

Gli attacchi di forza bruta o i tentativi di ingegneria sociale rappresentano una minaccia costante per penetrare nei tuoi account e trarre vantaggio dalle tue informazioni sensibili.

Devi stabilire livelli di difesa della sicurezza intorno ai tuoi account utente per proteggerli dalle minacce crescenti. Un modo per farlo è adottare un processo di autenticazione multi-fattore nella tua organizzazione, di cui l'autenticazione a due fattori è una parte.

L'autenticazione a due fattori tiene lontani gli attaccanti, anche quando sono riusciti a penetrare attraverso elementi della tua autenticazione a fattore singolo: nome utente e password. Poiché il secondo fattore è generalmente qualcosa che possiedi, è difficile per un criminale informatico metterci le mani sopra, risultando in una migliore protezione dell'account.

Fattori di autenticazione comuni

Puoi abbinare le password tradizionali con vari fattori di autenticazione: un fattore di conoscenza, un fattore di possesso, un fattore inerente o di tempo e un fattore di posizione. Quando abbini i fattori di autenticazione insieme alle password standard, consente ai tuoi sistemi di proteggere le credenziali degli utenti in modo migliore. Le organizzazioni sfruttano il software di autenticazione multi-fattore (MFA) per dotare la loro tecnologia di tali capacità.

Diverse categorie di fattori di autenticazione:

- Fattore di conoscenza: È un segreto condiviso che già conosci e puoi utilizzare per convalidare la tua identità. Può essere una password, un numero di identificazione personale (pin) o qualsiasi altra informazione che risiede esclusivamente sotto la tua cura.

- Fattore di possesso: È un'entità che possiedi. Può essere un token di sicurezza, una carta d'identità o un dispositivo digitale per approvare le richieste di autenticazione.

- Fattore inerente: Questi fattori si associano alla presenza fisica dell'utente e lo verificano con sfide biometriche, di riconoscimento facciale o vocale.

- Fattore di tempo: Controlla gli accessi degli utenti in base al tempo. Se l'accesso è entro i limiti di tempo impostati, è consentito, altrimenti no.

- Fattore di posizione: Interroga i dispositivi fidati dell'utente per la posizione. Se il tentativo di accesso viene effettuato da una posizione predefinita, è consentito, altrimenti è escluso.

I fattori di autenticazione elencati sopra mantengono gli account utente sicuri e protetti dalle intrusioni. I primi tre sono solitamente adottati nelle organizzazioni che si muovono verso gli standard 2FA. Le organizzazioni di diverse dimensioni possono impilare più fattori di autenticazione se hanno bisogno di realizzare una protezione astronomica degli account utente.

Esploriamo i dettagli dei fattori di autenticazione comuni nella 2FA che le organizzazioni utilizzano.

1. Servizio di messaggi brevi (SMS)

Le persone non sono estranee ai telefoni cellulari oggi. Lo usi quotidianamente per vari servizi come SMS, chiamate, giochi e così via. Allo stesso modo, puoi utilizzare gli SMS per superare la seconda sfida nell'autenticazione a due fattori.

Quando inserisci il tuo numero nel sistema di autenticazione, riceverai una password monouso (OTP) e, dopo averla convalidata, avrai accesso al tuo account. In genere, verificare l'identità delle persone con un OTP è diventata una pratica comune ora. È un modo fattibile e meno problematico, ma allo stesso tempo ha i suoi lati amari.

Un numero di cellulare è un'informazione personale identificabile (PII) che può compromettere la tua privacy. Inoltre, se il tuo cellulare è scarico, accedere a un sistema diventerà indubbiamente problematico. Ma queste sono alcune sfide che puoi affrontare poiché le loro possibilità di impattarti sono minori rispetto a una violazione della sicurezza.

2. Applicazione di autenticazione

Le applicazioni di autenticazione utilizzano una chiave segreta per generare codici di verifica su un dispositivo mobile per facilitare l'autenticazione. È un altro tipo di autenticazione basata su telefono che le aziende utilizzano per la 2FA.

Le organizzazioni che sfruttano le app di autenticazione forniscono un codice QR all'utente, che può scansionare per verificarlo con la chiave segreta memorizzata localmente sul proprio dispositivo. Una volta verificato, il dispositivo genera un codice, che cambia dopo intervalli di tempo periodici. Puoi inserire questo codice per dimostrare la tua identità e ottenere l'accesso al tuo account.

La tecnologia che alimenta questo tipo di autenticazione nella 2FA è una password monouso basata sul tempo (TOTP) ed è parte dell'architettura di autenticazione aperta (OATH).

Il vantaggio principale dell'utilizzo di un'applicazione di autenticazione è che, anche se il tuo dispositivo non è connesso a una rete mobile, puoi comunque verificare la tua identità poiché la chiave segreta è memorizzata localmente. Tuttavia, se il tuo dispositivo viene rubato o perso, sarà difficile accedere al tuo account.

3. Autenticazione basata su push

Nei sistemi di autenticazione basati su push, ricevi un prompt sul tuo dispositivo mobile per confermare se stai accedendo al tuo account. Molti fornitori di software di autenticazione forniscono questa capacità all'utente, dove devi scansionare un codice QR una volta per registrare il tuo dispositivo con l'account.

Successivamente, riceverai una notifica push per tutti i tuoi accessi successivi e, quando la convalidi, puoi avere un accesso senza interruzioni al tuo account e alle applicazioni.

Le aziende preferiscono utilizzare l'autenticazione basata su push nella 2FA poiché resiste agli attacchi di phishing e agli attacchi man-in-the-middle (MITM). È difficile per un attaccante ingannare esponendo il codice o inserendolo in un sito web dannoso.

4. Chiavi di sicurezza alimentate da U2F

Le chiavi di sicurezza sono dispositivi fisici come una piccola USB, NFC o Bluetooth. Questi dispositivi seguono i protocolli di secondo fattore universale (U2F) stabiliti dalla FIDO Alliance.

Utilizzare tali dispositivi per l'autenticazione a due fattori comporterà:

- Registrare questi dispositivi con il tuo account

- Collegare il dispositivo al tuo sistema durante gli accessi successivi

- Toccare "consenti" sul dispositivo se richiesto nel processo di autenticazione

Le chiavi di sicurezza sono considerate a prova di phishing e sono costruite in modo intelligente da una prospettiva di privacy.

5. 2FA basata su email

L'email è un altro canale che puoi utilizzare per superare la sfida del secondo fattore nella 2FA. L'autenticazione a due fattori basata su email ti aiuterà a stringere le viti dell'autenticazione a fattore singolo (SFA), che erano facilmente rotte da attacchi di stuffing delle credenziali o di forza bruta.

Gli utenti generalmente forniscono il loro indirizzo email ai fornitori di autenticazione per ricevere aggiornamenti e reimpostare la password. La 2FA basata su email non metterà a rischio la tua privacy, poiché non c'è bisogno di fornire un numero di telefono o altre informazioni personali identificabili, e l'email è già registrata.

L'unico posto in cui una 2FA basata su email può sorprenderti è quando un attaccante penetra nella tua email invece che nel tuo account. E successivamente, reimpostano la password del tuo account utilizzando l'account email e ottengono accesso non autorizzato.

Le 5 migliori soluzioni software di autenticazione multi-fattore

Il software di autenticazione multi-fattore protegge gli account degli utenti sfidandoli a dimostrare la loro identità in due o più modi prima di accedere ai loro account. Consente loro di aggiungere ulteriori livelli di sicurezza all'autenticazione a fattore singolo tradizionale e affronta le vulnerabilità degli accessi basati su password.

Le aziende utilizzano l'autenticazione multi-fattore per confermare l'identità degli utenti prima che accedano a informazioni privilegiate. Non solo limita l'accesso da parte di parti non approvate, ma aiuta anche le aziende a prevenire furti interni e perdite di dati.

Per qualificarsi per l'inclusione nell'elenco del software MFA, un prodotto deve:

- Supportare metodi di autenticazione secondaria come OTP, token software, token hardware, fattori biometrici, push mobile e altro

- Chiedere all'utente di autenticarsi

- Consentire l'MFA attivata per nuovi dispositivi e utenti

* Di seguito sono riportati i cinque principali software di autenticazione multi-fattore dal Winter 2021 Grid® Report di G2. Alcune recensioni possono essere modificate per chiarezza.

1. Duo Security

Duo Security migliora la tua sicurezza proteggendo i tuoi ambienti e applicazioni con l'autenticazione multi-fattore. La soluzione di Duo richiede agli utenti di portare i loro telefoni cellulari con l'app Duo Mobile installata.

L'app mobile è disponibile per Android, iPhone e dispositivi indossabili come l'Apple Watch. Duo Security consiglia vivamente di utilizzare il push o l'U2F come secondo fattore di autenticazione poiché sono i più sicuri e possono proteggere dagli attacchi MITM.

Cosa piace agli utenti:

“Duo 2FA è stata la migliore funzione che abbiamo implementato in tutta l'azienda. Posso stabilire rapidamente collegamenti stabili e possiamo gestire la connettività degli utenti finali in modo abbastanza efficace con Duo Push. Un piano aziendale ampio sarà in fase di realizzazione, applicando la 2FA a tutti i nostri usi quotidiani del prodotto. Questo può essere reso abbastanza semplice quando si utilizza la difesa Duo 2FA, e sarà preciso come dimostrato dai test."

- Recensione Duo Security, Alessandra M.

Cosa non piace agli utenti:

“Non abbiamo nulla di veramente negativo da limitare rispetto a questo software, lo abbiamo utilizzato per molto tempo nella nostra azienda, e l'unico problema che è sorto è stato con la configurazione. Ma una volta fatto, tutto funziona molto bene.”

- Recensione Duo Security, Carlos C.

2. Google Authenticator

Google Authenticator è un autenticatore basato su software di Google che implementa servizi di verifica in due passaggi utilizzando l'algoritmo di password monouso basato su HMAC e l'algoritmo di password monouso basato sul tempo per autenticare gli utenti delle applicazioni software.

Cosa piace agli utenti:

“Google Authenticator è un'applicazione mobile il cui compito è generare codici unici che ti permettono di accedere agli account su vari siti che utilizziamo. Con Google Authenticator e la sua verifica in due passaggi quando accedi, possiamo prevenire il furto dei nostri dati.

La doppia autenticazione con questa applicazione ci consente di verificare un determinato accesso non solo con la password che abbiamo impostato noi stessi, ma anche con un codice generato esclusivamente sul telefono nell'applicazione Google Authenticator. L'interfaccia dell'applicazione è molto trasparente e l'applicazione è disponibile per Android e IOS.”

- Recensione Google Authenticator, Matthieu B.

Cosa non piace agli utenti:

“L'unico svantaggio di Google Authenticator è che questa applicazione non è compatibile con tutti i siti, anche se il numero di siti compatibili è in continuo miglioramento.”

- Recensione Google Authenticator, Jeremey F.

3. LastPass

LastPass protegge i tuoi account con il secondo pezzo di informazioni prima che gli utenti abbiano accesso ai loro account. Fornisce la sua applicazione di autenticazione e consente agli utenti di integrarsi con varie applicazioni di terze parti, software e token USB.

Il LastPass Authenticator consente agli utenti di sperimentare l'autenticazione con un solo tocco per iOS, Android e telefoni Windows.

Cosa piace agli utenti:

“Con LastPass, devo conoscere solo una password per accedere a tutti i miei account. Ogni sito, nome utente e password sono memorizzati in modo sicuro e possono essere automaticamente popolati quando si utilizza l'estensione del browser e si è connessi. È anche ottimo per le agenzie che devono condividere l'accesso tra un team. Quando un dipendente lascia, il suo accesso a LastPass viene disattivato e non può più accedere a nessuno degli account della tua azienda. È facile da usare, facile da mantenere e facile da garantire che tu e i tuoi dipendenti possiate accedere a ciò di cui avete bisogno.

Ho un account personale per le mie informazioni e sono anche membro di un account aziendale, che può essere collegato per accedere a tutto in una volta. LastPass ha anche ottimi strumenti di organizzazione per etichettare le credenziali e le carte di credito in una cartella cliente. Le informazioni sono facilmente ricercabili e trovabili nel sistema.

Mi piace che rilevi quando una password è stata cambiata e ti inviti ad aggiornare il record memorizzato in LastPass. Super utile! Utilizziamo LastPass da anni senza problemi, con piena fiducia che i nostri dati di credenziali siano sicuri e facili da accedere per coloro che ne hanno bisogno.”

- Recensione LastPass, Jackie B.

Cosa non piace agli utenti:

“Gestire molti account con LastPass non è facile perché ogni connessione è registrata e si conclude con una selezione sostanziale di account. Se devi fare una pulizia approfondita, potrebbe essere difficile.”

- Recensione LastPass, Hameed S.

4. Authy

Authy’s MFA solution ti consente di sconfiggere i criminali informatici ed evitare il takeover degli account con una sicurezza più robusta. L'app di autenticazione di Authy è semplice da configurare e porta il futuro dell'autenticazione forte alla comodità del tuo dispositivo.

Cosa piace agli utenti:

“Oggigiorno, una password non è sufficiente; è insufficiente di fronte a tanta insicurezza informatica; ecco perché le app di autenticazione a due fattori sono più che necessarie. Authy combina due elementi; sicurezza e stile. Mi piace l'interfaccia poiché integra tutte le icone degli account che manteniamo.

La sua interfaccia ha le caratteristiche che considero essenziali in qualsiasi app che non sia complessa da usare e che il suo uso sia intuitivo. Si distingue da altre app simili. Ciò che mi piace di più di questa app è che se cambio smartphone, la migrazione di tutti i miei account non è un mal di testa come in altre app. Basta installare Authy e accedere con il mio numero di telefono e mail. Un'altra caratteristica eccezionale è che posso consentire l'uso di più dispositivi.”

- Recensione Authy, Marta L.

Cosa non piace agli utenti:

“Authy non ha una versione desktop, il che significa che può essere ottenuta e utilizzata solo dal dispositivo mobile, e per effettuare qualsiasi tipo di transazione con essa, è necessario averla a portata di mano. Un punto che rimane perché limita il tempo durante l'esecuzione di un'operazione.”

- Recensione Authy, Tyler A.

5. Ping Identity

Ping Identity offre soluzioni di identità che affrontano le tue sfide, esigenze e ambiente unici. Ottimizza la sicurezza degli account e la convenienza con vari fattori di autenticazione, consentendo alle imprese di bilanciare sicurezza ed esperienza utente per tipi di identità di forza lavoro, clienti e partner con diverse opzioni di distribuzione cloud, tra cui identity-as-a-service (IDaaS), software containerizzato e altro.

Cosa piace agli utenti:

“Ping utilizza standard aperti che aiutano ad aumentare la sua interoperabilità con altre applicazioni. Questo uso di standard aperti e la stabilità complessiva lo rendono una piattaforma eccellente su cui basare l'autenticazione degli utenti. L'utilità di aggiornamento fornita rende gli aggiornamenti facili da eseguire. Il gruppo di servizi professionali di Ping è stato anche eccellente ed è stato un vero partner durante l'implementazione e altri progetti aggiuntivi.”

- Recensione Ping Identity, Anthony S.

Cosa non piace agli utenti:

“L'interfaccia utente/esperienza utente lascia un po' a desiderare; navigare nel processo di configurazione della tua applicazione o svolgere compiti di supporto può essere un po' difficile. La documentazione è decente e il supporto è sempre disposto ad aiutare.

Le notifiche e gli eventi sarebbero utili (certificazioni in scadenza, ecc.).

Una vista più "logica" su Connessioni e Applicazioni sarebbe strumentale quando si gestiscono più applicazioni con connessioni diverse.”

- Recensione Ping Identity, Tyler A.

Mantieni gli account utente protetti contro accessi non autorizzati

L'autenticazione a due fattori raddoppia la tua sicurezza degli account utente sfidando l'utente a dimostrare la propria identità due volte e convalida che l'utente è effettivamente chi afferma di essere.

Mantieni i tuoi account sicuri fornendo un'esperienza di accesso superiore ai tuoi utenti.

Vuoi migliorare ulteriormente l'esperienza utente? Scopri di più su single sign-on e come rende l'autenticazione semplice.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.