Não passa um dia sem notícias de outra organização sendo atingida por ameaças de segurança cibernética. Pode ser sua marca favorita passando por uma violação de dados. Pode ser uma corporação multinacional sendo vítima de um ataque de ransomware devastador. Pode até ser seu colega de trabalho um pouco imprudente abrindo um e-mail suspeito do nosso velho amigo, o príncipe nigeriano, pedindo dinheiro.

Essas ameaças cibernéticas estão em toda parte. Elas são invisíveis e silenciosas, mas muito perigosas. Seu impacto sobre pessoas, empresas e governos é devastador, e elas estão se tornando cada vez mais sofisticadas a cada dia.

Você tem que entender o básico das ameaças cibernéticas para saber como se proteger e proteger sua organização.

O que é uma ameaça cibernética?

Uma ameaça de segurança cibernética é qualquer tentativa ou ato malicioso que pode prejudicar seu computador ou rede, roubar informações ou interromper operações. As ameaças variam de vírus simples, malware e ataques de phishing a ataques complexos de ransomware e à cadeia de suprimentos.

Organizações que levam a sério as ameaças cibernéticas têm uma pilha de segurança em várias camadas para proteger sua rede, dados e operações. Elas empregam software de segurança de rede, ferramentas de proteção de endpoint, soluções de segurança em nuvem e sistemas de segurança para internet das coisas (IoT) para uma defesa robusta.

Para descobrir o que você deve priorizar para a segurança cibernética da sua organização, vamos olhar mais profundamente para o cenário emergente de ameaças cibernéticas. Vamos explorar a fonte, as ameaças mais comuns e as emergentes para as quais você deve se preparar.

Fontes de ameaças cibernéticas

Hoje, atores de ameaças com diferentes motivações, níveis de habilidade e métodos causam incidentes de segurança cibernética. As seguintes são as fontes mais comuns de ameaças cibernéticas.

Cibercriminosos

Hackers, tanto indivíduos quanto em grupos, cometem crimes cibernéticos para benefício econômico. Eles recorrem a malware, ransomware e golpes de phishing para extorquir dinheiro ou roubar informações privadas ou sensíveis de pessoas e empresas.

O operador de cassino Caesars pagou milhões de dólares em resgate ao grupo de cibercrime Roasted 0ktapus depois que os hackers conseguiram infiltrar e interromper os sistemas do local em setembro de 2023.

De acordo com a PWC, hackers e grupos de crime organizado representam as maiores ameaças externas, cometendo 60% das fraudes externas contra empresas.

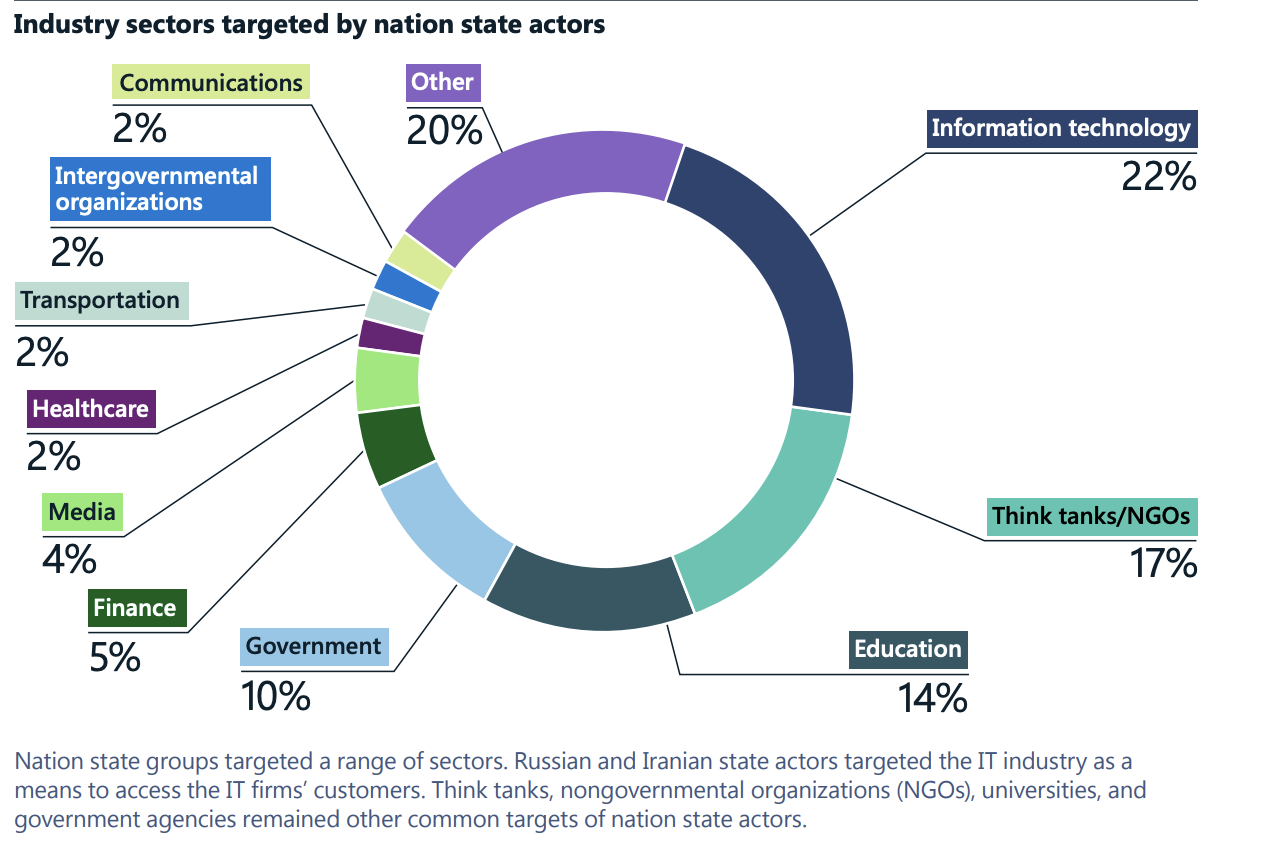

Estados-nação

Estados-nação e governos lançam ataques cibernéticos financiando hackers e grupos de ameaças para promover seus interesses nacionais. Os hackers patrocinados pelo estado roubam dados sensíveis, coletam informações confidenciais ou interrompem a infraestrutura crítica de outro governo. Como os grupos são bem pagos, suas operações são frequentemente algumas das ameaças cibernéticas mais avançadas.

Desde o início da guerra Ucrânia-Rússia, hackers apoiados pela Rússia têm como alvo a infraestrutura digital crítica da Ucrânia.

Fonte: Relatório de Defesa Digital da Microsoft 2022

Hacktivistas

Hacktivistas são cidadãos privados que usam ameaças cibernéticas para objetivos políticos ou sociais, como revelar violações de direitos humanos ou espalhar liberdade de expressão. Eles usam suas habilidades para hackear indivíduos, organizações ou agências governamentais que se opõem aos seus princípios morais. Uma vez que os hacktivistas entram na rede adequada, eles roubam e vazam informações sensíveis ou interrompem operações.

Anonymous é um coletivo de hackers popular que organizou alguns dos maiores ataques cibernéticos no início dos anos 2010.

Ameaças internas

Ameaças internas vêm de funcionários, parceiros, contratados, fornecedores, ou qualquer pessoa com acesso aos recursos da organização.

Ao contrário de outras fontes de ameaças cibernéticas, nem todos os problemas internos têm intenções prejudiciais. Pode se resumir a erros humanos inadvertidos, como funcionários instalando inadvertidamente software não autorizado, caindo em um golpe de phishing ou perdendo um dispositivo emitido pela empresa.

Por exemplo, um hacker de 18 anos invadiu a Uber Technologies em 2022 usando técnicas de engenharia social para obter credenciais de autenticação de um contratado da empresa.

56%

das ameaças internas surgem de negligência de funcionários ou contratados.

Fonte: Instituto Ponemon

Mas insiders maliciosos existem. Esses traidores abusam de seus privilégios de acesso para roubar dados para ganho monetário ou causar danos a dados ou aplicativos. Violações de dados causadas por insiders maliciosos são mais caras, custando $4,90 milhões em comparação com o custo médio de uma violação de dados de $4,45 milhões.

Ciberterroristas

Organizações terroristas lançam ataques cibernéticos motivados politicamente ou ideologicamente que ameaçam ou resultam em violência. Alguns ciberterroristas são patrocinados pelo estado, e outros agem por conta própria ou em nome de um grupo não governamental.

Alvos de ataques cibernéticos: Quem e o que os cibercriminosos visam?

Hackers são frequentemente atraídos por alvos aparentemente vulneráveis e valiosos. Eles geralmente atacam

- Indivíduos

- Empresas de diferentes tamanhos e setores que possuem dados valiosos ou são ricas em dinheiro

- Agências governamentais e militares

- Infraestrutura crítica como redes elétricas, saúde e serviços de emergência

- Instituições educacionais e de pesquisa

- Organizações sem fins lucrativos (ONGs)

Quer aprender mais sobre Soluções de Segurança para IoT? Explore os produtos de Soluções de Segurança para IoT.

12 tipos de ameaças de segurança cibernética com exemplos da vida real

Atores de ameaças lançam ataques cibernéticos usando uma variedade de táticas para obter acesso não autorizado aos sistemas-alvo. Aqui está uma visão geral dos diferentes tipos, bem como alguns exemplos da vida real.

1. Malware

Abreviação de software malicioso, malware é qualquer tipo de código ou software intencionalmente projetado para causar danos a sistemas de computador. Malware pode comprometer a segurança e a privacidade de um sistema ao obter acesso não autorizado, roubar, alterar, criptografar ou destruir dados.

Um novo malware chamado DogeRAT que assume o controle de dispositivos afetados foi encontrado visando usuários de dispositivos móveis Android na Índia em setembro de 2023.

Malware vem em muitas formas:

- Vírus são ferramentas de malware autorreplicantes que se anexam a arquivos legítimos e se espalham para outros arquivos e sistemas quando executados.

- Worms se autorreplicam exponencialmente em redes ou dispositivos sem a necessidade de um arquivo hospedeiro.

- Rootkits são programas maliciosos que ocultam sua presença e obtêm acesso de nível administrador ao sistema operacional de um computador ou outros ativos.

- Cavalos de Troia são disfarçados como ferramentas de software legítimas que se espalham usando técnicas de engenharia social.

- Ransomware é uma plataforma de malware sofisticada que criptografa os dados ou sistema da vítima. É usado para exigir um resgate em troca da chave de descriptografia.

- Spyware monitora secretamente a atividade do usuário e transmite dados sensíveis para hackers sem o conhecimento ou consentimento da vítima.

- Malware sem arquivo opera na memória do computador em vez do disco rígido de um dispositivo, tornando-o difícil de detectar e erradicar.

- Scareware é um software enganoso que engana os usuários fazendo-os acreditar que seu computador está infectado ou tem problemas sérios, levando-os a comprar software de segurança falso ou desnecessário.

- Adware exibe anúncios indesejados em navegadores da web para gerar receita para os criadores do adware.

- Keylogger registra secretamente as teclas digitadas por um usuário para capturar dados sensíveis, como credenciais de login.

- Malware de cryptojacking é usado para minerar ilegalmente criptomoedas no sistema de uma vítima.

Em 2022, houve 5,5 bilhões de ataques de malware, impulsionados por malware de cryptojacking e malware direcionado a dispositivos IoT. Beacon, Systembc, hivelocker, Qakbot e Metaspoilt são algumas das ferramentas de malware mais populares usadas em 2022.

Relacionado: Saiba mais sobre software anti-malware que protege você contra malware em dispositivos Windows, iOS e Android.

2. Ataques de engenharia social

Ataques de engenharia social usam manipulação psicológica contra pessoas em vez de fraquezas técnicas em sistemas. Hackers se passam por pessoas que você conhece ou alguém de uma organização confiável para ganhar sua confiança e fazer você baixar a guarda voluntariamente. Eles invocam medo, ganância, urgência e outras emoções para fazer você divulgar detalhes de cartão de crédito ou clicar em um link malicioso.

Por exemplo, a empresa de gerenciamento de identidade e acesso Okta descobriu que atores de ameaças usaram táticas de engenharia social para atacar vários dos funcionários de serviço de TI de seus clientes. Hackers fizeram os clientes da Okta redefinirem a autenticação multifator (MFA) de usuários altamente privilegiados em cada empresa. Eles então usaram esse privilégio para se passar por funcionários legítimos e acessar aplicativos privados.

Técnicas comuns de engenharia social são mencionadas aqui.

- Phishing envolve o envio de e-mails ou mensagens enganosas projetados para enganar os destinatários a revelar dados confidenciais, como senhas ou detalhes financeiros.

- Baiting faz promessas falsas que despertam curiosidade ou ganância para fazer os destinatários instalarem malware ou compartilharem informações pessoais.

- Pretexting manipula usuários com um cenário falso para fazê-los divulgar dados importantes.

3. Phishing

Imagine que você acorda com uma mensagem de emergência de seu amigo pedindo dinheiro urgentemente por e-mail porque ele está preso em Paris após perder a carteira. Exceto que seu amigo está dormindo pacificamente no seu quarto de hóspedes. Isso porque a pessoa que enviou a mensagem de emergência não é seu amigo, mas um hacker.

Chamamos isso de phishing, um dos ataques de engenharia social mais comuns. A ameaça cibernética envolve hackers usando e-mails, mensagens, chamadas telefônicas ou sites fraudulentos para enganar os usuários a compartilhar dados pessoais ou tomar ações que expõem a vítima ou sua organização ao cibercrime. O phishing muitas vezes resulta em perda de dados ou monetária.

Por exemplo, gigantes da tecnologia Facebook e Google foram enganados em quase $100 milhões entre 2013 e 2015 por meio de um ataque de phishing. A fraude se passou por um fornecedor e enviou faturas falsas que pareciam tão legítimas que ambas as empresas pagaram.

O phishing causa 16% de todas as violações de dados, tornando-se o vetor de ataque inicial mais comum. Leia mais para obter mais informações sobre diferentes técnicas.

- Spear phishing compreende ataques de phishing altamente direcionados contra indivíduos com acesso privilegiado.

- Whaling ataca executivos seniores de uma empresa ou figuras públicas valiosas.

- Comprometimento de e-mail comercial (BEC) é um tipo de spear phishing que visa empresas para obter informações corporativas extremamente valiosas ou dinheiro.

- Phishing por voz ou vishing acontece por meio de chamadas telefônicas. Graças a ferramentas de provedores de voz sobre internet (VoIP), os golpistas hoje fazem milhões de tentativas de vishing.

- Phishing por SMS, ou smishing, refere-se ao phishing por meio de mensagens de texto ou SMS.

- Phishing em redes sociais acontece por meio de sites de redes sociais como Facebook, LinkedIn, Twitter, TikTok e Instagram.

4. Ransomware

Embora ransomware seja um tipo de malware, ele merece uma seção separada devido ao perigo que representa.

Criminosos usam malware para bloquear o acesso a dados. Eles ameaçam mantê-los bloqueados ou publicá-los, a menos que a vítima pague um resgate pesado.

A Colonial Pipeline Company, responsável pelo transporte de gás no sudeste dos EUA, foi forçada a interromper as operações após um ataque de ransomware bloquear os sistemas da empresa em 2021. Os atacantes restauraram o sistema apenas após receberem $4,4 milhões em Bitcoin.

Os ataques de ransomware ganharam destaque entre grupos criminosos após os ataques altamente bem-sucedidos e notórios do Wannacry em 2017. Hoje, os ataques têm como alvo infraestrutura crítica, empresas de todos os tamanhos e governos. Hackers também estão oferecendo ransomware como serviço, reduzindo as barreiras de entrada para aspirantes a cibercriminosos.

5. Ataques à cadeia de suprimentos

Ataques à cadeia de suprimentos exploram vulnerabilidades em software confiável, interfaces de programação de aplicativos (APIs) e os serviços prontos de uma cadeia de suprimentos de software de uma empresa. Os culpados então usam esse link comprometido para plantar uma porta dos fundos e obter acesso aos sistemas da organização.

Uma vez dentro, eles usam seu acesso para orquestrar ataques adicionais ou se mover para cima ou para baixo na cadeia de suprimentos para roubar de outros fornecedores, fornecedores ou clientes da organização na cadeia de suprimentos. Um único ataque compromete vários pontos, tornando-o muito mais perigoso do que outros tipos de ameaças cibernéticas.

De fato, o hack SolarWinds (2020-2021) – um dos maiores ataques cibernéticos de todos os tempos – foi o resultado de um ataque à cadeia de suprimentos. Ladrões entregaram um malware de porta dos fundos como uma das atualizações de software da SolarWinds na plataforma Orion. 18.000 clientes, desde gigantes da tecnologia como a Microsoft até agências governamentais dos EUA, foram afetados ao baixar inadvertidamente a atualização.

6. Ataques man-in-the-middle (MITM)

Em MITM, os atacantes interceptam ou alteram a comunicação entre duas partes legítimas, inserindo-se no meio – ou "no meio" – sem serem detectados. MITM geralmente tem como alvo usuários de aplicativos financeiros, empresas de software como serviço (SaaS), sites de comércio eletrônico e outros sites onde é necessário fazer login.

Técnicas comuns de ataque MITM estão abaixo.

- Escuta de Wi-Fi intercepta todo o tráfego não criptografado em uma rede Wi-Fi não segura configurada pelo hacker em espaços públicos.

- Falsificação de e-mail falsifica e-mails de uma fonte legítima para enganar o destinatário e fazê-lo compartilhar detalhes pessoais, como credenciais de login.

- Falsificação de sistema de nomes de domínio (DNS) manipula respostas de servidores DNS para enviar usuários a sites não confiáveis.

- Falsificação de protocolo de internet (IP) imita um endereço IP confiável para interceptar ou manipular pacotes de dados de rede e obter entrada não autorizada em um dispositivo ou rede.

- Falsificação de protocolo de transferência de hipertexto seguro (HTTPS) imita sites legítimos para enganar os usuários a visitá-los para fraude ou phishing.

- Envenenamento de cache manipula o conteúdo do cache com dados prejudiciais para redirecionar os usuários para sites falsos.

Recentemente, hackers usaram um ataque MITM para implantar spyware em telefones móveis iOS e Android.

7. Ataques de negação de serviço distribuída (DDoS)

Ataques DDoS, como o nome sugere, literalmente tentam negar serviço. Eles tornam um recurso do sistema ou um site indisponível para usuários legítimos, sobrecarregando-o com tráfego de vários pontos. DDoS é altamente disruptivo e causa tempo de inatividade nos negócios e perda monetária.

Ataques DDoS também são usados como uma cortina de fumaça para ocultar ataques cibernéticos mais sofisticados que ocorrem ao mesmo tempo, como extorsão ou roubo de dados. Assim como o ransomware, criminosos oferecem ataques DDoS como serviço, com preços variando de $20 por dia a $10.000 por mês.

Existem três categorias para ataques DDoS:

- Ataques volumétricos geram tráfego massivo para um site atacado usando técnicas como inundações de protocolo de datagrama de usuário (UDP) ou inundações de protocolo de mensagem de controle de internet (ICMP).

- Ataques baseados em protocolo prejudicam recursos reais do servidor ou outros equipamentos de rede intermediários, como firewalls ou balanceadores de carga, com inundações de sincronização (SYN) ou ping da morte.

- Ataques de camada de aplicação sobrecarregam servidores web com um alto volume de solicitações aparentemente legítimas, resultando em uma falha do servidor.

Em junho de 2023, um ator de ameaça chamado Anonymous Sudan lançou um ataque DDoS de camada de aplicação nos serviços Microsoft 365, OneDrive e Azure, causando interrupções temporárias.

8. Ataques SQLi

Injeção de linguagem de consulta estruturada (SQLi) é um dos tipos mais comuns de ataques de injeção de código que têm como alvo aplicativos web. Os atacantes injetam código malicioso na consulta SQL do banco de dados do aplicativo alvo. Um ataque SQLi bem-sucedido resulta em erros no aplicativo, acesso não autorizado, violações de dados e sistemas comprometidos – todos os quais os hackers podem usar para atacar outros sistemas na rede.

Por exemplo, o ataque à cadeia de suprimentos MoveIT foi resultado de uma vulnerabilidade de injeção SQL no software.

Além de SQLi, ataque de script entre sites (XSS) e falsificação de solicitação entre sites (CSRP) são outras ameaças comuns a aplicativos web.

10. Explorações de dia zero

Uma exploração de dia zero abusa de vulnerabilidades de dia zero ou falhas de segurança desconhecidas em software, hardware ou firmware. Como os alvos muitas vezes nem sabem sobre essas vulnerabilidades, as explorações de dia zero podem passar despercebidas por dias antes de uma investigação e mitigação adequadas.

Por exemplo, o ataque de ransomware WannaCry de 2017 que afetou mais de 200.000 sistemas em mais de 150 países foi lançado contra o sistema operacional Microsoft Windows usando uma exploração de dia zero chamada EternalBlue.

Vulnerabilidades de dia zero são uma ameaça cibernética tão ameaçadora que, mesmo que uma vulnerabilidade seja tornada pública para que as organizações atualizem sua segurança, leva apenas 14 dias para que criminosos criem uma exploração em campo. Até que a organização afetada corrija todos os seus sistemas adequadamente, os hackers procurarão maneiras de explorar as vulnerabilidades. Por exemplo, hackers ainda procuram a vulnerabilidade de dia zero conhecida no Log4j que foi divulgada em 2021.

Relacionado: Aprenda as melhores práticas para prevenir ataques de dia zero com especialistas em segurança.

10. Vulnerabilidades de IoT

Ameaças que vêm de falhas de segurança em dispositivos como TVs inteligentes, termostatos inteligentes e câmeras de segurança são alvos principais para hackers. Dispositivos IoT não são altamente seguros por design devido às suas capacidades limitadas de hardware e computação. Hackers exploram facilmente as vulnerabilidades de IoT para obter comando, roubar dados ou transformar os dispositivos em parte de uma botnet.

Uma botnet de IoT é uma rede de dispositivos IoT conectados à internet que são controlados remotamente por atacantes. Ela representa uma ameaça significativa, pois é frequentemente usada para ataques DDoS sofisticados e vastos.

1 milhão

de dispositivos IoT envolvidos em ataques DDoS impulsionados por botnet em 2023, em comparação com apenas 200.000+ um ano atrás.

Fonte: Nokia

Para dar um exemplo, Mirai botnet, fundada em 2016, teve como alvo dispositivos IoT como câmeras e roteadores, transformou-os em bots e os usou para lançar um dos maiores ataques DDoS. Ele derrubou temporariamente sites de alto perfil como Netflix, Twitter e Github.

11. Ataques de força bruta

Um ataque de força bruta é um método de hacking simples, mas eficaz, que quebra senhas, credenciais de login e chaves de criptografia. Criminosos usam poder computacional para tentar incansavelmente todas as combinações possíveis de senhas até encontrar as credenciais corretas. Então, por mais que sua senha "senha@123" tenha bilhões de combinações para tentar, hackers podem facilmente adivinhá-la em questão de segundos usando um ataque de força bruta.

Recentemente, a gangue de ransomware Akira forçou sua entrada em um dos serviços VPN da Cisco, violou 11 clientes e comprometeu outros sistemas em sua rede.

12. Ameaças persistentes avançadas (APT)

APTs são ameaças cibernéticas particularmente viciosas. O atacante obtém acesso não autorizado a um sistema de computador e permanece indetectado por um período prolongado de tempo. Eles operam clandestinamente, infiltrando-se em sistemas de computador, conduzindo espionagem e reconhecimento, escalando privilégios e permissões, e exfiltrando dados sensíveis.

APTs exigem planejamento meticuloso e mais recursos do que uma ameaça cibernética padrão, como um ataque SQLi ou de malware. Por causa disso, eles são frequentemente lançados por atores patrocinados pelo estado ou grupos de crime organizado.

Grupos APT baseados na China têm como alvo embaixadas governamentais europeias desde dezembro de 2022 para obter informações sensíveis relacionadas a políticas externas.

Como se proteger contra ameaças cibernéticas: melhores práticas de cibersegurança

Sem dúvida, as ameaças cibernéticas são devastadoras, então vamos falar sobre o que você deve fazer agora para proteger sua organização.

- Implemente uma política de cibersegurança que descreva os requisitos e procedimentos da sua organização. Isso ajuda você a priorizar quais soluções de segurança você precisa investir primeiro.

- Eduque seus funcionários sobre as melhores práticas de cibersegurança para que eles estejam mais cientes dos riscos e dos passos a serem tomados para se protegerem.

- Use senhas fortes com MFA e controle de acesso. Limite o acesso dos funcionários seguindo o princípio do menor privilégio.

- Mantenha seu software e sistemas atualizados. Atualizações de software geralmente incluem patches de segurança que protegem você de pontos fracos. Aproveite o software de gerenciamento de vulnerabilidades para verificar se todos os componentes em sua pilha de software e hardware estão atualizados.

- Criptografe e faça backup dos dados. Oculte dados sensíveis em trânsito e em repouso para protegê-los de acesso não autorizado. Use software de backup para recuperar dados em caso de perda ou ataques de ransomware.

- Invista em uma pilha de segurança robusta. Aloque recursos para construir uma pilha de segurança abrangente que inclua software de segurança de rede, ferramentas de detecção e resposta de endpoint, soluções de segurança em nuvem e sistemas de segurança IoT.

- Monitore suas redes e sistemas para atividades suspeitas. Sistemas de detecção de intrusão e ferramentas de monitoramento de rede ajudam a responder a ataques cibernéticos precocemente. Soluções de inteligência de ameaças cibernéticas também ajudam nesse caso.

- Coloque um plano de resposta a incidentes em prática. Este plano deve incluir etapas para conter o ataque, investigar o incidente e recuperar seus dados.

- Avalie as práticas de segurança de fornecedores terceirizados para prevenir ataques à cadeia de suprimentos.

- Conduza auditorias de segurança regulares para identificar e remediar vulnerabilidades e garantir que seu sistema de segurança esteja funcionando corretamente.

12 soluções indispensáveis na sua pilha de segurança:

3 tendências emergentes no cenário de ameaças cibernéticas

Embora as ameaças conhecidas de segurança cibernética continuem a nos atormentar, o cenário de ameaças está mudando rapidamente. Vamos dar uma olhada nas tendências emergentes para saber o que suas equipes de segurança devem ter em mente ao fortalecer sua defesa.

1. Aumento das ameaças de ransomware e BEC

Ameaças estabelecidas como ransomware e comprometimentos de e-mail comercial dominarão a lista das principais ameaças de segurança cibernética nos próximos anos. Por que você deve se importar? BEC é o crime financeiro mais caro sendo cometido hoje, levando organizações a perderem $2,7 bilhões em 2022. O ransomware está rapidamente alcançando o BEC, com danos esperados para causar uma perda de $265 bilhões até 2031.

Os atacantes estão usando plataformas como BulletProftLink, que vende serviço completo para BEC, e Locky e Goliath, que vendem ransomware como serviço para campanhas em escala industrial.

Há também a tendência crescente de ataques de ransomware duplo, um segundo ataque de ransomware na mesma vítima dentro de 10 dias do primeiro ataque usando malware diferente. Isso, quando combinado com ataques à cadeia de suprimentos em escalada e extorsão dupla, torna o ransomware muito mais perigoso.

2. Complexidade crescente da nuvem

As empresas precisam da nuvem para sua infraestrutura de TI hoje em dia. No entanto, a crescente adoção da nuvem apresenta desafios de segurança únicos devido à complexidade dos serviços em nuvem e à superfície de ataque crescente.

Os atacantes frequentemente têm como alvo serviços em nuvem devido aos recursos de computação escaláveis que eles oferecem, que podem ser abusados, e aos dados valiosos que a nuvem possui. Os hackers exploram serviços em nuvem violados para lançar outros ataques em grande escala, como cryptojacking ou ataques DDoS.

Riscos de segurança em nuvem como configurações incorretas, serviços e APIs de terceiros inseguros e gerenciamento de acesso deficiente frequentemente levam a violações de dados. De fato, em 2022, 82% dos vazamentos de informações envolveram dados armazenados na nuvem, de acordo com dados da IBM. Dada a migração rápida, os problemas de segurança relacionados aos serviços em nuvem aumentarão.

3. Ameaças de inteligência artificial (IA) e aprendizado de máquina (ML)

Ao usar IA e ML de tantas maneiras diferentes, as empresas abriram involuntariamente novos canais de exploração para criminosos, particularmente aqueles que ameaçam a segurança dos dados.

Atores de ameaças também estão causando preocupação porque estão aumentando o uso de IA para lançar ataques cibernéticos. Entre outras artimanhas, eles estão escrevendo e-mails de phishing com ferramentas generativas e recorrendo à IA para automatizar golpes de engenharia social em telefones móveis.

135%

foi o aumento nos ataques de engenharia social usando ferramentas de IA generativa como ChatGPT entre janeiro e fevereiro de 2023.

Fonte: Darktrace

Deep fakes para golpes de vishing, sites fraudulentos, campanhas de desinformação, perfis enganosos em redes sociais e malware impulsionado por IA – a lista de crimes cibernéticos impulsionados por ferramentas de IA cresce e cresce. Algoritmos de IA e ML também amplificam o impacto de outras ameaças cibernéticas, como ataques de força bruta e DDoS, e ajudam a passar despercebidos por ferramentas de segurança tradicionais.

Sempre em guarda

Ameaças cibernéticas causam estragos em indivíduos, empresas e governos. Elas estão em constante evolução, ficando maiores e melhores, mas temos passos para nos proteger de seus perigos. Adote as melhores práticas de cibersegurança, invista em soluções abrangentes para prevenção de ameaças cibernéticas e mantenha-se vigilante. Você pegará os bandidos antes que eles peguem você.

Dê o primeiro passo para proteger seu negócio. Explore software de segurança que pode ajudar a defender sua organização.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.