Ciò che sembra legittimo potrebbe non esserlo in realtà, specialmente su internet.

I truffatori creano siti web falsi che danno l'impressione di legittimità imitando siti web reali. Questi siti fraudolenti ti attirano a fornire informazioni sensibili, e prima che te ne accorga, sei caduto vittima di frodi e attacchi.

I computer utilizzano un sistema di nomi di dominio (DNS) per recuperare indirizzi IP e caricare risorse internet. Il DNS spoofing avviene quando i truffatori cambiano o "falsificano" i record DNS per reindirizzare il traffico verso un sito web falso che imita la destinazione originale. Questo attacco informatico intende rubare credenziali, diffondere malware o persino attaccare reti locali.

Individui e organizzazioni utilizzano software di sicurezza DNS per filtrare i siti web che visitano e proteggere i dispositivi endpoint.

Cos'è il DNS spoofing?

Il DNS spoofing è un attacco informatico che corrompe le voci del server DNS in modo che un server dei nomi restituisca un sito web malevolo invece dell'indirizzo IP corretto.

Il sito web illegittimo chiede agli utenti di accedere ai loro account. Gli utenti lo fanno in buona fede, pensando di essere sul sito ufficiale. Purtroppo, finiscono per condividere le credenziali con gli hacker mentre effettuano l'accesso. I siti web malevoli possono anche installare virus sul tuo dispositivo o divulgare informazioni sensibili.

Gli hacker generalmente prendono di mira ambienti WiFi pubblici per attacchi di DNS spoofing. Possono anche lanciare questi attacchi in ambienti dove possono corrompere i protocolli di risoluzione degli indirizzi (ARP). L'obiettivo è assicurarsi che un utente finale utilizzi la macchina dell'attaccante come server per visitare un sito web.

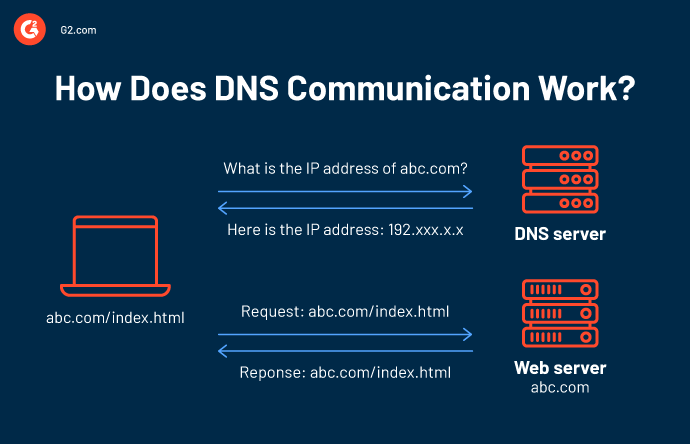

Come funziona la comunicazione DNS?

Prima di approfondire i dettagli del DNS spoofing, vediamo come funziona il DNS quando visiti o navighi su un sito web legittimo.

La comunicazione DNS normale mappa i nomi di dominio agli indirizzi protocollo internet (IP) associati per fornire risultati web pertinenti.

Quindi digiti un nome di dominio nel browser web del tuo computer. Il tuo computer quindi richiede a un server DNS di trovare l'indirizzo IP collegato al nome di dominio che hai cercato. Il server DNS cerca l'indirizzo IP e lo condivide con il tuo computer. Ora, il tuo browser riceve i dati dal server del sito web e carica il contenuto del sito.

Il server DNS memorizza anche nella cache la traduzione dominio-IP per servire più velocemente le richieste di ricerca DNS successive. I truffatori iniettano voci DNS falsificate per avvelenare la cache del server DNS. Di conseguenza, finisci su un sito web impostore destinato a replicare quello che intendevi visitare.

DNS spoofing vs. DNS poisoning

Sebbene usati in modo intercambiabile, il DNS spoofing e l'avvelenamento non sono la stessa cosa. L'avvelenamento DNS o l'avvelenamento della cache DNS è il metodo di sostituzione dei dati del server DNS con reindirizzamenti malevoli. Il DNS spoofing utilizza una cache avvelenata per reindirizzare gli utenti a siti web loschi. La differenza chiave è che l'avvelenamento DNS è il metodo, mentre il DNS spoofing è il risultato finale.

Ora, parliamo di come gli hacker utilizzano l'avvelenamento della cache DNS e altri metodi per il DNS spoofing.

Vuoi saperne di più su Soluzioni di Sicurezza DNS? Esplora i prodotti Soluzioni di Sicurezza DNS.

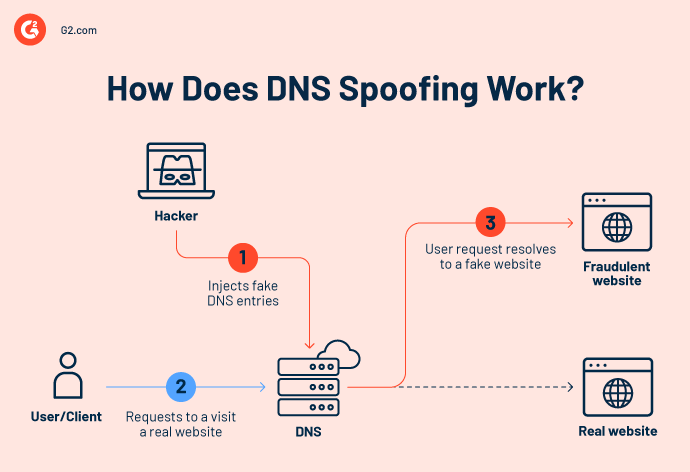

Come funziona il DNS spoofing?

Il DNS spoofing funziona manipolando la cache del resolver DNS o i dati del server dei nomi di dominio per reindirizzare il traffico internet a un server controllato dall'attaccante. L'intero processo coinvolge tre fasi: impostare l'accesso al server DNS, reindirizzare le connessioni e ottenere l'accesso a informazioni sensibili.

Fase 1: Impostare l'accesso al server DNS

Gli hacker preparano il terreno per ottenere l'accesso al server DNS o alla cache del resolver. Il processo inizia con l'individuazione dell'indirizzo media access control (MAC) e la versione del software di un server DNS.

Poi, scoprono se un server utilizza la crittografia DNS o le estensioni di sicurezza del sistema dei nomi di dominio (DNSSEC). Una volta che conoscono le vulnerabilità del server DNS, si preparano ad attaccare le query e le risposte DNS non protette.

Fase 2: Reindirizzamento delle connessioni

A questo punto, gli attaccanti sostituiscono le voci originali del server DNS o del resolver con quelle false. La maggior parte dei sistemi DNS è intrinsecamente fiduciosa e non può distinguere tra indirizzi IP malevoli e legittimi. Gli attaccanti utilizzano questa falla per iniettare indirizzi IP falsi e restituire risposte DNS false. La voce falsificata rimane nel sistema e reindirizza i visitatori a siti web sospetti.

Fase 3: Accesso ai dati sensibili

Quando i visitatori atterrano sul sito web di phishing, viene chiesto loro di accedere. Poiché i visitatori pensano che i siti siano legittimi, si conformano e gli attaccanti riescono ad accedere ai loro dati. Dopo di ciò, i truffatori possono rubare dati, installare malware infettivi o persino impedire aggiornamenti di sistema.

Metodi di DNS spoofing

Di seguito sono riportati i tipi comuni di attacchi che gli hacker lanciano per falsificare i record.

- Compromissione del server DNS avviene quando i criminali informatici ottengono l'accesso ai server DNS e iniettano voci DNS false in essi. Gli indirizzi IP falsi reindirizzano il traffico a siti web controllati dagli attaccanti.

- Attacchi man-in-the-middle (MITM) sono attacchi informatici che gli hacker lanciano per intercettare informazioni sensibili durante la trasmissione dei dati tra due parti, dispositivi o app. I truffatori intercettano le richieste DNS prima che raggiungano i server. Di conseguenza, gli utenti vedono risultati falsificati.

- Avvelenamento della cache DNS infetta la cache del resolver DNS dei dispositivi degli utenti, che salva gli indirizzi IP per elaborare più velocemente le richieste successive. Questa infezione coinvolge gli hacker che cambiano gli indirizzi IP memorizzati. Di conseguenza, i dispositivi degli utenti utilizzano i dati falsificati e finiscono su siti falsi.

Esempio di attacco di avvelenamento della cache DNS

Questo esempio di avvelenamento della cache DNS ti guiderà attraverso il modo in cui un attaccante interrompe la comunicazione tra un utente cliente e un sito web originale.

- Modifica dell'indirizzo MAC: Un perpetratore utilizza uno strumento di ARP spoofing per alterare l'indirizzo MAC di un server nella tabella ARP. Cambiare questo indirizzo MAC inganna il server facendogli credere che il computer dell'attaccante sia effettivamente quello del cliente.

- Inoltro dei pacchetti IP: L'attaccante emette un altro comando per ricevere pacchetti IP e di comunicazione del server.

- Creazione del file host: Ora, il truffatore crea un file host del computer locale per mappare il sito web originale al proprio indirizzo IP.

- Creazione del sito web falso: I truffatori creano un sito web che imita quello originale. Configurano anche un server web sugli indirizzi IP dei loro computer locali.

- Reindirizzamento delle richieste DNS: Gli attaccanti utilizzano strumenti di DNS spoofing per reindirizzare le richieste DNS ai loro file host locali.

- Visualizzazione del sito web falso: I visitatori atterrano sul sito web falso e condividono informazioni sensibili durante l'interazione.

Un esempio reale di DNS spoofing è l'attacco a MyEtherWallet, una piattaforma di portafoglio di criptovalute. Ha subito un dirottamento DNS nel 2018 a causa di un attacco di avvelenamento sui loro server di registrazione DNS.

Gli hacker hanno utilizzato il protocollo di gateway di confine (BGP) e le falle DNS per reindirizzare gli utenti a un sito web falso. Gli utenti che accedevano al sito web falso finivano per condividere le loro credenziali di accesso con gli attaccanti. I truffatori hanno utilizzato queste credenziali per rubare Ether per un valore di $152,000.

Sapevi che? Nel 2022, l'88% delle organizzazioni ha subito attacchi DNS che sono costati $942,000 in mitigazione delle minacce, danni aziendali e ore equivalenti a tempo pieno (FTE) spese.

Rischi del DNS spoofing e dell'avvelenamento

I rischi comuni del DNS spoofing e dell'avvelenamento includono il furto di dati, la censura e l'infezione da malware, per citarne alcuni. Esploriamo ciascuno di questi.

- Violazione dei dati o furto di dati avviene quando gli hacker ottengono l'accesso a informazioni riservate e sensibili. Gli attacchi di spoofing DNS di solito imitano siti web bancari e di vendita al dettaglio online per raccogliere la tua password, i dettagli della carta di credito o altri dati personali.

- Infezione da malware è un'altra minaccia comune di spoofing. In questo caso, gli hacker ti reindirizzano a un sito web con download strani. Il tuo dispositivo viene infettato non appena scarichi qualcosa da loro. Inoltre, c'è anche il rischio di essere esposti a spyware, keylogger o registratori di tasti – strumenti che registrano ciò che digiti sul tuo dispositivo.

- Aggiornamenti di sicurezza bloccati si verificano quando lo spoofing colpisce i siti web dei fornitori di sicurezza internet. Gli utenti possono cadere vittime di un Trojan che si maschera come un programma standard su un dispositivo.

- Censura avviene quando i truffatori hackerano il DNS per limitare i risultati web. Alcuni governi utilizzano anche l'avvelenamento della cache DNS per impedire ai loro cittadini di accedere a determinate informazioni. Ad esempio, la Repubblica Popolare Cinese utilizza l'hacking DNS come parte del Great Firewall – un sistema di filtraggio DNS a livello nazionale per proteggere i residenti da siti web non approvati.

Come rilevare e prevenire il DNS spoofing

Il modo migliore per rilevare e prevenire il DNS spoofing è utilizzare protocolli di sicurezza basati su crittografia come il secure sockets layer (SSL) e strumenti di rilevamento dello spoofing.

Rilevamento del DNS spoofing

Il software di monitoraggio dei siti web non può essere trascurato. Queste soluzioni non solo tracciano le metriche di disponibilità web ma avvisano anche gli amministratori in caso di degrado delle prestazioni o comportamento DNS dubbio. I segnali comuni di avvelenamento DNS includono:

- Molteplici query di nomi di dominio. Ad esempio, una singola fonte può interrogare un server DNS per più nomi di dominio senza ritorni. Puoi identificare questo problema osservando le attività DNS da una singola fonte.

- Aumento delle attività DNS verso un singolo dominio. Un altro esempio è quando un solo dominio sperimenta un rapido aumento delle attività DNS da una singola fonte.

Consiglio professionale: Se sospetti che il tuo sito web sia vittima di DNS spoofing, accedi al tuo sito utilizzando software VPN gratuito. Se vieni reindirizzato a un sito web falso, saprai che la tua cache è avvelenata.

Prevenzione del DNS spoofing

Il DNS spoofing è più una misura reattiva. Utilizza i seguenti meccanismi per rilevare i tentativi di DNS spoofing e prevenirli.

- Scegli con cura il tuo fornitore di DNS gestito. Le aziende utilizzano fornitori di DNS per autenticare i visitatori e gestire i dati DNS per siti web e applicazioni. Questi fornitori possono offrire varie capacità di failover e prevenzione degli attacchi distributed denial of service (DDoS). Assicurati che il tuo fornitore di DNS abbia queste funzionalità di sicurezza essenziali.

- Configura software di rilevamento del DNS spoofing. Questi strumenti segnalano l'avvelenamento della cache ARP ispezionando i dati in arrivo prima di trasmetterli.

- Implementa protocolli crittografati. Gli strumenti di certificazione SSL & transport layer security (TLS) proteggono i dati del server DNS con crittografia end-to-end. Inoltre, gli utenti si rivolgono a questi strumenti per verificare la validità del certificato digitale di un server e la proprietà.

- Verifica l'autenticità dei dati con DNSSEC. Le estensioni di sicurezza del sistema dei nomi di dominio utilizzano la crittografia a chiave pubblica e le firme digitali per l'autenticazione.

- Riduci le vulnerabilità del software aggiornando regolarmente il sistema operativo del tuo dispositivo e il software del browser web.

- Evita email sospette o spear phishing che ti portano a siti web falsi progettati per rubare dati sensibili.

- Stai lontano dal cliccare URL che non riconosci. Invece, puoi inserire manualmente gli URL nella barra degli indirizzi. E controlla la legittimità di un sito che visiti controllando il sigillo di fiducia del sito, il lucchetto della barra degli indirizzi e verificandolo tramite Google's Safe Browsing.

- Usa software antivirus per scoprire malware, programmi malevoli, spyware e virus nel tuo computer. Usa un antivirus installato localmente perché l'avvelenamento DNS può alterare i risultati basati sul web.

- Cancella la cache DNS con le opzioni di svuotamento. Puoi semplicemente aprire il programma di esecuzione e inserire il comando ipconfig /flushdns per svuotare la cache DNS e rimuovere i dati infetti. Le opzioni di svuotamento sono disponibili su Apple iOS, Android, Mac e Windows 10. Alcuni sistemi dispongono di un'opzione di reset delle impostazioni di rete, che svolge lo stesso lavoro.

- Usa software VPN per beneficiare di un tunnel crittografato mentre accedi a internet.

Software di sicurezza DNS

Le soluzioni software di sicurezza DNS proteggono i server individuando firme di malware e altri tipi di minacce. Le migliori scelte sono:

- DNSFilter

- Palo Alto Networks URL Filtering Web Security

- BloxOne DDI

- DNSSense DNSEye

- Open DNS Personal Internet Security

Non lasciarti ingannare dall'aura di legittimità

Gli hacker corrompono le voci DNS per reindirizzarti a un sito web dall'aspetto reale ma fraudolento. Questo attacco informatico corrompe i dati degli utenti e minaccia la privacy dei dati. Nessuna armatura può proteggerti a meno che tu non sia attento a identificare i segnali di avvelenamento DNS utilizzando il flushing della cache DNS, software antivirus e strumenti VPN.

Dai il benservito ai cattivi digitali con questi software antivirus gratuiti che ti proteggono dalla perdita di dati, denaro e informazioni preziose.

Sudipto Paul

Sudipto Paul leads the SEO content team at G2 in India. He focuses on shaping SEO content strategies that drive high-intent referral traffic and ensure your brand is front-and-center as LLMs change the way buyers discover software. He also runs Content Strategy Insider, a newsletter where he regularly breaks down his insights on content and search. Want to connect? Say hi to him on LinkedIn.