Per aiutare gli acquirenti a comprendere il panorama del software per la privacy dei dati, scriverò diversi articoli su varie funzioni del software per la privacy dei dati. Il mio obiettivo è fornire ai nostri lettori panoramiche e consigli pratici quando acquistano software per la privacy dei dati di ogni tipo. Il nostro primo capitolo è una panoramica del software di gestione della privacy dei dati.

Cos'è il Software di Gestione della Privacy dei Dati?

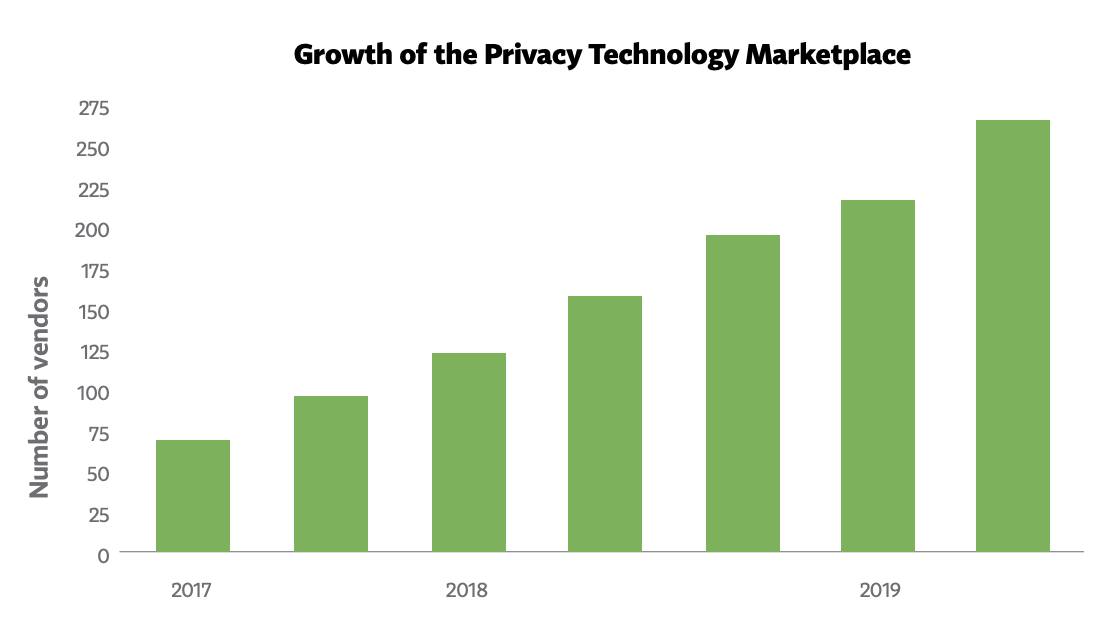

Non esiste ancora uno standard sviluppato per il Software di Gestione della Privacy dei Dati, e i prodotti stanno rapidamente espandendo le loro offerte con un flusso di denaro recente destinato a sviluppare ulteriormente tale funzionalità. Ad esempio, solo nel gennaio 2020, due importanti fornitori di software per la privacy, Securiti.ai e BigID, hanno annunciato separatamente investimenti di 50 milioni di dollari ciascuno. Questo senza menzionare la raffica di investimenti avvenuti alla fine del 2019 prima dell'entrata in vigore del CCPA, come la start-up DataGrail sostenuta come parte del fondo di venture capital da 50 milioni di dollari di Okta, né la consolidazione nel settore con acquisizioni come l'acquisizione di Nymity da parte di TrustArc o l'acquisizione della soluzione di eLearning Privacy core dell'IAPP da parte di OneTrust.

Fonte: 2019 IAPP Tech Vendor Report

Fonte: 2019 IAPP Tech Vendor Report

Dopo aver esaminato una miriade di software attualmente disponibili in questo spazio dinamico, ecco come noi di G2 stiamo definendo questa categoria di software, per ora.

Software di Gestione della Privacy dei Dati:

Il software di gestione della privacy dei dati aiuta le aziende a gestire i loro programmi di privacy per conformarsi alle leggi globali sulla privacy come il Regolamento Generale sulla Protezione dei Dati (GDPR) dell'UE o il California Consumer Privacy Act (CCPA), tra altre normative. La funzionalità principale del software di gestione della privacy dei dati include:

1. Scoperta e mappatura dei dati sensibili

2. Gestione delle Richieste di Accesso ai Dati (DSAR) (o gestione delle richieste dei consumatori) e

3. Piattaforma di gestione del consenso

Queste soluzioni software spesso forniscono funzionalità aggiuntive come (o si integrano con altre applicazioni, per fornire) gestione delle valutazioni dei fornitori, conformità ai cookie, notifica di violazione dei dati, verifica dell'identità, de-identificazione dei dati o pseudonimizzazione, valutazioni d'impatto sulla privacy (PIA).

Vuoi saperne di più su Software di gestione della privacy dei dati? Esplora i prodotti Gestione della Privacy dei Dati.

Caratteristiche principali del software di gestione della privacy dei dati

Esaminiamo più da vicino le caratteristiche più fondamentali del software di gestione della privacy dei dati, che includono tre caratteristiche principali:

-

- Scoperta e mappatura dei dati sensibili

- Gestione delle Richieste di Accesso ai Dati (DSAR)

- Gestione del consenso

Domande generali da considerare quando si seleziona una soluzione software di gestione della privacy dei dati:

-

- Questo software è indipendente dalla legislazione? Funzionerà per GDPR, CCPA o per un numero qualsiasi delle molteplici leggi sulla privacy in arrivo?

- Soddisfa le esigenze linguistiche sia vostre che dei vostri utenti finali?

- Questa soluzione soddisfa le esigenze dei vostri colleghi in diversi dipartimenti? Chi lo utilizzerà principalmente nel front end? Responsabili della privacy? Team legali? Chi lo amministrerà principalmente nel back end? Team IT? Team InfoSec? Le loro esigenze sono soddisfatte con questa soluzione software?

Scoperta e mappatura dei dati sensibili

Potete affermare con sicurezza di sapere dove si trovano tutte le informazioni personali identificabili (PII) e i dati sensibili della vostra azienda? Che dire dei dati nei vostri database, applicazioni, piattaforme di posta elettronica o persino nei dispositivi finali come laptop o telefoni cellulari dei dipendenti? E le informazioni sensibili memorizzate in vecchie email? Ulteriori domande, sapete da dove provengono quei dati e da chi? E dove stanno andando ora i dati? Per conformarsi alle leggi sulla privacy dei dati, le aziende devono sapere dove si trovano i loro dati sensibili e come vengono utilizzati.

Le soluzioni software di gestione della privacy dei dati oggi assistono le aziende nella comprensione di dove si trovano i loro dati sensibili in tre modi, tramite:

-

- Sondaggi manuali - Questo richiede ai colleghi di compilare manualmente sondaggi o fogli di calcolo excel annotando dove sono memorizzati i dati sensibili. Questo processo può essere laborioso, quindi alcuni fornitori di software di gestione della privacy dei dati offrono modelli di sondaggi pre-costruiti e strumenti di flusso di lavoro per amministrare questo compito tedioso.

- Scoperta automatizzata dei dati sensibili - Gli strumenti di scoperta automatizzata dei dati sensibili si connettono ai vostri database, applicazioni e altri archivi di dati e cercano, identificano e classificano automaticamente i dati sensibili. Molti di questi strumenti offrono rappresentazioni visive dei vostri dati in modo da poter vedere dove sono memorizzati i dati complessivi geograficamente, ma anche creare una mappa di un singolo soggetto dei dati.

- Una combinazione di entrambi questi metodi.

Ci sono vantaggi e svantaggi sia nel metodo di scoperta dei dati basato su sondaggi che nel metodo di scoperta automatizzata. Per la scoperta dei dati basata su sondaggi, non si tratta di un sollevamento tecnologico, ma piuttosto di un processo. Poiché i dipendenti che gestiscono i dati compilano questi sondaggi, l'errore dell'utente o l'incompletezza possono essere un problema critico. Inoltre, i risultati di questo esercizio sono statici a partire dal momento in cui i dati sono stati segnalati. Sappiamo che nuovi dati vengono creati ogni giorno, quindi le informazioni saranno obsolete dalla data in cui sono state generate.

Per la scoperta automatizzata dei dati, i vantaggi sono che, una volta implementata, è un processo automatico che non richiede ai dipendenti di trovare dati sensibili e i risultati sono dinamici e aggiornati. I limiti con la scoperta automatizzata dei dati sono che deve essere in grado di connettersi non solo al vostro cloud storage e alle applicazioni cloud, ma anche ai vostri database on-premise e alle applicazioni legacy. Tuttavia, alcuni fornitori che offrono la scoperta automatizzata sono disposti a costruire API personalizzate per connettersi ai repository legacy per affrontare questo problema.

Domande da considerare quando si seleziona uno strumento di scoperta automatizzata dei dati:

-

- Quali connessioni pre-costruite offre il fornitore?

- La loro soluzione può trovare sia dati strutturati che non strutturati?

- Quali formati di file può trovare la loro soluzione? Offrono OCR per documenti scansionati?

- Costruiranno connessioni personalizzate per repository di dati non standard o legacy?

- Fate esaminare la soluzione dai team IT della vostra azienda per assicurarsi che soddisfi le loro esigenze.

Per le piccole imprese o le imprese con una bassa quantità di dati sensibili, il metodo basato su sondaggi può essere sufficiente per ora. La scoperta dei dati sensibili basata su sondaggi è anche un modo per trovare dati che potrebbero vivere su sistemi legacy o in applicazioni che non possono essere scoperte utilizzando un metodo automatizzato, come i file cartacei letterali. Per le grandi imprese e le aziende che hanno abbracciato la trasformazione digitale o sono native digitali, tuttavia, la scoperta automatizzata sarebbe facile da aggiungere al vostro mix di altri prodotti SaaS. Da una prospettiva industriale, ho visto un numero di investimenti nella scoperta automatizzata dei dati, quindi credo che a lungo termine, questo metodo sia la via del futuro.

Gestione delle richieste di accesso ai dati (DSAR)

Quindi cosa succede quando ricevete una richiesta da un soggetto dei dati (un consumatore, un dipendente o un altro utente finale) che richiede di accedere, trasferire o eliminare i propri dati? Come gestite queste richieste entro i tempi di risposta definiti legalmente?

| Correlato:Scopri di più sulle richieste di portabilità dei dati, qui.→ |

La funzionalità del software di gestione delle richieste di accesso ai dati (DSAR) include generalmente la fornitura di un modulo di accettazione DSAR o di un portale per accettare la richiesta del soggetto dei dati di accedere, trasferire o eliminare le proprie informazioni personali identificabili; metodi di verifica dell'identità; fornire una vista centralizzata di tutte le DSAR in corso; avvisi agli amministratori quando si avvicina il tempo di risposta legalmente obbligatorio; fornisce strumenti di flusso di lavoro per elaborare le DSAR in tutta l'organizzazione; e fornisce strumenti di reporting e registri. Alcuni strumenti offrono anche un portale di comunicazione crittografato per comunicare e trasferire in modo sicuro i dati DSAR a un soggetto dei dati.

Domande da porre ai fornitori sulla loro funzionalità di gestione delle richieste di accesso ai dati (DSAR):

- Avete moduli online modello per le Richieste di Accesso ai Dati (DSAR) per accettare le richieste?

- Offrite un numero di telefono gratuito per accettare le richieste DSAR via telefono, come richiesto da alcune aziende?

- I moduli DSAR possono essere personalizzati con il branding aziendale per la continuità del marchio o devono mantenere il branding del fornitore di privacy?

- Come verificate l'identità dei soggetti dei dati? Offrite funzionalità di identità nativamente o è un plug-in per un altro fornitore e quindi, un'altra licenza software?

- Se la verifica dell'identità è offerta, quali sono i metodi di conferma delle identità? Esempi includono la verifica della carta d'identità, la verifica vocale, la verifica email, la verifica sms, il push mobile, l'autenticazione biometrica, domande di sfida, domande basate sull'account o altre forme di identificazione e autenticazione.

- Se il vostro processo di scoperta dei dati è manuale:

Offrite strumenti di flusso di lavoro per gestire il processo di chiedere ad altri dipendenti di trovare, accedere o eliminare i dati richiesti? - Se il vostro processo di scoperta dei dati è automatizzato:

Dopo che i dati sono stati scoperti automaticamente, inviate un rapporto per un amministratore della privacy da esaminare prima di inviare il rapporto al soggetto dei dati?

- Offrite un portale di comunicazione crittografato per rispondere alle DSAR?

Gestione del consenso

Una caratteristica importante che sta diventando più comune nel software di gestione della privacy dei dati è la gestione del consenso, poiché molte normative sulla privacy dei dati richiedono il consenso esplicito o implicito degli utenti prima di raccogliere, utilizzare, condividere o vendere i loro dati utente. Ottenere il consenso degli utenti in modo corretto è fondamentale. Per aderire al consenso e alle preferenze degli utenti, le aziende possono impiegare strumenti di gestione del consenso.

Con gli strumenti di gestione del consenso, gli utenti possono acconsentire a una vasta gamma di utilizzi dei dati da parte delle aziende, inclusi il diritto alla raccolta dei dati, il tracciamento della posizione, le preferenze di contatto tra cui sms, email, telefono e altro. Gli utenti finali possono persino impostare permessi di raccolta e utilizzo per i loro dispositivi IoT. L'impiego di strumenti di gestione del consenso rende molto più semplice aderire alle normative sulla privacy dei dati.

Cosa succederà

Questo articolo fornisce una panoramica di alto livello del software di gestione della privacy dei dati. Il mio obiettivo è scrivere informazioni più approfondite sulla funzionalità delle piattaforme di gestione della privacy dei dati, nonché contenuti su altri software correlati alla privacy. Segui i miei contenuti sul sito di ricerca di G2 per aggiornamenti. Puoi anche seguirmi su LinkedIn.

Disclaimer: Non sono un avvocato e non offro consulenza legale. Se avete domande legali, consultate un avvocato abilitato. Inoltre, non do consigli di moda, consigli di relazione o raccomandazioni cinematografiche. Fidatevi, è meglio così.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.