Le applicazioni moderne inviano e ricevono una quantità inimmaginabile di dati in qualsiasi momento. Questo flusso di dati è alimentato attraverso le interfacce di programmazione delle applicazioni (API).

Dal punto di vista di un hacker, le API sono una superficie di attacco spesso trascurata dai team di sicurezza.

Le API spesso svolgono un ruolo cruciale nella funzionalità di un'applicazione. Inoltre, le API non sono intrinsecamente vulnerabili se configurate correttamente, e la minaccia di un attacco non supera il loro valore.

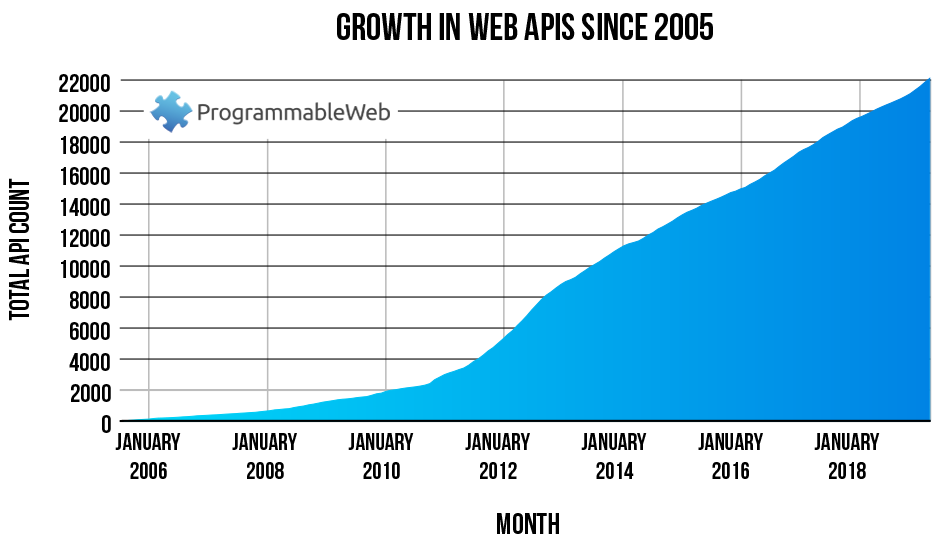

A partire da luglio 2019, sono state pubblicate più di 22.000 API. Poiché molte applicazioni si affidano alle API, la sicurezza delle connessioni online può essere un componente cruciale delle operazioni di sicurezza cloud, specialmente quando si lavora con dati sensibili.

Fonte: ProgrammableWeb

Fonte: ProgrammableWeb

Cos'è la sicurezza delle API?

Innanzitutto, rivediamo cosa sono le API. Le API controllano le richieste in entrata e in uscita del server mentre collegano dati e altri servizi cloud alle applicazioni.

Le API sono utilizzate per alimentare applicazioni che includono qualsiasi cosa, dai dati finanziari e di prezzo alle librerie di machine learning e ai servizi di scansione delle vulnerabilità. Non c'è argomento contro la loro comodità e usabilità, ma ci sono grandi preoccupazioni riguardo alla loro sicurezza.

Le aziende che eseguono applicazioni nel cloud e le collegano a fonti di dati aggiuntive o servizi cloud hanno una serie di sfide di sicurezza davanti a loro. Ne approfondiremo di più, ma i problemi principali ruotano attorno al controllo degli accessi alla rete (NAC), all'autenticazione, alla standardizzazione e all'esposizione.

Perché la sicurezza delle API è importante?

Man mano che nuove connessioni continuano a portare più dati attraverso le applicazioni globali, la sicurezza delle API diventa più importante. Ogni connessione e ogni applicazione ha requisiti unici che devono essere continuamente testati per garantire la protezione.

Le API non protette o sconosciute rappresentano molte minacce per le aziende, tra cui violazioni, multe e attacchi.

Le violazioni fanno notizia. Le aziende sono demonizzate e i capri espiatori vengono espulsi per il bene dell'azienda. Se mal protette, le API possono essere particolarmente vulnerabili agli attacchi.

| CORRELATO: Scopri 8 migliori pratiche per migliorare la sicurezza dei dati ed evitare violazioni dei dati, qui → |

Le aziende e i loro rispettivi team di sicurezza devono mettersi nei panni di un attaccante per proteggere al meglio i loro dati. Esaminando le superfici delle API dall'esterno, è significativamente più facile scoprire e correggere le vulnerabilità esistenti.

Le multe derivano dalle violazioni. Quando un'azienda subisce una violazione, gli organi di regolamentazione e le ordinanze locali applicano la protezione della privacy e le multe a seconda delle dimensioni e della portata di una violazione, nonché della natura dei dati esposti.

La cattiva stampa sarà l'ultimo dei problemi di un'azienda se viene scoperta un'API vulnerabile. Le API vulnerabili sono multe in attesa di accadere, specialmente se un'applicazione o una connessione espone informazioni sensibili al pubblico.

Nel 2019, Facebook ha ricevuto attenzione negativa da parte del pubblico a causa dello scandalo Cambridge Analytica. Facebook ha permesso l'accesso a dati sensibili con l'uso di un'API da parte di un'applicazione di terze parti. Come risultato di questo scandalo, la Federal Trade Commission ha multato Facebook per 5 miliardi di dollari.

Gli attacchi possono essere costosi in diversi modi. Mentre le multe possono accumularsi rapidamente, gli attacchi possono essere altrettanto costosi. Gli attacchi possono impedire il funzionamento di un'applicazione o causare il crash di una rete, ma possono anche presentarsi sotto forma di furto letterale.

| CORRELATO: Scopri come proteggerti da un attacco informatico, qui → |

All'inizio di quest'anno, chiavi API rubate, insieme a malware e attacchi di ingegneria sociale, sono stati utilizzati per rubare milioni da Binance, un popolare exchange di criptovalute. Utilizzando credenziali rubate e API vulnerabili, gli hacker hanno illegalmente ottenuto 7.000 Bitcoin per un valore di oltre 40 milioni di dollari.

Le sfide della sicurezza delle API

Le API sono complesse e si presentano in molte forme. Questo le rende difficili da proteggere, ma affrontare queste comuni preoccupazioni di sicurezza è un buon punto di partenza.

Il controllo degli accessi e la visibilità sono le due maggiori necessità quando si tratta di proteggere le API e le applicazioni. Senza misure adeguate di accesso e autenticazione, qualsiasi attore nefasto sul web potrebbe facilmente scoprire un'API non protetta e rubare dati o entrare in un'applicazione.

Le organizzazioni devono richiedere l'autenticazione a più fattori per accedere alle API e monitorare continuamente i sistemi per l'abuso di privilegi e l'accesso non autorizzato alle API. Le aziende dovrebbero limitare il numero di dipendenti che hanno accesso alle API e assicurarsi di revocare le credenziali quando i dipendenti lasciano l'azienda, di propria volontà o per licenziamento.

Esporre dati sensibili è un altro problema comune con la sicurezza delle API. Spesso, le aziende utilizzano le API per trasferire in modo sicuro dati sensibili. La maggior parte delle API sanitarie o finanziarie contiene qualche tipo di informazione sensibile.

Il controllo degli accessi è fondamentale per proteggere questi dati, ma deve anche essere crittografato durante il transito. La crittografia del livello di trasporto end-to-end (TLS) dovrebbe essere sempre utilizzata, ma un'ulteriore autenticazione con OAuth o OpenID può migliorare la protezione.

| CORRELATO: Leggi una panoramica della tecnologia di crittografia moderna, qui → |

Shadow API è un termine usato per descrivere le API legacy o altre API non più in uso. Queste API vecchie o sconosciute possono avere meccanismi di sicurezza obsoleti o esporre dati a chiunque interagisca con esse.

Possono anche essere collegate a sistemi senza che un'azienda lo sappia. Ecco perché è incredibilmente importante scoprire continuamente le connessioni API e monitorarne l'uso.

Le migliori pratiche per la sicurezza delle API

Tieni a mente questi componenti di sicurezza quando progetti un ecosistema API per massimizzare la protezione.

-

-

Usa protocolli di autenticazione avanzati come OAuth o OpenID

I protocolli di autenticazione avanzati forniscono un ulteriore livello di sicurezza e governance degli utenti. Questo può rendere più difficile per gli attori delle minacce abusare delle credenziali e aumentare i loro privilegi. Questi possono essere implementati sfruttando l'autenticazione a più fattori o soluzioni di gestione degli accessi privilegiati. -

Monitora gli ecosistemi API per comportamenti anomali e shadow API

I comportamenti anomali possono essere rilevati utilizzando una serie di soluzioni, ma l'analisi del comportamento degli utenti e delle entità (UEBA) sembra essere la soluzione più promettente per il futuro. I prodotti UEBA valutano continuamente il rischio basato sul comportamento degli utenti, privilegi, posizione e una serie di fattori aggiuntivi per avvisare gli amministratori quando gli utenti ad alto rischio rappresentano una minaccia. -

Usa un gateway API per limitare i punti di ingresso e semplificare la gestione

Molte piattaforme di integrazione come servizio (iPaaS) sono in grado di fungere da gateway API. Questi possono incanalare le richieste di integrazione a un unico punto di accesso, rendendo più difficile per le shadow API connettersi o per gli hacker rimanere inosservati. -

Testa e scansiona le API, le applicazioni e le configurazioni per le vulnerabilità

Molti scanner di vulnerabilità sono in grado di esaminare le API per le minacce nel codice sorgente e scoprire configurazioni errate. Gli strumenti di test di penetrazione sono anche utili per simulare minacce reali e fornire contesto situazionale ai test di sicurezza.

-

Usa protocolli di autenticazione avanzati come OAuth o OpenID

Il mercato in evoluzione della sicurezza delle API

Le soluzioni di sicurezza delle API sono in aumento e non sarebbe sorprendente se un certo numero di nuove startup di sicurezza delle API venissero acquistate da grandi attori nello spazio delle piattaforme di integrazione (iPaaS). Queste tecnologie sarebbero un'aggiunta logica per qualsiasi piattaforma focalizzata sulla gestione delle API.

Tieni d'occhio nuove startup come Appknox, CloudVector, Data Theorem, e Wallarm—ne emergeranno altre man mano che la domanda di soluzioni cresce. Sarà interessante vedere come si evolverà la relazione tra queste aziende e i principali fornitori di soluzioni di integrazione man mano che la sicurezza delle API diventa un obiettivo mainstream per le imprese.

Vuoi saperne di più su Software di crittografia? Esplora i prodotti Crittografia.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.