Ce qui semble légitime peut ne pas l'être en réalité, surtout sur Internet.

Les escrocs créent de faux sites web qui vous donnent l'impression de légitimité en imitant de vrais sites web. Ces sites frauduleux vous attirent pour que vous donniez des informations sensibles, et avant que vous ne vous en rendiez compte, vous êtes victime de fraude et d'attaques.

Les ordinateurs utilisent un système de noms de domaine (DNS) pour récupérer les adresses IP et charger les ressources Internet. Le spoofing DNS se produit lorsque les escrocs modifient ou "usurpent" les enregistrements DNS pour rediriger le trafic vers un faux site web qui imite la destination originale. Cette cyberattaque vise à voler des identifiants, à propager des logiciels malveillants, voire à attaquer des réseaux locaux.

Les particuliers et les organisations utilisent des logiciels de sécurité DNS pour filtrer les sites web qu'ils visitent et protéger les appareils terminaux.

Qu'est-ce que le spoofing DNS ?

Le spoofing DNS est une cyberattaque qui corrompt les entrées des serveurs DNS afin qu'un serveur de noms renvoie un site web malveillant au lieu de l'adresse IP correcte.

Le site web illégitime demande aux utilisateurs de se connecter à leurs comptes. Les utilisateurs le font de bonne foi, pensant qu'ils sont sur le site officiel. Malheureusement, ils finissent par partager leurs identifiants avec des pirates lorsqu'ils se connectent. Les sites web malveillants peuvent également installer des virus sur votre appareil ou divulguer des informations sensibles.

Les pirates ciblent généralement les environnements WiFi publics pour les attaques de spoofing DNS. Ils peuvent également lancer ces attaques dans des environnements où ils peuvent corrompre les protocoles de résolution d'adresse (ARP). Le but est de s'assurer qu'un utilisateur final utilise la machine de l'attaquant comme serveur pour visiter un site web.

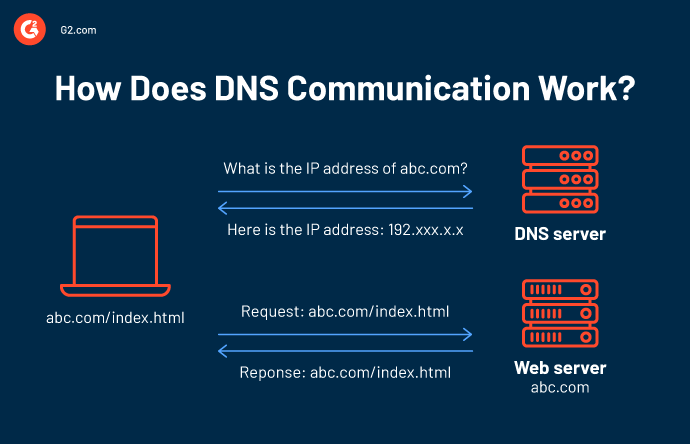

Comment fonctionne la communication DNS ?

Avant de plonger dans les détails du spoofing DNS, voyons comment fonctionne le DNS lorsque vous visitez ou naviguez vers un site web légitime.

La communication DNS normale associe les noms de domaine aux adresses de protocole Internet (IP) associées pour fournir des résultats web pertinents.

Donc, vous tapez un nom de domaine dans le navigateur web de votre ordinateur. Votre ordinateur demande alors à un serveur DNS de trouver l'adresse IP connectée au nom de domaine que vous avez recherché. Le serveur DNS recherche l'adresse IP et la partage avec votre ordinateur. Maintenant, votre navigateur reçoit les données du serveur du site web et charge le contenu du site.

Le serveur DNS met également en cache la traduction domaine-IP pour répondre plus rapidement aux demandes de recherche DNS ultérieures. Les escrocs injectent des entrées DNS falsifiées pour empoisonner le cache du serveur DNS. En conséquence, vous vous retrouvez sur un site web imposteur destiné à reproduire celui que vous vouliez visiter.

Spoofing DNS vs. empoisonnement DNS

Bien qu'ils soient utilisés de manière interchangeable, le spoofing DNS et l'empoisonnement ne sont pas la même chose. L'empoisonnement DNS ou l'empoisonnement du cache DNS est la méthode de remplacement des données du serveur DNS par des redirections malveillantes. Le spoofing DNS utilise un cache empoisonné pour rediriger les utilisateurs vers des sites web douteux. La différence clé est que l'empoisonnement DNS est la méthode, tandis que le spoofing DNS est le résultat final.

Maintenant, parlons de la façon dont les pirates utilisent l'empoisonnement du cache DNS et d'autres méthodes pour le spoofing DNS.

Vous voulez en savoir plus sur Solutions de sécurité DNS ? Découvrez les produits Solutions de sécurité DNS.

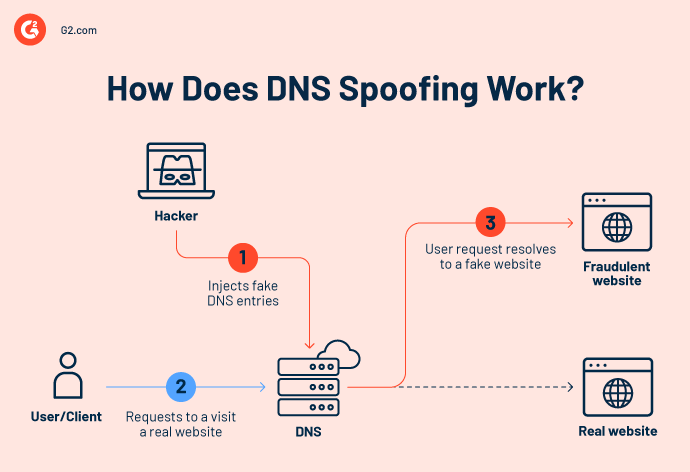

Comment fonctionne le spoofing DNS ?

Le spoofing DNS fonctionne en manipulant le cache du résolveur DNS ou les données du serveur de noms de domaine pour rediriger le trafic Internet vers un serveur contrôlé par l'attaquant. L'ensemble du processus implique trois étapes : l'accès au serveur DNS, le reroutage des connexions et l'accès aux informations sensibles.

Étape 1 : Mise en place de l'accès au serveur DNS

Les pirates préparent le terrain pour accéder au serveur DNS ou au cache du résolveur. Le processus commence par repérer l'adresse de contrôle d'accès média (MAC) et la version logicielle d'un serveur DNS.

Ensuite, ils déterminent si un serveur utilise le chiffrement DNS ou les extensions de sécurité du système de noms de domaine (DNSSEC). Une fois qu'ils connaissent les vulnérabilités du serveur DNS, ils se préparent à attaquer les requêtes et réponses DNS non protégées.

Étape 2 : Reroutage des connexions

À ce stade, les attaquants remplacent les entrées originales du serveur DNS ou du résolveur par de fausses. La plupart des systèmes DNS sont intrinsèquement confiants et ne peuvent pas différencier les adresses IP malveillantes et légitimes. Les attaquants utilisent cette faille pour injecter de fausses adresses IP et renvoyer de fausses réponses DNS. L'entrée usurpée reste dans le système et redirige les visiteurs vers des sites web douteux.

Étape 3 : Accès aux données sensibles

Lorsque les visiteurs arrivent sur le site web de phishing, il leur demande de se connecter. Comme les visiteurs pensent que les sites sont légitimes, ils se conforment et les attaquants accèdent à leurs données. Après cela, les escrocs peuvent voler des données, installer des logiciels malveillants infectieux, voire empêcher les mises à jour du système.

Méthodes de spoofing DNS

Voici les types d'attaques courantes que les pirates lancent pour usurper les enregistrements.

- Compromission du serveur DNS se produit lorsque des cybercriminels accèdent aux serveurs DNS et y injectent de fausses entrées DNS. Les fausses adresses IP redirigent le trafic vers des sites web contrôlés par les attaquants.

- Attaques de l'homme du milieu (MITM) sont des cyberattaques que les pirates lancent pour intercepter des informations sensibles lors de la transmission de données entre deux parties, appareils ou applications. Les escrocs interceptent les requêtes DNS avant qu'elles n'atteignent les serveurs. En conséquence, les utilisateurs voient des résultats usurpés.

- Empoisonnement du cache DNS infecte le cache du résolveur DNS des appareils des utilisateurs, qui enregistre les adresses IP pour traiter plus rapidement les requêtes ultérieures. Cette infection implique que les pirates modifient les adresses IP stockées. En conséquence, les appareils des utilisateurs utilisent les données falsifiées et atterrissent sur des sites factices.

Exemple d'attaque d'empoisonnement du cache DNS

Cet exemple d'empoisonnement du cache DNS va vous montrer comment un attaquant interrompt la communication entre un utilisateur client et un site web original.

- Modification de l'adresse MAC : Un auteur utilise un outil de spoofing ARP pour modifier l'adresse MAC d'un serveur dans la table ARP. Changer cette adresse MAC trompe le serveur en lui faisant croire que l'ordinateur de l'attaquant est en fait celui du client.

- Transfert de paquets IP : L'attaquant émet une autre commande pour recevoir les paquets IP et de communication du serveur.

- Création de fichier hôte : Maintenant, l'escroc crée un fichier hôte local sur l'ordinateur pour mapper le site web original à son adresse IP.

- Création de faux site web : Les escrocs créent un site web qui imite l'original. Ils configurent également un serveur web sur les adresses IP de leurs ordinateurs locaux.

- Redirection des requêtes DNS : Les attaquants utilisent des outils de spoofing DNS pour rediriger les requêtes DNS vers leurs fichiers hôtes locaux.

- Affichage de faux site web : Les visiteurs arrivent sur le faux site web et partagent des informations sensibles lors de l'interaction.

Un exemple réel de spoofing DNS est l'attaque sur MyEtherWallet, une plateforme de portefeuille de cryptomonnaie. Elle a subi un détournement DNS en 2018 à la suite d'une attaque d'empoisonnement sur leurs serveurs d'enregistrement DNS.

Les pirates ont utilisé le protocole de passerelle frontière (BGP) et les failles DNS pour rediriger les utilisateurs vers un faux site web. Les utilisateurs se connectant au faux site web ont fini par partager leurs identifiants de connexion avec les attaquants. Les escrocs ont utilisé ces identifiants pour voler de l'Ether d'une valeur de 152 000 $.

Le saviez-vous ? En 2022, 88% des organisations ont subi des attaques DNS qui ont coûté 942 000 $ en atténuation des menaces, dommages commerciaux et heures équivalentes à temps plein (FTE) passées.

Risques du spoofing et de l'empoisonnement DNS

Les risques courants du spoofing et de l'empoisonnement DNS incluent le vol de données, la censure et l'infection par des logiciels malveillants, pour n'en nommer que quelques-uns. Explorons chacun de ces risques.

- Violation de données ou vol de données se produit lorsque les pirates accèdent à des informations confidentielles et sensibles. Les attaques de spoofing DNS imitent généralement les sites web bancaires et de vente en ligne pour collecter votre mot de passe, vos coordonnées bancaires ou d'autres données personnelles.

- Infection par des logiciels malveillants est une autre menace courante de spoofing. Dans ce cas, les pirates vous redirigent vers un site web avec des téléchargements étranges. Votre appareil est infecté dès que vous téléchargez quelque chose à partir de ces sites. De plus, il y a aussi un risque d'exposition à des logiciels espions, des enregistreurs de frappe ou des enregistreurs de touches – des outils qui enregistrent ce que vous tapez sur votre appareil.

- Arrêt des mises à jour de sécurité se produit lorsque le spoofing affecte les sites web des fournisseurs de sécurité Internet. Les utilisateurs peuvent être victimes d'un cheval de Troie qui se déguise en programme standard sur un appareil.

- Censure se produit lorsque les escrocs piratent le DNS pour restreindre les résultats web. Certains gouvernements utilisent également l'empoisonnement du cache DNS pour empêcher leurs citoyens d'accéder à certaines informations. Par exemple, la République populaire de Chine utilise le piratage DNS dans le cadre du Grand Pare-feu – un système national de filtrage DNS pour protéger les résidents des sites web non approuvés.

Comment détecter et prévenir le spoofing DNS

La meilleure façon de détecter et de prévenir le spoofing DNS est d'utiliser des protocoles de sécurité basés sur le chiffrement comme le protocole de sécurisation des sockets (SSL) et des outils de détection de spoofing.

Détection du spoofing DNS

Les logiciels de surveillance de site web ne peuvent pas être négligés. Ces solutions ne se contentent pas de suivre les métriques de disponibilité web, elles alertent également les administrateurs en cas de dégradation des performances ou de comportement DNS douteux. Les signaux courants d'empoisonnement DNS incluent :

- Multiples requêtes de noms de domaine. Par exemple, une seule source peut interroger un serveur DNS pour plusieurs noms de domaine sans retour. Vous pouvez identifier ce problème en examinant les activités DNS d'une seule source.

- Augmentation des activités DNS vers un seul domaine. Un autre exemple est lorsqu'un seul domaine connaît une augmentation rapide des activités DNS d'une seule source.

Conseil pro : Si vous soupçonnez que votre site web est victime de spoofing DNS, accédez à votre site en utilisant un logiciel VPN gratuit. Si vous êtes redirigé vers un faux site web, vous saurez que votre cache est empoisonné.

Prévention du spoofing DNS

Le spoofing DNS est plus une mesure réactive. Utilisez les mécanismes suivants pour détecter les tentatives de spoofing DNS et les prévenir.

- Choisissez soigneusement votre fournisseur DNS géré. Les entreprises utilisent des fournisseurs DNS pour authentifier les visiteurs et gérer les données DNS pour les sites web et les applications. Ces fournisseurs peuvent offrir diverses capacités de basculement et de prévention des attaques par déni de service distribué (DDoS). Assurez-vous que votre fournisseur DNS dispose de ces fonctionnalités de sécurité essentielles.

- Installez un logiciel de détection de spoofing DNS. Ces outils signalent l'empoisonnement du cache ARP en inspectant les données entrantes avant de les transmettre.

- Implémentez des protocoles chiffrés. Les outils de certificats SSL & transport layer security (TLS) protègent les données des serveurs DNS avec un chiffrement de bout en bout. De plus, les utilisateurs se tournent vers ces outils pour vérifier la validité du certificat numérique d'un serveur et sa propriété.

- Vérifiez l'authenticité des données avec DNSSEC. Les extensions de sécurité du système de noms de domaine utilisent la cryptographie à clé publique et les signatures numériques pour l'authentification.

- Réduisez les vulnérabilités logicielles en mettant régulièrement à jour le système d'exploitation et le logiciel de votre navigateur web.

- Évitez les e-mails suspects ou le spear phishing qui vous mènent à des sites web factices conçus pour voler des données sensibles.

- Évitez de cliquer sur des URL que vous ne reconnaissez pas. Au lieu de cela, vous pouvez entrer manuellement les URL dans la barre d'adresse. Et vérifiez la légitimité d'un site que vous visitez en vérifiant le sceau de confiance du site, le cadenas de la barre d'adresse et en le vérifiant via Google Safe Browsing.

- Utilisez un logiciel antivirus pour découvrir les logiciels malveillants, les programmes malveillants, les logiciels espions et les virus sur votre ordinateur. Utilisez un antivirus installé localement car l'empoisonnement DNS peut altérer les résultats basés sur le web.

- Effacez le cache DNS avec les options de vidage. Vous pouvez simplement ouvrir le programme d'exécution et entrer la commande ipconfig /flushdns pour vider le cache DNS et supprimer les données infectées. Les options de vidage sont disponibles sur Apple iOS, Android, Mac et Windows 10. Certains systèmes disposent d'une option de réinitialisation des paramètres réseau, qui fait le même travail.

- Utilisez un logiciel VPN pour bénéficier d'un tunnel chiffré lors de l'accès à Internet.

Logiciels de sécurité DNS

Les solutions logicielles de sécurité DNS sécurisent les serveurs en repérant les signatures de logiciels malveillants et d'autres types de menaces. Les meilleurs choix sont :

- DNSFilter

- Palo Alto Networks URL Filtering Web Security

- BloxOne DDI

- DNSSense DNSEye

- Open DNS Personal Internet Security

Ne vous laissez pas tromper par l'aura de légitimité

Les pirates corrompent les entrées DNS pour vous rediriger vers un site web qui semble réel mais qui est frauduleux. Cette attaque de cybersécurité corrompt les données des utilisateurs et menace la confidentialité des données. Aucune armure ne peut vous protéger à moins que vous ne soyez vigilant pour identifier les signaux d'empoisonnement DNS en utilisant le vidage du cache DNS, les logiciels antivirus et les outils VPN.

Donnez un coup de pied aux méchants numériques avec ces logiciels antivirus gratuits qui vous protègent de la perte de données, d'argent et d'informations précieuses.

Sudipto Paul

Sudipto Paul leads the SEO content team at G2 in India. He focuses on shaping SEO content strategies that drive high-intent referral traffic and ensure your brand is front-and-center as LLMs change the way buyers discover software. He also runs Content Strategy Insider, a newsletter where he regularly breaks down his insights on content and search. Want to connect? Say hi to him on LinkedIn.