Les applications modernes envoient et reçoivent une quantité insondable de données à tout moment. Ce flux de données est alimenté par des interfaces de programmation d'applications (API).

Du point de vue d'un hacker, les API sont une surface d'attaque souvent négligée par les équipes de sécurité.

Les API jouent souvent un rôle crucial dans la fonctionnalité d'une application. De plus, les API ne sont pas intrinsèquement vulnérables si elles sont correctement configurées, et la menace d'une attaque ne l'emporte pas sur leur valeur.

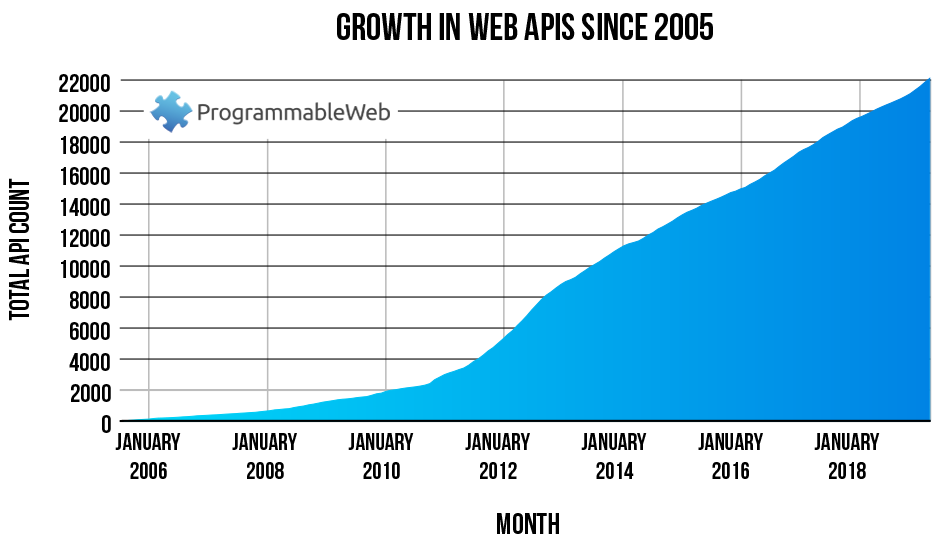

En juillet 2019, plus de 22 000 API ont été publiées. Comme de nombreuses applications dépendent des API, sécuriser les connexions en ligne peut être un élément crucial des opérations de sécurité cloud, surtout lorsqu'on travaille avec des données sensibles.

Source: ProgrammableWeb

Source: ProgrammableWeb

Qu'est-ce que la sécurité des API ?

Tout d'abord, passons en revue ce que sont les API. Les API contrôlent les requêtes entrantes et sortantes du serveur tout en connectant les données et d'autres services cloud aux applications.

Les API sont utilisées pour alimenter des applications qui incluent tout, des données financières et de tarification aux bibliothèques de machine learning et aux services de scannage de vulnérabilités. Il n'y a pas d'argument contre leur commodité et leur facilité d'utilisation, mais il y a de grandes préoccupations concernant leur sécurité.

Les entreprises qui exécutent des applications dans le cloud et les connectent à des sources de données supplémentaires ou à des services cloud ont un certain nombre de défis de sécurité devant elles. Nous les examinerons plus en détail, mais les principaux problèmes tournent autour du contrôle d'accès réseau (NAC), de l'authentification, de la standardisation et de l'exposition.

Pourquoi la sécurité des API est-elle importante ?

À mesure que de nouvelles connexions continuent d'apporter plus de données à travers les applications mondiales, la sécurité des API devient plus importante. Chaque connexion et chaque application a des exigences uniques qui doivent être continuellement testées pour garantir la protection.

Les API non protégées ou inconnues posent de nombreuses menaces pour les entreprises, y compris des violations, des amendes et des attaques.

Les violations font les gros titres. Les entreprises sont diabolisées et des boucs émissaires sont désignés pour le bien de l'entreprise. Si elles sont mal sécurisées, les API peuvent être particulièrement vulnérables aux attaques.

| LIÉ: Apprenez 8 meilleures pratiques pour renforcer la sécurité des données et éviter les violations de données, ici → |

Les entreprises et leurs équipes de sécurité respectives doivent se mettre à la place d'un attaquant pour mieux protéger leurs données. En examinant les surfaces des API de l'extérieur, il est beaucoup plus facile de découvrir et de remédier aux vulnérabilités existantes.

Les amendes résultent des violations. Lorsqu'une entreprise subit une violation, les organismes de réglementation et les ordonnances locales imposent la protection de la vie privée et des amendes en fonction de la taille et de l'ampleur d'une violation, ainsi que de la nature des données exposées.

La mauvaise presse sera le moindre des soucis d'une entreprise si une API vulnérable est découverte. Les API vulnérables sont des amendes en attente, surtout si une application ou une connexion expose des informations sensibles au public.

En 2019, Facebook a reçu une attention publique négative en raison du scandale Cambridge Analytica. Facebook a permis l'accès à des données sensibles avec l'utilisation d'une API par une application tierce. À la suite de ce scandale, la Federal Trade Commission a infligé une amende de 5 milliards de dollars à Facebook.

Les attaques peuvent être coûteuses de plusieurs manières. Bien que les amendes puissent s'accumuler rapidement, les attaques peuvent être tout aussi coûteuses. Les attaques peuvent empêcher une application de fonctionner ou provoquer un crash du réseau, mais elles peuvent également prendre la forme de vols littéraux.

| LIÉ: Apprenez à vous protéger contre une attaque de cybersécurité, ici → |

Plus tôt cette année, des clés API volées, ainsi que des attaques de logiciels malveillants et d'ingénierie sociale, ont été utilisées pour voler des millions à Binance, une bourse de cryptomonnaie populaire. En utilisant des identifiants volés et des API vulnérables, les hackers ont illégalement obtenu 7 000 Bitcoin d'une valeur de plus de 40 millions de dollars.

Défis de la sécurité des API

Les API sont complexes et se présentent sous de nombreuses formes. Cela les rend difficiles à protéger, mais aborder ces préoccupations de sécurité courantes est un bon point de départ.

Le contrôle d'accès et la visibilité sont les deux plus grands besoins en matière de protection des API et des applications. Sans mesures d'accès et d'authentification appropriées, tout acteur malveillant sur le web pourrait facilement découvrir une API non protégée et voler des données ou pénétrer dans une application.

Les organisations doivent exiger une authentification multi-facteurs pour accéder aux API et surveiller en continu les systèmes pour détecter les abus de privilèges et les accès non autorisés aux API. Les entreprises devraient limiter le nombre d'employés ayant accès aux API et s'assurer de révoquer les identifiants lorsque les employés quittent l'entreprise, de leur propre gré ou par licenciement.

L'exposition de données sensibles est un autre problème courant avec la sécurité des API. Souvent, les entreprises utilisent des API pour transférer en toute sécurité des données sensibles. La plupart des API de santé ou financières contiennent une sorte d'information sensible.

Le contrôle d'accès est essentiel pour protéger ces données, mais elles doivent également être cryptées pendant le transit. Le cryptage de la couche de transport de bout en bout (TLS) doit toujours être utilisé, mais une authentification supplémentaire avec OAuth ou OpenID peut également améliorer la protection.

| LIÉ: Lisez un aperçu de la technologie de cryptage moderne, ici → |

API fantôme est un terme utilisé pour décrire les API héritées ou d'autres API qui ne sont plus utilisées. Ces API anciennes ou inconnues peuvent avoir des mécanismes de sécurité obsolètes ou exposer des données à quiconque interagit avec elles.

Elles peuvent également être connectées à des systèmes sans que l'entreprise le sache. C'est pourquoi il est extrêmement important de découvrir en continu les connexions API et de surveiller leur utilisation.

Meilleures pratiques de sécurité des API

Gardez à l'esprit ces composants de sécurité lors de la conception d'un écosystème API pour maximiser la protection.

-

-

Utilisez des protocoles d'authentification avancés tels que OAuth ou OpenID

Les protocoles d'authentification avancés fournissent un niveau supplémentaire de sécurité et de gouvernance des utilisateurs. Cela peut rendre plus difficile pour les acteurs malveillants de mal utiliser les identifiants et d'escalader leurs privilèges. Ceux-ci peuvent être mis en œuvre en utilisant des solutions d'authentification multi-facteurs ou de gestion des accès privilégiés. -

Surveillez les écosystèmes API pour détecter les comportements anormaux et les API fantômes

Les comportements anormaux peuvent être détectés à l'aide de plusieurs solutions, mais l'analyse du comportement des utilisateurs et des entités (UEBA) semble être la solution la plus prometteuse pour l'avenir. Les produits UEBA évaluent continuellement le risque basé sur le comportement des utilisateurs, les privilèges, l'emplacement et un certain nombre de facteurs supplémentaires pour alerter les administrateurs lorsque des utilisateurs à haut risque posent une menace. -

Utilisez une passerelle API pour limiter les points d'entrée et simplifier la gestion

De nombreuses plateformes d'intégration en tant que service (iPaaS) sont capables de servir de passerelle API. Celles-ci peuvent canaliser les demandes d'intégration vers un point d'accès unique, rendant plus difficile pour les API fantômes de se connecter ou pour les hackers de rester inaperçus. -

Testez et scannez les API, les applications et les configurations pour détecter les vulnérabilités

De nombreux scanners de vulnérabilités sont capables d'examiner les API pour détecter les menaces dans le code source et de découvrir les mauvaises configurations. Les outils de tests de pénétration sont également utiles pour simuler des menaces réelles et fournir un contexte situationnel aux tests de sécurité.

-

Utilisez des protocoles d'authentification avancés tels que OAuth ou OpenID

Le marché évolutif de la sécurité des API

Les solutions de sécurité des API sont en hausse et il ne serait pas surprenant qu'un certain nombre de nouvelles startups de sécurité des API soient achetées par des acteurs majeurs dans le domaine des plateformes d'intégration (iPaaS). Ces technologies seraient un ajout logique pour toute plateforme axée sur la gestion des API.

Gardez un œil sur les nouvelles startups comme Appknox, CloudVector, Data Theorem, et Wallarm—d'autres émergeront à mesure que la demande pour des solutions augmentera. Il sera intéressant de voir comment la relation entre ces entreprises et les principaux fournisseurs de solutions d'intégration évolue à mesure que la sécurité des API devient un objectif courant pour l'entreprise.

Vous voulez en savoir plus sur Logiciel de cryptage ? Découvrez les produits Chiffrement.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.