La promesa de flexibilidad y productividad atrae a las personas a los servicios en la nube, pero los riesgos de seguridad adicionales que traen hacen que sea complicado para las organizaciones hacer la transición desde aplicaciones locales.

Las empresas que se preocupan profundamente por el cumplimiento y la seguridad encuentran fricción al migrar a la nube. Algunos lo ven como perder el control sobre los datos en sus servidores locales, añadiendo más riesgos de seguridad. Los corredores de seguridad de acceso a la nube (CASB) ayudan a empresas como esta a proteger sus datos y garantizar la seguridad cuando los empleados usan aplicaciones en la nube. Los corredores de seguridad de acceso a la nube se convierten en un puente entre la red de la empresa y la nube al hacer cumplir las políticas de seguridad de la organización y monitorear todas las interacciones.

Pero, ¿qué es un CASB? Aprendamos más sobre los corredores de seguridad de acceso a la nube, los beneficios de CASB, los desafíos y más.

¿Qué es un CASB?

Un corredor de seguridad de acceso a la nube trabaja entre los consumidores y proveedores de servicios en la nube para fortalecer las prácticas de seguridad empresarial en torno a los recursos en la nube. Ayuda a las empresas a abordar los riesgos de seguridad en la nube mientras cumplen con las regulaciones del mercado.

Las organizaciones utilizan CASBs para asegurarse de que solo las personas autorizadas puedan acceder a los recursos en la nube, enviando alertas cada vez que observan una amenaza potencial. Muchas soluciones de corredores de seguridad de acceso a la nube incluyen características como cifrado de datos y detección de malware para empoderar aún más a las organizaciones a mejorar su postura de seguridad, obtener un mejor control sobre sus recursos en la nube y cumplir con las políticas y regulaciones de seguridad.

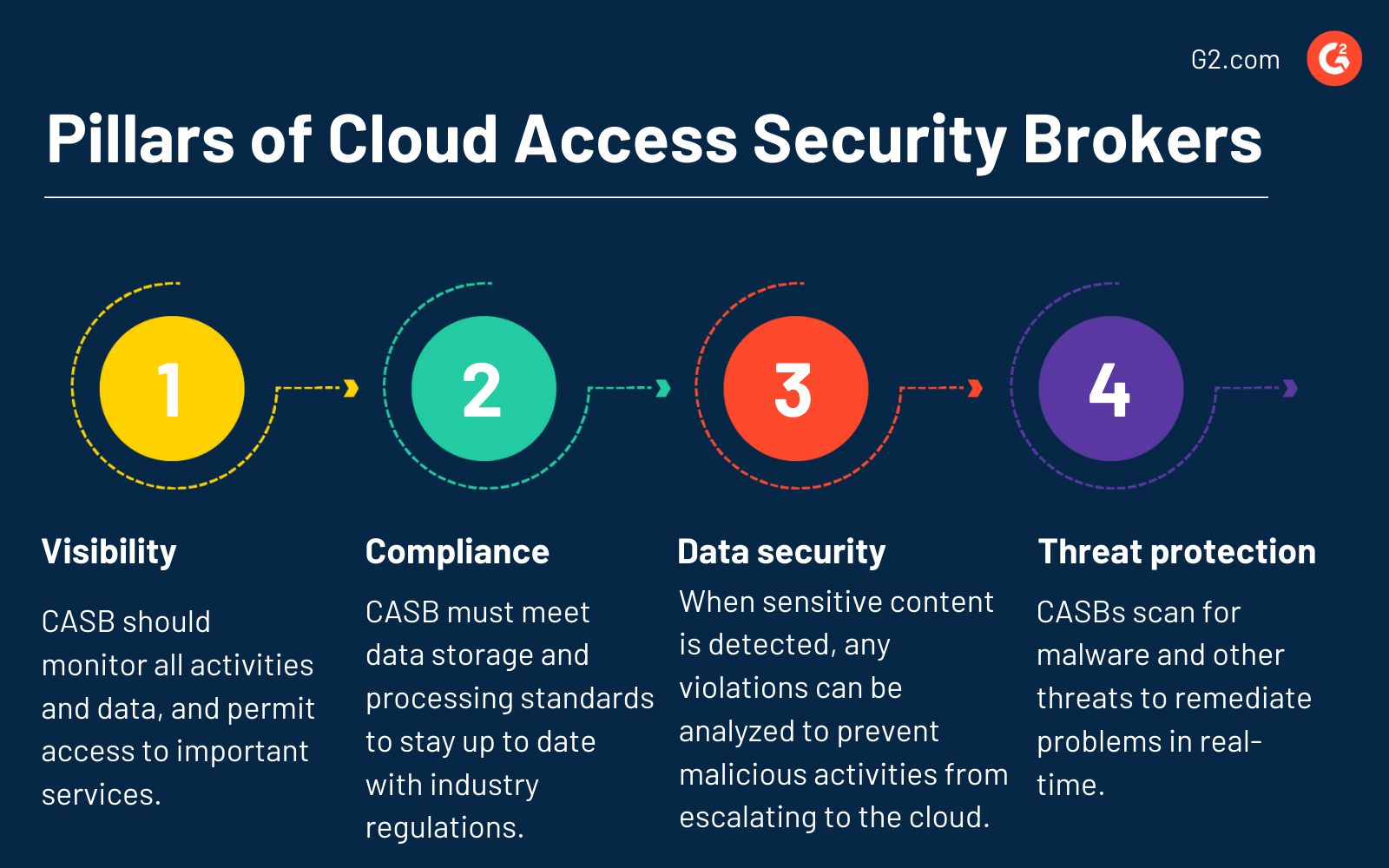

¿Cuáles son los 4 pilares de CASB?

Al comprender estos cuatro pilares de CASB, las organizaciones pueden asegurar efectivamente sus entornos en la nube, proteger datos sensibles y mitigar riesgos. A continuación se presentan los cuatro pilares de un corredor de seguridad de acceso a la nube.

1. Visibilidad

Tienes que ir más allá de permitir o bloquear el acceso a los recursos cuando se trata de gestionar servicios en la nube. Tu solución CASB debe monitorear todas las actividades y datos, y permitir que tu equipo acceda a servicios importantes. Por ejemplo, un CASB adecuado da acceso a los servicios de G Suite en los dispositivos de una organización, pero limita el acceso al correo electrónico en dispositivos que no gestiona.

El valor de CASB ofrece más que protección contra amenazas de seguridad; también garantiza la seguridad financiera. La solución facilita descubrir todos los servicios en la nube, ayudando a las empresas a gestionar su gasto en la nube. Te ayuda con:

- Reconocer los recursos indispensables para tu equipo. Si son software, puedes proceder con un contrato de varios años, reduciendo costos.

- Determinar qué herramientas se utilizan diariamente. Luego, puedes trabajar con tu equipo para entender sus beneficios diarios. Si se benefician de ello, aumenta su uso para maximizar el valor de tus inversiones.

- Encontrar licencias ideales en tu sistema. Si tu equipo no las usa o ha migrado a un nuevo sistema, puedes eliminar estas licencias para reducir costos.

2. Cumplimiento

El cumplimiento sigue siendo una preocupación en las decisiones de migración de datos. Debes cumplir con ciertos estándares de almacenamiento y procesamiento de datos para mantenerte al día con las regulaciones de la industria. Aunque los estándares de cumplimiento pueden parecer restrictivos a veces, existen para evitar que caigas víctima de costosas violaciones de datos. Los corredores de seguridad de acceso a la nube pueden ayudar a monitorear el comportamiento del usuario y detectar desviaciones de las normas establecidas, alertando a los equipos de seguridad sobre posibles amenazas.

Los corredores de seguridad de acceso a la nube tienen controles y verificaciones relevantes para evitar riesgos de seguridad que podrían impedirte seguir regulaciones como la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) o adherirse al cumplimiento de la industria de tarjetas de pago (PCI).

3. Seguridad de datos

Cuando un corredor de seguridad de acceso a la nube detecta contenido sensible, cualquier violación sospechosa puede ser trasladada a los sistemas locales de una organización para su análisis. El CASB actúa como un guardián al prevenir que actividades maliciosas escalen a la nube. La solución añade mecanismos de prevención de pérdida de datos (DLP) como el reconocimiento de documentos y reduce el área de detección utilizando contexto como usuario, ubicación, actividad, etc.

Los CASBs hacen cumplir controles de acceso granulares, limitando quién puede acceder a los datos y qué acciones pueden realizar.

4. Protección contra amenazas

El malware y las amenazas pueden propagarse a través de servicios de almacenamiento en la nube. Los CASBs te permiten escanear y remediar problemas en tiempo real. Combinan análisis de malware estático y dinámico priorizado para una protección avanzada contra amenazas. Emplean técnicas avanzadas de detección de amenazas como el Análisis de Comportamiento de Usuarios y Entidades (UEBA) para identificar comportamientos anómalos. Los CASBs también aprovechan las fuentes de inteligencia de amenazas para mantenerse actualizados sobre las últimas amenazas e implementar medidas para mitigarlas.

¿Quieres aprender más sobre Software de Agente de Seguridad de Acceso a la Nube (CASB)? Explora los productos de Corredor de Seguridad de Acceso a la Nube (CASB).

Casos de uso de CASB

Los CASBs ofrecen una amplia gama de casos de uso para mejorar la seguridad y el cumplimiento en la nube. Aquí hay algunos de los casos de uso de CASB.

- Gobernar el uso. Un CASB añade visibilidad granular sobre cómo las personas y los sistemas utilizan los recursos en la nube. Te da más control para gobernar el uso basado en tus parámetros elegidos. Podrás definir políticas basadas en la categoría de servicio o riesgo y tomar medidas apropiadas de acuerdo con esas pautas.

- Protección de datos. Los CASBs aseguran datos sensibles en todo tu entorno en la nube, sancionado o no sancionado, con usuarios accediendo de forma remota, a través de un dispositivo móvil o a través de un navegador web.

- Protección contra amenazas. Los CASBs protegen los recursos en la nube de tu organización contra amenazas como el malware y el ransomware. Tienen en cuenta varias fuentes de inteligencia de amenazas y utilizan una capa de detección de malware y aprendizaje automático para detectar diferentes tipos de ciberataques en tu sitio.

Beneficios de CASB

CASB ayuda a las organizaciones a hacer cumplir las políticas de seguridad en su entorno en la nube. Los beneficios de estas soluciones incluyen:

- Evaluación y gestión de TI en la sombra. Los CASBs permiten a tu departamento de TI identificar activos de TI no aprobados. Limitan el uso de TI en la sombra y te protegen contra sus riesgos de seguridad.

- Prevención de pérdida de datos (DLP). Los CASBs hacen cumplir políticas de seguridad que evitan que los usuarios o sistemas compartan datos sensibles como tarjetas de crédito o números de seguro social.

- Evaluación de riesgos. Puedes ver aplicaciones no sancionadas e identificar los riesgos para que puedas tomar medidas para evitarlos.

- Prevención de amenazas. Te informa sobre comportamientos inusuales en aplicaciones en la nube para detectar rápidamente ransomware, usuarios comprometidos y aplicaciones deshonestas.

- Filtrado de URL. Las soluciones CASB reconocen sitios web que los atacantes utilizan para phishing o ataques de malware.

- Inspección de paquetes. Inspecciona los datos que entran y salen de una red en busca de actividades sospechosas.

- Sandboxing. Algunas soluciones vienen con una función de sandboxing, para permitir a los usuarios ejecutar código y programas en un entorno aislado para determinar si son peligrosos para el sistema.

Desafíos de los corredores de seguridad de acceso a la nube

A continuación se presentan algunos desafíos comunes que enfrentan las organizaciones al trabajar con CASBs.

- Integraciones. Debes asegurarte de que tu solución CASB se integre sin problemas con todos tus sistemas y entornos. Esto te da visibilidad completa sobre TI autorizada y no autorizada.

- Escalabilidad. Las soluciones CASB trabajan con grandes volúmenes de datos, por lo que asegúrate de que el proveedor que estás considerando pueda escalar con tu negocio y los sistemas involucrados.

- Mitigación de riesgos. No todas las soluciones CASB en el mercado pueden bloquear amenazas después de encontrarlas. Debes consultar con tu proveedor para ver si las capacidades de mitigación de riesgos están disponibles en su solución CASB.

Cómo implementar un CASB

Implementar un CASB es un movimiento estratégico para mejorar la postura de seguridad en la nube de tu organización. Para implementar efectivamente un CASB, sigue estos pasos clave:

- Evalúa tu entorno en la nube: Realiza un inventario exhaustivo de todos los servicios en la nube que se están utilizando. Esto incluye tanto aplicaciones sancionadas como no sancionadas. Evalúa las necesidades específicas de seguridad de tu organización, como la prevención de pérdida de datos, la protección contra amenazas y el cumplimiento. Identifica posibles riesgos de seguridad, incluidas violaciones de datos, acceso no autorizado y amenazas internas.

- Selecciona una solución CASB: Investiga diferentes proveedores de CASB y compara sus características, precios y soporte. Elige una solución que se alinee con las necesidades específicas de tu organización y que pueda integrarse sin problemas con tu infraestructura de seguridad existente.

- Planifica el despliegue: Desarrolla un plan de despliegue detallado, delineando los pasos involucrados, los plazos y la asignación de recursos. Configura políticas y reglas específicas para la prevención de pérdida de datos, la protección contra amenazas y el control de acceso.

- Implementa el CASB: Instala el software CASB y configúralo de acuerdo con los requisitos específicos de tu organización. Integra el CASB con tus proveedores de servicios en la nube y configura controles de acceso de usuario, incluidas políticas de autenticación y autorización.

Las 5 mejores soluciones de software CASB

En G2, clasificamos las soluciones de software utilizando un algoritmo propietario que considera la satisfacción del cliente y la presencia en el mercado basada en reseñas auténticas de usuarios.

Para calificar para la inclusión en la lista de software de Corredores de Seguridad de Acceso a la Nube (CASB), un producto debe:

- Facilitar conexiones seguras entre proveedores de servicios en la nube y usuarios finales

- Hacer cumplir políticas de seguridad en redes e infraestructuras locales.

- Proteger dispositivos conectados contra amenazas y malware basados en la nube.

* Estos son los principales proveedores de soluciones CASB del Informe de Verano 2024 de G2. Algunas reseñas pueden haber sido editadas para mayor claridad.

1. Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps ofrece a los usuarios visibilidad y control en tiempo real sobre las aplicaciones en la nube. Puedes monitorear cómo las personas interactúan con las aplicaciones en la nube, lo que facilita identificar actividades sospechosas. La herramienta se integra con otras soluciones de seguridad de Microsoft para mejorar tu postura de seguridad general.

Lo que más les gusta a los usuarios:

“Me gusta cómo MDCA protege los datos sensibles en todas las aplicaciones en la nube integradas para que no salgan de la red. La personalización del panel de control es impresionante. Usando las plantillas del panel, podemos mostrar muchos detalles granulares.”

- Reseña de Microsoft Defender for Cloud Apps, Arunkumar K.

Lo que no les gusta a los usuarios:

“La interfaz de usuario de Microsoft Defender puede ser difícil de navegar, requiriendo tiempo para entender sus características.”

- Reseña de Microsoft Defender for Cloud Apps, Shashank G.

2. FortiCASB

FortiCASB permite a las organizaciones monitorear actividades de usuario y gestionar riesgos de cumplimiento en la nube. Los equipos de TI pueden usar FortiCASB para configurar rápidamente políticas de seguridad dentro de una interfaz de usuario fácil de usar.

Lo que más les gusta a los usuarios:

“FortiCASB es lo mejor para la seguridad en la nube como servicio de corredor. Ayuda a asegurar los datos en la nube, gestiona el control de acceso y es fácil de gestionar porque tiene una consola práctica.”

- Reseña de FortiCASB, Deendayal G.

Lo que no les gusta a los usuarios:

“La personalización de las opciones de lista blanca tiene algunas limitaciones. Faltan características avanzadas como la inspección de datos almacenados en software como servicio e infraestructura como servicio."

- Reseña de FortiCASB, Max L.

3. Avast Secure Internet Gateway

Avast Secure Internet Gateway ofrece capacidades confiables de detección de amenazas para combatir malware, ataques de phishing y otras amenazas en línea. La solución entrega rápidamente actualizaciones para ayudarte a mantener tu defensa actualizada contra nuevas vulnerabilidades y riesgos de seguridad en la nube.

Lo que más les gusta a los usuarios:

“Es todo lo que puedes esperar de una solución para filtrado web seguro. Lo usamos para mejorar nuestros esfuerzos de ciberseguridad de red al alojar un ecosistema bastante pequeño (>75 dispositivos). Es rápido y fácil de configurar y respaldado por la experiencia de la industria de Avast.”

- Reseña de Avast Secure Internet Gateway, Keylor A.

Lo que no les gusta a los usuarios:

“Como cualquier otra solución de seguridad, algunos filtros pueden hacer que el sistema se ralentice. Puede ser un poco molesto a veces cuando tienes prisa.”

- Reseña de Avast Secure Internet Gateway, Chinmay V.

4. Citrix Secure Workspace Access

Citrix Secure Workspace Access permite a los equipos de TI gestionar permisos de acceso y rastrear consistentemente la actividad y el comportamiento del usuario. La herramienta se integra con la infraestructura existente para facilitar el despliegue.

Lo que más les gusta a los usuarios:

“Citrix Secure Access me permite trabajar en cualquier lugar con tranquilidad sobre la seguridad de los datos. Esta solución de plataforma es confiable por todos los empleadores para los que he trabajado. Puedo conectarme a mi estación de trabajo con frecuencia sin errores durante el día.”

- Citrix Secure Workspace Access, Marcus Joshua S.

Lo que no les gusta a los usuarios:

“La integración es un poco desafiante, y configurar y configurar Citrix ADC también es desalentador. La amplia gama de características y capacidades del sistema puede representar un desafío mayor para los administradores, particularmente aquellos que no están familiarizados con él.”

- Citrix Secure Workspace Access, Sarhan S.

5. Symantec Web Security.cloud

Symantec Web Security.cloud utiliza técnicas avanzadas de filtrado para bloquear malware y otras amenazas a tu entorno en la nube. Ofrece herramientas detalladas de informes y análisis para empoderar a las organizaciones a gestionar efectivamente su postura de seguridad. La solución protege datos e individuos dentro de entornos en la nube.

Lo que más les gusta a los usuarios:

“El Administrador de Endpoint es una característica destacada, permitiéndote gestionar políticas para protección contra virus, firewall y excepciones en diferentes áreas. La flexibilidad en el despliegue de clientes en servidores o paquetes independientes lo hace adecuado para diferentes tipos de negocios. También me gusta que puedas ajustar la configuración para activar o desactivar notificaciones de amenazas específicas. El soporte también es receptivo y hacen el trabajo.”

- Reseña de Symantec Web Security.cloud, Karanveer S.

Lo que no les gusta a los usuarios:

“Creo que causa mucho drenaje de batería porque está activo continuamente en segundo plano. Tengo que forzar un apagado para evitar que consuma mucha batería y RAM.”

- Reseña de Symantec Web Security.cloud, Abhijeet G.

Mantén seguros tus entornos en la nube

Ya entiendes que debes tomar las medidas adecuadas para asegurar y proteger tus recursos mientras haces la transición de tu negocio a la nube. Adoptar una solución CASB te mostrará una visión completa de los activos de TI sancionados y no sancionados, detectará comportamientos inusuales de los empleados y te ayudará a cumplir con las regulaciones relevantes. Tendrás ojos en lo que todos están haciendo en la nube para garantizar la fortaleza de tu ciberseguridad.

Aprende más sobre la gestión de la postura de seguridad en la nube (CSPM) y cómo se diferencia de otras soluciones en la nube.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.