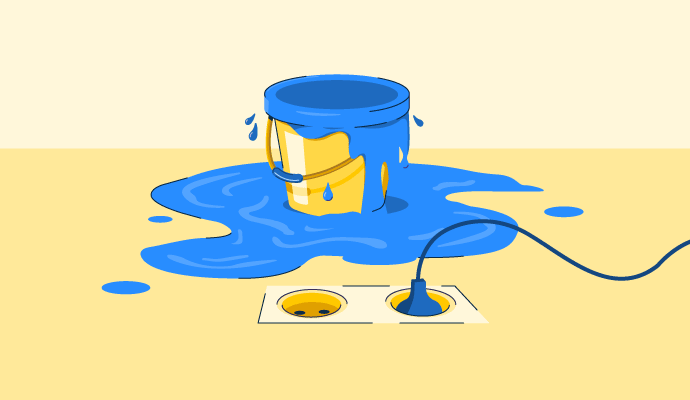

Imagine que você está enchendo um balde de água e tentando colocar mais do que ele pode conter. Claro, ele transborda, não é? O conceito de estouro de buffer é semelhante. É um tipo de ataque cibernético que pode causar danos irreversíveis. É por isso que é importante ter práticas de proteção e segurança cibernética em vigor. Ferramentas de proteção contra ataques de negação de serviço distribuído (DDoS) ajudam a proteger aplicativos e prevenir ataques DDoS. Vamos explorar o conceito de estouro de buffer e por que é essencial ter um software de proteção DDoS. O que é estouro de buffer? O estouro de buffer é um tipo comum de ataque cibernético que pode ter consequências sérias para indivíduos e organizações. Ele ocorre quando um programa de computador tenta escrever mais dados em um buffer (uma área de armazenamento temporário) do que ele pode conter, resultando em dados escritos em locais de memória adjacentes. Os estouros de buffer são frequentemente o resultado de uma falta de validação de entrada, onde o programa não verifica o comprimento ou o formato dos dados escritos no buffer. Um estouro de buffer pode permitir que atacantes injetem seus dados no buffer e levem à sobrescrita de dados críticos ou à execução de código malicioso. Isso pode potencialmente causar o travamento do sistema ou ser tomado pelo atacante, tornando-se uma ameaça à segurança de aplicativos e ao desenvolvimento de software. O atacante pode definir um novo valor para o local onde a função explorada está posicionada, alterando assim o caminho de execução do processo. Isso pode fazer com que o programa que usa o buffer trave ou execute código arbitrário. Os atacantes podem ganhar acesso ao computador, rede ou alocação de memória para forçar travamentos ou vulnerabilidades de segurança que lhes permitam assumir o controle do sistema afetado. Como funciona um ataque de estouro de buffer O atacante geralmente usa uma combinação de dados de entrada especialmente elaborados e código malicioso para explorar vulnerabilidades no software do sistema alvo. O código malicioso manipula o buffer, transbordando-o e permitindo que o atacante execute esse código. Para realizar um ataque de estouro de buffer, o atacante primeiro identifica um sistema ou aplicativo de software vulnerável e cria uma carga de dados projetada para explorar a vulnerabilidade. Um vetor de ataque baseado em rede ou web, como sites ou e-mails maliciosos, entrega a carga. O sistema alvo recebe a carga e processa o aplicativo de software, que tenta armazenar os dados recebidos no buffer. Se o buffer não for grande o suficiente para acomodar os dados, ele transbordará e permitirá que o código seja executado conforme pretendido. O atacante pode então ganhar controle do sistema e potencialmente roubar dados sensíveis, interromper operações ou ganhar acesso a sistemas adicionais na rede. É essencial atualizar regularmente os aplicativos de software e implementar medidas de segurança, como firewalls e sistemas de detecção de intrusão, para prevenir ataques de estouro de buffer. Ataques de estouro de buffer no passado Antes de aprender sobre os tipos de ataques de estouro de buffer, vamos olhar para alguns incidentes populares de ataques de buffer na história. Um dos primeiros worms de computador a receber uma quantidade considerável de atenção da mídia foi o worm Morris, em 2 de novembro de 1988, agora conhecido como o worm da Internet. O ataque do worm Morris explorou várias vulnerabilidades, incluindo UNIX sendmail (usando backdoor), finger (através de um estouro de buffer) e rsh/rexec. Além disso, ele foi capaz de adivinhar senhas fracas. Em novembro de 2014, a empresa Sony Pictures Entertainment sofreu uma grande violação de seus sistemas de computador causada por um ataque de estouro de buffer. Os atacantes roubaram informações sensíveis, incluindo filmes não lançados e dados pessoais de funcionários e celebridades. Em junho de 2011, o banco Citigroup sofreu um ataque de estouro de buffer que deu aos hackers acesso às informações pessoais de mais de 200.000 clientes, incluindo seus nomes, endereços e números de conta. Os atacantes usaram essas informações para roubar mais de $2,7 milhões do banco. Os desenvolvedores do Libgcrypt emitiram uma atualização de patch de segurança em janeiro de 2021, após descobrirem uma vulnerabilidade grave de estouro de buffer baseado em heap no software. O bug permitiria que atacantes escrevessem código arbitrário e atacassem máquinas. Este estouro de buffer foi descoberto por um pesquisador do Google Project Zero. Tipos de ataques de estouro de buffer Dependendo da linguagem de programação e do sistema operacional (OS), existem diferentes técnicas para explorar vulnerabilidades de estouro de buffer. Os ataques são categorizados com base na localização do buffer na memória do processo. Alguns tipos de ataques de estouro de buffer são os seguintes. Estouro de buffer baseado em pilha Uma pilha armazena dados de maneira last-in, first-out (LIFO). Um estouro de buffer de pilha é um espaço de memória contínuo usado para organização de dados associados a chamadas de função, parâmetros, variáveis locais e informações de gerenciamento. Está vazio até que o programa alvo exija entrada do usuário, como uma senha ou nome de usuário. O programa então escreve um endereço de memória de retorno na pilha. A entrada do usuário é colocada no topo da pilha. Após processar a pilha, a entrada do usuário é enviada para o endereço de retorno especificado pelo programa. Uma pilha tem um tamanho finito, e um desenvolvedor deve reservar algum espaço para a pilha. Se a entrada do usuário for mais longa que o espaço da pilha, o programa não pode verificá-la e, assim, transborda. O transbordo pode se tornar uma ameaça de segurança ou brecha quando combinado com entradas maliciosas. Ataque de estouro de buffer baseado em heap Um heap é uma estrutura de memória usada para gerenciar memória dinâmica. Os desenvolvedores usam um heap para alocar memória cujo tamanho é desconhecido durante o tempo de compilação, e a quantidade de memória é muito grande para caber na pilha. Um ataque de estouro de heap inunda o espaço de memória reservado para um programa e é desafiador de explorar. Eles são mais raros do que ataques de pilha. Ataque de estouro de inteiro As linguagens de programação geralmente definem um tamanho máximo para inteiros. Exceder esse tamanho pode causar um erro ou retornar um resultado incorreto dentro do limite de comprimento do inteiro. Ao usar um inteiro em uma operação aritmética e o valor do resultado excede o tamanho máximo do inteiro, isso causa um ataque de estouro de inteiro. Digamos que 8 bits de memória sejam necessários para armazenar o valor 192. Durante o processo, se 64 for adicionado ao valor base, soma-se 256. Este valor não cabe no espaço de memória alocado, pois exigiria 9 bits de memória. Ataque de estouro de strings de formato Em um ataque de string de formato, o atacante altera o fluxo de um aplicativo. Eles fazem isso ao abusar das funções de biblioteca de formatação de strings, como printf ou sprintf, para manipular espaços de memória. Ataque de estouro de Unicode Um ataque de estouro de Unicode explora a memória necessária para armazenar uma string no formato Unicode em vez dos caracteres do Código Padrão Americano para Intercâmbio de Informação (ASCII). Os atacantes usam esse tipo de ataque de estouro de buffer quando o programa espera todas as entradas em caracteres ASCII. Quais linguagens de programação são vulneráveis a estouro de buffer? A maioria das linguagens de programação, aplicativos web, ambientes e servidores enfrentam vulnerabilidades de segurança e são suscetíveis a ataques de estouro de buffer. Um ambiente escrito em linguagens interpretadas, como Python ou Java, é imune a esses ataques, exceto por seu interpretador. Linguagens de programação como C/C++ são particularmente vulneráveis, pois não têm proteção embutida. Como prevenir ataques de estouro de buffer Para prevenir estouros de buffer, os programadores devem validar adequadamente a entrada e garantir que os buffers sejam grandes o suficiente para conter os dados esperados. Além disso, medidas de segurança como prevenção de execução de dados (DEP) e randomização do layout do espaço de endereço (ASLR) podem ajudar a proteger contra ataques de estouro de buffer. Vamos ver algumas medidas para prevenir estouros de buffer: - Usar uma proteção de tempo de execução do sistema operacional torna mais difícil para os atacantes realizarem um ataque de estouro de buffer com sucesso. - A randomização do layout do espaço de endereço, ou ASLR, ajuda a organizar as posições das áreas críticas de um processo. Inclui a posição do heap, pilha e bibliotecas. - DEP garante que as áreas sejam marcadas como executáveis ou não executáveis e impede que um atacante execute instruções escritas em uma área através de um estouro de buffer. - Uma proteção de sobrescrita de manipulação de exceção estruturada bloqueia qualquer ataque usando o estouro de buffer baseado em pilha. - Manter os dispositivos atualizados garante a descoberta de vulnerabilidades de estouro de buffer. No entanto, é importante tomar medidas de segurança entre o tempo em que o patch de segurança é criado e implantado. - Seguir os princípios de menor privilégio (POLP) reduz as chances de um ataque de estouro de buffer, já que usuários e aplicativos têm a permissão necessária para fazer seu trabalho ou realizar tarefas essenciais. - Use uma linguagem que não permita estouros de buffer, como Java ou Python. - Use validação e sanitização de entrada para garantir que os dados fornecidos pelo usuário não excedam o espaço de memória alocado para um buffer. - Use práticas de codificação segura, como verificar os limites de arrays, para prevenir estouros. - Use ferramentas de segurança como firewalls e sistemas de detecção de intrusão para monitorar e prevenir ataques de estouro de buffer. - Mantenha sistemas e software atualizados com os patches e atualizações de segurança mais recentes para prevenir a exploração de vulnerabilidades conhecidas. - Eduque funcionários e usuários sobre os riscos de ataques de estouro de buffer e a importância de seguir as melhores práticas de segurança. Consequências do estouro de buffer Os ataques de estouro de buffer podem causar danos significativos à organização e aumentar o risco de vulnerabilidades de segurança. Aqui estão algumas consequências de sofrer um ataque de estouro de buffer: - Instabilidade do sistema - Perda de controle de acesso - Perda de dados ou financeira - Execução de código arbitrário - Sistema de segurança comprometido - Danos à reputação Software de proteção DDoS Os ataques de negação de serviço distribuído ou ataques DDoS são um tipo de ataque cibernético em que numerosos computadores, muitas vezes comprometidos por malware, são usados para enviar um grande volume de tráfego a um site ou rede alvo para sobrecarregar e interromper o tráfego regular. O software de proteção DDoS é um software de segurança projetado para proteger contra ataques DDoS. O software de proteção DDoS identifica e filtra o tráfego malicioso do tráfego legítimo, permitindo que o sistema alvo funcione normalmente. Existem vários tipos de software de proteção DDoS disponíveis, incluindo soluções baseadas em nuvem, no local e híbridas que combinam os dois. Alguns softwares de proteção DDoS incluem recursos como proteção de firewall de sites e prevenção de intrusão. As empresas devem investir em medidas de segurança cibernética, como proteção DDoS, para ajudar a prevenir ataques cibernéticos. Cada empresa tem necessidades diferentes, e escolher o software certo para sua empresa ajudará a estar melhor preparado. Aqui está uma grade de software para ajudar a escolher entre os melhores do mercado. Proteja seus ativos digitais Apesar dessas precauções, estouros de buffer ainda podem ocorrer. Portanto, as organizações precisam de medidas robustas de cibersegurança para detectar e responder a esses ataques a tempo. Tais medidas podem incluir avaliações regulares de segurança, monitoramento de tráfego de rede e planos de resposta a incidentes para conter e remediar rapidamente quaisquer ataques. No geral, os estouros de buffer são uma ameaça séria à segurança digital. As organizações podem se proteger e proteger seus dados sensíveis implementando validação de entrada adequada e medidas de segurança contra as consequências de um ataque de estouro de buffer.

Tanuja Bahirat

Tanuja Bahirat is a content marketing specialist at G2. She has over three years of work experience in the content marketing space and has previously worked with the ed-tech sector. She specializes in the IT security persona, writing on topics such as DDoS protection, DNS security, and IoT security solutions to provide meaningful information to readers. Outside work, she can be found cafe hopping or watching football. Connect with her on LinkedIn.