Che cos'è la digital forensics?

La digital forensics, conosciuta anche come computer forensics, raccoglie e aiuta gli utenti a presentare prove digitali per assistere il contenzioso.

Man mano che la tecnologia evolve, lo fanno anche i crimini informatici. Le prove digitali memorizzate in computer, smartphone, chiavette USB o archiviazione cloud possono essere corrotte o rubate. La digital forensics preserva queste prove attraverso la tecnologia e le tecniche investigative.

Il software di digital forensics consente ai ricercatori di identificare, raccogliere e conservare in sicurezza le prove digitali. Gli esperti di digital forensics utilizzano queste prove nei procedimenti legali per assistere la magistratura.

Tipi di digital forensics

La digital forensics recupera dati persi o analizza prove digitali per scoprire il “perché” e il “come” dietro un attacco informatico. È classificata nei seguenti tipi:

- Media forensics include la raccolta, l'identificazione, l'analisi e la presentazione di prove audio, video o immagini durante un'indagine.

- Cyber forensics copre la raccolta di dati e la presentazione di prove digitali durante un'indagine su un crimine informatico.

- Mobile forensics comprende il recupero di prove digitali da telefoni cellulari, dispositivi di posizionamento globale (GPS), tablet o laptop.

- Software forensics presenta prove relative al software durante un'indagine.

- Computer forensics raccoglie prove digitali da computer, laptop e altri dispositivi informatici.

- Database forensics indaga su eventuali attività dannose o accessi a un database e analizza eventuali modifiche. Verifica contratti commerciali e indaga su crimini finanziari su larga scala.

Tecniche comuni di digital forensics

Gli esperti di digital forensics utilizzano una o più delle seguenti tecniche per raccogliere e analizzare le prove.

- Recupero di file cancellati: Questo aiuta a recuperare e ripristinare file cancellati deliberatamente o inconsapevolmente da una persona o da un virus.

- Steganografia inversa: Mentre la steganografia nasconde i dati all'interno di un messaggio digitale, la steganografia inversa è quando gli esperti esaminano l'hashing di un messaggio. L'hashing si riferisce a una stringa di dati che cambia quando un file o un messaggio viene interrotto.

- Analisi cross-drive: L'analisi cross-drive esamina i dati su diversi dischi rigidi utilizzando concetti come la correlazione e il cross-referencing per confrontare gli eventi.

- Analisi live: Questa analizza i dati volatili di un computer in esecuzione memorizzati nella memoria ad accesso casuale (RAM) o nella memoria cache. Aiuta a identificare la causa del traffico anomalo del computer.

- Conservazione delle prove: Gli esperti utilizzano uno strumento di blocco della scrittura per creare una copia esatta dei dati iniziali. Impedisce a qualsiasi dispositivo o programma di corrompere le prove originali.

- Ricostruzione dell'attività web: Gli esperti utilizzano la ricostruzione dell'attività web per recuperare la cronologia di navigazione e accedere ai file internet temporanei e ai cookie accettati. È utile quando un utente cancella la cronologia di navigazione per invocare la negabilità plausibile.

- Indagine sui dispositivi di rete: Questa tecnica indaga su tutti i log di rete. Gli esperti la utilizzano quando i log del server non sono disponibili per motivi sconosciuti.

- Tattiche di esca: Aiuta gli esperti a estrarre e copiare l'indirizzo del protocollo internet (IP) di un criminale informatico. Gli esperti inviano un'email per catturare l'indirizzo IP del destinatario, consentendo loro di tracciare i criminali sospetti.

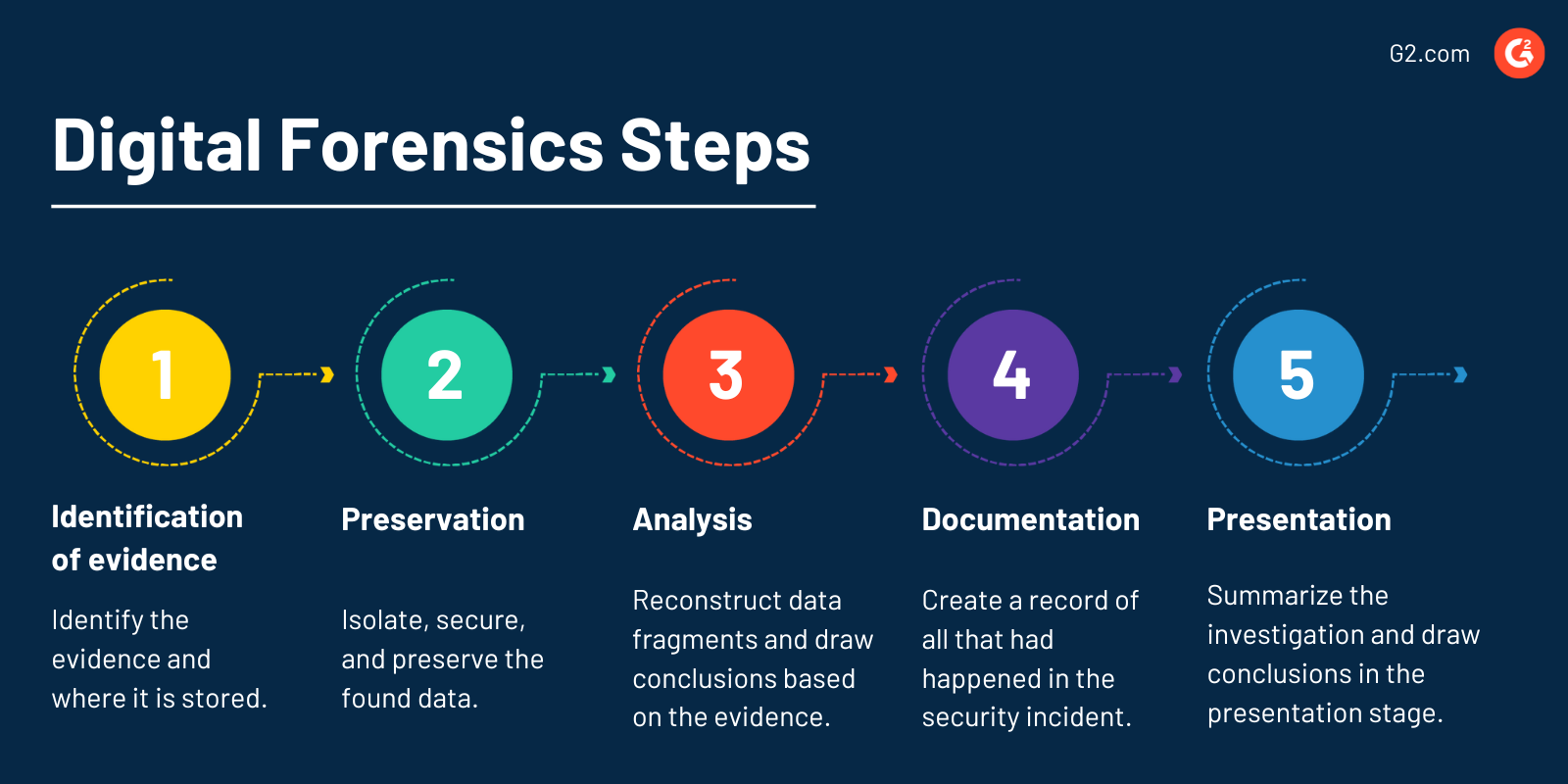

Passi della digital forensics

Affinché le prove digitali siano accettate, un esperto deve seguire passaggi specifici in modo che le prove non vengano manomesse.

Di seguito sono riportati i cinque passaggi comuni coinvolti in un'indagine di digital forensics.

- Identificazione delle prove: Identificare le prove e dove sono memorizzate.

- Conservazione: Isolare, proteggere e conservare i dati trovati. Assicurarsi che nessuna minaccia esterna o interna possa manomettere i dati.

- Analisi: Ricostruire i frammenti di dati e trarre conclusioni basate sulle prove digitali.

- Documentazione: Creare un record che ricostruisca tutto ciò che è accaduto nell'incidente di sicurezza.

- Presentazione: Riassumere l'intera indagine e trarre una conclusione nella fase di presentazione.

Digital forensics vs. cyber security

La digital forensics consiste nel recuperare dati da un dispositivo digitale per identificare prove di attività criminali. La cyber security consiste nel proteggere i dati online da qualsiasi minaccia da parte di criminali informatici prima che possano accadere.

La cyber security implementa strumenti e protocolli per proteggere i computer da attacchi informatici. I professionisti utilizzano competenze di tecnologia dell'informazione (IT) e conoscenze di sistema operativo (OS) per creare un sistema inespugnabile.

Sebbene la digital forensics e la cyber security possano sembrare simili, hanno differenze uniche. La cyber security è preventiva, mentre la digital forensics è reattiva. La digital forensics non si occupa di prevenire i crimini informatici. Tuttavia, aiuta i professionisti della cyber security a notare come si è verificato un crimine informatico e come può essere prevenuto.

Un esperto di digital forensics lavora con gli investigatori per accedere ai dati di un sistema o con le organizzazioni per aiutarle a recuperare dati persi. La cyber security offre specializzazioni come architettura dei sistemi, sicurezza del software, gestione degli accessi, hacking etico, ecc. Le principali specializzazioni offerte dalla digital forensics sono le indagini criminali e il recupero dei dati.

Scopri di più su cybersecurity e proteggi organizzazioni e imprese dagli attacchi informatici.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.