I scanner di vulnerabilità sono una linea di difesa cruciale per proteggere le applicazioni web dalle minacce informatiche in rapida evoluzione e pericolose. Questo software valuta la tua rete e i tuoi sistemi per individuare vulnerabilità e segnala i rischi associati a esse. Ci sono molti strumenti di scansione delle vulnerabilità disponibili nel settore, ma poiché le esigenze di ogni organizzazione variano, così varia anche la scelta migliore di scanner di vulnerabilità.

Cos'è uno scanner di vulnerabilità?

Uno scanner di vulnerabilità è uno strumento di sicurezza che esamina le tue risorse IT per individuare difetti, debolezze o CVE (Common Vulnerabilities and Exposures) che potrebbero mettere a rischio la sicurezza informatica della tua organizzazione.

Approfondiamo tutto ciò che riguarda la scansione delle vulnerabilità per mettere in ordine le tue priorità e aiutarti a scegliere la soluzione migliore per il tuo team.

Comprendere gli scanner di vulnerabilità

Gli scanner di vulnerabilità ti aiutano a rimediare alle debolezze e a dare priorità al processo in base al loro livello di rischio. Una volta che il software completa la scansione, produce una misura del rischio associato alle vulnerabilità identificate e suggerisce rimedi per mitigare i rischi.

Quando la scansione delle vulnerabilità viene eseguita regolarmente con una corretta gestione delle vulnerabilità, aiuta a proteggere la tua organizzazione dalle nuove minacce derivanti da aggiornamenti frequenti nel software. Inoltre, lo strumento verifica con uno o più database di vulnerabilità per identificare se ci sono vulnerabilità note.

Ad esempio, NVD, o il National Vulnerability Database, è il deposito del governo degli Stati Uniti di dati di gestione delle vulnerabilità basati su standard rappresentati utilizzando il Security Content Automation Protocol. Questi dati consentono l'automazione della gestione delle vulnerabilità, la misurazione della sicurezza e la conformità.

Gli scanner di vulnerabilità consentono anche alle organizzazioni di soddisfare gli standard di sicurezza in evoluzione monitorando e rilevando le debolezze per mantenere la sicurezza delle applicazioni web e la sicurezza della rete. Inoltre, la scansione delle vulnerabilità è anche uno dei primi passi nel penetration testing.

Vuoi saperne di più su Software di scansione delle vulnerabilità? Esplora i prodotti Scanner di vulnerabilità.

Qual è lo scopo degli scanner di vulnerabilità?

Lo scopo degli scanner di vulnerabilità è salvaguardare il quadro di sicurezza della tua organizzazione contro le minacce in continua evoluzione. Ecco come uno scanner di vulnerabilità soddisfa il suo scopo.

- Rileva minacce alla sicurezza: Le scansioni continue ti aiutano nel rilevamento delle vulnerabilità e nell'affrontare le vulnerabilità emergenti sia da una prospettiva esterna che interna.

- Scopre dispositivi non identificati: Gli scanner di vulnerabilità identificano macchine rogue connesse alla tua rete senza autorizzazione adeguata. Ti aiuta a proteggere la tua rete dalle possibili minacce che questi dispositivi potrebbero rappresentare.

- Verifica l'inventario dei dispositivi di rete: Gli scanner di vulnerabilità aiutano a identificare tutti i dispositivi nella rete con dettagli specifici come tipo di dispositivo, versione del sistema operativo, configurazione hardware, livello di patch, ecc.

Quali sono i tipi di scansioni di vulnerabilità?

Che tu abbia scelto uno strumento di vulnerabilità open-source o uno scanner di sicurezza con licenza, ci sono diversi tipi di scansioni di vulnerabilità che puoi eseguire con essi. Il tipo di scansione di vulnerabilità dipende dall'ambito, dall'ambiente e da altri fattori.

Si possono classificare in questi tipi:

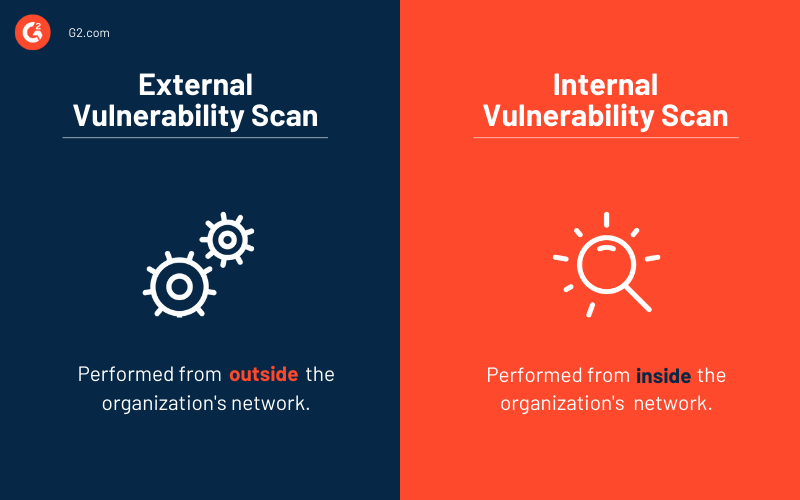

Scansione di vulnerabilità esterna vs. scansione di vulnerabilità interna

Le scansioni di vulnerabilità esterne aiutano le aziende a identificare e risolvere i problemi che espongono la loro rete agli attaccanti. Queste scansioni vengono eseguite dall'esterno della rete dell'organizzazione, includendo tutti i punti finali, le applicazioni web, le porte e altro ancora.

L'adozione del cloud ha alimentato la necessità di scansioni di vulnerabilità esterne poiché la presenza di configurazioni errate e database non sicuri è notevolmente aumentata.

Le scansioni di vulnerabilità interne ti permettono di rafforzare la sicurezza delle applicazioni e dei sistemi, principalmente dall'interno della rete della tua impresa.

Queste scansioni ti aiutano a rilevare le vulnerabilità di sicurezza che gli hacker potrebbero utilizzare a loro vantaggio una volta penetrata la difesa esterna. Queste scansioni aiutano anche a identificare la minaccia rappresentata da malware o minacce interne modellate da dipendenti o appaltatori scontenti.

Esistono standard come il Payment Card Industry Data Security Standard (PCI-DSS), che impone scansioni di vulnerabilità sia interne che esterne trimestrali, nonché quando vengono installati nuovi aggiornamenti, la topologia della rete cambia o le regole del firewall vengono modificate. Qui, devi utilizzare strumenti da un fornitore di scansione approvato PCI (ASV) che aderisca al requisito PCI DSS 11.2.2 per eseguire le tue scansioni esterne.

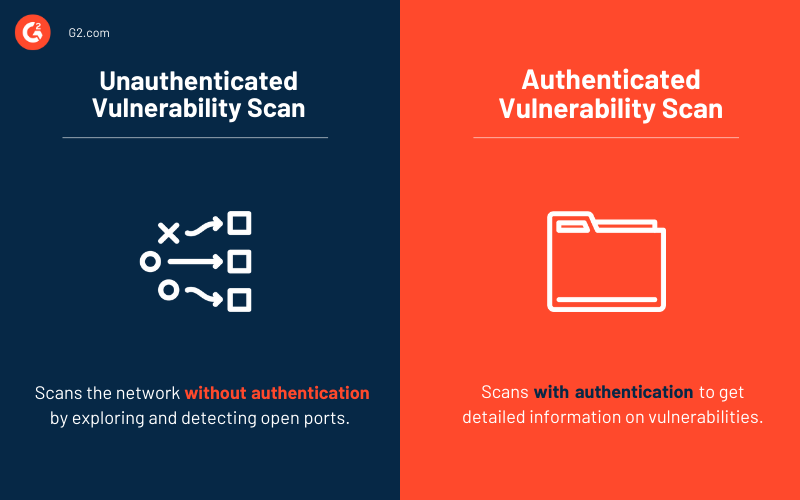

Scansioni di vulnerabilità non autenticate vs. scansioni di vulnerabilità autenticate

Le scansioni di vulnerabilità non autenticate esplorano e rilevano i servizi aperti su un computer attraverso una rete inviando pacchetti sulle loro porte aperte. Determina la versione del sistema operativo, la versione del software dietro i rispettivi servizi, le condivisioni di file aperte o qualsiasi altra informazione disponibile senza autenticazione.

Dopo di che, gli scanner verificano con il database delle vulnerabilità e identificano le vulnerabilità più probabilmente presenti.

Le scansioni di vulnerabilità autenticate accumulano informazioni più dettagliate sulla versione del sistema operativo (OS) e del software installato utilizzando le credenziali di accesso per fornire informazioni complete sulle vulnerabilità del sistema.

A volte, è possibile che alcuni programmi non siano accessibili attraverso la rete ma possano comunque rivelare vulnerabilità esposte ad altri vettori di attacco, come l'apertura di pagine web dannose o file appositamente creati.

Per gestire tali vulnerabilità, alcune soluzioni di valutazione delle vulnerabilità distribuiscono agenti software leggeri sui computer per ottenere un quadro completo del panorama della sicurezza informatica di un'organizzazione.

Scansioni di vulnerabilità complete vs. scansioni di vulnerabilità limitate

Le scansioni di vulnerabilità complete esplorano, esaminano e identificano nuove vulnerabilità su ogni dispositivo gestito sulla rete. Questi includono server, desktop, laptop, macchine virtuali, telefoni cellulari, container, stampanti, firewall, switch e altro ancora.

Qui, ottieni un rapporto di scansione completo sul sistema operativo installato, le informazioni sugli account utente e le porte aperte, tra le altre cose. La scansione di vulnerabilità completa può utilizzare molta larghezza di banda, ma il vantaggio è che non lascia nessun rischio trascurato.

Le scansioni di vulnerabilità limitate si concentrano principalmente su dispositivi particolari come un server, workstation o software. Queste scansioni vengono eseguite per ottenere una postura di sicurezza altamente specifica degli strumenti e proteggerli meglio contro i possibili rischi.

Come funziona uno scanner di vulnerabilità?

Gli scanner di vulnerabilità funzionano attraverso un meccanismo a tre fasi che converge verso l'obiettivo della tua organizzazione di identificare le vulnerabilità e il rischio che possono rappresentare. Questi tre meccanismi collaborano per consentirti di salvaguardare la sicurezza informatica della tua organizzazione.

1. Rilevamento

Il primo passo dello strumento di valutazione delle vulnerabilità è condurre un test di vulnerabilità per rilevare e identificare possibili superfici di attacco. Ti consente di determinare i gap di sicurezza nella tua rete e di colmarli prima che gli attaccanti possano penetrarla.

2. Classificazione

Nel secondo passo, le vulnerabilità vengono classificate per aiutare gli amministratori a dare priorità al loro corso d'azione. Queste vulnerabilità potrebbero includere aggiornamenti mancanti, errori di script o anomalie, mentre le minacce sono prioritarizzate in base all'età e alla misura del rischio.

3. Rimedi

Generalmente, gli scanner di vulnerabilità non forniscono un modo per affrontare automaticamente le vulnerabilità identificate. Sono più focalizzati sul monitoraggio e sulla fornitura di dettagli per consentire agli amministratori di fare il passo successivo. Ma alcuni scanner gestiscono errori di configurazione, risparmiando così ore di lavoro agli amministratori raggiungendo più dispositivi contemporaneamente.

Come eseguire una scansione di vulnerabilità?

Eseguire una scansione di vulnerabilità richiede un insieme standard di processi ripetibili e scalabili per affrontare le crescenti esigenze della tua organizzazione. Esegui i passaggi menzionati di seguito per eseguire una scansione di vulnerabilità della rete nella tua organizzazione e stabilire una procedura standard:

Definisci l'ambito

È essenziale definire l'ambito della scansione delle vulnerabilità prima di programmarla. Devi identificare tutte le risorse che fanno parte del sistema informativo della tua organizzazione. Puoi farlo con il tuo registro delle risorse con colonne aggiuntive per minacce e vulnerabilità per mantenere un deposito centralizzato di risorse, vulnerabilità, rischi e misure di rimedio.

Crea una procedura standard

Per creare una metodologia chiara e strutturata di scansione delle vulnerabilità, dovresti avere una procedura standard fissa, politiche e un corso d'azione per implementarla.

Innanzitutto, hai bisogno di un proprietario ufficiale che sia responsabile dell'esecuzione della SOP menzionata. Ricorda, questa SOP dovrebbe essere approvata dalle autorità di livello superiore e dovrebbe essere conforme a diverse normative come HIPAA o PCI-DSS, ad esempio.

Questa procedura standard definirebbe con quale frequenza dovresti condurre queste scansioni, il tipo di scansioni, l'uso di soluzioni software e i passaggi dopo che la scansione è completa.

Identifica il tipo di scansione di vulnerabilità necessaria

Prima di passare direttamente alla scansione delle tue risorse per le vulnerabilità, devi identificare quale tipo di scansione produrrebbe il massimo beneficio.

Ci sono quattro tipi di scansioni che puoi fare in base alle tue esigenze.

- Scansioni di vulnerabilità della rete: L'ambito delle scansioni di vulnerabilità della rete include l'hardware e il software che fanno parte della rete, i loro canali di comunicazione o le apparecchiature di rete. Questi includono hub, switch, firewall, router, server web, cluster e così via.

- Scansioni di vulnerabilità basate su host: Queste scansioni vengono spesso confuse con le scansioni di rete. In realtà, le scansioni di vulnerabilità basate su host identificano le vulnerabilità negli host su una rete come computer, sistemi, laptop, ecc. L'ambito dell'indagine in queste scansioni include configurazione, directory, file system e altre informazioni. Attraverso queste, puoi identificare le vulnerabilità dormienti e le configurazioni errate che gli attaccanti possono sfruttare.

- Scansioni di vulnerabilità basate su wireless: Queste scansioni includono la conoscenza di tutti i dispositivi wireless nella tua rete, la mappatura degli attributi di ciascun dispositivo e l'identificazione di eventuali punti di accesso rogue nella rete che gli hacker potrebbero utilizzare per ascoltare il tuo traffico wireless.

- Scansioni di vulnerabilità basate su applicazioni: Queste scansioni fanno parte del test di sicurezza delle applicazioni per rilevare debolezze in un'applicazione web; in base ai risultati, viene eseguito il test di penetrazione delle applicazioni per costruire una sicurezza delle applicazioni più robusta.

Configura la scansione di vulnerabilità

Puoi affrontare la configurazione di una scansione di vulnerabilità in base agli obiettivi generali che vuoi raggiungere e al sistema coinvolto.

Innanzitutto, devi aggiungere un elenco di indirizzi IP mirati dove i corsi sono ospitati nel software di scansione delle vulnerabilità. Devi quindi selezionare l'intervallo di porte che vuoi scansionare e il protocollo che utilizzeresti.

Il passo successivo definisce i target sugli IP specificati, che si tratti di un database, server, dispositivo wireless o altro. Con questo, puoi rendere la tua scansione più specifica per ottenere risultati accurati.

Valuta i rischi associati alla scansione

Eseguire una scansione di vulnerabilità può imporre un carico sostanziale sul target, costringendolo a potenzialmente riavviarsi o subire tempi di inattività.

Dovresti prendere precauzioni durante la scansione dei sistemi di produzione e quelli vitali per le operazioni dell'organizzazione. È meglio se esegui le scansioni al di fuori dell'orario lavorativo in modo che l'effetto sul target sia minimo e ci siano meno possibilità di un sovraccarico.

Correlato: Scopri di più sul bilanciamento del carico per evitare di sovraccaricare la tua rete.

Inizia la scansione di vulnerabilità

Una volta completata la configurazione e la valutazione dei rischi, puoi eseguire la scansione desiderata. Ora la durata della scansione dipende da una varietà di fattori come l'ambito della scansione, la sua intrusività e altro; potrebbe richiedere minuti o ore per completarsi.

Ci sono tre fasi di una scansione di vulnerabilità. La prima è scansione, dove lo strumento analizzerà i target e raccoglierà le informazioni necessarie. Poi viene enumerazione, quando lo strumento cerca dettagli più specifici come porte e servizi che questi target stanno eseguendo. Infine, lo strumento creerà una mappa delle vulnerabilità presenti.

Analizza i risultati

Gli strumenti di scansione delle vulnerabilità genereranno automaticamente un elenco di priorità, ma devi controllare eventuali falsi positivi o falsi negativi prima di dare priorità alle vulnerabilità per il rimedio.

Dovresti anche considerare lo sforzo richiesto per sfruttare la vulnerabilità. Gli hacker attaccheranno quelle che richiedono meno passaggi e hanno guadagni più alti per loro. Allo stesso modo, sarebbe utile se risolvessi prima quelle vulnerabilità che sono aperte allo sfruttamento pubblico.

Crea un piano di rimedio

Una volta analizzati i risultati, il tuo team di sicurezza delle informazioni dovrebbe collaborare con il team IT per dare priorità al processo di rimedio.

È meglio utilizzare il CVSS (Common Vulnerability Scoring System) per dare priorità alle misure di rimedio. Questo sistema standard ti aiuta a quantificare la gravità dei rischi di sicurezza associati alla vulnerabilità su una scala da zero a 10. Complessivamente, ti consentirebbe di dare priorità e accelerare il processo di rimedio.

Sarebbe utile se non considerassi una vulnerabilità risolta dopo la patch, esegui scansioni per ottenere la certezza che non appaiano più nei rapporti. Alcune vulnerabilità possono essere complicate e potresti aver bisogno di più patch di sicurezza per risolverle.

I 5 migliori scanner di vulnerabilità

L'elenco seguente contiene recensioni di utenti reali dei migliori scanner di vulnerabilità sul mercato. Per essere inclusi in questo elenco, un prodotto deve:

- Mantenere un database di vulnerabilità note.

- Scansionare continuamente le applicazioni per le vulnerabilità.

- Produrre rapporti che analizzano vulnerabilità note e nuove exploit.

* Di seguito sono riportati i cinque principali scanner di vulnerabilità dal G2's Spring 2024 Grid® Report. Alcune recensioni possono essere modificate per chiarezza.

1. Wiz

Wiz offre una scansione delle vulnerabilità nativa del cloud con un focus sulla scansione automatizzata. Il carico di lavoro non richiede l'implementazione di agenti o container sidecar. Questo semplifica l'implementazione e riduce il sovraccarico di manutenzione.

I revisori elogiano Wiz per la sua interfaccia user-friendly e la chiara presentazione dei dati sulle vulnerabilità. La sua capacità di dare priorità alle vulnerabilità in base al contesto e all'impatto potenziale consente agli utenti di concentrarsi prima sui problemi più critici. Inoltre, i revisori ritengono che Wiz offra un supporto continuo del prodotto migliore.

Cosa piace di più agli utenti:

"Questo è utile per indicare le vulnerabilità delle applicazioni per un rimedio rapido. Lo strumento ha visibilità e supervisione centralizzate e molteplici opzioni di implementazione; Inoltre, l'interfaccia utente è facile da usare e user-friendly.

Il punto più attraente è che è senza agenti. Sono in grado di dare priorità senza sforzo da parte mia e posso personalizzare le regole per adattarle alla mia organizzazione."

- Recensione Wiz, Vaibhav S.

Cosa non piace agli utenti:

"Wiz spesso rilascia nuove funzionalità che sono destinate a essere "testate" - questo può significare che se non capisci quale sia il valore o il caso d'uso, possono sembrare non "pronte per la produzione". Alcune organizzazioni possono essere scoraggiate da questo."

- Recensione Wiz, Tony C.

2. Nessus

Tenable Nessus è una soluzione di valutazione delle vulnerabilità utilizzata dai professionisti della sicurezza per eseguire valutazioni puntuali per identificare e correggere rapidamente le vulnerabilità. Analizza e rileva anche difetti del software, patch mancanti, malware e configurazioni errate su vari sistemi operativi, dispositivi e applicazioni.

I revisori su G2 evidenziano le robuste capacità di automazione di Nessus e la sua vasta libreria di politiche di scansione predefinite per affrontare varie esigenze di sicurezza. Può eseguire scansioni di vulnerabilità preconfigurate senza richiedere intervento manuale, risparmiando tempo e risorse.

Altre funzionalità includono report personalizzabili, aggiornamenti in tempo reale e funzionalità di "snooze" di gruppo. Complessivamente, rende la valutazione delle vulnerabilità semplice, facile e intuitiva.

Cosa piace di più agli utenti:

"Nessus ha una delle più grandi librerie di controlli di vulnerabilità e configurazione, coprendo una vasta gamma di sistemi, dispositivi e applicazioni. Nonostante il suo set di funzionalità completo, Nessus è noto per la sua interfaccia user-friendly, che può aiutare gli utenti a iniziare rapidamente."

- Recensione Tenable Nessus, Deepsan V.

Cosa non piace agli utenti:

"(Nessus) può essere costoso e adatto a organizzazioni più grandi che richiedono alta funzionalità e supporto. È progettato con un'interfaccia user-friendly ma richiede comunque conoscenze o formazione per essere utilizzato. Consuma più tempo per la scansione."

- Recensione Nessus, Lavesh K.

3. Microsoft Defender Vulnerability Management

Microsoft Defender Vulnerability Management è una soluzione di gestione delle vulnerabilità basata su cloud offerta da Microsoft come parte dei loro prodotti di sicurezza per endpoint e cloud.

Con la sua integrazione dell'intelligence sulle minacce di Microsoft, può prevedere le probabilità di violazione e dare priorità alle vulnerabilità in base al contesto aziendale e alla valutazione dei dispositivi. Gli utenti apprezzano il software per non essere esigente su CPU/Memoria e ammirano la sua efficienza e le opzioni di personalizzazione.

Cosa piace di più agli utenti:

"Ci sono molte soluzioni sul mercato per questo scopo, ma solo poche di esse non sono esigenti per CPU/memoria come Microsoft Defender Vulnerability Management. Non puoi davvero notare che sta funzionando, nessuna influenza sulla velocità del sistema, ma fa il lavoro perfettamente. Anche la personalizzazione è ottima e può essere configurata rapidamente solo per le tue esigenze.."

- Recensione Microsoft Defender Vulnerability Management, Marko V.

Cosa non piace agli utenti:

"Il dashboard può essere confuso e difficile da usare per gli utenti alle prime armi; è necessaria una formazione aggiuntiva per sfruttare appieno tutte le capacità. Le capacità di reporting potrebbero essere aumentate per fornire informazioni più dettagliate sulle vulnerabilità e sull'impatto potenziale di queste vulnerabilità. Il supporto per i prodotti di terze parti è severamente limitato"

- Recensione Microsoft Defender Vulnerability Management, Marko V.

4. Orca Security

Orca Security, simile a Wiz, adotta un approccio senza agenti. Sfrutta la tecnologia di side-scanning per scansionare il tuo ambiente cloud senza richiedere l'implementazione di agenti sui carichi di lavoro. È costruito specificamente per ambienti cloud e comprende le complessità della sicurezza cloud e può scansionare una vasta gamma di risorse cloud, inclusi macchine virtuali, container, funzioni serverless e altro ancora.

Cosa piace di più agli utenti:

"Approccio senza agenti e visibilità profonda. Non richiede l'installazione di agenti o software aggiuntivo, ecco perché ci vogliono solo pochi minuti per integrare nuovi account in Orca. Dopo l'integrazione, Orca fornisce una scoperta delle risorse davvero completa, scansione delle vulnerabilità, e valutazione del rischio. Inoltre, sono impressionato dallo sviluppo continuo del prodotto di Orca Security e dalla sua dedizione all'introduzione di nuove funzionalità."

- Recensione Orca Security, Swapnil R.

Cosa non piace agli utenti:

"Controllare il file compromesso o mal configurato è difficile da vedere nel dashboard e non sono ancora chiaro se utilizza sonarqube o solo sonar query. ci sono molti componenti che rendono difficile la comprensione."

- Orca Security, Sujeeth J.

5. Tenable Vulnerability Management

Tenable Vulnerability Management è un altro prodotto di Tenable che include lo scanner Nessus core all'interno di questo strumento. Questo va un passo oltre la scansione delle vulnerabilità per la gestione delle vulnerabilità basata sul rischio. Lo strumento può essere distribuito on-premise, nel cloud o in un ambiente ibrido.

Molti revisori trovano Tenable Vulnerability Management prezioso per garantire l'aderenza alle normative di sicurezza. I suoi controlli di conformità predefiniti semplificano questo processo. I rapporti dettagliati della piattaforma sono apprezzati dagli utenti.

Cosa piace di più agli utenti:

" (Mi piace la) flessibilità dello strumento, per scansioni sia interne che esterne. (Fornisce) buone capacità di reporting (ed è) facile stabilire l'accesso basato sui ruoli... (Il) team di supporto clienti è ottimo."

- Recensione Tenable Vulnerability Management, Roger N.

Cosa non piace agli utenti:

"Alcuni filtri e categorie per rivedere le tue vulnerabilità attive sono nascosti e difficili da individuare all'interno del dashboard. Ho dovuto discutere direttamente alcune delle mie domande con il nostro ingegnere di conformità alla sicurezza, per assistenza."

Recensione Tenable Vulnerability Management, Esteben G.

Rafforza la tua sicurezza informatica ora

Scegliere il miglior scanner di vulnerabilità per la tua organizzazione è fondamentale, poiché avrebbe un enorme impatto sul tuo processo di valutazione delle vulnerabilità e gestione delle vulnerabilità.

Hai bisogno di un software che completi le esigenze della tua organizzazione e fornisca risultati secondo le tue aspettative. Seleziona il miglior scanner di vulnerabilità tra quelli sopra elencati e fai una scelta saggia per proteggere la sicurezza informatica della tua organizzazione da minacce e attacchi.

Vuoi saperne di più? Scopri di più sui sistemi di rilevamento delle intrusioni e su come aiutano a rilevare eventuali intrusi nella tua rete.

Questo articolo è stato pubblicato per la prima volta nel 2020. È stato aggiornato con nuove informazioni.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.