I dipendenti e i clienti utilizzano in modo diverso le risorse informative di un'azienda.

Alcuni le usano per svolgere le loro attività quotidiane su applicazioni software, mentre altri potrebbero aver bisogno di dati o informazioni memorizzate nei repository dell'azienda per scopi particolari. In ogni caso, è essenziale regolare i loro permessi di accesso alle risorse informative per mantenere la sicurezza e aderire ai requisiti di conformità.

Ora, ogni volta che viene fatta una richiesta di accesso all'amministratore IT, controllare manualmente tutti gli attributi e le autorizzazioni per concedere l'accesso potrebbe richiedere molto tempo. Se l'amministratore IT fornisce personalmente le credenziali di accesso a un utente, potrebbe essere soggetto a rischi di sicurezza interni.

Per evitare tali situazioni, le aziende utilizzano strumenti di provisioning degli utenti per creare, gestire e monitorare i privilegi di accesso degli utenti. Questi strumenti utilizzano l'automazione per semplificare la creazione degli account utente e regolare i diritti, rendendo più facile per l'amministratore IT gestire il programma di gestione delle identità e degli accessi dell'organizzazione.

Non solo fa risparmiare tempo e denaro, ma aiuta anche la leadership a ottenere visibilità sui permessi di identità e accesso concessi a diversi utenti, dall'onboarding fino alla loro uscita.

Cos'è il provisioning degli utenti?

Il provisioning degli utenti è un processo di gestione delle identità digitali e degli accessi che comporta la creazione di account utente e la concessione di diritti e permessi appropriati per accedere alle risorse di un'organizzazione.

Conosciuto anche come provisioning degli account utente, questo processo comporta l'assicurarsi che gli account utente siano creati, dotati di privilegi appropriati, gestiti e monitorati durante tutto il ciclo di vita di un utente in un'organizzazione.

Inizia quando nuovi utenti vengono integrati, dove viene creato un nuovo account per loro con i permessi di accesso pertinenti. L'account viene gestito e modificato man mano che vengono promossi o trasferiti. Poi, al momento dell'uscita, l'account viene disattivato e cancellato, che è parte del processo di deprovisioning degli utenti.

Qual è lo scopo del provisioning e del deprovisioning degli utenti?

Lo scopo del provisioning e del deprovisioning degli utenti può essere spiegato attraverso le seguenti fasi nel ciclo di vita di un utente:

Onboarding: I nuovi assunti hanno bisogno che i loro profili utente siano impostati con permessi pertinenti al loro ruolo e posizione gerarchica. Li aiuta a svolgere le loro attività applicative, utilizzare efficacemente le risorse informative e adattarsi ai nuovi processi in modo senza attriti. Comporta la creazione di nuovi account utente, l'impostazione di un account email, la concessione di accesso ad applicazioni, repository di dati, appartenenze a gruppi e altro ancora.

Promozione: I permessi e i diritti degli utenti potrebbero cambiare quando le persone passano a un nuovo ruolo. Il provisioning degli utenti consente loro di effettuare una transizione fluida dando loro i diritti di accesso pertinenti. Ad esempio, quando uno specialista IT viene promosso a un ruolo manageriale, avrà bisogno di accesso a un nuovo set di strumenti, che li aiuta a ottenere visibilità sull'intero team.

Accesso una tantum: Potrebbero esserci situazioni in cui i team integrano utenti contrattuali che potrebbero aver bisogno di accesso temporaneo a email o altre risorse. È necessario garantire che il provisioning degli utenti una tantum sia gestito rapidamente e, una volta terminato l'evento una tantum, il deprovisioning dovrebbe essere immediatamente implementato.

Offboarding: Quando un dipendente lascia un'azienda, il suo account utente dovrebbe essere disabilitato rapidamente e, dopo un periodo predefinito, dovrebbe essere rimosso dal sistema. Fornire accesso a ex dipendenti potrebbe mettere a rischio la tua struttura di sicurezza e non è consigliabile.

Supporto o problemi tecnici: Se un nuovo dipendente dimentica la password o incontra un problema nel suo account, tali account utente dovranno essere nuovamente provisionati. Dopo questo, il vecchio account dello stesso utente dovrebbe essere disabilitato e rimosso.

Nel complesso, il provisioning degli utenti svolge un ruolo cruciale nella gestione degli account utente e dei loro diritti all'interno di un'azienda, garantendo al contempo che gli standard di conformità (come HIPAA) siano adeguatamente rispettati.

Lo scopo del provisioning degli utenti in un'organizzazione può essere meglio spiegato dalle capacità che offre.

- Migliora l'efficienza nell'amministrazione della sicurezza: Il sistema di provisioning degli utenti riduce il tempo necessario per impostare e aggiornare i controlli di accesso al sistema, fornendo capacità di aggiornare i permessi di accesso o sospendere temporaneamente un utente. Consente al personale di amministrazione della sicurezza di risparmiare molto tempo e permette loro di lavorare su altri compiti per migliorare la funzione di amministrazione della sicurezza.

- Offre accesso al sistema basato sui ruoli: È difficile prevedere quali sistemi un utente possa accedere senza avere una persona che monitori l'uso. È un problema comune nella configurazione dell'accesso utente che le soluzioni di provisioning degli utenti risolvono. La soluzione garantisce che i permessi di accesso siano concessi esclusivamente in base al ruolo o al titolo di lavoro dell'utente nell'organizzazione.

- Facilita l'audit risparmiando tempo: I sistemi di provisioning degli utenti hanno un repository centralizzato di tutti i dati di accesso degli utenti e informazioni su utenti attivi e inattivi, consentendo alle autorità legali di condurre audit in modo efficiente. Inoltre, i sistemi di provisioning degli utenti automatizzati offrono capacità di condurre audit in meno tempo (alcune ore) rispetto ai metodi tradizionali in cui potrebbero volerci giorni per terminarli.

- Migliora l'esperienza utente: I sistemi di provisioning degli utenti automatizzano la configurazione dell'accesso utente e consentono loro di adattarsi rapidamente in un nuovo ambiente, risparmiando molto tempo. Questo migliora notevolmente l'esperienza utente e riduce il numero di chiamate che il help desk riceve per fornire accesso a diverse applicazioni.

- Consente l'integrazione con single sign-on (SSO): I sistemi di provisioning degli utenti possono essere integrati con SSO a condizione che entrambi abbiano lo stesso fornitore. Risparmia una quantità sostanziale di tempo di amministrazione della sicurezza e riduce gli errori manuali.

- Aumenta l'efficienza del help desk: Grandi volumi di richieste di accesso fatte al help desk causano ritardi e influenzano la soddisfazione degli utenti. Con il provisioning degli utenti, gli utenti ottengono immediatamente l'accesso appropriato al sistema, il che minimizza le richieste fatte al supporto e consente loro di concentrarsi su problemi di alta priorità.

L'assenza di un adeguato processo di provisioning degli utenti può causare confusione non necessaria quando nuovi utenti entrano, poiché sarebbero ciechi agli oggetti finali cruciali per il loro ruolo. D'altra parte, assegnare manualmente questi diritti di accesso darebbe origine a ridondanze nel lavoro degli amministratori IT, poiché sono sommersi da una varietà di altri compiti. Ciò influirebbe sull'efficienza di entrambe le parti: amministratori e nuovi utenti.

Un'altra necessità che il provisioning degli utenti soddisfa è mantenere la protezione sulle risorse informative. Non puoi esporre apertamente le tue risorse a tutti nell'azienda; metterebbe un grande punto interrogativo sui tuoi standard di sicurezza e conformità. Per qualsiasi buon programma di gestione delle identità e degli accessi, è essenziale avere una protezione sistematica su informazioni e applicazioni che lavorano con i dati dell'azienda.

Il provisioning e il deprovisioning degli utenti fanno parte del programma di gestione delle identità e degli accessi (IAM) e soddisfano efficacemente tali esigenze gestendo e monitorando i diritti di accesso e i privilegi di diversi utenti.

Vuoi saperne di più su Strumenti di Provisioning e Governance degli Utenti? Esplora i prodotti Strumenti di Provisioning e Governance degli Utenti.

Tipi di provisioning degli utenti

Ci sono quattro tipi significativi di provisioning degli utenti:

- Provisioning degli account self-service: consente agli utenti di partecipare a alcune parti del processo di provisioning per aiutare gli amministratori IT a risparmiare tempo. Ad esempio, gli utenti sono responsabili esclusivamente di cambiare e gestire le loro password.

- Provisioning degli account discrezionale: coinvolge gli amministratori IT che decidono esclusivamente l'accesso di un utente a più applicazioni e informazioni. Sebbene sia comune nelle piccole aziende, può creare problemi quando fatto manualmente in grandi aziende.

- Provisioning degli account basato su workflow: richiede approvazioni dalla leadership per concedere accesso a informazioni o applicazioni. I permessi sono concessi in base alle esigenze e ai requisiti di un utente.

- Provisioning degli account automatizzato: comporta la gestione degli account utente in base a un insieme predefinito di regole attraverso uno strumento centralizzato di provisioning degli utenti. Consente all'amministratore di monitorare da vicino gli account utente e i permessi senza spendere troppo tempo. Il software elimina le ridondanze del processo manuale, ma ci sarebbero alcune istanze in cui gli amministratori potrebbero dover intervenire.

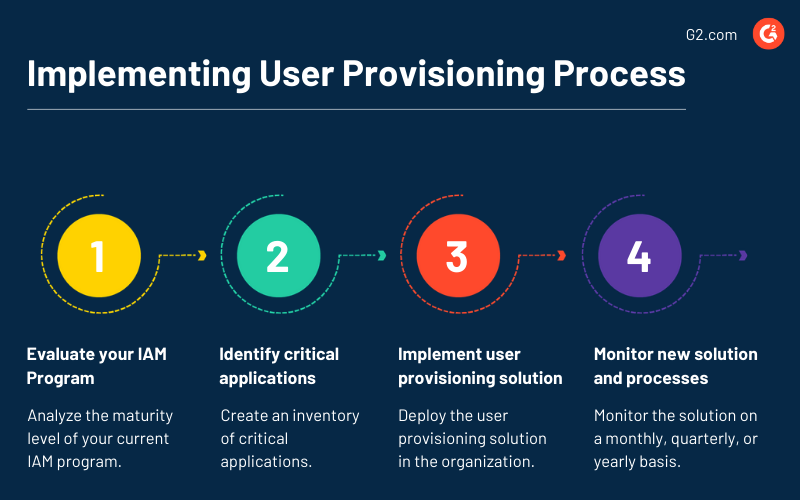

Come implementare un processo di provisioning degli utenti

Per implementare un processo di provisioning degli utenti nella tua azienda, ecco una guida passo-passo che ti aiuterà a comprendere il processo di implementazione completo.

Valuta il tuo programma di gestione delle identità e degli accessi

Il primo passo verso l'implementazione di un processo di provisioning degli utenti è identificare e analizzare il livello di maturità del tuo attuale programma IAM. Approfondisci la comprensione di come il tuo team vede il provisioning degli utenti e le loro responsabilità associate ad esso. Il tuo team IT deve avere una comprensione completa dell'argomento, poiché saranno loro a implementarlo.

Consiglio: Vuoi saperne di più? Ecco la tua guida dettagliata alla gestione IT.

Successivamente, esamina i processi nella tua azienda. Scopri i gap che devi colmare nel ciclo di vita del processo end-to-end che si occupa di creare, gestire, monitorare, disabilitare e cancellare gli account utente. Prendi feedback sull'esperienza utente e verifica come il programma IAM attuale aiuta gli utenti a migliorare la loro produttività ed efficienza. Identifica le aree in cui puoi migliorare con il provisioning degli utenti.

Inoltre, verifica la tecnologia attuale che supporta il tuo programma IAM dal punto di vista della sicurezza e dell'usabilità. Infine, costruisci un business case per l'implementazione di una nuova soluzione di provisioning degli utenti. Poiché avrai bisogno di risorse e budget per farlo, è consigliabile sviluppare un business case solido che serva il tuo obiettivo di gestione del rischio e risparmio sui costi dell'organizzazione.

Identifica le applicazioni più critiche e avvia un programma pilota

Una volta che hai un business case che si allinea con gli standard della tua azienda, il passo successivo è creare un inventario delle applicazioni. Puoi collaborare con un esperto di cybersecurity per identificare l'applicazione critica, che può far crollare la struttura di sicurezza e portare a violazioni dei dati quando viene hackerata.

Definisci l'ambito (utenti o sistemi) del tuo programma oltre al periodo di tempo in cui verrà condotto. È consigliabile mettere in atto una metrica di successo (risparmio di tempo, risparmio sui costi, ecc.) che puoi monitorare nel periodo di tempo del programma.

Prendi nota dei benefici e delle sfide che hai osservato durante l'implementazione del programma pilota, che può formare altri in seguito.

Implementa la soluzione di provisioning degli utenti

Ci sono una varietà di fattori che dovresti considerare per implementare con successo la soluzione di provisioning degli utenti in un'organizzazione.

1. Standard di accesso e processo per gli utenti esistenti

L'implementazione di un sistema di provisioning degli utenti offre l'opportunità di rinnovare i tuoi processi aziendali esistenti per ottenere risultati migliori. Dovresti mappare l'intero processo aziendale per creare, gestire, monitorare e cancellare gli account utente prima di elencare i tuoi requisiti dal sistema.

Una volta fatto ciò, dovresti sviluppare il processo aziendale, dove puoi colmare i gap con il sistema di provisioning degli utenti e ottenere risultati adeguati dall'implementazione.

2. Partecipazione degli utenti finali

Per i sistemi di provisioning degli utenti, gli utenti finali sono generalmente, il team di sicurezza, gli amministratori IT, il supporto clienti o gli amministratori di sistema. È importante che tutti gli utenti finali partecipino alla revisione dell'implementazione del nuovo sistema.

Dovresti anche informare i team di sicurezza e altri utenti finali sui nuovi processi aziendali, poiché li renderebbe consapevoli di come utilizzeranno il nuovo sistema. Dovrebbe esserci una formazione adeguata sull'uso del nuovo sistema di provisioning degli utenti e dei processi aziendali associati ad esso.

3. Pianificazione delle risorse

L'implementazione di soluzioni di provisioning degli utenti richiederà risorse sia tecniche che aziendali.

Dovresti nominare professionisti nei seguenti ruoli:

- Project manager: per gestire e supportare le attività del fornitore dell'organizzazione. È consigliabile avere un project manager con una solida esperienza in sicurezza.

- Analista: per presentare i requisiti degli utenti finali.

- Responsabile tecnico: per ottenere una solida comprensione della soluzione.

- Amministratore di sistema: per gestire l'infrastruttura.

- Amministratore di database: per gestire i database.

- Analista HR: per supportare lo sviluppo e il test dei file di trigger.

4. Passare alla distribuzione

Per distribuire la soluzione di provisioning degli utenti, dovresti preparare un elenco di controllo con un'outline di tutti i compiti richiesti dal fornitore e dall'organizzazione. Tieni riunioni di stato per garantire che tutto sia in programma e che tutti gli utenti finali siano pronti per andare in diretta.

Inoltre, assicurati che la nuova soluzione di provisioning degli utenti sia adottata e ritira lentamente il sistema esistente, poiché la distribuzione non avrà successo se gli utenti non utilizzano il nuovo sistema.

5. Garantire supporto

Indipendentemente da tutti i tuoi test, potrebbero sorgere alcuni problemi dopo la distribuzione. Per garantire che questi siano risolti correttamente, assicurati che il tuo project manager e analista siano disponibili nei primi quindici-trenta giorni.

Le organizzazioni dovrebbero pianificare l'uso del fornitore della soluzione di provisioning degli utenti per il supporto post-go-live. Ma se l'organizzazione pianifica di supportare tutto, devono coinvolgere i team di sviluppo nel ciclo di vita dell'implementazione del progetto.

Monitora la nuova soluzione e i processi

Una volta che hai implementato la soluzione di provisioning degli utenti nell'organizzazione, assicurati di monitorarla su base mensile, trimestrale o annuale. Traccia il numero di richieste di provisioning degli utenti gestite, il tempo richiesto per affrontare tali richieste, i risultati degli audit interni e il livello di esperienza utente per migliorare continuamente il processo.

I 5 migliori software di provisioning degli utenti

Il software di provisioning degli utenti consente agli amministratori di utilizzare un sistema centralizzato per mantenere e gestire l'accesso degli utenti alle applicazioni IT. Li aiuta a utilizzare le informazioni in questi sistemi per automatizzare più compiti come la creazione di account utente, la modifica o la cancellazione durante i cambiamenti nel ciclo di vita dell'utente.

Per qualificarsi come strumenti di provisioning e governance degli utenti, un prodotto deve:

- Memorizzare informazioni di identità accessibili sulla sua infrastruttura

- Fornire strumenti amministrativi pertinenti per definire i requisiti di accesso.

- Utilizzare l'automazione nei processi relativi all'amministrazione delle identità.

- Proteggere le informazioni di sicurezza con funzionalità di sicurezza e autenticazione.

* Di seguito sono riportati i cinque principali software di provisioning degli utenti dal Grid® Report di G2 dell'autunno 2020. Alcune recensioni possono essere modificate per chiarezza.

1. Okta

Okta fornisce soluzioni di gestione delle identità e degli accessi che sfruttano la potenza del cloud e consentono alle persone di accedere alle applicazioni su qualsiasi dispositivo garantendo al contempo l'applicazione rigorosa delle politiche di sicurezza.

Cosa piace agli utenti:

"Okta è una piattaforma eccezionalmente adattabile per gestire diversi aspetti della personalità per applicazioni SaaS e on-premises. Okta è una soluzione di autenticazione eccessivamente semplice dal punto di vista dell'utente finale. Hai la possibilità di integrare il Single sign-on e memorizza automaticamente le tue credenziali e ti accede una volta autenticato tramite il loro portale. Abbiamo integrato Okta con una gran parte delle nostre app.

Con l'autenticazione a più fattori (MFA) abilitata, devi scaricare l'app Okta sul tuo telefono e accettare il push per accedere. Il modello SaaS è facile da gestire e supporta le applicazioni più utilizzate dal punto di vista della gestione degli accessi e dell'integrazione del catalogo. L'interfaccia utente e le capacità sono anni luce avanti rispetto alla concorrenza. Non ho mai avuto problemi di accesso o 2FA con Okta. I nostri clienti risparmiano minuti ogni giorno, non più scrivendo e riscrivendo la loro password del catalogo."

- Recensione Okta, Lucas J.

Cosa non piace agli utenti:

"Non c'è nulla che sia difficile. L'interfaccia a volte può essere complicata, ma il prodotto è in continua evoluzione e molto dell'UX è già stato risolto ed è ora molto utilizzabile."

- Recensione Okta, Xavier R.

2. JumpCloud

JumpCloud gestisce in modo sicuro gli utenti e i loro sistemi fornendo accesso a risorse cloud e multiple on-premise. Sfruttando i servizi di directory basati su cloud, le organizzazioni IT possono scegliere le migliori risorse IT per consentire agli utenti di essere il più produttivi possibile.

Cosa piace agli utenti:

"JumpCloud è un eccellente strumento di gestione degli utenti che ti consente di estendere la tua attuale infrastruttura di provider di identità ai tuoi utenti finali. Con il nostro rollout remoto, JumpCloud ci ha rapidamente permesso di distribuire la protezione delle password con crittografia e 2FA nativa. Ora abbiamo una forza lavoro quasi al 100% remota e ci sentiamo tranquilli sapendo che i nostri utenti sono protetti e sicuri.

Le politiche sono utili per garantire che gli utenti stiano installando aggiornamenti, abbiano blocchi schermo appropriati e impongano la crittografia Bitlocker con la chiave di recupero disponibile nell'interfaccia utente. Abbiamo anche integrato con Duo per un rollout 2FA super facile."

- Recensione JumpCloud, Tyler D.

Cosa non piace agli utenti:

"Non ho molte lamentele poiché è un buon software. Mi piacerebbe vedere un modo più semplice per passare tra il mio account utente normale e il mio account amministratore per amministrare JumpCloud stesso. Abbastanza facile avere un altro browser aperto, ma è una cosa in più che devo fare."

- Recensione JumpCloud, Tim R.

3. Rippling

Rippling fornisce una soluzione all-in-one per gestire il libro paga, i benefici, le risorse umane e l'IT di un'azienda. Ti aiuta a riunire tutti i sistemi e i dati dei dipendenti e automatizza i flussi di lavoro per risparmiare tempo.

Cosa piace agli utenti:

"Sono abbastanza soddisfatto di quanto velocemente il sito web si carica e di quanto sia facile accedere a qualsiasi informazione relativa al mio stipendio, posizione o copertura medica. Anche impostare questioni relative all'assicurazione ha richiesto solo pochi minuti. Di gran lunga, molto meglio dell'uso di ADP presso l'azienda attuale di mia moglie e delle mie aziende precedenti. Questo è il primo portale che ho usato che ha anche una funzione HR, che adoro poiché normalmente dovrei richiedere queste informazioni e documenti associati tramite telefono o email."

- Recensione Rippling, Daniel V.

Cosa non piace agli utenti:

"C'è molto poco che non mi piace di Rippling. Una cosa che non mi piace è che in alcune parti del sito, come la pagina per integrare altre applicazioni in Rippling, le icone possono apparire un po' opprimenti ed è un po' poco chiaro come l'integrazione funzioni con Rippling, specialmente con così tante opzioni diverse."

- Recensione Rippling, Matthew T.

4. OneLogin

OneLogin è una soluzione semplificata di gestione delle identità che fornisce un accesso sicuro con un solo clic per dipendenti, clienti e partner. Funziona con tutti i tipi di dispositivi, applicazioni cloud e on-premises. Inoltre, consente l'applicazione delle politiche di identità IT e disabilita istantaneamente l'accesso alle app per i dipendenti che lasciano o cambiano ruolo in tempo reale rimuovendoli da Active Directory.

Cosa piace agli utenti:

"Ottimo supporto, documentazione e risorse disponibili. Il team di supporto account di OneLogin è in cima a controllare su di noi per garantire che tutto continui a funzionare senza intoppi con riunioni trimestrali. Durante queste riunioni, esaminano il nostro account OneLogin e ci tengono aggiornati su ciò che OneLogin ha pianificato per i futuri rilasci. Esaminano eventuali ticket di supporto che abbiamo inviato e rispondono a qualsiasi domanda potremmo avere. Apprezziamo tutta la loro comunicazione; è di prim'ordine."

- Recensione OneLogin, Jon D.

Cosa non piace agli utenti:

"Dal lato utente, OneLogin richiede un minimo di alfabetizzazione informatica, il che può portare a problemi di supporto con utenti meno avanzati tecnologicamente. L'uso richiesto di un'estensione presenta un problema quando supportiamo genitori che utilizzano laptop forniti dal lavoro, poiché molte volte i download delle estensioni sono limitati per loro."

- Recensione OneLogin, Christian W.

5. Auth0

Auth0 fornisce una piattaforma semplice che consente un'autenticazione facile, autorizzazione e accesso sicuro per applicazioni, dispositivi e utenti finali. Rende la gestione degli account utente funzionale per tutti con la sua soluzione estensibile e di livello esperto che i team di sicurezza e sviluppo apprezzano. I team di sicurezza e sviluppo si affidano alla sua semplicità, estensibilità ed esperienza per rendere la gestione delle identità facile per tutti.

Cosa piace agli utenti:

"I quickstart sono buoni. Ti danno un buon punto di partenza e gli articoli e l'esploratore API ti permettono di testare alcune delle capacità delle librerie."

- Recensione Auth0, Domanic S.

Cosa non piace agli utenti:

"A volte, l'interfaccia utente sembra ingombra poiché è difficile trovare qualcosa. Ad esempio, navigare tra le diverse schede mentre dovrebbe essere visibile solo nella scheda corrente."

- Recensione Auth0, Kamal W.

Proteggi le tue risorse informative da accessi non autorizzati

Utilizza il provisioning degli utenti per integrare o disintegrare gli utenti per risparmiare tempo e aggiungere un robusto strato di sicurezza attorno alle tue risorse informative. Ti aiuterà ad accelerare il processo e a concentrarti su compiti che sono cruciali dal punto di vista della sicurezza.

Ora che hai provisionato gli account utente con accesso al sistema e al software, è consigliabile assicurarsi che questi software siano utilizzati efficacemente per ogni centesimo che spendi su di essi.

Scopri di più su come gestire le risorse software nella tua azienda ed evitare costosi errori.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.