Le API sono la spina dorsale di molte applicazioni. Ma concedere loro un accesso illimitato è come lasciare la porta di casa spalancata.

Non lasceresti entrare chiunque, vero? Certo, alcuni ospiti sono benvenuti – quelli che portano deliziosi dolcetti (quelli sono sempre benvenuti). Ma altri? Non tanto.

Allo stesso modo, alcuni servizi interni necessitano di accedere alle tue API, ma il traffico malevolo può sfruttare le vulnerabilità e causare danni. È qui che entrano in gioco le soluzioni di firewall per applicazioni web (WAF).

Cos'è un firewall per applicazioni web (WAF)?

Un firewall per applicazioni web (WAF) è uno strumento di sicurezza che protegge le applicazioni web filtrando e monitorando il traffico in entrata e in uscita. Aiuta a bloccare minacce come iniezioni SQL, cross-site scripting (XSS), e altri attacchi informatici, garantendo la sicurezza e l'affidabilità delle applicazioni web.

Ma semplicemente implementare un WAF non è sufficiente. Comprendere come funziona ti permette di ottimizzare la sua configurazione, massimizzando la sicurezza della tua applicazione.

Architettura del WAF

L'architettura di un WAF tipicamente coinvolge diversi elementi chiave e configurazioni che collettivamente migliorano la sicurezza delle applicazioni web.

- Proxy inverso riceve le richieste dai client, le ispeziona per potenziali minacce e poi inoltra le richieste sicure al server web. Il traffico malevolo viene bloccato prima che raggiunga il server dell'applicazione.

- Architettura del motore basata su regole definisce modelli e firme per identificare il traffico malevolo. Il fornitore del WAF può impostare le regole, oppure, come utente, puoi personalizzarle per soddisfare specifiche esigenze di sicurezza. Il motore analizza le richieste in arrivo rispetto a queste regole e decide se consentirle, bloccarle o segnalarle per ulteriori ispezioni.

- Terminazione del livello di sicurezza dei socket (SSL)/sicurezza del livello di trasporto (TLS) viene utilizzata per ispezionare il traffico crittografato. Il processo decrittografa le richieste hypertext transfer protocol secure (HTTPS) in arrivo, le ispeziona per minacce e poi le crittografa nuovamente prima di inoltrarle al server web. In questo modo, le minacce crittografate non bypasseranno mai il controllo del WAF.

- Rilevamento delle anomalie viene utilizzato per identificare deviazioni dai modelli di traffico normali. Segnala o blocca le richieste che mostrano comportamenti sospetti.

- Tutte le attività vengono registrate, inclusi il tempo delle richieste, le richieste bloccate e il traffico consentito. Gli audit di sicurezza, il riconoscimento dei modelli di attacco e il monitoraggio continuo della tua postura di sicurezza richiedono questo livello di dettaglio.

- Monitoraggio ininterrotto sostiene l'affidabilità, la disponibilità e le prestazioni del WAF. Raccogli dati di monitoraggio da tutte le parti della tua soluzione di sicurezza WAF per rispondere rapidamente alle minacce.

- Politiche delle applicazioni web definiscono i parametri di utilizzo accettabili, inclusi i tipi di input, i controlli di accesso e il rate limiting, per garantire che l'applicazione riceva solo traffico legittimo.

Rafforza la tua postura di sicurezza con soluzioni integrate

Integrare il tuo WAF con altre soluzioni di sicurezza rafforza le tue difese e semplifica la gestione.

Ecco un potente arsenale di strumenti:

- Software di gestione delle informazioni e degli eventi di sicurezza (SIEM)

- Soluzioni di rilevamento e risposta degli endpoint (EDR)

- Software di broker di sicurezza per l'accesso al cloud (CASB)

- Soluzioni di gateway web sicuro (SWG)

- Software di protezione delle applicazioni in tempo reale (RASP)

- Software di rete di distribuzione dei contenuti (CDN)

- Sistemi di prevenzione delle intrusioni (IPS)

Come funzionano i WAF

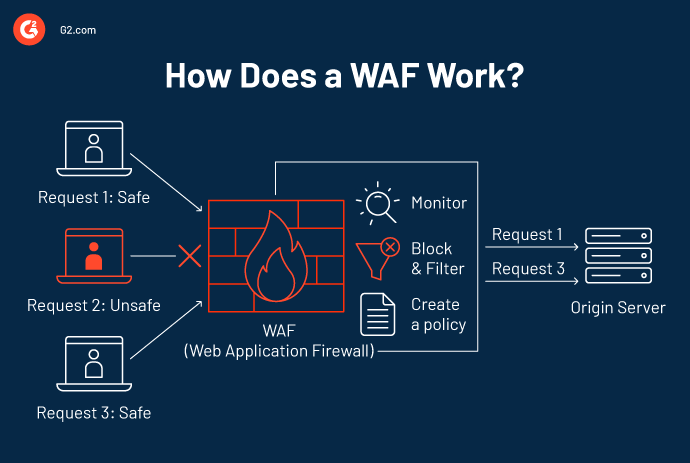

Un firewall per applicazioni web opera al Livello 7 del modello di interconnessione dei sistemi aperti (OSI), il livello applicativo. Questo è il livello più alto dello stack di rete e si occupa dei dati effettivi trasmessi, come pagine web, email e trasferimenti di file.

Il WAF intercetta tutto il traffico in entrata diretto verso le app web. Ispeziona tutte le richieste di comunicazione prima che raggiungano il server web.

Il WAF esamina meticolosamente ogni richiesta in entrata e analizza il contenuto in base a politiche di sicurezza e regole predefinite per i modelli e le caratteristiche associate a varie vulnerabilità delle applicazioni web.

I WAF confrontano gli elementi all'interno della richiesta (ad esempio, intestazioni HTTP, parametri, payload) con il suo set di regole di sicurezza per facilitare l'individuazione di elementi sospetti all'interno della richiesta.

Sostenuti da un'ampia suite di regole di cybersecurity, i WAF rimangono vigili contro una gamma di attacchi alle applicazioni web, tra cui:

- Attacchi di iniezione SQL

-

Attacchi di cross-site scripting (XSS)

- Attacchi di negazione del servizio (DoS)

- Attacchi di cryptojacking

I WAF prevengono anche lo sfruttamento di patch di sicurezza mancanti, configurazioni errate, pratiche di costruzione insicure e plugin di terze parti o open-source. Tuttavia, puoi integrare una piattaforma basata su cloud che protegge dagli attacchi di negazione del servizio distribuita (DDoS). Se il WAF rileva un attacco DDoS, può trasferire il traffico alla piattaforma di protezione DDoS.

I WAF possono seguire protocolli predefiniti se una richiesta viola una regola di sicurezza. Queste azioni possono includere:

- Fermare completamente la richiesta prima che raggiunga il server web.

- Richiedere all'utente una verifica aggiuntiva prima di consentire alla richiesta di procedere.

- Registrare i dettagli della richiesta sospetta per ulteriori analisi.

I WAF funzionano efficacemente solo se il set di regole di sicurezza è aggiornato. Le politiche dovrebbero essere aggiornate regolarmente per coprire i vettori di attacco e le vulnerabilità più recenti.

Esplora i 5 migliori strumenti di penetration testing e migliora la sicurezza della tua rete insieme al tuo WAF!

WAF vs. Firewalls

Mentre i WAF e i firewall di rete tradizionali giocano un ruolo critico nella sicurezza della rete, mirano a diversi aspetti del traffico di rete con funzionalità distinte.

Ad esempio, le organizzazioni che gestiscono dati di carte di credito necessitano di firewall di nuova generazione come parte delle loro misure di sicurezza. Mentre un firewall di base protegge il perimetro della rete, i WAF aggiungono un ulteriore livello di sicurezza per le applicazioni web che elaborano o memorizzano dati dei titolari di carta per meglio conformarsi ai requisiti del standard di sicurezza dei dati dell'industria delle carte di pagamento (PCI DSS) per proteggere i dati dei titolari di carta.

Metodi di ispezione del traffico WAF

I WAF impiegano vari metodi per ispezionare il traffico in entrata e identificare richieste sospette.

Modelli di sicurezza negativi: blacklist o blocklist

In questo modello, tutto il traffico in entrata è consentito per impostazione predefinita. I WAF analizzano e filtrano le richieste rispetto alle tue regole e ai modelli dannosi noti (firme delle minacce). Questo approccio offre un'implementazione rapida ma ha delle limitazioni.

- Inefficace contro gli attacchi zero-day: Gli attacchi zero-day non sono ancora stati identificati nei database delle minacce, quindi i modelli di sicurezza negativi non possono bloccare ciò che non conoscono.

- Suscettibile all'evasione: Gli hacker possono creare attacchi che si discostano leggermente dai modelli noti per bypassare il rilevamento basato sulle firme.

- Copertura limitata: I modelli di sicurezza negativi non difendono efficacemente contro malware e altri attacchi, inclusi quelli elencati nei 10 principali rischi di sicurezza delle applicazioni web del progetto Open Web Application Security (OWASP).

Modello di sicurezza positivo: whitelist o allowlist

Il modello di sicurezza positivo concede l'accesso solo alla whitelist, alias l'allowlist, alias il traffico che si conforma a modelli sicuri predefiniti.

Anche se l'approccio positivo fornisce una sicurezza superiore contro gli attacchi zero-day, richiede aggiornamenti frequenti per accogliere nuove richieste legittime. I WAF moderni possono utilizzare l'apprendimento automatico e l'intelligence sulle minacce per automatizzare gli aggiornamenti della whitelist, minimizzando l'intervento manuale.

I WAF contemporanei si basano principalmente su modelli di sicurezza negativi o blacklist. Per una protezione completa, i WAF possono integrare la sicurezza positiva. Ciò significa che le richieste che superano i filtri di sicurezza negativi subiscono il rilevamento delle anomalie per identificare deviazioni dal comportamento tipico degli utenti. Se vengono trovate anomalie, la fonte del traffico potrebbe essere bloccata o sottoposta a ulteriori controlli nelle interazioni successive.

Un approccio ibrido spesso emerge come la soluzione più pragmatica. L'equilibrio tra sicurezza e flessibilità rafforza la difesa della tua organizzazione contro nuove minacce informatiche.

Meccanismi di blocco del WAF

I WAF implementano una strategia di difesa a più livelli contro diverse minacce. Vari meccanismi di blocco sono discussi qui.

Limitazione del tasso

La limitazione del tasso mitiga gli attacchi DDoS limitando le richieste che un utente o un indirizzo IP può inviare entro un certo periodo di tempo.

I WAF stabiliscono una soglia sicura per il volume di traffico legittimo. Qualsiasi richiesta che superi questo limite da un indirizzo IP specifico viene bloccata come modo per impedire agli attaccanti di sovraccaricare il server con una raffica di richieste. Gli utenti hanno accesso ininterrotto e tu mantieni la continuità aziendale proteggendo i server dal sovraccarico.

Sicurezza delle API

I WAF proteggono le interfacce di programmazione delle applicazioni (API) filtrando meticolosamente le richieste. Scrutinare le richieste API garantisce l'aderenza ai parametri autorizzati e ai protocolli di autenticazione stabiliti. Qualsiasi deviazione da questi criteri attiva una risposta di blocco per proteggere le API da accessi non autorizzati e sfruttamenti.

Mitigazione dei bot

La mitigazione dei bot distingue tra utenti legittimi e bot dannosi automatizzati che raschiano pacchetti di dati sensibili o lanciano attacchi di stuffing delle credenziali. I WAF impiegano una combinazione di tecniche per identificare i bot malevoli.

- Sfide CAPTCHA presentano agli utenti puzzle difficili da risolvere per i bot, filtrando efficacemente gli script automatizzati.

- Bot pretenders imitano il comportamento degli utenti legittimi per ingannare i bot.

- Protezione dal web scraping identifica e blocca le richieste caratteristiche di queste attività.

- Intelligenza dei bot utilizza impronte digitali, indirizzi IP e modelli comportamentali per riconoscere e contrastare i bot malevoli.

Recinzione IP

Offre un approccio semplice per bloccare le richieste provenienti da indirizzi IP noti come malevoli. I WAF mantengono blacklist di indirizzi IP associati a comportamenti scorretti precedenti.

Tutte le richieste che provengono da queste fonti in blacklist vengono automaticamente bloccate per prevenire attacchi ripetuti. Tuttavia, questo approccio si basa su un elenco statico di minacce conosciute ed è vulnerabile a nuovi o sofisticati attacchi che non sono ancora stati identificati.

Blocco geografico

I WAF limitano l'accesso alle applicazioni web in base alla posizione geografica. Le app possono essere configurate per bloccare le richieste provenienti da paesi o regioni specifiche considerate ad alto rischio per attacchi informatici. Implementa questo approccio con cautela per evitare di bloccare inavvertitamente il traffico legittimo.

Regole di sicurezza

I WAF analizzano le richieste in arrivo e le confrontano con regole di sicurezza complete per rilevare e bloccare attività malevole.

I WAF utilizzano due categorie principali di regole di sicurezza:

- Regole predefinite: Il fornitore del WAF sviluppa queste linee guida per proteggerti contro i vettori di attacco comuni come l'iniezione SQL e l'XSS.

- Regole personalizzate: Queste sono create dal proprietario dell'applicazione per affrontare preoccupazioni di sicurezza specifiche uniche per il loro ambiente. Forniscono ulteriori livelli di protezione oltre le regole predefinite e puoi adattarle alle vulnerabilità specifiche dell'applicazione.

Punteggio delle anomalie

Quando una richiesta attiva una corrispondenza con una regola, il WAF assegna un punteggio basato sulla gravità della deviazione dal comportamento previsto. Questo punteggio contribuisce alla valutazione complessiva del rischio della richiesta. Utilizzando un approccio basato sul rischio, i WAF forniscono una risposta più avanzata e riducono il potenziale di falsi positivi non bloccando ogni deviazione dalla norma.

Modelli di implementazione del WAF

3 diversi tipi di modelli di implementazione del WAF possono soddisfare le esigenze specifiche della tua applicazione web e architettura.

WAF basati su cloud o WAF basati su host

I WAF basati su cloud, forniti come modello di software come servizio (SaaS), sono una svolta per le aziende che cercano una sicurezza totale delle applicazioni web senza l'onere di gestire l'infrastruttura.

Ecco perché i WAF basati su cloud sono ideali per molte organizzazioni.

- Implementazione senza sforzo: I WAF basati su cloud offrono l'implementazione più veloce e senza problemi. Un semplice cambiamento delle impostazioni DNS è spesso tutto ciò che serve per iniziare. Questo è un grande vantaggio, soprattutto per le aziende con risorse di sicurezza o IT limitate.

- Scalabilità senza soluzione di continuità: I WAF basati su cloud si scalano automaticamente verso l'alto o verso il basso per gestire le fluttuazioni nel volume del traffico. Questo garantisce che la tua applicazione web rimanga protetta, anche durante i periodi di picco, senza la necessità di intervento manuale.

- Sicurezza aggiornata: I fornitori di WAF cloud aggiornano costantemente le loro regole di sicurezza per rimanere al passo con il panorama delle minacce emergenti. Questo mantiene la tua applicazione web protetta contro i vettori di attacco del livello applicativo più recenti senza richiedere alcuna azione da parte tua.

I WAF basati su cloud sono un'opzione convincente per aziende di tutte le dimensioni. Forniscono un modo conveniente per ottenere una sicurezza delle applicazioni web di livello aziendale, indipendentemente dalla tua esperienza interna in materia di sicurezza.

Tuttavia, è importante considerare le potenziali limitazioni.

- Personalizzazione: I WAF basati su cloud offrono tipicamente regole predefinite che affrontano minacce comuni. Sebbene queste regole siano altamente efficaci, potrebbero non soddisfare esigenze di sicurezza altamente specifiche che richiedono regole personalizzate complesse.

- Costo: Generalmente convenienti, i prezzi dei WAF basati su cloud possono aumentare con regole di sicurezza più complesse e un volume di traffico web più elevato.

WAF on-premise

I WAF on-premise offrono alle organizzazioni un alto grado di controllo sulla loro postura di sicurezza. Installi e gestisci queste soluzioni WAF direttamente sulla tua infrastruttura, dandoti opzioni di personalizzazione granulare sulle regole di sicurezza e configurazioni.

Ecco cosa rende i WAF on-premise attraenti per specifiche organizzazioni.

- Sicurezza su misura: I WAF on-premise ti permettono di creare e implementare regole di sicurezza personalizzate per affrontare minacce o vulnerabilità uniche specifiche per le tue applicazioni web. Questa granularità è ideale per le organizzazioni con requisiti di sicurezza complessi o che operano in settori altamente regolamentati.

- Protezione dei dati: Per le organizzazioni con rischi di privacy dei dati rigorosi, mantenere le misure di sicurezza completamente on-premise può essere un grande vantaggio. I WAF on-premise garantiscono che tutte le ispezioni del traffico e le decisioni di sicurezza avvengano all'interno della tua infrastruttura, il che minimizza i rischi di esposizione dei dati.

Come tutte le misure di sicurezza, i WAF on-premise presentano anche alcune considerazioni chiave.

- Sovraccarico di gestione: Installare, configurare e mantenere un WAF on-premise richiede risorse IT dedicate. Questo include la gestione degli aggiornamenti software, la creazione di regole e il monitoraggio continuo della sicurezza, che può essere un onere significativo per le organizzazioni con personale IT limitato.

- Problemi di scalabilità: Scalare i WAF on-premise per gestire picchi di traffico può essere complesso e costoso. Potrebbe essere necessario aggiungere più risorse hardware durante i periodi di alto traffico, ma ciò può essere dirompente e richiedere tempo.

I WAF on-premise sono una scelta forte per le organizzazioni che danno priorità al controllo granulare sul loro ambiente di sicurezza e hanno le risorse per gestirlo correttamente. Sono adatti per aziende in settori regolamentati, quelle con esigenze di sicurezza complesse o quelle con preoccupazioni sulla privacy dei dati.

WAF ibridi

I WAF ibridi attingono ai punti di forza sia delle implementazioni basate su cloud che on-premise. Ecco come possono condividere le responsabilità per fornire una postura di sicurezza completa.

- Può essere più economico di una soluzione puramente on-premise, poiché i WAF basati su cloud gestiscono le minacce comuni in modo efficiente.

- I WAF cloud si scalano senza soluzione di continuità per gestire i picchi di traffico, mentre i WAF on-premise possono essere dedicati ad applicazioni critiche.

- La combinazione fornisce una sicurezza stratificata, con i WAF cloud che si occupano delle minacce comuni e i WAF on-premise che offrono ulteriore protezione per le applicazioni sensibili. Ma devi considerare che richiede la gestione di componenti cloud e on-premise, aumentando potenzialmente la complessità.

Il modello di implementazione del WAF ottimale dipende dalle esigenze di sicurezza della tua organizzazione, dall'esperienza tecnica e dal budget. I WAF basati su cloud sono popolari per la loro semplicità e scalabilità, i WAF on-premise offrono un maggiore controllo e le implementazioni ibride bilanciano entrambi gli approcci.

Limitazioni dei WAF

Sebbene i firewall per applicazioni web siano potenti strumenti di sicurezza, hanno limitazioni da considerare.

- Attacchi zero-day: I WAF si basano su regole predefinite per identificare le minacce. Gli attacchi zero-day, che sfruttano vulnerabilità precedentemente sconosciute, possono bypassare i WAF.

- Logica applicativa complessa: La logica applicativa complessa con funzionalità intricate può essere difficile da comprendere per i WAF. La mancanza di comprensione potrebbe portare a minacce mancate nascoste all'interno di richieste dall'aspetto legittimo.

- Falsi positivi: I WAF possono erroneamente segnalare il traffico legittimo come malevolo, causando interruzioni e richiedendo intervento manuale.

- Impatto sulle prestazioni: I WAF aggiungono un certo sovraccarico di elaborazione, potenzialmente influenzando le prestazioni dell'applicazione, specialmente per siti web ad alto traffico.

- Complessità di configurazione: I WAF richiedono una configurazione attenta per svolgere il loro lavoro. Una configurazione impropria li rende inutili e può persino introdurre vulnerabilità di sicurezza.

Migliori strumenti di firewall per applicazioni web (WAF)

Le soluzioni di firewall per applicazioni web proteggono le applicazioni web dagli attacchi informatici. Le migliori scelte per il 2025 sono:

- AWS WAF

- Radware Cloud WAF

- Imperva Web Application Firewall (WAF)

- Cloudflare Application Security and Performance

- Qualys WAF

*Queste sono le cinque principali soluzioni software WAF dal Grid® Report di G2 dell'autunno 2024.

Prevenire è meglio che curare

Comprendere come funziona un firewall per applicazioni web è solo il primo passo. Questa conoscenza ti consente di scegliere un WAF su misura per la tua applicazione e di implementare un monitoraggio continuo per una protezione ottimale.

Essendo proattivo, puoi trasformare il tuo WAF da una semplice misura di sicurezza in uno scudo potente contro gli attacchi informatici. Non aspettare una violazione - agisci ora!

Scopri come RASP protegge il tuo sito web dall'interno, rilevando e fermando gli attacchi in tempo reale.

Devyani Mehta

Devyani Mehta is a content marketing specialist at G2. She has worked with several SaaS startups in India, which has helped her gain diverse industry experience. At G2, she shares her insights on complex cybersecurity concepts like web application firewalls, RASP, and SSPM. Outside work, she enjoys traveling, cafe hopping, and volunteering in the education sector. Connect with her on LinkedIn.