Hai account aziendali, quindi hai nomi utente e password...per ora.

Se sei come me, usi un gestore di password per tenere traccia di tutti questi nomi utente e password. Ho contato i miei; ho 184 account (almeno quelli che conosco). Questo è ancora sotto la media. In media, un dipendente gestisce 191 password, secondo uno studio del 2017 di LastPass.

Anche con pratiche di gestione delle password eccellenti, come usare una password unica per ogni account (chi stiamo prendendo in giro però), le password vengono violate. Pratiche di password e autenticazione scadenti portano a (ancora più) attacchi di phishing sui dipendenti e le loro aziende.

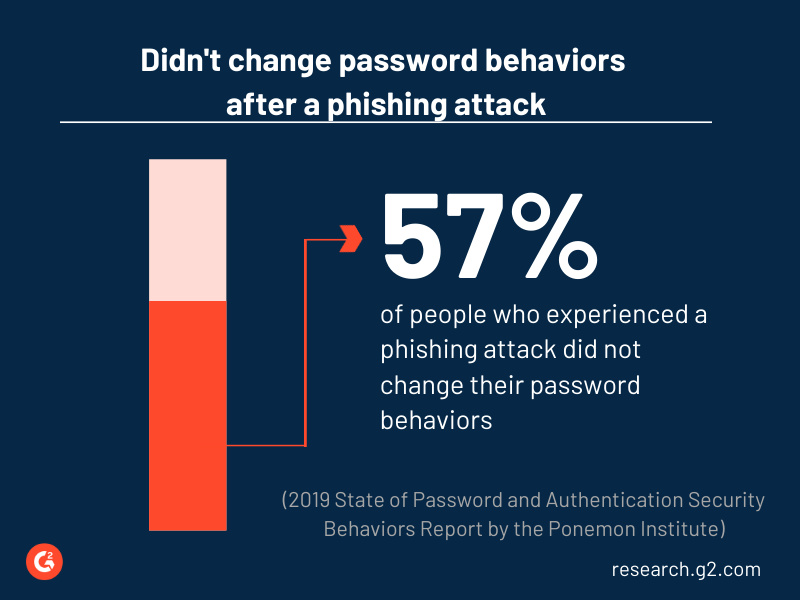

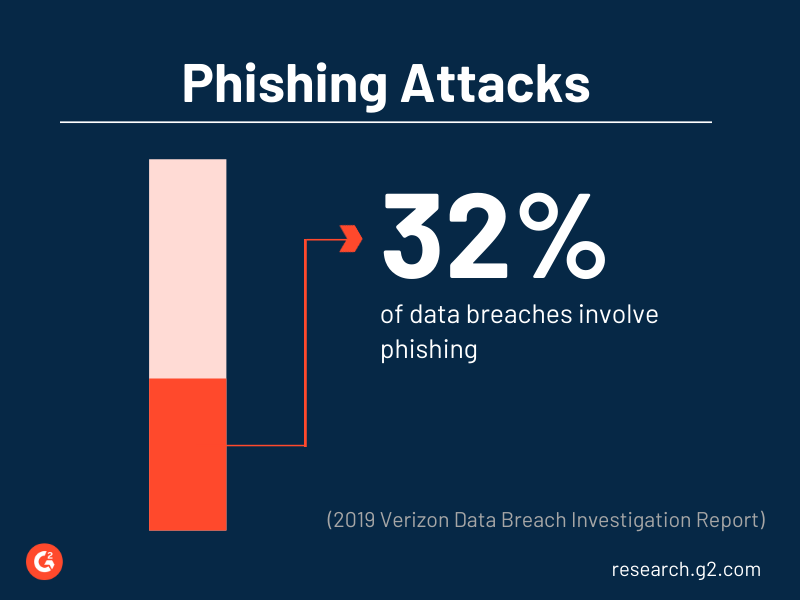

Infatti, le credenziali rubate e il phishing sono stati i principali vettori di attacchi informatici nel 2019, secondo un rapporto di Verizon. Inoltre, secondo il rapporto del Ponemon Institute del 2019, il 44% degli intervistati ha subito un attacco di phishing al lavoro (enfasi mia). Ancora peggio, il 57% di quegli intervistati che hanno subito un attacco di phishing non ha cambiato il proprio comportamento riguardo alle password.

È sicuro proteggere gli account solo con le password?

Le password sono il tipo più basilare di autenticazione, ma non sono sufficienti per proteggere gli account da sole. Perché? Perché le password vengono violate, e le password sono al centro della maggior parte delle violazioni dei dati.

Negli ultimi anni, le statistiche sulla criminalità informatica hanno riportato numeri allarmanti sull'impatto degli hacker sulle aziende. Ad esempio, secondo uno studio del 2018 di Cisco, il 74% delle aziende con scarsa maturità in materia di privacy ha subito una perdita informatica di oltre 500.000 dollari nell'anno precedente, mentre solo il 39% delle aziende con maturità in materia di privacy lo ha fatto. Le password rimangono un vettore di attacco principale per i criminali informatici, che utilizzano directory di password violate conosciute, attacchi a dizionario, keylogging o truffe di phishing per ottenere le password degli utenti.

Quindi, se le password non sono sicure, possiamo smettere di usarle? Potresti essere sorpreso di sentire...sì. Sì, possiamo smettere di usare le password utilizzando altri tipi di autenticazione. Questo è noto come autenticazione senza password.

Di seguito troverai informazioni sui diversi modi in cui gli utenti si autenticano oggi e come ciò contrasta con l'autenticazione senza password. Leggi di più qui sotto sui casi d'uso nel mondo reale e perché le aziende stanno passando all'autenticazione senza password.

Cos'è l'autenticazione?

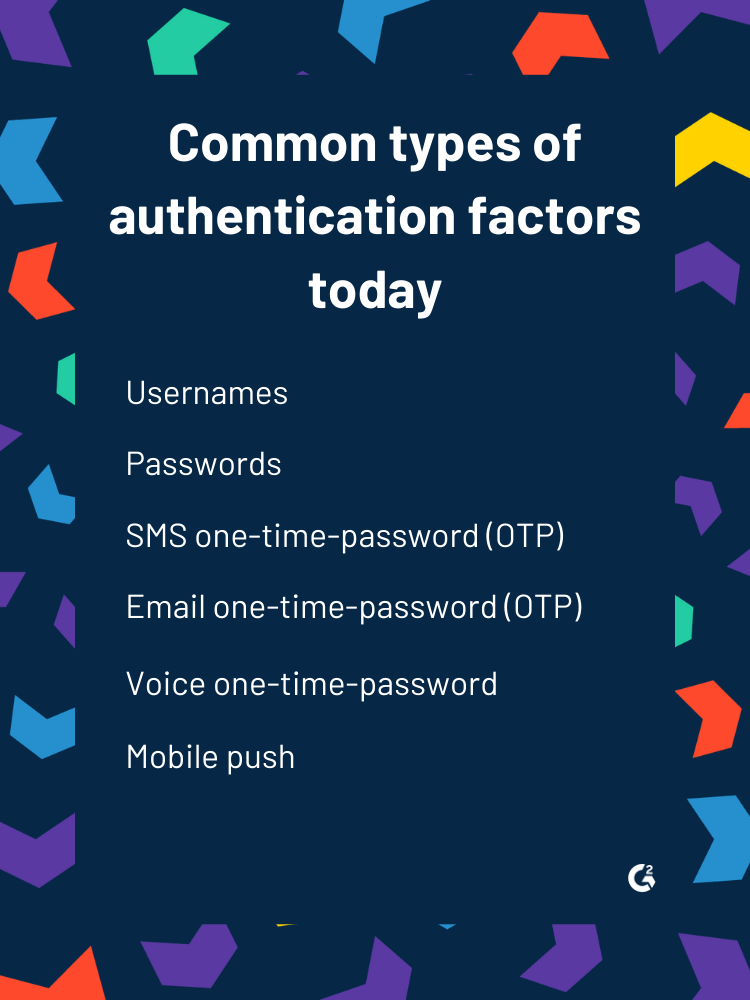

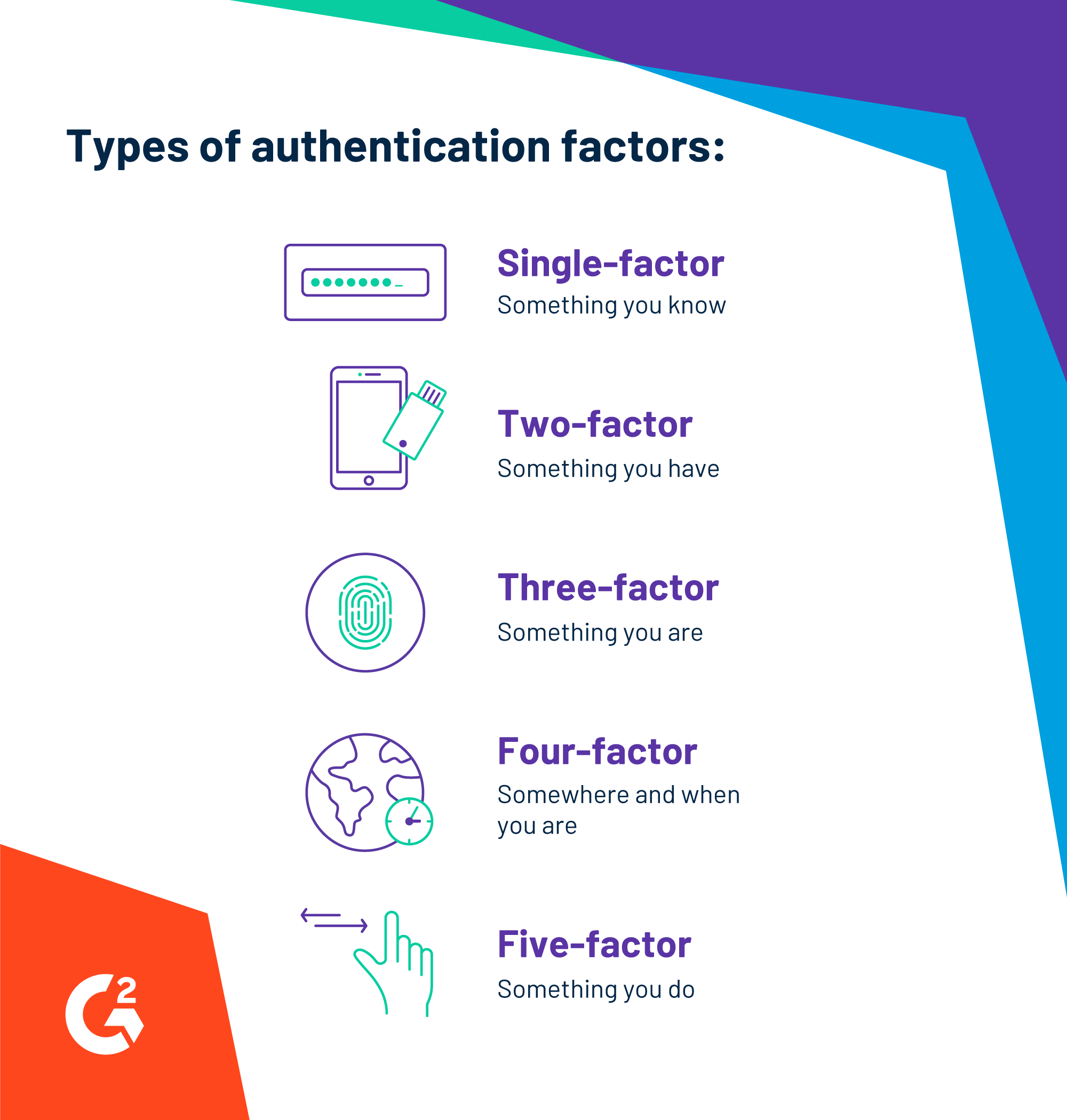

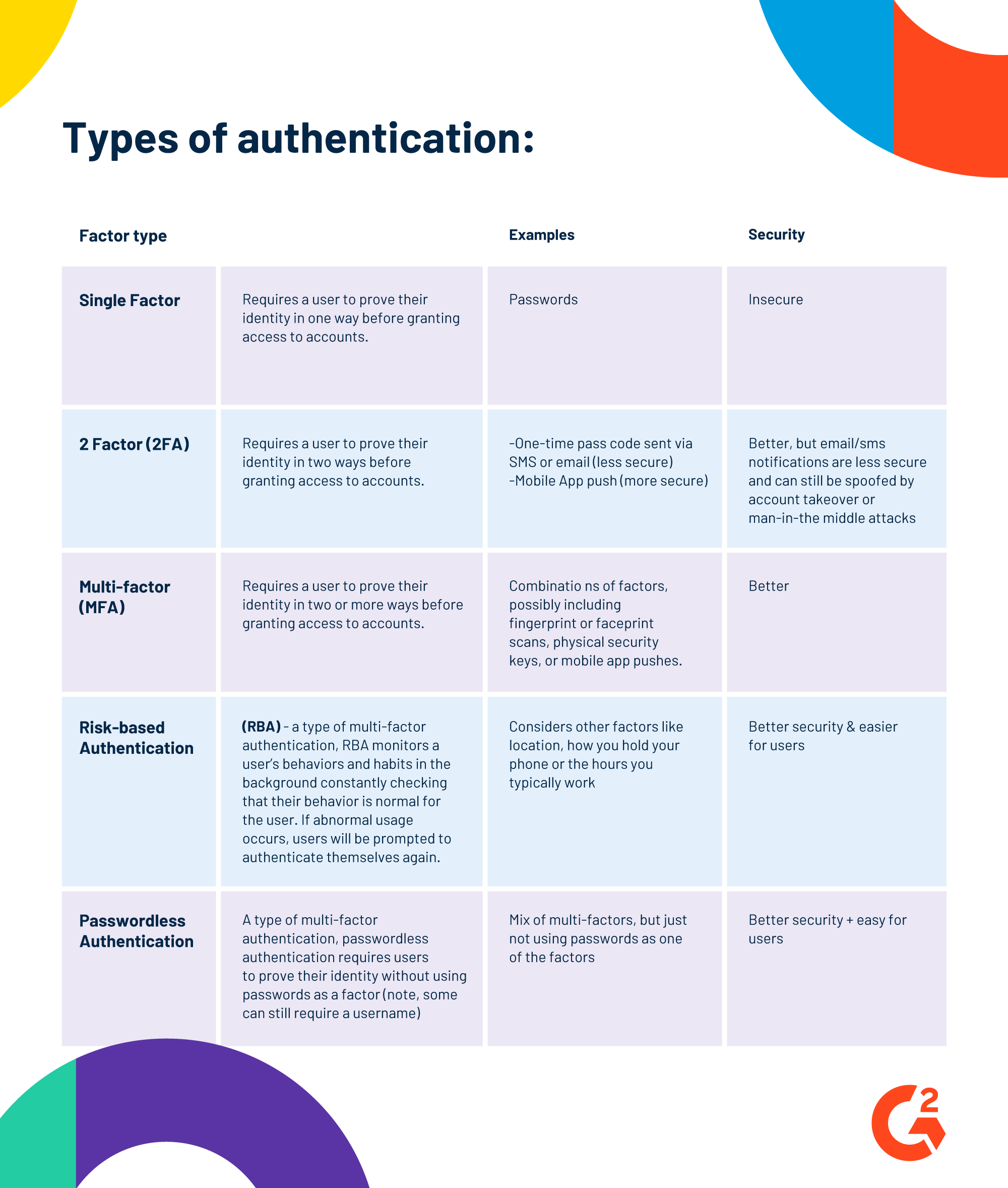

L'autenticazione è il processo di verifica che gli utenti siano chi dicono di essere. L'autenticazione richiede che gli utenti dimostrino la loro identità in uno o più modi prima che l'accesso a un account sia concesso. L'autenticazione può includere una combinazione di fattori come qualcosa che sai, qualcosa che hai, qualcosa che sei, dove ti trovi, quando accedi a un account o qualcosa che fai.

Cos'è l'autenticazione senza password

L'autenticazione senza password è una forma di autenticazione a più fattori (MFA) che si basa su fattori di autenticazione diversi dalle password per concedere agli utenti l'accesso a un account. Ad esempio, l'autenticazione senza password elimina il fattore di qualcosa che un utente conosce (una password) e invece autentica un utente utilizzando qualcosa che ha (come un dispositivo mobile fidato o una chiave di sicurezza fisica) e qualcosa che è (come la sua impronta digitale o il riconoscimento facciale).

Autenticazione senza password nella pratica

Ci sono alcuni casi d'uso comuni che coinvolgono esperienze dei dipendenti, esperienze dei clienti e transazioni ad alto rischio.

Iniziamo con i casi d'uso comuni per i dipendenti. Supponiamo che un dipendente arrivi al lavoro e si sieda al suo laptop sulla rete aziendale dell'azienda. Quando digita il suo nome utente per accedere, riceve una notifica per inserire la sua chiave di sicurezza fisica nell'unità USB del suo computer. Preme il pulsante sulla chiave di sicurezza e il suo laptop si sblocca. Nessuna password viene digitata.

Cosa sono le chiavi di sicurezza fisiche?

Le chiavi di sicurezza fisiche sono dispositivi di autenticazione hardware che limitano l'autenticazione degli utenti al mondo reale. Le chiavi di sicurezza fisiche si presentano in molte forme, comunemente come unità USB che richiedono agli utenti di inserirle nel loro computer o smart card con funzionalità di comunicazione a campo vicino (NFC) che richiedono che la chiave sia vicina al dispositivo dell'utente. Le chiavi di sicurezza fisiche supportano l'autenticazione tramite password monouso, crittografia e autenticazione a chiave pubblica e protocolli standard FIDO.

Per un caso d'uso del cliente, lo scenario di autenticazione senza password è simile. Usiamo l'esempio di un cliente di un hotel che desidera cambiare le date della sua prenotazione. Il cliente ha scaricato l'app mobile dell'hotel sul suo telefono cellulare. Quando accede al suo account dell'hotel, digita il suo nome utente, ma non una password. Una notifica push viene quindi inviata al suo telefono tramite l'app mobile. Autentica la sua identità scansionando la sua impronta digitale (i dati biometrici sono memorizzati localmente e autenticati sul suo dispositivo, non sui server di un'azienda). Da lì, può cambiare la sua prenotazione. In questo scenario, non ci sono password o altre domande di sfida basate sulla conoscenza da rispondere, come "Qual è il cognome da nubile di tua madre?" o altre domande che possono essere facilmente accessibili dagli hacker.

Infine, ci sono casi d'uso di transazioni ad alto rischio, come il trasferimento di grandi somme di denaro da una banca. La quantità di autenticazione necessaria è determinata dal rischio. Ad esempio, se un utente deve accedere a un account per controllare il saldo del proprio conto bancario dal proprio computer, una notifica push al proprio dispositivo mobile protegge quel cliente. Tuttavia, se un utente avvia un grande bonifico, potrebbe essere richiesta un'autenticazione aggiuntiva. In tal caso, un utente potrebbe dover verificare il bonifico sul proprio dispositivo mobile e confermare la transazione sul proprio computer. Dopo di ciò, potrebbe iniziare un'autenticazione tramite riconoscimento facciale sull'app del proprio telefono cellulare. Infine, la banca può rilasciare il bonifico. In questo caso, nessuna password ha facilitato la transazione. Inoltre, non ci sono metodi di autenticazione non sicuri, come codici SMS o email inviati al cliente.

Ci sono tre modi principali per memorizzare i dati biometrici come impronte digitali o riconoscimenti facciali:

- Memorizzazione centrata sul dispositivo: memorizzata sul dispositivo dell'utente come un telefono cellulare

- Memorizzazione centrata sul server: memorizzata sui server centralizzati di un'azienda

- Memorizzazione distribuita: pezzi parziali dei dati biometrici di un utente sono memorizzati separatamente sia sul dispositivo dell'utente finale che su un server centralizzato di un'azienda e uniti quando un utente si autentica

Nota che telefoni cellulari, tablet, smartwatch e dispositivi simili possono essere registrati come dispositivi fidati per scopi di autenticazione. Un dispositivo fidato potrebbe essere il dispositivo principale di un utente come il suo telefono cellulare di tutti i giorni, un dispositivo di backup secondario come il suo tablet a casa, o il dispositivo di un amico con permessi ridotti. I dispositivi fidati di un utente consentono alle app mobili di accedere ai segreti associati a un dispositivo, che identificano l'hardware fisico e sono difficili da falsificare. Il dispositivo può consentire politiche di autenticazione basata sul rischio, come la geolocalizzazione di un utente o la postura del dispositivo (come si tiene il telefono), di essere monitorate e analizzate per il rischio. Le politiche comuni di autenticazione basata sul rischio includono l'appartenenza a gruppi, la geolocalizzazione, la gestione dei dispositivi mobili (MDM), la postura del dispositivo (come si tiene il telefono), la geo-velocità, la reputazione della rete e altro ancora.

Cosa sono i segreti del dispositivo?

I segreti del dispositivo, noti anche come identificatori unici del dispositivo, sono codici unici associati a un dispositivo specifico, come un telefono cellulare. Ad esempio, Apple codifica i suoi dispositivi con un codice di 40 cifre. Nota: I segreti del dispositivo non sono il numero di telefono di un utente, che può essere trasferito ad altri dispositivi.

Perché usare l'autenticazione senza password?

Ci sono tre motivi principali per implementare l'autenticazione senza password:

-

- Migliorare l'esperienza del cliente

- Ridurre i rischi per la sicurezza

- Ridurre i costi di mantenimento delle password

Migliorare l'esperienza del cliente è una considerazione importante. Quando i designer UI/UX progettano interfacce digitali, si sforzano di creare un'esperienza cliente senza attriti in cui gli utenti possano interagire intuitivamente con il software. L'attrito è dannoso per gli affari, poiché i clienti frustrati abbandonano i carrelli della spesa online e le transazioni commerciali. Una delle maggiori fonti di attrito? Usare una password per accedere, specialmente se l'utente non riesce a ricordare la propria password.

L'autenticazione senza password riduce anche i rischi per la sicurezza. La maggior parte degli attacchi informatici oggi continua a sfruttare password deboli o violate. I metodi includono l'uso di dizionari di password, attacchi a forza bruta, attacchi a dizionario o tecniche di ingegneria sociale come il phishing. I dirigenti di alto livello sono a maggior rischio. Sono quasi dodici volte più propensi a essere il bersaglio di incidenti di ingegneria sociale, secondo il rapporto di Verizon del 2019. Affidarsi a fattori di autenticazione sicuri, non alle password, riduce questi rischi.

Infine, le aziende usano l'autenticazione senza password per ridurre i costi. I team di help desk aziendali sono sommersi da problemi legati alle password, dai reset delle password alle richieste di modifica, che sono esercizi dispendiosi in termini di tempo e costosi. Ad esempio, "in un solo mese nel 2017, Microsoft ha dovuto reimpostare 686.000 password per i dipendenti, con conseguenti spese di supporto superiori a 12 milioni di dollari," secondo il rapporto di Verizon. Per i dipendenti, l'autenticazione senza password riduce la quantità di servizi necessari dai team di help desk. Registrare dispositivi fidati è facile per gli utenti finali che possono utilizzare l'auto-servizio per la registrazione e la cancellazione dei dispositivi. Senza contare la massimizzazione della produttività sul posto di lavoro poiché meno utenti sono bloccati dagli account.

Perché ora?

Ci sono molte ragioni per cui questo è il momento giusto per l'autenticazione senza password. C'è un bisogno di sicurezza; gli sviluppatori la accolgono; gli utenti finali sono pronti per essa (e possiedono i dispositivi necessari per realizzarla); e il mercato ha adottato standard per consentirla; solo per citarne alcuni.

Eliminare le password come forma di autenticazione è un'esigenza di sicurezza di alto livello. Il numero di attacchi informatici che le aziende subiscono non diminuirà. Rimuovere le password come vettore di attacco può aiutare a proteggere un'azienda e i suoi dipendenti. Gli sviluppatori apprezzano l'autenticazione senza password perché possono autenticare gli utenti finali con semplici interfacce di programmazione delle applicazioni (API). Non c'è bisogno di creare soluzioni di autenticazione personalizzate.

Gli utenti finali sono pronti per l'autenticazione senza password e desiderano la comodità di un futuro senza password. Secondo il rapporto del Ponemon Institute del 2019, il 57% degli intervistati ha espresso una preferenza per i login senza password che proteggono la loro identità, perché "gestire le password è scomodo e ingombrante."

Inoltre, gli utenti finali hanno i dispositivi, come smartphone, smartwatch e altri dispositivi mobili, necessari per un'autenticazione senza password. Gli utenti possono scegliere tra opzioni di push mobile o anche autenticazione biometrica sul loro dispositivo utilizzando il loro volto o dito per autenticarsi. Le chiavi di sicurezza fisiche sono ancora un'opzione per coloro che desiderano autenticarsi tramite altri mezzi.

Infine, il mercato ha adottato gli standard per rendere l'autenticazione senza password mainstream. L'adozione degli standard della FIDO Alliance (Fast IDentity Online) per l'autenticazione senza password, inclusi il FIDO Universal Second Factor (FIDO U2F), il FIDO Universal Authentication Framework (FIDO UAF) e FIDO2, che include la specifica Web Authentication (WebAuthn) del W3C e il FIDO Client to Authenticator Protocol (CTAP), è una forza trainante per creare l'ecosistema per l'adozione rapida dell'autenticazione senza password tra le aziende e gli utenti finali. Le specifiche FIDO sono aperte e gratuite per l'uso globale. Oggi i membri della FIDO Alliance includono leader tecnologici globali nei settori dei pagamenti, delle telecomunicazioni, del governo e della sanità. Questo include giganti tecnologici come Amazon, Alibaba, Facebook e Google.

| CORRELATO: Cos'è FIDO? Scopri di più sulla FIDO Alliance qui → |

Ci sono alcune cose importanti da considerare quando si valutano i fornitori di autenticazione senza password. Non tutti i fornitori offrono strumenti SDK mobili per incorporare nativamente l'autenticazione nell'app mobile di un'azienda; questo è importante per le aziende che desiderano considerare il branding delle loro applicazioni. Alcuni fornitori offrono soluzioni legacy a più fattori, come SMS e codici monouso via email, che sono meno sicuri di altre forme di autenticazione. Tenendo presente questo, considera se desideri avere fattori di autenticazione meno sicuri disponibili per i tuoi utenti finali per l'uso quotidiano, solo per casi di backup estremo, o per niente. Alcuni fornitori offrono soluzioni "senza password, non senza password" che si basano ancora su password nel backend e semplicemente riproducono le password quando si utilizza un metodo di autenticazione, come un biometrico. Altre cose da considerare includono come un utente può autenticarsi se il suo dispositivo si scarica o non è online. Le opzioni includerebbero avere una chiave di sicurezza fisica o scansionare un codice QR con un dispositivo offline.

Autenticazione senza password su G2

Nelle prossime settimane, G2 lancerà una nuova categoria che elenca i fornitori di autenticazione senza password. Se attualmente utilizzi un fornitore di autenticazione senza password, considera di lasciare una recensione sul nostro sito per aiutare i futuri acquirenti a prendere decisioni di acquisto sicure.

*Disclaimer: Non sono un avvocato e non sto offrendo consulenza legale. Se hai domande legali, consulta un avvocato autorizzato.

Vuoi saperne di più su Software di gestione delle identità? Esplora i prodotti Gestione dell'identità.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.