Les employés et les clients utilisent différemment les actifs d'information d'une entreprise.

Certains les utilisent pour effectuer leurs tâches quotidiennes sur des applications logicielles, tandis que d'autres peuvent avoir besoin de données ou d'informations stockées dans les dépôts de l'entreprise pour des raisons particulières. Dans tous les cas, il est essentiel de réguler leurs autorisations d'accès aux actifs d'information pour maintenir la sécurité et respecter les exigences de conformité.

Maintenant, chaque fois qu'une demande d'accès est faite à l'administrateur informatique, vérifier manuellement tous les attributs et autorisations pour accorder l'accès peut prendre beaucoup de temps. Si l'administrateur informatique fournit personnellement les identifiants d'accès à un utilisateur, cela peut être sujet à des risques de sécurité internes.

Pour éviter de telles situations, les entreprises utilisent des outils de provisionnement d'utilisateurs pour créer, gérer et surveiller les privilèges d'accès des utilisateurs. Ces outils utilisent l'automatisation pour rationaliser la création de comptes utilisateurs et réguler les droits, facilitant ainsi la gestion du programme de gestion des identités et des accès de l'organisation par l'administrateur informatique.

Non seulement cela permet d'économiser du temps et de l'argent, mais cela aide également la direction à avoir une visibilité sur les identités et les autorisations d'accès accordées à différents utilisateurs, depuis l'intégration jusqu'à leur départ.

Qu'est-ce que le provisionnement d'utilisateurs ?

Le provisionnement d'utilisateurs est un processus de gestion des identités numériques et des accès qui implique la création de comptes utilisateurs et l'attribution de droits et permissions appropriés pour accéder aux ressources d'une organisation.

Aussi connu sous le nom de provisionnement de comptes utilisateurs, ce processus consiste à s'assurer que les comptes utilisateurs sont créés, dotés de privilèges appropriés, gérés et surveillés tout au long du cycle de vie d'un utilisateur dans une organisation.

Il commence lorsque de nouveaux utilisateurs sont intégrés, où un nouveau compte est créé pour eux avec les autorisations d'accès pertinentes. Le compte est géré et modifié à mesure qu'ils sont promus ou transférés. Ensuite, au moment du départ, le compte est désactivé et supprimé, ce qui fait partie du processus de déprovisionnement d'utilisateurs.

Quel est le but du provisionnement et du déprovisionnement d'utilisateurs ?

Le but du provisionnement et du déprovisionnement d'utilisateurs peut être expliqué à travers les étapes suivantes du cycle de vie d'un utilisateur :

Intégration : Les nouvelles recrues ont besoin que leurs profils utilisateurs soient configurés avec des permissions pertinentes à leur rôle et position hiérarchique. Cela les aide à effectuer leurs tâches, à utiliser efficacement les actifs d'information et à s'adapter aux nouveaux processus de manière fluide. Cela implique la création de nouveaux comptes utilisateurs, la configuration d'un compte email, l'octroi d'accès à des applications, des dépôts de données, des adhésions à des groupes, et plus encore.

Promotion : Les permissions et droits des utilisateurs peuvent changer lorsque les personnes accèdent à un nouveau rôle. Le provisionnement d'utilisateurs leur permet de faire une transition en douceur en leur donnant les droits d'accès pertinents. Par exemple, lorsqu'un spécialiste informatique est promu à un rôle de gestion, il aurait besoin d'accéder à un nouvel ensemble d'outils, ce qui l'aide à avoir une visibilité sur l'ensemble de l'équipe.

Accès ponctuel : Il peut y avoir des situations où des équipes intègrent des utilisateurs contractuels qui pourraient avoir besoin d'un accès temporaire à des emails ou d'autres actifs. Vous devez vous assurer que le provisionnement d'utilisateurs ponctuels est géré rapidement, et une fois l'événement ponctuel terminé, le déprovisionnement doit être immédiatement mis en œuvre.

Départ : Lorsqu'un employé quitte une entreprise, son compte utilisateur doit être désactivé rapidement, et après une période prédéterminée, il doit être supprimé du système. Fournir un accès à d'anciens employés peut mettre en danger votre structure de sécurité et n'est pas conseillé.

Support ou problèmes techniques : Si un nouvel employé oublie son mot de passe ou rencontre un problème avec son compte, ces comptes utilisateurs devront être provisionnés à nouveau. Après cela, l'ancien compte du même utilisateur doit être désactivé et supprimé.

Dans l'ensemble, le provisionnement d'utilisateurs joue un rôle crucial dans la gestion des comptes utilisateurs et de leurs droits au sein d'une entreprise tout en s'assurant que les normes de conformité (comme HIPAA) sont correctement respectées.

Le but du provisionnement d'utilisateurs dans une organisation peut être mieux expliqué par les capacités qu'il offre.

- Améliore l'efficacité de l'administration de la sécurité : Le système de provisionnement d'utilisateurs réduit le temps nécessaire pour configurer et mettre à jour les contrôles d'accès au système tout en fournissant des capacités pour mettre à jour les permissions d'accès ou suspendre temporairement un utilisateur. Cela permet au personnel d'administration de la sécurité de gagner beaucoup de temps et leur permet de travailler sur d'autres tâches pour améliorer la fonction d'administration de la sécurité.

- Offre un accès au système basé sur les rôles : Il est difficile de prédire quels systèmes un utilisateur peut accéder sans avoir une personne pour surveiller l'utilisation. C'est un problème courant dans la configuration de l'accès utilisateur que les solutions de provisionnement d'utilisateurs résolvent. La solution garantit que les permissions d'accès sont accordées uniquement en fonction du rôle ou du titre de poste de l'utilisateur dans l'organisation.

- Facilite l'audit en économisant du temps : Les systèmes de provisionnement d'utilisateurs disposent d'un dépôt centralisé de toutes les données d'accès utilisateur et d'informations sur les utilisateurs actifs et inactifs, permettant aux autorités légales de mener des audits efficacement. De plus, les systèmes de provisionnement d'utilisateurs automatisés offrent des capacités pour mener des audits en moins de temps (quelques heures) par rapport aux méthodes traditionnelles où cela pourrait prendre des jours pour les terminer.

- Améliore l'expérience utilisateur : Les systèmes de provisionnement d'utilisateurs automatisent la configuration de l'accès utilisateur et leur permettent de s'adapter rapidement à un nouvel environnement, économisant beaucoup de temps. Cela améliore considérablement l'expérience utilisateur et réduit le nombre d'appels que le service d'assistance reçoit pour fournir l'accès à différentes applications.

- Permet l'intégration avec l'authentification unique (SSO) : Les systèmes de provisionnement d'utilisateurs peuvent être intégrés avec SSO à condition que les deux aient le même fournisseur. Cela économise une quantité substantielle de temps d'administration de la sécurité et réduit les erreurs manuelles.

- Augmente l'efficacité du service d'assistance : De grands volumes de demandes d'accès faites au service d'assistance causent des retards et impactent la satisfaction des utilisateurs. Avec le provisionnement d'utilisateurs, les utilisateurs obtiennent immédiatement un accès approprié au système, ce qui minimise les demandes faites au support et leur permet de se concentrer sur les problèmes prioritaires.

L'absence d'un processus de provisionnement d'utilisateurs approprié peut causer une confusion inutile lorsque de nouveaux utilisateurs arrivent, car ils seraient aveugles aux objets de l'utilisateur final qui sont cruciaux pour leur rôle. À l'inverse, attribuer ces droits d'accès manuellement donnerait lieu à des redondances dans le travail des administrateurs informatiques, car ils sont submergés par une variété d'autres tâches. Cela impacterait l'efficacité des deux côtés – administrateurs et nouveaux utilisateurs.

Un autre besoin que le provisionnement d'utilisateurs satisfait est le maintien de la protection des actifs d'information. Vous ne pouvez pas exposer vos actifs ouvertement à tout le monde dans l'entreprise ; cela mettrait en question vos normes de sécurité et de conformité. Pour tout bon programme de gestion des identités et des accès, il est essentiel d'avoir une protection systématique sur les informations et les applications qui travaillent avec les données de l'entreprise.

Le provisionnement et le déprovisionnement d'utilisateurs font partie du programme de gestion des identités et des accès (IAM) et répondent efficacement à ces besoins en gérant et en surveillant les droits et privilèges d'accès de différents utilisateurs.

Vous voulez en savoir plus sur Outils de provisionnement et de gouvernance des utilisateurs ? Découvrez les produits Outils de provisionnement et de gouvernance des utilisateurs.

Types de provisionnement d'utilisateurs

Il existe quatre types significatifs de provisionnement d'utilisateurs :

- Provisionnement de compte en libre-service : permet aux utilisateurs de participer à quelques parties du processus de provisionnement pour aider les administrateurs informatiques à gagner du temps. Par exemple, les utilisateurs sont seuls responsables de changer et de gérer leurs mots de passe.

- Provisionnement de compte discrétionnaire : implique que les administrateurs informatiques décident seuls de l'accès d'un utilisateur à plusieurs applications et informations. Bien que cela soit courant dans les petites entreprises, cela peut créer des tracas lorsqu'il est fait manuellement dans de grandes entreprises.

- Provisionnement de compte basé sur le flux de travail : nécessite des approbations de la direction pour accorder l'accès à des informations ou des applications. Les permissions sont données en fonction des besoins et des exigences d'un utilisateur.

- Provisionnement de compte automatisé : implique la gestion des comptes utilisateurs en fonction d'un ensemble de règles prédéfinies via un outil de provisionnement d'utilisateurs centralisé. Cela permet à l'administrateur de surveiller de près les comptes utilisateurs et les permissions sans passer trop de temps. Le logiciel élimine les redondances du processus manuel, mais il y aurait quelques instances où les administrateurs pourraient avoir besoin de s'engager.

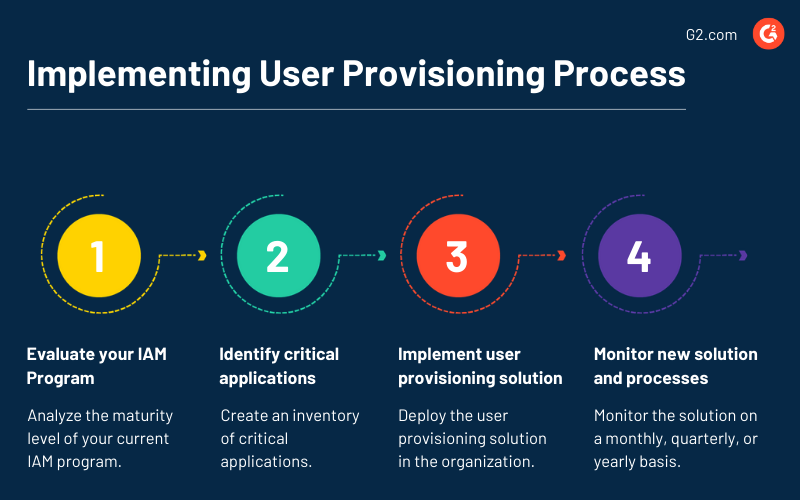

Comment mettre en œuvre un processus de provisionnement d'utilisateurs

Pour mettre en œuvre un processus de provisionnement d'utilisateurs dans votre entreprise, voici un guide étape par étape qui vous aidera à comprendre le processus de mise en œuvre complet.

Évaluez votre programme de gestion des identités et des accès

La première étape pour mettre en œuvre un processus de provisionnement d'utilisateurs est d'identifier et d'analyser le niveau de maturité de votre programme IAM actuel. Plongez profondément pour comprendre comment votre équipe perçoit le provisionnement d'utilisateurs et leurs responsabilités associées. Votre équipe informatique doit avoir une compréhension complète du sujet, car ce sont eux qui devront le mettre en œuvre.

Conseil : Vous voulez en savoir plus ? Voici votre guide détaillé sur la gestion informatique.

Ensuite, examinez les processus dans votre entreprise. Découvrez les lacunes que vous devez combler dans le cycle de vie du processus de bout en bout pour créer, gérer, surveiller, désactiver et supprimer des comptes utilisateurs. Prenez les retours d'expérience des utilisateurs et vérifiez comment le programme IAM actuel aide les utilisateurs à augmenter leur productivité et leur efficacité. Identifiez les domaines où vous pouvez vous améliorer avec le provisionnement d'utilisateurs.

Vérifiez également la technologie actuelle qui soutient votre programme IAM du point de vue de la sécurité et de l'utilisabilité. Enfin, construisez un cas d'affaires pour la mise en œuvre d'une nouvelle solution de provisionnement d'utilisateurs. Comme vous aurez besoin de ressources et de budget pour le faire, il est conseillé de développer un cas d'affaires solide qui sert votre organisation en matière de gestion des risques et de réduction des coûts.

Identifiez les applications les plus critiques et initiez un programme pilote

Une fois que vous avez un cas d'affaires qui s'aligne avec les normes de votre entreprise, l'étape suivante consiste à créer un inventaire des applications. Vous pouvez collaborer avec un expert en cybersécurité pour identifier l'application critique, qui peut effondrer la structure de sécurité et entraîner des violations de données lorsqu'elle est piratée.

Définissez la portée (utilisateurs ou systèmes) de votre programme en plus du calendrier dans lequel il serait mené. Il est conseillé de mettre en place une métrique de succès (économies de temps, économies de coûts, etc.) que vous pouvez suivre dans le cadre temporel du programme.

Notez les avantages et les défis que vous avez observés lors de la mise en œuvre du programme pilote, qui peuvent former d'autres personnes plus tard.

Mettez en œuvre la solution de provisionnement d'utilisateurs

Il y a une variété de facteurs que vous devriez considérer pour mettre en œuvre avec succès la solution de provisionnement d'utilisateurs dans une organisation.

1. Normes d'accès et processus pour les utilisateurs existants

La mise en œuvre d'un système de provisionnement d'utilisateurs offre une opportunité de réorganiser vos processus métier existants pour de meilleurs résultats. Vous devriez cartographier le processus métier complet pour créer, gérer, surveiller et supprimer des comptes utilisateurs avant de lister vos exigences du système.

Une fois que vous avez fait cela, vous devriez développer le processus métier, où vous pouvez combler les lacunes avec le système de provisionnement d'utilisateurs et obtenir des résultats appropriés de la mise en œuvre.

2. Participation des utilisateurs finaux

Pour les systèmes de provisionnement d'utilisateurs, les utilisateurs finaux sont généralement, l'équipe de sécurité, les administrateurs informatiques, le support client ou les administrateurs système. Il est important que tous les utilisateurs finaux participent à l'examen de la mise en œuvre du nouveau système.

Vous devriez également informer les équipes de sécurité et les autres utilisateurs finaux des nouveaux processus métier, car cela les rendrait conscients de la façon dont ils utiliseront le nouveau système. Il devrait y avoir une formation appropriée sur l'utilisation du nouveau système de provisionnement d'utilisateurs et des processus métier associés.

3. Planification des ressources

La mise en œuvre de solutions de provisionnement d'utilisateurs nécessitera à la fois des ressources techniques et commerciales.

Vous devrez nommer des professionnels dans les rôles suivants :

- Chef de projet : pour gérer et soutenir les activités du fournisseur de l'organisation. Il est conseillé d'avoir un chef de projet avec une solide expérience en sécurité.

- Analyste : pour présenter les exigences des utilisateurs finaux.

- Responsable technique : pour acquérir une compréhension approfondie de la solution.

- Administrateur système : pour gérer l'infrastructure.

- Administrateur de base de données : pour gérer les bases de données.

- Analyste RH : pour soutenir le développement et le test des fichiers déclencheurs.

4. Vers le déploiement

Pour déployer la solution de provisionnement d'utilisateurs, vous devriez préparer une liste de contrôle avec un aperçu de toutes les tâches requises par le fournisseur et l'organisation. Tenez des réunions de statut pour vous assurer que tout est dans les délais et que tous les utilisateurs finaux sont prêts à passer en production.

Assurez-vous également que la nouvelle solution de provisionnement d'utilisateurs est adoptée, et retirez lentement le système existant, car le déploiement ne sera pas réussi si les utilisateurs n'utilisent pas le nouveau système.

5. Assurer le support

Malgré tous vos tests, certains problèmes peuvent survenir après le déploiement. Pour vous assurer qu'ils sont correctement résolus, assurez-vous que votre chef de projet et votre analyste sont disponibles dans les quinze à trente premiers jours.

Les organisations devraient planifier l'utilisation du fournisseur de solution de provisionnement d'utilisateurs pour le support post-mise en production. Mais si l'organisation prévoit de tout supporter, elle doit engager les équipes de développement dans le cycle de vie de la mise en œuvre du projet.

Surveillez la nouvelle solution et les processus

Une fois que vous avez mis en œuvre la solution de provisionnement d'utilisateurs dans l'organisation, assurez-vous de la surveiller sur une base mensuelle, trimestrielle ou annuelle. Suivez le nombre de demandes de provisionnement d'utilisateurs traitées, le temps requis pour répondre à ces demandes, les résultats des audits internes et le niveau d'expérience utilisateur pour améliorer continuellement le processus.

Top 5 des solutions logicielles de provisionnement d'utilisateurs

Le logiciel de provisionnement d'utilisateurs permet aux administrateurs d'utiliser un système centralisé pour maintenir et gérer l'accès des utilisateurs aux applications informatiques. Il les aide à utiliser les informations dans ces systèmes pour automatiser plusieurs tâches comme la création de comptes utilisateurs, la modification ou la suppression tout au long des changements dans le cycle de vie de l'utilisateur.

Pour se qualifier en tant qu'outils de provisionnement et de gouvernance des utilisateurs, un produit doit :

- Stocker les informations d'identité accessibles sur son infrastructure

- Fournir des outils d'administration pertinents pour définir les exigences d'accès.

- Utiliser l'automatisation dans les processus liés à l'administration des identités.

- Protéger les informations de sécurité avec des fonctionnalités de sécurité et d'authentification.

* Ci-dessous se trouvent les cinq principaux logiciels de provisionnement d'utilisateurs du rapport Grid® de l'automne 2020 de G2. Certains avis peuvent être édités pour plus de clarté.

1. Okta

Okta fournit des solutions de gestion des identités et des accès qui exploitent la puissance du cloud et permettent aux personnes d'accéder aux applications sur n'importe quel appareil tout en assurant l'application rigoureuse des politiques de sécurité.

Ce que les utilisateurs aiment :

"Okta est une plateforme exceptionnellement adaptable pour gérer plusieurs aspects de la personnalité pour les applications SaaS et sur site. Okta est une solution d'authentification excessivement simple du point de vue de l'utilisateur final. Vous avez la possibilité d'intégrer l'authentification unique, et elle stocke automatiquement vos identifiants et vous connecte une fois que vous êtes authentifié via leur portail. Nous avons intégré Okta avec une grande partie de nos applications.

Avec l'authentification multi-facteurs (MFA) activée, vous devez télécharger l'application Okta sur votre téléphone et accepter la notification push pour vous connecter. Le modèle SaaS est facile à gérer et prend en charge les applications les plus utilisées du point de vue de la gestion des accès et de l'intégration du catalogue. L'interface utilisateur et les capacités sont des années-lumière en avance sur la concurrence. Je n'ai jamais eu de problèmes de connexion ou de 2FA avec Okta. Nos clients économisent des minutes chaque jour, ne tapant plus et retapant plus leur mot de passe de catalogue."

- Avis sur Okta, Lucas J.

Ce que les utilisateurs n'aiment pas :

"Il n'y a rien de difficile. L'interface peut parfois être délicate, mais le produit évolue toujours, et beaucoup d'UX ont déjà été corrigés et sont maintenant très utilisables."

- Avis sur Okta, Xavier R.

2. JumpCloud

JumpCloud gère en toute sécurité les utilisateurs et leurs systèmes tout en fournissant un accès aux ressources cloud et à plusieurs ressources sur site. En tirant parti des services d'annuaire basés sur le cloud, les organisations informatiques peuvent choisir les meilleures ressources informatiques pour permettre aux utilisateurs d'être aussi productifs que possible.

Ce que les utilisateurs aiment :

"JumpCloud est un excellent outil de gestion des utilisateurs qui vous permet d'étendre votre infrastructure de fournisseur d'identité actuelle à vos utilisateurs finaux. Avec notre déploiement à distance, JumpCloud nous a rapidement permis de déployer la protection par mot de passe avec cryptage et 2FA natif. Nous avons maintenant une main-d'œuvre presque 100% à distance, et nous sommes tranquilles en sachant que nos utilisateurs sont protégés et sécurisés.

Les politiques sont utiles pour s'assurer que les utilisateurs installent des mises à jour, ont des verrous d'écran appropriés et appliquent le cryptage Bitlocker avec la clé de récupération disponible dans l'interface utilisateur. Nous avons également intégré Duo pour un déploiement 2FA super facile."

- Avis sur JumpCloud, Tyler D.

Ce que les utilisateurs n'aiment pas :

"Je n'ai pas beaucoup de plaintes car c'est un bon logiciel. J'aimerais voir un moyen plus facile de passer de mon compte utilisateur normal à mon compte administrateur pour administrer JumpCloud lui-même. Assez facile d'avoir un autre navigateur ouvert, mais c'est une chose de plus que je dois faire."

- Avis sur JumpCloud, Tim R.

3. Rippling

Rippling fournit une solution tout-en-un pour gérer la paie, les avantages sociaux, les RH et l'informatique d'une entreprise. Il vous aide à rassembler tous les systèmes et données des employés et à automatiser les flux de travail pour gagner du temps.

Ce que les utilisateurs aiment :

"Je suis très satisfait de la rapidité de chargement du site Web et de la facilité d'accès à toute information liée à ma paie, à mon poste ou à ma couverture médicale. Même la configuration des questions d'assurance n'a pris que quelques minutes. De loin, bien mieux que l'utilisation d'ADP dans l'entreprise actuelle de ma femme et mes entreprises précédentes. C'est le premier portail que j'ai utilisé qui a une fonction RH également, que j'adore car je devrais normalement demander ces informations et documents associés par téléphone ou par email."

- Avis sur Rippling, Daniel V.

Ce que les utilisateurs n'aiment pas :

"Il y a très peu de choses que je n'aime pas à propos de Rippling. Une chose que je n'aime pas, c'est que dans certaines parties du site, comme la page pour intégrer d'autres applications dans Rippling, les icônes peuvent sembler un peu accablantes, et il est quelque peu difficile de comprendre comment l'intégration fonctionne avec Rippling, surtout avec tant d'options différentes."

- Avis sur Rippling, Matthew T.

4. OneLogin

OneLogin est une solution simplifiée de gestion des identités qui fournit un accès sécurisé en un clic pour les employés, les clients et les partenaires. Il fonctionne avec tous les types d'appareils, les applications cloud et sur site. De plus, il permet l'application des politiques d'identité informatique et désactive instantanément l'accès aux applications pour les employés qui partent ou changent de rôle en temps réel en les supprimant de l'Active Directory.

Ce que les utilisateurs aiment :

"Un excellent support, documentation et ressources sont disponibles. L'équipe de support de compte de OneLogin est au top pour vérifier avec nous que tout continue de bien se passer avec des réunions trimestrielles. Lors de ces réunions, ils passent en revue notre compte OneLogin et nous tiennent informés de ce que OneLogin a prévu pour les futures versions. Ils passent en revue tous les tickets de support que nous avons soumis et répondent à toutes les questions que nous pourrions avoir. Nous apprécions toute leur communication ; elle est de premier ordre."

- Avis sur OneLogin, Jon D.

Ce que les utilisateurs n'aiment pas :

"Du côté utilisateur, OneLogin nécessite un minimum de connaissances en informatique, ce qui peut entraîner des problèmes de support avec les utilisateurs qui sont moins avancés technologiquement. L'utilisation requise d'une extension présente un problème lorsque nous soutenons des parents qui utilisent des ordinateurs portables fournis par le travail, car souvent les téléchargements d'extensions sont restreints pour eux."

- Avis sur OneLogin, Christian W.

5. Auth0

Auth0 fournit une plateforme simple qui permet une authentification, une autorisation et un accès sécurisé faciles pour les applications, les appareils et les utilisateurs finaux. Il rend la gestion des comptes utilisateurs fonctionnelle pour tout le monde avec sa solution extensible et de niveau expert que les équipes de sécurité et de développement apprécient. Les équipes de sécurité et de développement comptent sur sa simplicité, son extensibilité et son expertise pour rendre la gestion des identités facile pour tout le monde.

Ce que les utilisateurs aiment :

"Les démarrages rapides sont bons. Ils vous donnent un bon point de départ, et les articles et l'explorateur d'API vous permettent de tester certaines des capacités des bibliothèques."

- Avis sur Auth0, Domanic S.

Ce que les utilisateurs n'aiment pas :

"Parfois, l'interface utilisateur semble encombrée car il est difficile de trouver quelque chose. Par exemple, naviguer vers différents onglets alors qu'il devrait être visible uniquement dans l'onglet actuel."

- Avis sur Auth0, Kamal W.

Protégez vos actifs d'information contre les accès non autorisés

Utilisez le provisionnement d'utilisateurs pour intégrer ou désintégrer des utilisateurs afin de gagner du temps et d'ajouter une couche de sécurité robuste autour de vos actifs d'information. Cela vous aidera à accélérer le processus et à vous concentrer sur les tâches qui sont cruciales du point de vue de la sécurité.

Maintenant que vous avez provisionné des comptes utilisateurs avec accès au système et aux logiciels, il est conseillé de s'assurer que ces logiciels sont utilisés efficacement pour chaque centime que vous dépensez pour eux.

En savoir plus sur comment gérer les actifs logiciels dans votre entreprise et éviter les erreurs coûteuses.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.