En tant qu'administrateur réseau entreprenant un nouveau projet, vous savez que confondre les proxys directs et inverses peut entraîner des configurations réseau sous-optimales.

Bien que les deux réseaux de proxy se situent au milieu du trafic réseau, leurs rôles sont distincts et essentiels dans différents contextes.

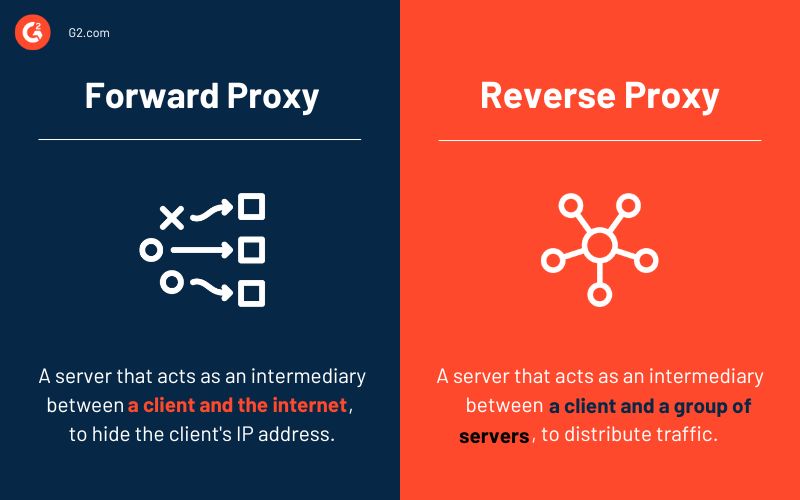

Proxy direct vs. proxy inverse

Un proxy direct se concentre sur le côté client, régulant l'accès et améliorant la sécurité au sein d'un réseau. En revanche, un proxy inverse agit au nom des serveurs, gérant les demandes externes et offrant des avantages supplémentaires en matière de sécurité.

Clarifions la confusion en disséquant les principales différences entre les proxys directs et inverses.

Nous explorerons leurs fonctionnalités, approfondirons leurs avantages en termes de performance et de sécurité, et vous aiderons à déterminer le meilleur choix pour des scénarios réseau spécifiques. Vous serez bien informé sur le déploiement des proxys, garantissant que votre réseau interne fonctionne de manière fluide et sécurisée.

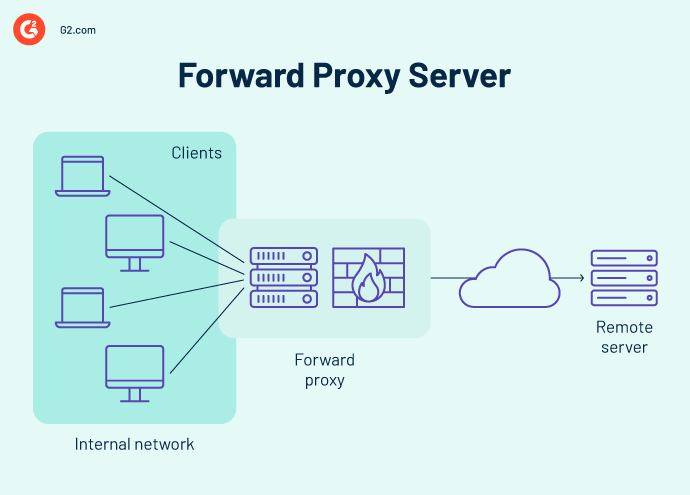

Qu'est-ce qu'un proxy direct ?

Imaginez que vous utilisez un navigateur web pour demander des informations à un site web. Dans le modèle traditionnel, votre demande se rend directement au serveur, qui la traite et vous renvoie l'information. Avec un proxy direct, le processus est légèrement différent.

Vous, utilisant votre navigateur web, faites une demande pour accéder à un site web. Le serveur proxy direct intercepte cette demande et l'évalue en fonction de règles prédéfinies, qui pourraient impliquer des vérifications de cybersécurité ou des listes de contrôle d'accès.

Si la demande est autorisée, le proxy la transmet au serveur du site web en utilisant son adresse IP. Le serveur du site web traite la demande et envoie sa réponse au serveur proxy.

Le proxy reçoit la réponse du serveur. Il peut effectuer des actions supplémentaires, telles que le filtrage de contenu ou la mise en cache des données fréquemment consultées. Enfin, le proxy transmet la réponse à votre appareil, vous permettant de voir le contenu du site web.

Cas d'utilisation courants des proxys directs

- Mise en cache et filtrage de contenu

- Anonymisation des requêtes web

- Contournement des restrictions géographiques et des blocages réseau

- Surveillance et contrôle de l'utilisation d'Internet

Vous voulez en savoir plus sur Logiciel de réseau proxy ? Découvrez les produits Réseau Proxy.

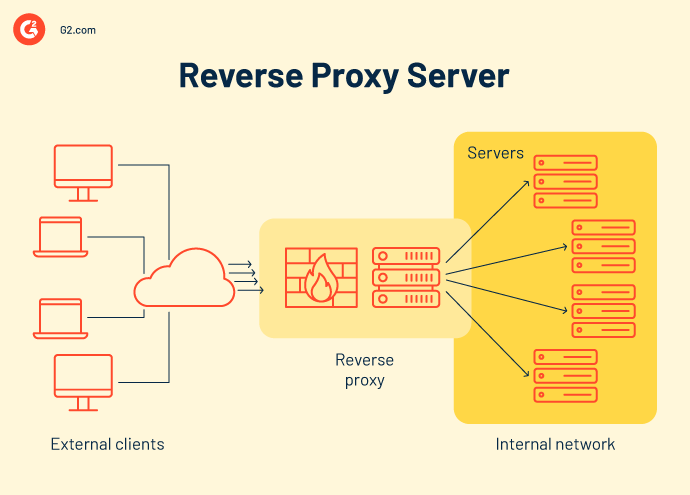

Qu'est-ce qu'un proxy inverse ?

Dans le modèle client-serveur traditionnel, vous demandez directement des informations à un serveur web. Un proxy inverse change cette dynamique en tant que serveur intermédiaire positionné devant un ou plusieurs serveurs web.

Le proxy inverse se situe à la périphérie du réseau, interceptant toutes les demandes entrantes des clients tentant d'accéder au contenu web. Le proxy peut mettre en œuvre des mesures de sécurité telles que l'authentification et le filtrage des demandes en fonction de règles prédéfinies avant de transmettre les demandes.

Avec différents serveurs proxy inverses derrière le proxy, il peut distribuer efficacement les demandes entrantes entre ces serveurs proxy inverses en fonction de facteurs tels que la charge de travail ou la spécialisation des serveurs. Cela aide à optimiser les performances et à éviter qu'un seul serveur ne soit surchargé. Le proxy inverse peut mettre en cache le contenu fréquemment consulté, réduisant la charge sur les serveurs d'origine et améliorant les temps de réponse des clients en servant directement le contenu mis en cache.

Après avoir effectué ces actions potentielles, le proxy inverse transmet la demande validée au serveur le plus approprié derrière lui. Le serveur web traite la demande et génère la réponse (contenu de la page web), qui est ensuite renvoyée au proxy inverse.

Enfin, le proxy inverse reçoit la réponse du serveur web et la livre au client d'origine. Le client interagit avec le contenu du site web, ignorant l'implication du proxy inverse.

Cas d'utilisation courants des proxys inverses

- Équilibrage de charge

- Terminaison SSL

- Accélération web (mise en cache de contenu statique)

- Protection contre les attaques par déni de service distribué (DDoS).

- Pare-feu d'application et amélioration de la sécurité

- Intégration de passerelle API

Différences entre un proxy direct et un proxy inverse

Comprendre la différence entre les deux types de proxys est crucial pour optimiser la sécurité du réseau.

1. Direction du proxy

Un proxy direct agit comme un intermédiaire entre les appareils clients, tels que les ordinateurs et les téléphones, et Internet. Les clients dirigent leurs demandes vers le proxy, qui les transmet ensuite au serveur prévu et renvoie la réponse du serveur aux clients.

En revanche, un proxy inverse intervient lorsqu'un client demande l'accès à du contenu web. Le client communique avec le proxy inverse, ignorant le serveur web réel gérant la demande. Le proxy inverse dirige la demande vers le serveur correct, récupère la réponse et la renvoie au client.

2. But et fonctionnalité

Un proxy direct filtre principalement le contenu, bloque les sites web potentiellement dangereux ou non autorisés, et applique des politiques de contrôle d'accès. En anonymisant les activités de navigation en masquant les adresses IP des clients, un proxy direct améliore la confidentialité des utilisateurs.

Note : Les proxys directs et les réseaux privés virtuels (VPN) peuvent prêter à confusion car ils masquent votre adresse IP. Cependant, ils diffèrent considérablement dans la manière dont ils y parviennent et le niveau de sécurité qu'ils offrent.

En revanche, un proxy inverse gère le trafic entrant en le distribuant entre plusieurs serveurs web, améliorant ainsi la réactivité. Il peut également gérer les tâches de chiffrement et de déchiffrement, réduisant la charge de travail sur les serveurs web et garantissant des canaux de communication sécurisés.

3. Placement dans le réseau

Un proxy direct est positionné entre les appareils clients et la passerelle Internet d'un réseau. Il sert d'intermédiaire qui gère les demandes des clients avant qu'elles n'atteignent Internet, lui permettant de filtrer le contenu, d'appliquer des contrôles d'accès et d'anonymiser les adresses IP des clients.

En revanche, un proxy inverse est placé devant les serveurs web au sein d'un réseau. Il agit comme l'interface principale pour les demandes des clients entrants, dirigeant le trafic vers les serveurs backend appropriés en fonction de divers facteurs tels que les algorithmes d'équilibrage de charge ou les règles de routage spécifiques au contenu.

4. Topologie du réseau

Un proxy direct est généralement configuré de deux manières principales :

- Proxy explicite : Lorsqu'il est configuré comme un proxy explicite, chaque appareil client doit être configuré manuellement pour se connecter directement au serveur proxy. Dans cette configuration, le client spécifie l'adresse et le port du serveur proxy dans ses paramètres réseau. Le serveur proxy explicite gère ensuite toutes les demandes et réponses entre le client et Internet. Cette méthode offre un contrôle plus granulaire sur l'utilisation du proxy et permet des configurations spécifiques sur chaque appareil client.

- Proxy transparent : Dans une configuration de proxy transparent, le serveur proxy est intégré à l'infrastructure réseau entre les clients et la passerelle Internet. Il intercepte automatiquement toutes les demandes sortantes des clients sans configurer les appareils clients individuellement. Le proxy transparent fonctionne de manière transparente en arrière-plan, appliquant des politiques de sécurité et de filtrage de contenu de manière uniforme sur tous les appareils du réseau. Cette approche centralisée simplifie les tâches de gestion et garantit une application cohérente des politiques de proxy sans dépendre des configurations côté client.

En revanche, un proxy inverse est souvent implémenté au sein d'un serveur web ou d'un logiciel de réseau de diffusion de contenu (CDN). Dans un environnement CDN, les proxys inverses sont stratégiquement placés à divers endroits dans le monde pour mettre en cache le contenu plus près des utilisateurs finaux, réduisant ainsi la latence et améliorant les vitesses d'accès.

5. Complexité de la configuration

La configuration d'un proxy direct est simple pour des besoins de base tels que le filtrage ou l'anonymisation, nécessitant souvent seulement quelques modifications des paramètres sur les appareils clients ou le serveur proxy lui-même.

Cependant, des configurations plus complexes sont nécessaires lors de la mise en œuvre de règles de filtrage de trafic avancées, de listes de contrôle d'accès détaillées et de mesures de sécurité complètes.

Ces configurations peuvent impliquer de spécifier quels sites web ou types de contenu sont accessibles, de définir des exigences d'authentification et de s'intégrer à d'autres conceptions de systèmes de sécurité pour surveiller et gérer l'utilisation d'Internet.

En revanche, un proxy inverse implique généralement une configuration plus complexe. Configurer un proxy inverse nécessite une planification minutieuse et la mise en œuvre de stratégies d'équilibrage de charge pour répartir uniformément le trafic entrant entre plusieurs serveurs.

De plus, des politiques de sécurité doivent être établies pour protéger les serveurs backend contre les attaques directes, y compris la mise en place de pare-feux, de chiffrement TLS/SSL et d'autres protocoles de sécurité. Des règles de mise en cache de contenu doivent également être définies pour améliorer les temps de réponse et réduire la charge sur les serveurs d'origine en servant directement le contenu fréquemment consulté depuis le proxy.

La complexité globale de la configuration d'un proxy inverse augmente avec la fonctionnalité souhaitée, en particulier dans les environnements nécessitant une haute disponibilité, une sécurité robuste et une diffusion de contenu efficace.

6. Impact sur la performance

Un proxy direct peut introduire une latence, surtout si le serveur proxy est surchargé ou éloigné du client. Ce délai se produit car toutes les demandes des clients doivent passer par le proxy avant d'atteindre le serveur de destination.

Cependant, les proxys directs peuvent également améliorer les performances grâce à la mise en cache. En stockant des copies de contenu fréquemment consulté, un proxy direct peut rapidement servir ces ressources mises en cache aux clients, réduisant ainsi le besoin de récupérer à plusieurs reprises les mêmes données sur Internet et accélérant ainsi les temps de réponse.

En revanche, un proxy inverse peut améliorer considérablement la réactivité d'un site web lorsqu'il est correctement configuré. Il réduit la charge sur les serveurs d'origine en mettant en cache le contenu statique. Les clients reçoivent des réponses mises en cache plus rapidement que de récupérer des données fraîches du serveur, ce qui conduit à une performance globale améliorée et à des temps de chargement de page plus rapides.

7. Protection contre les menaces

Les proxys directs améliorent la sécurité des utilisateurs en filtrant le contenu malveillant et en bloquant l'accès à des sites web potentiellement dangereux. Ces mesures protègent les utilisateurs contre les infections par des logiciels malveillants et les tentatives de phishing.

En revanche, les proxys inverses jouent un rôle crucial dans la protection des serveurs web contre les menaces externes du réseau. En se plaçant devant les serveurs backend, les proxys inverses agissent comme un bouclier protecteur contre les attaques DDoS. Ils y parviennent en masquant l'identité des serveurs réels traitant les demandes, rendant ainsi plus difficile pour les attaquants de cibler et d'exploiter directement les vulnérabilités de l'infrastructure backend.

Où les proxys directs et inverses se chevauchent

Les proxys directs et inverses partagent plusieurs fonctionnalités clés qui améliorent la sécurité et la gestion du réseau.

Les deux types de proxys peuvent agir comme des gardiens, filtrant le trafic en fonction de la taille et du type de fichier, ne permettant que le passage des fichiers autorisés. Ils appliquent également des contrôles d'accès, tels que la restriction d'accès en fonction des autorisations des utilisateurs ou des adresses IP. De plus, ils prennent en charge le changement de port et de protocole, ce qui aide à obscurcir les schémas d'accès et à renforcer la sécurité.

En outre, le même logiciel peut être configuré pour fonctionner comme un proxy direct ou inverse. Par exemple, des serveurs largement utilisés comme Nginx et Apache sont fréquemment déployés comme proxys inverses dans les configurations d'entreprise, mais ils sont suffisamment polyvalents pour fonctionner comme proxys directs lorsqu'ils sont configurés en conséquence.

Choisir le bon proxy pour vos besoins

Avant de plonger dans les détails, il est crucial de comprendre quelle fonctionnalité vous recherchez.

Imaginez que vous avez une main-d'œuvre à distance dispersée dans le monde entier. En raison de leur emplacement physique, l'accès à du contenu géo-restreint ou à des ressources de l'entreprise peut être lent. Ici, un proxy direct brille. Placé entre vos utilisateurs et Internet, il achemine leurs demandes, potentiellement via un serveur plus proche de la destination cible. Cela réduit la latence et améliore les temps de chargement.

Dans un autre scénario, disons que vous gérez un site de commerce électronique populaire. Pendant les heures de pointe, une augmentation du trafic peut submerger votre serveur web, provoquant des pannes et frustrant les clients. Un proxy inverse distribue les demandes de trafic entrant entre plusieurs serveurs web. Cela garantit un fonctionnement fluide et évite les temps d'arrêt.

Demandez-vous :

- Quel est votre objectif pour utiliser un proxy ? (Anonymat, contournement des restrictions géographiques, extraction de données, sécurité du site web, etc.)

- Quelle est l'importance de la sécurité pour votre application ? (Besoin de chiffrement ?)

- Quel niveau de vitesse et de performance requérez-vous ? (Important pour des tâches comme le streaming vidéo ou le jeu en temps réel)

- Avez-vous besoin d'accéder à du contenu depuis des emplacements spécifiques ou d'envoyer des demandes avec des IP spécifiques ?

Un autre facteur à considérer ici est le coût. Les proxys gratuits ont souvent des limitations comme des vitesses lentes, des connexions peu fiables et des plafonds de données. Les proxys payants offrent généralement de meilleures performances, sécurité et fonctionnalités.

Si vous avez juste besoin de débloquer un site web occasionnellement et que la sécurité n'est pas une préoccupation majeure, un proxy gratuit pourrait suffire. Cependant, préparez-vous à des vitesses lentes et à des risques potentiels pour la sécurité.

En revanche, les proxys payants sont essentiels pour des tâches comme l'extraction de données web, la collecte de données ou le streaming de contenu vidéo où la vitesse et la fiabilité sont cruciales. Lorsqu'il s'agit de données sensibles ou de performances constantes, les proxys payants sont incontournables.

Une fois que vous avez pris votre décision, faites vos recherches et comparez les fournisseurs en fonction des fonctionnalités, des prix et de la réputation.

Meilleur logiciel de réseau de proxy 2024

Que vous déployiez des proxys directs ou inverses, choisir le bon logiciel est essentiel pour optimiser les performances du réseau de proxy. Les meilleurs choix pour 2025 sont :

*Ce sont les cinq principales solutions logicielles de réseau de proxy du rapport Grid® de l'automne 2024 de G2.

Réécrire les règles de la confidentialité en ligne

Les proxys directs protègent les clients accédant à Internet en fournissant sécurité et confidentialité. Pendant ce temps, les proxys inverses améliorent la sécurité et la performance des serveurs. Comprendre leurs rôles aide à construire une architecture réseau robuste qui protège efficacement ses utilisateurs et ses données.

Les proxys directs et inverses travaillent ensemble efficacement dans la gestion du trafic réseau. À mesure que les menaces sur Internet évoluent et que les demandes des utilisateurs augmentent, ces outils adaptables peuvent se combiner pour créer une infrastructure réseau sécurisée et efficace prête à relever les défis futurs.

Pour une couche de défense supplémentaire, envisagez de mettre en œuvre des pare-feux d'application web (WAF).

Devyani Mehta

Devyani Mehta is a content marketing specialist at G2. She has worked with several SaaS startups in India, which has helped her gain diverse industry experience. At G2, she shares her insights on complex cybersecurity concepts like web application firewalls, RASP, and SSPM. Outside work, she enjoys traveling, cafe hopping, and volunteering in the education sector. Connect with her on LinkedIn.