El mundo de la seguridad de datos es un lugar peligroso.

Millones de hackers y estafadores están esperando para poner sus manos en los datos que trabajas tan duro para proteger. Las líneas entre el bien y el mal se están desdibujando a medida que los empleados aprovechan su acceso para violar datos que deberían proteger en su lugar.

En este mundo donde nadie parece ser exactamente quien dice ser, ¡debes siempre prepararte para una aventura! La importancia de la seguridad de datos no puede ser subestimada para negocios de cualquier tamaño.

La eliminación permanente de datos se ha vuelto cada vez más relevante en los últimos años. Hay muchas maneras de asegurar los datos. Sin embargo, algunas herramientas de seguridad de datos utilizadas hoy en día no eliminan permanentemente todos los rastros de información en los dispositivos de almacenamiento.

Las herramientas de eliminación de datos, también conocidas como software de destrucción de datos, eliminan permanentemente material sensible de los dispositivos de almacenamiento y son típicamente utilizadas por agencias gubernamentales, bufetes de abogados y empresas privadas con datos sensibles o confidenciales.

¿Qué es la eliminación de datos?

La eliminación de datos, también conocida como limpieza de datos o borrado de datos, es una técnica basada en software para sobrescribir efectivamente datos almacenados electrónicamente con información binaria aleatoria según un estándar dado. Esta es una parte necesaria de cualquier proceso seguro de eliminación o desmantelamiento de hardware.

La eliminación de datos es una tarea técnica y específica en el tiempo que los equipos de seguridad de TI internos realizan para lograr la sanitización de datos. En comparación con otras técnicas de sanitización de datos comúnmente utilizadas, la eliminación de datos da a los individuos no autorizados una mínima oportunidad de acceder a datos sensibles de la empresa.

Las leyes y regulaciones de cumplimiento de datos se han vuelto más estrictas, con nuevas multas punitivas y políticas introducidas en los últimos años. Esto, impulsado por la frecuencia de los ciberataques, el aumento de la exposición a amenazas criminales y el mayor escrutinio para el cumplimiento regulatorio, ha hecho inevitable que las empresas aseguren sus datos más seriamente.

La eliminación de datos es el método preferido de sanitización de datos. Puede realizarse en entornos tanto activos como inactivos para satisfacer las necesidades de diferentes tecnologías y escenarios de uso a lo largo del tiempo.

Antes de desmantelar o donar, las empresas deben sanitizar los datos en servidores, PCs, discos duros y dispositivos móviles. Destruir dispositivos removibles antes de que se pierdan o sean robados es esencial.

¿Por qué es importante la eliminación de datos?

Las violaciones de datos son comunes, y los hackers siempre buscan nuevas formas de robar información personal identificable (PII), propiedad intelectual y secretos comerciales. La creciente retención de datos sensibles, los avances tecnológicos acelerados y la vida útil limitada de los activos de TI han impulsado la necesidad de la eliminación permanente de datos de equipos electrónicos cuando se retiran o reacondicionan.

En los últimos años se han promulgado varias leyes en diferentes industrias, guiando a las organizaciones sobre la protección y eliminación de datos para asegurar el cumplimiento regulatorio.

La eliminación de datos no es una tecnología nueva, pero se está volviendo popular debido a los riesgos de protección de datos, privacidad y seguridad de la información. Ante escándalos de filtración de datos sin precedentes y ciberataques, incluidos ataques de ransomware, las agencias gubernamentales y las organizaciones necesitan hacer cumplir estrategias de protección actualizadas para la gestión de datos sensibles.

La verdadera eliminación ayuda a defenderse contra violaciones de datos, cumplir con muchas regulaciones de seguridad de datos, usar recursos de manera óptima e implementar prácticas ecológicas mientras se gestiona un complejo portafolio de activos de TI.

Borrar datos ofrece a las empresas certificaciones de eliminación a prueba de manipulaciones para asegurar el cumplimiento con estándares de protección de datos en expansión que requieren minimización de datos, derecho a la eliminación o derecho al borrado.

También permite a las empresas pasar de técnicas de eliminación de datos y equipos menos ecológicas a modelos de negocio circulares más sostenibles. Con la eliminación de datos, las empresas pueden revender o reutilizar dispositivos sin temor a exponer datos sensibles, lo que resulta en una considerable reducción de residuos electrónicos.

Lo que no es la eliminación de datos

Muchas personas creen erróneamente que la eliminación de datos y varios enfoques incompletos de sanitización de datos son idénticos. Estas técnicas inadecuadas de sanitización de datos no están probadas para hacer que los datos sean irrecuperables en dispositivos de almacenamiento adecuados. Tampoco proporcionan las etapas de verificación y certificación requeridas para la sanitización de datos.

Aquí hay una lista de métodos parciales de sanitización de datos:

- Eliminación de datos

- Reformateo

- Restablecimiento de fábrica

- Destrucción de archivos

¿Quieres aprender más sobre Software de Destrucción de Datos? Explora los productos de Destrucción de datos.

Características de la eliminación de datos

A diferencia de las técnicas tradicionales de destrucción de datos, que pueden dañar el medio de almacenamiento, la eliminación de datos se basa en software. Puede aplicarse tanto a dispositivos físicos como virtuales en un entorno aislado o desatendido.

Borrar datos en un dispositivo de almacenamiento digital significa que todos los sectores del dispositivo son reemplazados verificablemente con ceros y unos. Mientras se preserva la funcionalidad del dispositivo, todos los datos son irrevocablemente irrecuperables.

- Borrar datos en un dispositivo de almacenamiento digital implica que todos los sectores son reescritos verificablemente con ceros y unos. Esto destruye permanentemente los datos mientras el dispositivo sigue funcionando.

- En la sanitización dirigida, un archivo, carpeta o ubicación especificada, como un número de unidad lógica (LUN), es reescrito verificablemente. Al mismo tiempo, las regiones no dirigidas permanecen intactas y funcionales.

La eliminación segura de datos te da la tranquilidad de que los datos confidenciales han sido eliminados más allá de la recuperación y el acceso.

Software de eliminación de datos

El software de eliminación de datos sobrescribe la información en todos los sectores de un dispositivo de almacenamiento, como discos duros (HDDs), con una cadena de datos pseudoaleatorios inútiles. Una buena herramienta de eliminación verifica los datos purgados para confirmar la destrucción permanente de datos.

El software de eliminación de datos también puede destruir remotamente datos sensibles si se utiliza una contraseña incorrecta para iniciar sesión. Esta técnica es común en dispositivos móviles para prevenir el robo y salvaguardar los datos personales en caso de robo del dispositivo.

Para lograr una eliminación completa de datos, una solución de software debe:

- Permitir la selección de estándares particulares según las demandas de tu industria y empresa.

- Confirmar si el proceso de sobrescritura eliminó efectivamente los datos de todo el dispositivo o los datos objetivo.

- Generar un certificado a prueba de manipulaciones, incluyendo detalles que confirmen que la eliminación fue exitosa y escrita en todas las partes del dispositivo, junto con otra información sobre el dispositivo y el estándar empleado.

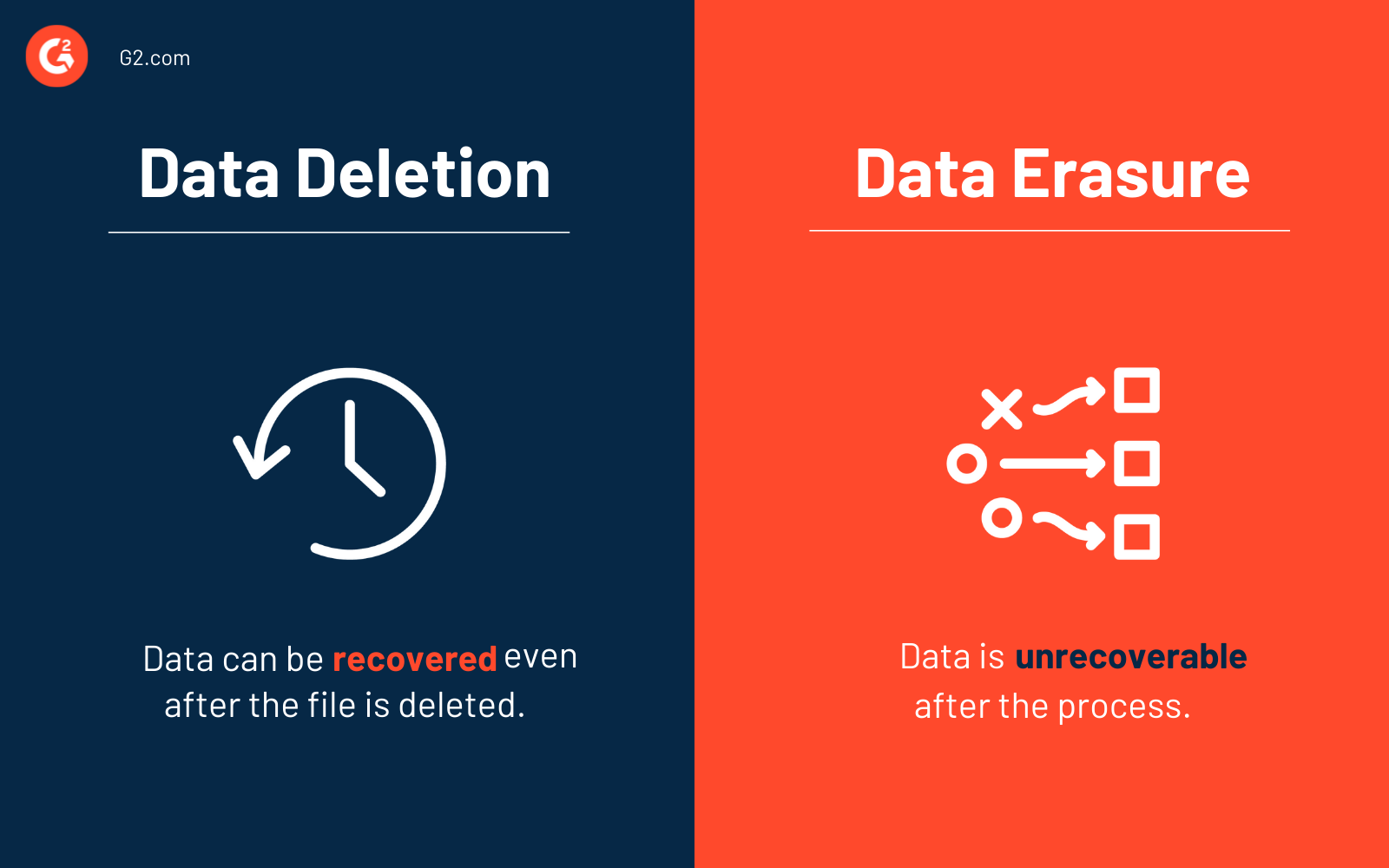

¿Cuál es la diferencia entre la eliminación de datos y la eliminación de datos?

La eliminación y la eliminación de datos ambos eliminan datos, pero son radicalmente diferentes, desde sus objetivos y técnicas hasta los resultados finales.

Eliminación de datos

Un sistema operativo (OS) utiliza un sistema de archivos, que es esencialmente una estructura de tabla, para mantener registros de todas las unidades de almacenamiento lógicas o clústeres en el disco duro y cómo estos clústeres almacenan y recuperan datos. La Tabla de Asignación de Archivos (FAT) y las unidades del Sistema de Archivos de Nueva Tecnología (NTFS) en Windows, así como los volúmenes del Sistema de Archivos de Apple (APFS) en macOS, son algunos sistemas de archivos bien conocidos para almacenar y recuperar información.

La tabla de asignación de archivos mantiene las direcciones de los datos almacenados en los clústeres, comúnmente llamados punteros (o Nodos en macOS). El OS elimina los punteros del archivo durante la eliminación de datos y designa el clúster asociado en FAT o la tabla maestra de archivos (MFT) como 'disponible' para nuevos archivos o almacenamiento de datos.

La eliminación de datos no borra el archivo ni su contenido, sino simplemente el puntero (la ubicación del archivo), haciéndolo invisible e indisponible para el uso regular. Sin embargo, el archivo borrado todavía existe en el medio de almacenamiento. Los usuarios pueden recuperarlo rápidamente con software de recuperación de datos.

Eliminación de datos

La eliminación de datos sobrescribe los datos existentes en un dispositivo de almacenamiento con patrones binarios como '1s' y '0s' o patrones pseudoaleatorios sin sentido para borrarlos o sanitizarlos. Esto elimina o sanitiza los datos para hacerlos completamente inútiles. En pocas palabras, cuando los datos se eliminan o se reemplazan con patrones binarios, se vuelven ininteligibles.

Las técnicas de sobrescritura para borrar datos en dispositivos de almacenamiento varían en términos de los patrones y pases empleados y cómo se verifica el resultado de un método de sobrescritura específico en una unidad. Por ejemplo, la técnica DoD 5220.22-M utiliza tres pases de 0s, 1s y caracteres aleatorios para la destrucción completa de datos con un informe de eliminación.

Aquí hay un resumen rápido de las diferencias entre la eliminación de datos y la eliminación de datos.

| Eliminación de datos | Eliminación de datos |

| Elimina la dirección del archivo de la MFT | Destruye los datos sobrescribiéndolos con unos y ceros |

| Los datos eliminados pueden ser recuperados usando una herramienta de recuperación de datos | Los datos eliminados no pueden ser recuperados por ninguna técnica |

Métodos de eliminación de datos

Según el Instituto Nacional de Estándares y Tecnología (NIST), la eliminación de datos puede realizarse de las siguientes maneras:

- Sobrescritura: Los datos obsoletos o descartados se sobrescriben con datos no sensibles (0's y 1's) usando software de eliminación de datos.

- Borrado de bloques: Una herramienta de eliminación de datos apunta a direcciones de bloques lógicos en el dispositivo de almacenamiento, incluidas aquellas que no están actualmente mapeadas a direcciones activas, para borrar todos los datos en el dispositivo.

- Borrado criptográfico: Esta técnica de borrado de datos se utiliza para dispositivos con características de cifrado de datos integradas, como las Unidades de Autocifrado (SEDs). Una plataforma de eliminación de datos exitosa puede destruir la clave necesaria para decodificar los datos en SEDs, haciéndolos irrecuperables.

Estándares de eliminación de datos

Varias estrategias de eliminación de datos en todo el mundo borran completamente información confidencial, sensible y privilegiada de diferentes dispositivos de almacenamiento. Algunos de estos algoritmos de eliminación son creados por las agencias militares más renombradas del mundo, como el Departamento de Defensa de los Estados Unidos, gobiernos y empresas comerciales.

Estos métodos aseguran que los archivos secretos y privados no se filtren ni caigan en manos de una entidad no autorizada o enemiga y no puedan ser recuperados usando ninguna técnica comúnmente disponible. A continuación se presentan los estándares de eliminación de datos más efectivos para borrar datos y solidificar la privacidad y la seguridad de los datos.

1. El Departamento de Defensa de los Estados Unidos (DoD 5220.22-M)

El Servicio de Seguridad de Defensa (DSS) creó DoD 5220.22-M para la sanitización segura de datos. También es uno de los estándares de eliminación más avanzados, seguros y ampliamente utilizados para la sanitización de datos. Se implementa en tres y siete pases con frecuencias de verificación variables.

Otras versiones prominentes del estándar son:

- DoD 5220.22-M (ECE): Sobrescribe los datos 7 veces (7 pases)

- DoD 5220.22-M (E): Sobrescribe los datos 3 veces (3 pases)

- DoD 5220.28-M (STD): Sobrescribe los datos 7 veces (7 pases)

La diferencia es que cada uno emplea un carácter diferente y su complemento en varios intervalos de verificación y número de pases.

2. Ejército de los Estados Unidos AR 380-19

El enfoque de eliminación de datos del Ejército de los Estados Unidos AR 380-19 está definido y publicado por el Ejército de los Estados Unidos en la Regulación del Ejército 380-19. Esta técnica de eliminación de datos elimina los datos en tres pases.

- Pase 1: Genera un carácter aleatorio

- Pase 2: Escribe un carácter específico sobre los datos (por ejemplo, 1)

- Pase 3: Sobrescribe el complemento del carácter proporcionado (que es cero) y luego verifica el proceso de sobrescritura

3. Fuerza Aérea de los Estados Unidos AFSSI-5020

La Fuerza Aérea de los Estados Unidos (USAF) definió el AFSSI-5020 en la Instrucción de Seguridad del Sistema de la Fuerza Aérea 5020. Esta técnica de eliminación de datos utiliza ceros, unos y valores pseudoaleatorios pero en una secuencia y número de pases diferentes. Es muy similar al DoD 5220.22-M.

- Pase 1: Sobrescribe cero en el conjunto de datos

- Pase 2: Sobrescribe uno en el conjunto de datos

- Pase 3: Sobrescribe un número pseudoaleatorio y luego valida los datos sobrescritos

4. RCMP canadiense TSSIT OPS-II

La Real Policía Montada de Canadá (RCMP) desarrolló el método de eliminación de datos TSSIT OPS-II. Emplea seis pases de valores repetidos complementarios antes de sobrescribir un carácter pseudoaleatorio con validación en la séptima iteración.

- Pase 1: Sobrescribe un valor establecido en los datos (como cero)

- Pase 2: Sobrescribe el complemento del Pase 1 (en este caso, uno)

- Pase 3: Sobrescribe el complemento del Pase 2 (cero)

- Pase 4: Sobrescribe el complemento del Pase 3 (uno)

- Pase 5: Sobrescribe el complemento del Pase 4 (cero)

- Pase 6: Sobrescribe el complemento del Pase 5 (uno)

- Pase 7: Sobrescribe un valor pseudoaleatorio y valida el proceso de eliminación de datos

A diferencia del DoD 5220.22-M, que valida la sobrescritura después de cada paso de sobrescritura, esta técnica simplemente verifica la sobrescritura en la séptima iteración.

5. HMG británico IS5

El protocolo de eliminación HMG británico IS5 emplea dos o tres pases para escribir una mezcla de datos cero, uno y aleatorios con verificación. El método de 3 pases del HMG británico IS5 es muy superior al método de 2 pases.

6. Peter Gutmann

Peter Gutmann inventó el método de sanitización de datos de Gutmann en 1996. Es uno de varios estándares de sanitización de datos basados en software en herramientas de eliminación de datos para sobrescribir datos existentes en discos duros y otros dispositivos de almacenamiento. El algoritmo funciona sobrescribiendo algunos datos pseudoaleatorios 35 veces (35 pases).

El punto crítico a recordar aquí es que el método de Gutmann emplea valores aleatorios para los primeros y últimos cuatro pases y luego utiliza un algoritmo sofisticado desde el pase 5 hasta el pase 31.

7. Estándar ruso (GOST-R-50739-95)

GOST-R-50739-95 es un conjunto de reglas de eliminación de datos rusas diseñadas para prevenir el acceso no deseado a los datos. A continuación se presentan algunos ejemplos de este algoritmo de sanitización de datos.

- Método 1: Sobrescribe cero en el primer pase y reemplaza caracteres aleatorios con los mismos caracteres del primer pase

- Método 2: Sobrescribe caracteres aleatorios con el primer pase

Beneficios de la eliminación de datos

Las técnicas de sanitización de medios más populares incluyen soluciones de eliminación de datos o Proveedores de Disposición de Activos de TI (ITADS) para la destrucción de datos. El enfoque ITAD es más popular por varias razones.

Por ejemplo, la eliminación de activos de hardware requiere infraestructura y capacidad, también puede proporcionar opciones adicionales de sanitización y es una línea de negocio establecida para manejar activos antiguos o al final de su vida útil.

Algunos beneficios de la eliminación de datos son:

- La eliminación de datos permite a las empresas limpiar sus medios de almacenamiento en las instalaciones. Este es un argumento sólido para hacer cumplir los estándares de seguridad de datos para el cumplimiento regulatorio dentro de un lugar de trabajo. La eliminación de datos a menudo complementa los métodos tradicionales de destrucción de datos como el triturado y el desmagnetizado. Independientemente del estado físico y las circunstancias en la cadena de custodia, la eliminación de datos basada en software ofrece protección de datos a prueba de fallos.

- El software moderno de eliminación de datos sanitiza con éxito los medios mientras se adhiere a estándares de eliminación globales. Esto ayuda a las empresas a cumplir con los estándares de seguridad y privacidad de datos como SOX, GLB, HIPAA, ISO27001, EU-GDPR y PCI-DSS. Además, el software de eliminación de datos crea informes de eliminación automáticos a prueba de manipulaciones y certificaciones que sirven como pistas de auditoría confiables para las necesidades de cumplimiento.

- La eliminación de datos permite el reciclaje, la reasignación o la redistribución de dispositivos. Aumenta la eficiencia y reduce los gastos.

Desafíos de la eliminación de datos

La eliminación de datos puede no ser efectiva en medios basados en flash como unidades de estado sólido (SSDs) y unidades flash USB. Estos dispositivos pueden contener datos residuales no disponibles para el algoritmo de eliminación, y los datos pueden ser recuperados de los chips de memoria flash particulares en el dispositivo.

La eliminación de datos mediante sobrescritura solo es efectiva para discos duros que funcionan y que escriben en todos los sectores. En la mayoría de los casos, el software no puede sobrescribir sectores defectuosos, pero puede contener datos recuperables.

Sin embargo, los sectores dañados pueden ser indetectables para el sistema host y, por lo tanto, para la aplicación de borrado. Este problema puede evitarse cifrando el dispositivo antes de su uso. El malware malicioso puede afectar potencialmente la eliminación de datos impulsada por software.

La eliminación de datos es un proceso más lento que otras formas de sanitización de datos. Además, la eliminación de datos requiere que las empresas creen políticas y prácticas para todos los dispositivos de almacenamiento de datos.

No te arriesgues. ¡Sobrescribe esos datos!

Las demandas de privacidad de la información, incluyendo retención de datos y eliminación, se han convertido en una preocupación para las organizaciones a medida que las regulaciones de privacidad se han vuelto más estrictas. Si bien la protección de datos es crucial, borrar los datos después de su uso es un componente esencial del ciclo de vida del uso de datos.

¿No estás satisfecho solo con la eliminación de datos? Aprende cómo diferentes métodos de sanitización de datos pueden ayudar a destruir datos permanentemente.

Keerthi Rangan

Keerthi Rangan is a Senior SEO Specialist with a sharp focus on the IT management software market. Formerly a Content Marketing Specialist at G2, Keerthi crafts content that not only simplifies complex IT concepts but also guides organizations toward transformative software solutions. With a background in Python development, she brings a unique blend of technical expertise and strategic insight to her work. Her interests span network automation, blockchain, infrastructure as code (IaC), SaaS, and beyond—always exploring how technology reshapes businesses and how people work. Keerthi’s approach is thoughtful and driven by a quiet curiosity, always seeking the deeper connections between technology, strategy, and growth.