Was ist Log-Analyse?

Log-Analyse bietet Einblick in die Leistung von IT-Infrastrukturen und Anwendungsstacks. Sie überprüft und interpretiert Protokolle, die von Servern, Netzwerken, Betriebssystemen und Anwendungen erzeugt werden.

Protokolle sind zeitgestempelte Dokumentationen eines bestimmten Computersystems. Sie enthalten häufig Zeitreihendaten, die in Echtzeit durch die Nutzung von Sammlern oder Archiven für die nachfolgende Analyse übertragen werden. Die Log-Analyse informiert Benutzer über die Systemleistung und kann auf potenzielle Probleme wie Sicherheitslücken oder bevorstehende Hardwareausfälle hinweisen.

Viele Unternehmen verwenden Log-Analyse-Software oder Log-Überwachungstools, um Anwendungsprotokolldateien effektiv zu dokumentieren und besser zu analysieren.

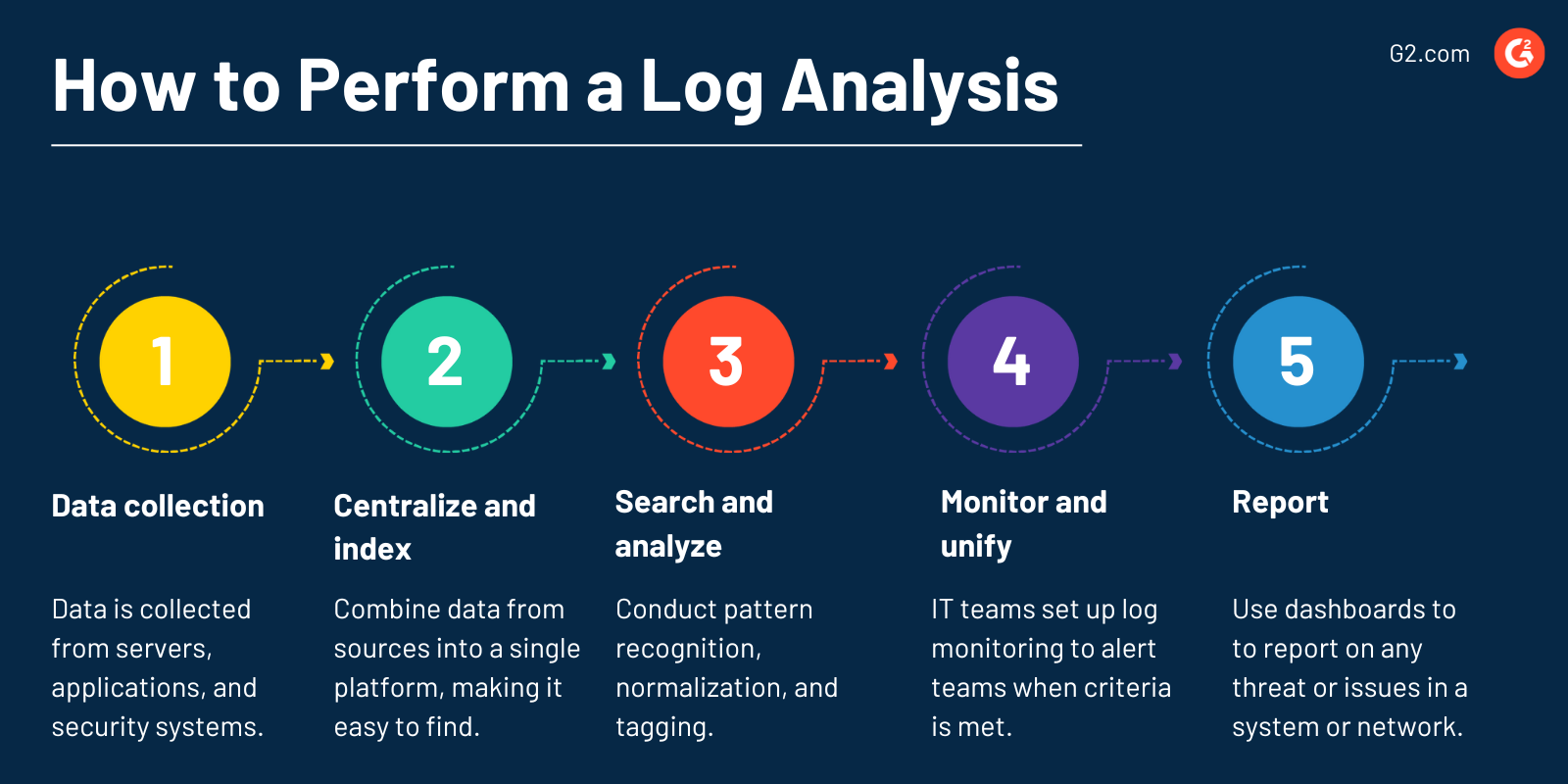

Wie führt man eine Log-Analyse durch

Die Log-Analyse untersucht Protokolldaten, die von Computersystemen, Anwendungen und Netzwerkgeräten erzeugt werden, um Sicherheits-, Compliance- und Systemleistungsprobleme zu adressieren.

Es folgt diesen Schritten:

- Datensammlung. IT-Teams installieren einen Sammler, um Daten von Quellen wie Servern, Anwendungen und Sicherheitssystemen zu sammeln. Über ein aktives Netzwerk werden Protokolldateien an einen Protokollsammelpunkt gesendet oder in Dateien für die nachfolgende Analyse gespeichert.

- Zentralisieren und indizieren. Um den Such- und Analyseprozess effizienter zu gestalten, kombinieren Fachleute Daten aus allen Protokollquellen auf einer einzigen Plattform. Protokolle werden nach der Indizierung zugänglich, sodass Sicherheits- und IT-Mitarbeiter die benötigten Daten leicht finden können.

- Suchen und analysieren. Mustererkennung, Normalisierung, Tagging und Korrelationsanalyse helfen beim Suchen und Analysieren von Protokollen.

- Überwachen und benachrichtigen. Mithilfe von maschinellem Lernen und Analysen richten IT-Organisationen automatische und Echtzeit-Protokollüberwachung ein, um ihre Teams zu benachrichtigen, wenn bestimmte Kriterien erfüllt sind. Mit Hilfe der Automatisierung können viele Protokolle über Systeme und Anwendungen hinweg kontinuierlich überwacht werden.

- Berichten. IT-Teams nutzen personalisierte, wiederverwendbare Dashboards, um über Bedrohungen oder Leistungsprobleme in einem System oder Netzwerk zu berichten. Nur Mitarbeiter, die es wissen müssen, können auf private Sicherheitsprotokolle und Analysen zugreifen.

Vorteile der Log-Analyse

Die Log-Analyse ist ein wichtiges Werkzeug für gut gewartete, sichere Computersysteme. Organisationen können ihre Systeme schützen und die Compliance mit Branchenvorschriften gewährleisten, indem sie die durch die Log-Analyse gewonnenen Erkenntnisse nutzen. Hier sind weitere Möglichkeiten, wie die Log-Analyse Unternehmen zugutekommt.

- Verbesserte Fehlersuche. Unternehmen, die regelmäßig Protokolle überwachen und analysieren, erkennen schnell Probleme. Sie identifizieren Probleme mit fortschrittlichen Log-Analyse-Tools und reduzieren die Zeit und Kosten für die Behebung erheblich.

- Verbesserte Cybersicherheit. Organisationen können Anomalien finden, Bedrohungen eindämmen und Lösungen schneller priorisieren, indem sie regelmäßig Protokolle überprüfen und analysieren.

- Erhöhte Kundenzufriedenheit. Unternehmen können sicherstellen, dass alle kundenorientierten Tools und Programme voll funktionsfähig und sicher sind, indem sie die Log-Analyse nutzen. Unternehmen können Störungen sofort erkennen oder Probleme durch konsistente und proaktive Analyse von Protokollereignissen verhindern.

- Bessere Systemleistung. Unternehmen können Engpässe, Ressourcenbeschränkungen und andere Systemleistungsprobleme finden. Sie können dann ihre Systeme optimieren und die Leistung steigern, indem sie diese Probleme angehen.

- Compliance. Mehrere Branchenvorschriften verlangen, dass Unternehmen ihre IT-Infrastruktur überwachen und überprüfen. Die Log-Analyse hilft Organisationen, diese Anforderungen zu erfüllen, indem sie ein Protokoll der Systemaktivitäten bereitstellt.

- Kosteneinsparungen. Die Log-Analyse hilft Organisationen, Ausfallzeiten zu reduzieren, Supportkosten zu senken und die Ressourcennutzung zu maximieren, was zu Kosteneinsparungen führt.

Techniken der Log-Analyse

Bei großen Datenmengen ist es für IT-Experten unpraktisch, Protokolle manuell in einer umfangreichen technischen Umgebung zu pflegen und zu analysieren. Ein Log-Management-System automatisiert wichtige Phasen der Datensammlung, Formatierung und Analyse. Nachfolgend sind einige Techniken aufgeführt, die IT-Profis zur Analyse von Protokollen einsetzen.

- Normalisierung stellt sicher, dass alle Informationen im Transaktionsprotokoll einheitlich formatiert sind, einschließlich IP-Adressen und Zeitstempel.

- Mustererkennung unterscheidet zwischen Routineereignissen, Anomalien und filtert Ereignisse basierend auf einem Musterbuch.

- Tags und Klassifikationen weisen Schlüsselwörter zu, um Ereignisse zu gruppieren und verwandte oder ähnliche Vorkommnisse gemeinsam zu untersuchen.

- Korrelationale Forschung sammelt Protokolldaten aus mehreren Quellen und analysiert sie alle gleichzeitig mit Log-Analysen.

- Künstliche Ignoranz lässt Einträge aus, die für die Funktionalität oder Gesundheit des Systems irrelevant sind.

Anwendungen der Log-Analyse

Anwendungen der Log-Analyse fallen im Allgemeinen in drei Hauptgruppen, die hier detailliert beschrieben werden:

- Überwachung. Protokolle helfen IT-Profis, die Nutzung eines Produkts oder einer Dienstleistung zu verfolgen, hauptsächlich aus Sicherheitsgründen. Teams können schädliche Nutzungsmuster erkennen, indem sie die Protokolle durchsuchen.

- Prüfung. Protokolle erleichtern Prüfungen, insbesondere im Finanzsektor. Beispielsweise können die Regulierungsbehörden im Falle eines beaufsichtigten Austauschs, der es Benutzern ermöglicht, zwischen verschiedenen Währungen zu handeln, Zugriff auf die Protokolle des Austauschs anfordern, um die Transaktionshistorie zu überprüfen.

- Debugging. Programmierer verwenden relevante Protokolle, um Bedrohungen oder Fehler in einem Produkt oder einer Dienstleistung zu erkennen und notwendige Maßnahmen zu ergreifen, um sie zu beheben.

Log-Analyse vs. Application Performance Management (APM)

Log-Analyse und Application Performance Management optimieren die Anwendungsleistung. Ihre Zwecke sind jedoch unterschiedlich.

Log-Analyse konzentriert sich auf die Handhabung der Protokolldaten. Sie dient als Voraussetzung für ein umfassenderes Application Performance Management.

Application Performance Management (APM) zielt darauf ab, die Gesamtleistung einer App zu verbessern. Die Log-Analyse unterstützt APM mit Protokolldaten, die IT-Teams befähigen, Leistungsprobleme zu beheben. Das bedeutet nicht, dass der einzige Zweck der Log-Analyse darin besteht, APM zu unterstützen. Die Log-Analyse ermöglicht es Organisationen, sensible Daten zu sichern, Compliance nachzuweisen und langfristige Trends zu erkennen, was mit dem APM-Tool als eigenständige Technologie nicht möglich ist.

Erfahren Sie mehr über die besten Application Performance Management Tools zur Verfolgung und Überwachung der Anwendungsleistung.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.