Das Versprechen von Flexibilität und Produktivität zieht Menschen zu Cloud-Diensten, aber die zusätzlichen Sicherheitsrisiken, die sie mit sich bringen, machen es für Organisationen schwierig, von lokalen Anwendungen zu wechseln.

Unternehmen, die großen Wert auf Compliance und Sicherheit legen, stoßen bei der Migration in die Cloud auf Reibungen. Einige sehen es als Verlust der Kontrolle über Daten auf ihren lokalen Servern, was zusätzliche Sicherheitsrisiken mit sich bringt. Cloud Access Security Broker (CASB) helfen solchen Unternehmen, ihre Daten zu schützen und die Sicherheit zu gewährleisten, wenn Mitarbeiter Cloud-Anwendungen nutzen. Cloud Access Security Broker werden zu einer Brücke zwischen dem Netzwerk des Unternehmens und der Cloud, indem sie die Sicherheitsrichtlinien der Organisation durchsetzen und alle Interaktionen überwachen.

Aber was ist CASB? Lernen wir mehr über Cloud Access Security Broker, CASB-Vorteile, Herausforderungen und mehr.

Was ist CASB?

Ein Cloud Access Security Broker arbeitet zwischen Cloud-Service-Konsumenten und -Anbietern, um die Sicherheitspraktiken von Unternehmen im Umgang mit Cloud-Ressourcen zu stärken. Er hilft Unternehmen, Cloud-Sicherheitsrisiken zu adressieren und gleichzeitig die Marktregulierungen einzuhalten.

Organisationen nutzen CASBs, um sicherzustellen, dass nur autorisierte Personen auf Cloud-Ressourcen zugreifen können, und senden Warnungen aus, wann immer sie eine potenzielle Bedrohung beobachten. Viele Cloud Access Security Broker-Lösungen beinhalten Funktionen wie Datenverschlüsselung und Malware-Erkennung, um Organisationen weiter zu befähigen, ihre Sicherheitslage zu verbessern, bessere Kontrolle über ihre Cloud-Ressourcen zu erlangen und Sicherheitsrichtlinien und -vorschriften einzuhalten.

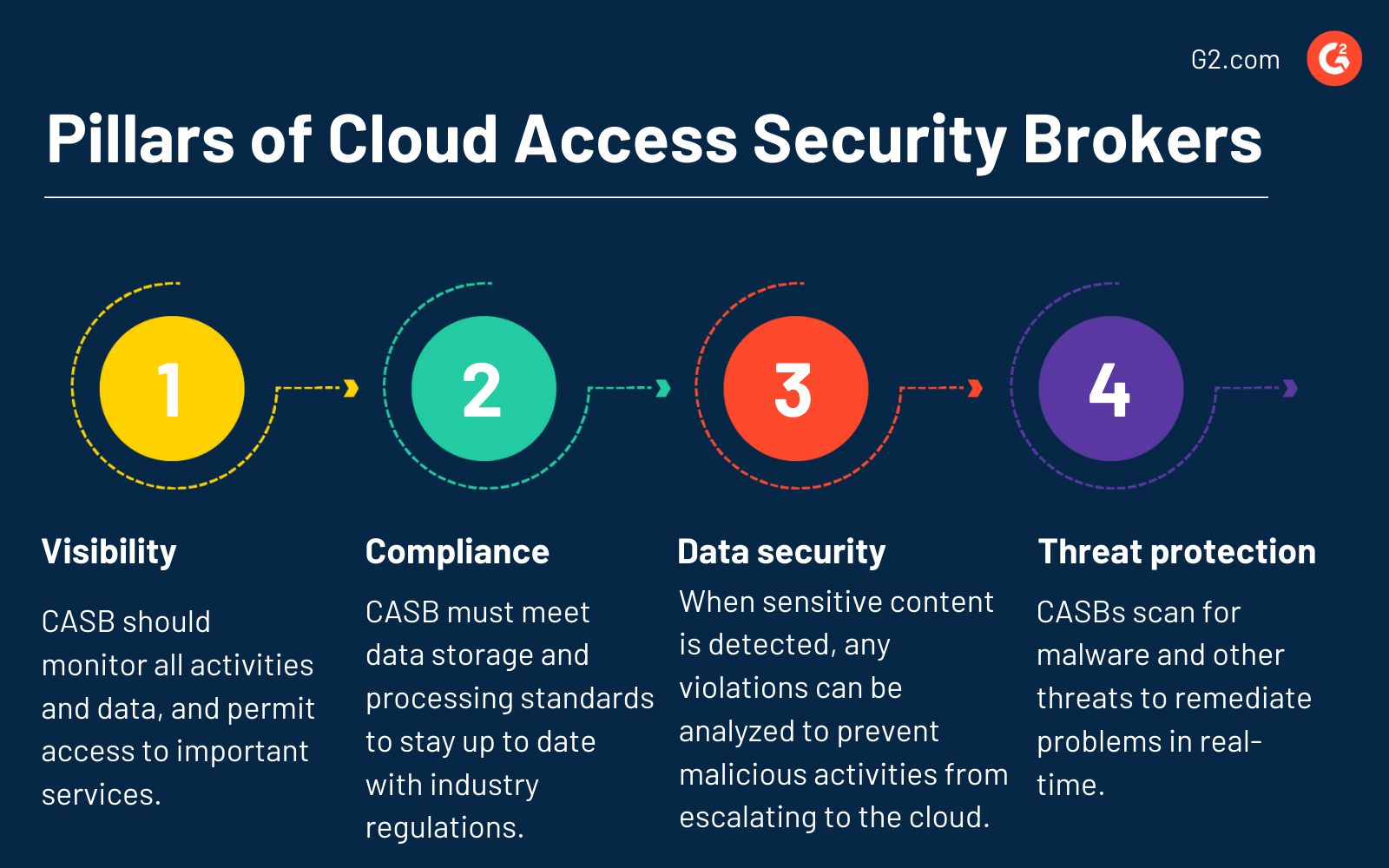

Was sind die 4 Säulen von CASB?

Durch das Verständnis dieser vier Säulen von CASB können Organisationen ihre Cloud-Umgebungen effektiv sichern, sensible Daten schützen und Risiken mindern. Nachfolgend sind die vier Säulen eines Cloud Access Security Brokers aufgeführt.

1. Sichtbarkeit

Du musst über das bloße Zulassen oder Blockieren des Zugriffs auf Ressourcen hinausgehen, wenn es um das Management von Cloud-Diensten geht. Deine CASB-Lösung sollte alle Aktivitäten und Daten überwachen und deinem Team den Zugriff auf wichtige Dienste ermöglichen. Zum Beispiel gibt ein ordnungsgemäßer CASB Zugriff auf G Suite-Dienste auf den Geräten einer Organisation, beschränkt jedoch den E-Mail-Zugriff auf Geräte, die er nicht verwaltet.

Der Wert von CASB bietet mehr als nur Schutz vor Sicherheitsbedrohungen; er garantiert auch finanzielle Sicherheit. Die Lösung macht es einfach, alle Cloud-Dienste zu entdecken, was Unternehmen hilft, ihre Cloud-Ausgaben zu verwalten. Sie unterstützt dich bei:

- Erkennen der unverzichtbaren Ressourcen für dein Team. Wenn es sich um Software handelt, kannst du mit einem mehrjährigen Vertrag fortfahren und Kosten senken.

- Bestimmen, welche Tools täglich genutzt werden. Dann kannst du mit deinem Team zusammenarbeiten, um ihre täglichen Vorteile zu verstehen. Wenn sie davon profitieren, erhöhe ihre Nutzung, um den Wert deiner Investitionen zu maximieren.

- Finden idealer Lizenzen in deinem System. Wenn dein Team sie nicht nutzt oder zu einem neuen System gewechselt ist, kannst du diese Lizenzen entfernen, um Kosten zu senken.

2. Compliance

Compliance bleibt ein Anliegen bei Datenmigrationsentscheidungen. Du musst bestimmte Standards für die Datenspeicherung und -verarbeitung einhalten, um mit den Branchenvorschriften konform zu bleiben. Auch wenn sich Compliance-Standards manchmal einschränkend anfühlen, existieren sie, um dich vor kostspieligen Datenverletzungen zu schützen. Cloud Access Security Broker können das Benutzerverhalten überwachen und Abweichungen von etablierten Normen erkennen, um Sicherheitsteams auf potenzielle Bedrohungen aufmerksam zu machen.

Cloud Access Security Broker haben relevante Kontrollen und Prüfungen, um Sicherheitsrisiken zu vermeiden, die dich daran hindern könnten, Vorschriften wie das Health Insurance Portability and Accountability Act (HIPAA) einzuhalten oder die Zahlungskartenindustrie (PCI) Compliance zu erfüllen.

3. Datensicherheit

Wenn ein Cloud Access Security Broker sensible Inhalte erkennt, können alle vermuteten Verstöße zur Analyse in die lokalen Systeme einer Organisation verschoben werden. Der CASB fungiert wie ein Torwächter, indem er bösartige Aktivitäten daran hindert, sich in die Cloud auszubreiten. Die Lösung fügt Datenverlustpräventions (DLP)-Mechanismen wie Dokumenten-Fingerprinting hinzu und reduziert die Erkennungsfläche mithilfe von Kontexten wie Benutzer, Standort, Aktivität usw.

CASBs erzwingen granulare Zugriffskontrollen, die einschränken, wer auf Daten zugreifen kann und welche Aktionen sie ausführen können.

4. Bedrohungsschutz

Malware und Bedrohungen können sich über Cloud-Speicherdienste verbreiten. CASBs ermöglichen es dir, Probleme in Echtzeit zu scannen und zu beheben. Sie kombinieren priorisierte statische und dynamische Malware-Analysen für fortschrittlichen Bedrohungsschutz. Sie verwenden fortschrittliche Bedrohungserkennungstechniken wie User and Entity Behavior Analytics (UEBA), um anomales Verhalten zu identifizieren. CASBs nutzen auch Bedrohungsinformationsfeeds, um über die neuesten Bedrohungen auf dem Laufenden zu bleiben und Maßnahmen zu ergreifen, um sie zu mindern.

Möchten Sie mehr über Cloud Access Security Broker (CASB) Software erfahren? Erkunden Sie Cloud Access Security Broker (CASB) Produkte.

CASB-Anwendungsfälle

CASBs bieten eine Vielzahl von Anwendungsfällen, um die Cloud-Sicherheit und Compliance zu verbessern. Hier sind einige der CASB-Anwendungsfälle.

- Nutzung steuern. Ein CASB bietet granulare Sichtbarkeit darüber, wie Menschen und Systeme Cloud-Ressourcen nutzen. Es gibt dir mehr Kontrolle, um die Nutzung basierend auf deinen gewählten Parametern zu steuern. Du kannst Richtlinien basierend auf Dienstkategorie oder Risiko definieren und entsprechende Maßnahmen gemäß diesen Richtlinien ergreifen.

- Datenschutz. CASBs sichern sensible Daten in deiner gesamten Cloud-Umgebung, ob genehmigt oder nicht genehmigt, mit Benutzern, die remote, über ein mobiles Gerät oder über einen Webbrowser darauf zugreifen.

- Schutz vor Bedrohungen. CASBs schützen die Cloud-Ressourcen deiner Organisation vor Bedrohungen wie Malware und Ransomware. Sie berücksichtigen mehrere Bedrohungsinformationsquellen und verwenden eine Malware-Erkennungsschicht und maschinelles Lernen, um verschiedene Arten von Cyberangriffen auf deiner Website zu erkennen.

CASB-Vorteile

CASB hilft Organisationen, Sicherheitsrichtlinien in ihrer Cloud-Umgebung durchzusetzen. Die Vorteile dieser Lösungen umfassen:

- Bewertung und Management von Schatten-IT. CASBs ermöglichen es deiner IT-Abteilung, nicht genehmigte IT-Assets zu identifizieren. Sie begrenzen die Nutzung von Schatten-IT und schützen dich vor deren Sicherheitsrisiken.

- Datenverlustprävention (DLP). CASBs erzwingen Sicherheitsrichtlinien, die verhindern, dass Benutzer oder Systeme sensible Daten wie Kreditkarten oder Sozialversicherungsnummern teilen.

- Risikobewertung. Du kannst nicht genehmigte Anwendungen sehen und die Risiken identifizieren, damit du Schritte unternehmen kannst, um sie zu vermeiden.

- Bedrohungsprävention. Es informiert dich über ungewöhnliches Verhalten in Cloud-Anwendungen, um schnell Ransomware, kompromittierte Benutzer und schurkische Anwendungen zu erkennen.

- URL-Filterung. CASB-Lösungen erkennen Websites, die Angreifer für Phishing oder Malware-Angriffe nutzen.

- Paketinspektion. Untersucht die Daten, die in ein Netzwerk hinein- und herausfließen, auf verdächtige Aktivitäten.

- Sandboxing. Einige Lösungen verfügen über eine Sandboxing-Funktion, die es Benutzern ermöglicht, Code und Programme in einer isolierten Umgebung auszuführen, um festzustellen, ob sie für das System gefährlich sind.

Herausforderungen von Cloud Access Security Brokern

Nachfolgend sind einige häufige Herausforderungen aufgeführt, mit denen Organisationen bei der Arbeit mit CASBs konfrontiert sind.

- Integrationen. Du musst sicherstellen, dass deine CASB-Lösung nahtlos mit all deinen Systemen und Umgebungen integriert wird. Dies gibt dir vollständige Sichtbarkeit über autorisierte und nicht autorisierte IT.

- Skalierbarkeit. CASB-Lösungen arbeiten mit großen Datenmengen, daher stelle sicher, dass der Anbieter, den du in Betracht ziehst, mit deinem Unternehmen und den beteiligten Systemen skalieren kann.

- Risikominderung. Nicht jede CASB-Lösung auf dem Markt kann Bedrohungen nach deren Entdeckung blockieren. Du solltest mit deinem Anbieter überprüfen, ob Risikominderungsfähigkeiten in ihrer CASB-Lösung verfügbar sind.

Wie implementiert man einen CASB

Die Implementierung eines CASB ist ein strategischer Schritt zur Verbesserung der Cloud-Sicherheitslage deiner Organisation. Um einen CASB effektiv zu implementieren, folge diesen Schritten:

- Bewerte deine Cloud-Umgebung: Führe eine gründliche Bestandsaufnahme aller genutzten Cloud-Dienste durch. Dazu gehören sowohl genehmigte als auch nicht genehmigte Anwendungen. Bewerte die spezifischen Sicherheitsbedürfnisse deiner Organisation, wie Datenverlustprävention, Bedrohungsschutz und Compliance. Identifiziere potenzielle Sicherheitsrisiken, einschließlich Datenverletzungen, unbefugtem Zugriff und Insider-Bedrohungen.

- Wähle eine CASB-Lösung: Recherchiere verschiedene CASB-Anbieter und vergleiche deren Funktionen, Preise und Support. Wähle eine Lösung, die zu den spezifischen Bedürfnissen deiner Organisation passt und sich nahtlos in deine bestehende Sicherheitsinfrastruktur integrieren lässt.

- Plane die Bereitstellung: Entwickle einen detaillierten Bereitstellungsplan, der die erforderlichen Schritte, Zeitpläne und Ressourcenallokation umreißt. Konfiguriere spezifische Richtlinien und Regeln für Datenverlustprävention, Bedrohungsschutz und Zugriffskontrolle.

- Implementiere den CASB: Installiere die CASB-Software und konfiguriere sie gemäß den spezifischen Anforderungen deiner Organisation. Integriere den CASB mit deinen Cloud-Service-Anbietern und richte Benutzerzugriffskontrollen ein, einschließlich Authentifizierungs- und Autorisierungsrichtlinien.

Top 5 CASB-Softwarelösungen

Bei G2 bewerten wir Softwarelösungen mit einem proprietären Algorithmus, der die Kundenzufriedenheit und die Marktpräsenz basierend auf authentischen Nutzerbewertungen berücksichtigt.

Um in die Liste der Cloud Access Security Broker (CASB)-Software aufgenommen zu werden, muss ein Produkt:

- Sichere Verbindungen zwischen Cloud-Service-Anbietern und Endbenutzern ermöglichen

- Sicherheitsrichtlinien in lokalen Netzwerken und Infrastrukturen durchsetzen.

- Angeschlossene Geräte vor cloudbasierten Bedrohungen und Malware schützen.

* Dies sind die führenden CASB-Lösungsanbieter aus dem G2 Summer 2024 Grid Report. Einige Bewertungen wurden möglicherweise zur Klarstellung bearbeitet.

1. Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps bietet Benutzern umfassende Echtzeit-Sichtbarkeit und Kontrolle über Cloud-Anwendungen. Du kannst überwachen, wie Menschen mit Anwendungen in der Cloud interagieren, was es einfacher macht, verdächtige Aktivitäten zu identifizieren. Das Tool integriert sich mit anderen Microsoft-Sicherheitslösungen, um deine gesamte Sicherheitslage zu verbessern.

Was Benutzer am meisten mögen:

„Ich mag, wie MDCA die sensiblen Daten in allen integrierten Cloud-Anwendungen davor schützt, das Netzwerk zu verlassen. Die Anpassung des Dashboards ist beeindruckend. Mit den Dashboard-Vorlagen können wir viele detaillierte Informationen anzeigen.“

- Microsoft Defender for Cloud Apps Review, Arunkumar K.

Was Benutzer nicht mögen:

„Die Benutzeroberfläche von Microsoft Defender kann schwierig zu navigieren sein und erfordert Zeit, um ihre Funktionen zu verstehen.“

- Microsoft Defender for Cloud Apps Review, Shashank G.

2. FortiCASB

FortiCASB ermöglicht es Organisationen, Benutzeraktivitäten zu überwachen und Compliance-Risiken in der Cloud zu verwalten. IT-Teams können FortiCASB nutzen, um Sicherheitsrichtlinien schnell innerhalb einer benutzerfreundlichen Benutzeroberfläche einzurichten.

Was Benutzer am meisten mögen:

„FortiCASB ist am besten für Cloud-Sicherheit als Broker-Dienst geeignet. Es hilft, Daten in der Cloud zu sichern, den Zugriff zu verwalten und ist einfach zu verwalten, da es über eine praktische Konsole verfügt.“

- FortiCASB Review, Deendayal G.

Was Benutzer nicht mögen:

„Die Anpassung der Whitelist-Optionen hat einige Einschränkungen. Erweiterte Funktionen wie die Inspektion von in Software-as-a-Service und Infrastructure-as-a-Service gespeicherten Daten fehlen."

- FortiCASB Review, Max L.

3. Avast Secure Internet Gateway

Avast Secure Internet Gateway bietet zuverlässige Bedrohungserkennungsfähigkeiten, um Malware, Phishing-Angriffe und andere Online-Bedrohungen zu bekämpfen. Die Lösung liefert schnell Updates, um deine Verteidigung gegen neue Cloud-Schwachstellen und Sicherheitsrisiken aktuell zu halten.

Was Benutzer am meisten mögen:

„Es ist alles, was man von einer Lösung für sicheres Web-Filtering erwarten kann. Wir haben es genutzt, um unsere Netzwerksicherheitsbemühungen zu verbessern, indem wir ein eher kleines Ökosystem (>75 Geräte) gehostet haben. Es ist schnell und einfach einzurichten und wird durch die Branchenexpertise von Avast unterstützt.“

- Avast Secure Internet Gateway Review, Keylor A.

Was Benutzer nicht mögen:

„Wie bei jeder anderen Sicherheitslösung da draußen können einige Filter dazu führen, dass das System langsamer wird. Kann manchmal etwas nervig sein, wenn man es eilig hat.“

- Avast Secure Internet Gateway Review, Chinmay V.

4. Citrix Secure Workspace Access

Citrix Secure Workspace Access ermöglicht es IT-Teams, Zugriffsberechtigungen zu verwalten und Benutzeraktivitäten und -verhalten konsequent zu verfolgen. Das Tool integriert sich in bestehende Infrastrukturen, um die Bereitstellung zu vereinfachen.

Was Benutzer am meisten mögen:

„Citrix Secure Access ermöglicht es mir, überall mit der Gewissheit über die Datensicherheit zu arbeiten. Diese Plattformlösung wird von allen Arbeitgebern, für die ich gearbeitet habe, vertraut. Ich kann mich häufig ohne Fehler während des Tages mit meinem Arbeitsplatz verbinden.“

- Citrix Secure Workspace Access, Marcus Joshua S.

Was Benutzer nicht mögen:

„Die Integration ist etwas herausfordernd, und das Einrichten und Konfigurieren von Citrix ADC ist ebenfalls anspruchsvoll. Die breite Palette an Funktionen und Fähigkeiten des Systems kann eine größere Herausforderung für Administratoren darstellen, insbesondere für diejenigen, die damit nicht vertraut sind.“

- Citrix Secure Workspace Access, Sarhan S.

5. Symantec Web Security.cloud

Symantec Web Security.cloud verwendet fortschrittliche Filtertechniken, um Malware und andere Bedrohungen für deine Cloud-Umgebung zu blockieren. Es bietet detaillierte Berichts- und Analysetools, um Organisationen zu befähigen, ihre Sicherheitslage effektiv zu verwalten. Die Lösung schützt Daten und Personen in Cloud-Umgebungen.

Was Benutzer am meisten mögen:

„Der Endpoint Manager ist ein herausragendes Merkmal, das es dir ermöglicht, Richtlinien für Virenschutz, Firewall und Ausnahmen in verschiedenen Bereichen zu verwalten. Die Flexibilität bei der Bereitstellung von Clients auf Servern oder eigenständigen Paketen macht es zu einer guten Wahl für verschiedene Arten von Unternehmen. Ich mag auch, dass du die Einstellungen anpassen kannst, um bestimmte Bedrohungsbenachrichtigungen ein- oder auszuschalten. Der Support ist auch reaktionsschnell und sie erledigen den Job.“

- Symantec Web Security.cloud Review, Karanveer S.

Was Benutzer nicht mögen:

„Ich denke, es verursacht viel Batterieverbrauch, da es kontinuierlich im Hintergrund aktiv ist. Ich muss es zwangsweise herunterfahren, um zu verhindern, dass es viel Batterie und RAM verbraucht.“

- Symantec Web Security.cloud Review, Abhijeet G.

Halte deine Cloud-Umgebungen sicher

Du verstehst bereits, dass du die richtigen Maßnahmen ergreifen musst, um deine Ressourcen zu sichern und zu schützen, während du dein Unternehmen in die Cloud überführst. Die Einführung einer CASB-Lösung wird dir einen umfassenden Überblick über genehmigte und nicht genehmigte IT-Assets geben, ungewöhnliches Mitarbeiterverhalten erkennen und dir helfen, die relevanten Vorschriften einzuhalten. Du wirst im Blick haben, was jeder in der Cloud tut, um die Stärke deiner Cybersicherheit zu garantieren.

Erfahre mehr über Cloud Security Posture Management (CSPM) und wie es sich von anderen Cloud-Lösungen unterscheidet.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.