Die Verwaltung von Benutzeridentitäten in einer Organisation ist für IT-Teams ein Albtraum.

Warum sollte es auch anders sein? Jeder Mitarbeiter in einer Organisation nutzt wahrscheinlich täglich ein Dutzend Apps, die sowohl in der Cloud als auch in der lokalen Infrastruktur bereitgestellt werden. Einige arbeiten im Büro, einige von zu Hause aus, einige auf ihrem Laptop und einige auf ihrem Telefon.

Bis jetzt war ein zentrales Identity and Access Management (IAM) System das traditionelle Arbeitspferd, mit einer einzigen Autorität, die für die Überprüfung und Kontrolle der Benutzeridentität und des Zugriffs verantwortlich ist. Systemadministratoren und IAM-Teams schätzen seine Einfachheit und zentrale Kontrolle.

Es gibt jedoch wachsende Bedenken hinsichtlich potenzieller Datenverletzungen. Der Mangel an Kontrolle über Benutzerdaten und Datenschutzbedenken stehen auch dem vollständigen Seelenfrieden im Wege.

Der Ruf nach einem benutzerzentrierteren und datenschutzfreundlicheren Ansatz im Identitätsmanagement hat zum Aufstieg des dezentralen Identitätsmanagements geführt.

Was ist der Unterschied zwischen zentralem und dezentralem Identitätsmanagement?

Zentrales IAM speichert Benutzerdaten an einem einzigen Ort, was die Benutzerfreundlichkeit erleichtert, aber das Risiko von Verletzungen birgt. Dezentrales IAM ermöglicht es Benutzern, Daten in ihrer sicheren digitalen Brieftasche zu speichern, wodurch sie die Kontrolle über ihre Daten erhalten und die Sicherheit verbessert wird, aber Herausforderungen wie Interoperabilität entstehen.

Auf einer Blockchain aufgebaut, sind dezentrale Identitätslösungen zu einem Schlagwort im IAM-Bereich geworden, da sie das Potenzial zeigen, die Verifizierung zu erleichtern und den Benutzern die Kontrolle über ihre Daten zu geben.

Aber was ist die bessere Wahl für Ihre Organisation? Finden wir es heraus. Wir werden tief in jede Art von Identitätsmanagement eintauchen, sie vergleichen und zu einem Schluss kommen.

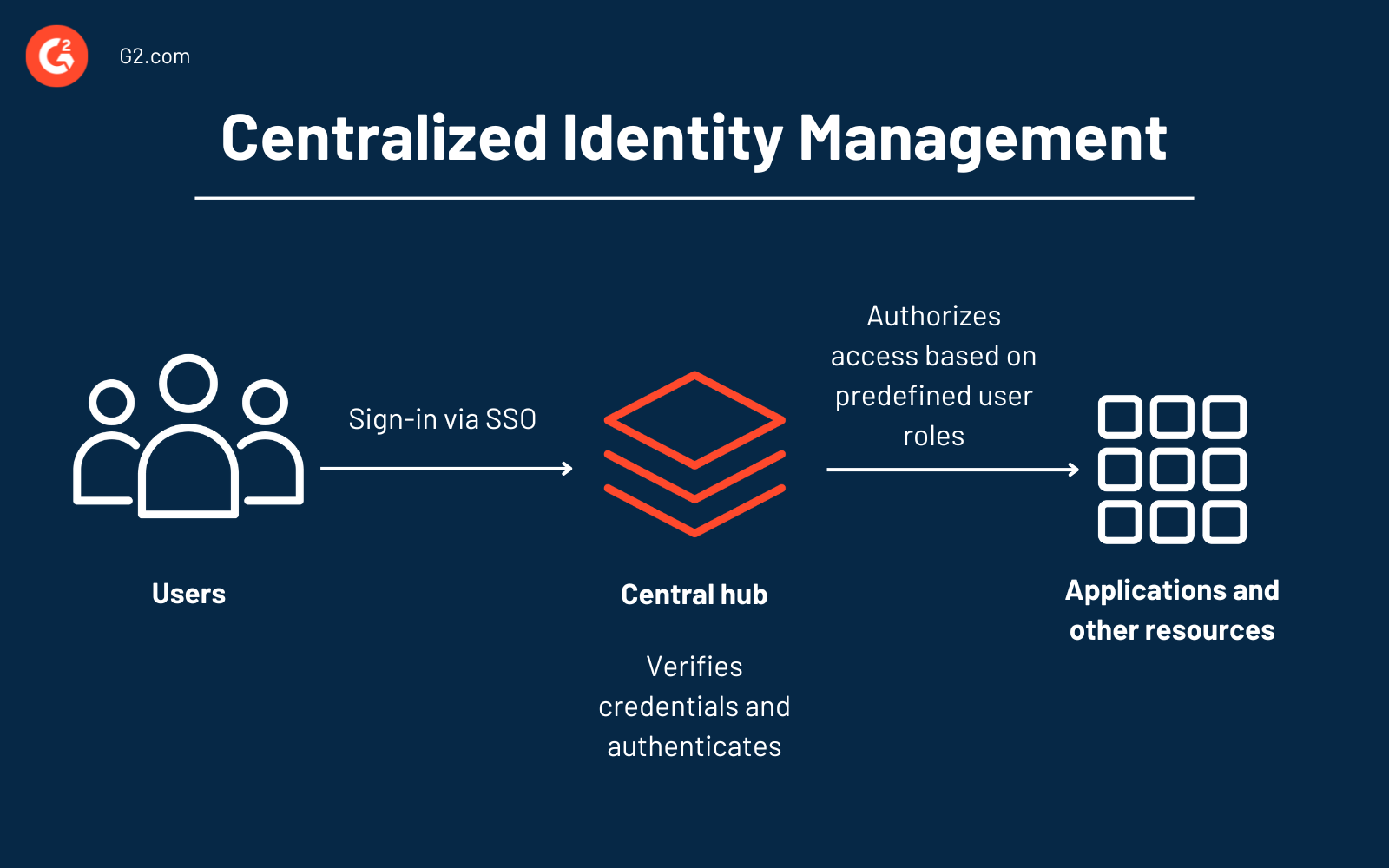

Was ist zentrales Identitätsmanagement?

Zentrales Identitätsmanagement beinhaltet das Sammeln und Speichern von Benutzeridentitätsdaten in einer zentralen Datenbank. Die Benutzer können Mitarbeiter, Kunden, Partner oder Endbenutzer von Anwendungen sein, und die Daten könnten Identifikatoren wie Benutzernamen, E-Mail-Adressen, von der Regierung ausgestellte Ausweise, Biometrie, Passwörter und andere mit der Person verknüpfte Werte umfassen.

Zentrales Identitätsmanagement konsolidiert alle Benutzeridentifikations-, Authentifizierungs- und Autorisierungsprozesse in einem einzigen System. Aus geschäftlicher Sicht verwenden IT-Teams eine einzige einheitliche Datenbank, um Benutzeridentität und Zugriff auf Ressourcen zu verwalten und zu kontrollieren.

Aus der Sicht des Endbenutzers vereinfacht die Verwendung eines zentralen IAM mit Single Sign-On (SSO) den Anmeldeprozess. Es ist nicht erforderlich, sich mehrere Benutzernamen und Passwörter zu merken, um sich bei verschiedenen Tools anzumelden.

Wie zentrales Management funktioniert

Die meisten Dienstanbieter, Unternehmen, Regierungen und andere Organisationen verwenden zentrale Identitätssysteme. So funktioniert es:

1. Der zentrale Hub

Der Kern des zentralen Identitätsmanagements ist ein zentraler Hub, der alle Benutzerkontodetails, Anmeldeinformationen, Rollen und Berechtigungen speichert. Dieser Hub kann eine Datenbank, ein Verzeichnisdienst oder eine IAM-Plattform sein.

IT-Teams koordinieren IAM-Aufgaben mit dieser Datenbank. Das IAM-Team konfiguriert und erzwingt Regeln und organisationsweite IAM-Richtlinien für sichere Anmeldungen, Zugriffskontrollen, Passwörter und Benutzerverwaltung.

Sie richten Benutzerprofile und -gruppen ein, erstellen Zugriffskontrolllisten, die definieren, auf welche Ressourcen einzelne und Gruppenbenutzer zugreifen können, integrieren interne und Drittanbieteranwendungen in SSO, verwalten das zentrale Verzeichnis und prüfen den Benutzerzugriff.

2. Authentifizierung

Wenn sich ein Benutzer anmeldet, überprüft das zentrale Repository die Benutzeranmeldeinformationen anhand seiner Aufzeichnungen und gewährt Zugriff, wenn sie gültig sind. Die Authentifizierung in modernen IAM-Systemen umfasst typischerweise Multi-Faktor-Authentifizierung (MFA), Zwei-Faktor-Authentifizierung (2FA) oder sogar passwortlose Authentifizierung.

3. Zugriffskontrolle

Das System bestimmt das Zugriffslevel des Benutzers auf verschiedene Anwendungen basierend auf ihrer Rolle und gewährt Zugriff entsprechend.

4. SSO

SSO eliminiert die Notwendigkeit für wiederholte Anmeldungen, um auf verschiedene Software zuzugreifen. Es nutzt das vorgefertigte Vertrauen zwischen dem zentralen IAM-System und den Anwendungen durch gemeinsame Sicherheitsstandards wie OAuth 2.0, OpenID Connect und Security Assertion Markup Language (SAML).

Verschiedene Kategorien von zentralen IAM-Tools

Basierend auf ihren Bereitstellungsmodellen, Funktionalitäten und den spezifischen Bedürfnissen, die sie adressieren, hier die verschiedenen Kategorien von zentralen IAM-Tools:

- Verzeichnisdienste

- Cloud-Verzeichnisdienste

- Single Sign-On (SSO) Lösungen

- Cloud-basierte Identitätsmanagement-Tools

- Privileged Access Management (PAM) Software

- Benutzerbereitstellungs- und Governance-Tools

- Biometrische Authentifizierungssysteme

Vorteile des zentralen Identitätsmanagements

Funktionen, die Sie in den besten IAM-Tools sehen, wie zentrales Passwortmanagement, Auditing, Workflow-Automatisierung und Durchsetzung von Sicherheitsrichtlinien, bieten erhebliche finanzielle und sicherheitstechnische Vorteile.

Kostenvorteile des zentralen IAM

- Automatisiert Onboarding und Offboarding von Benutzerkonten, spart Zeit und minimiert menschliche Fehler.

- Konsolidiert und verfolgt den Zugriff auf und die Nutzung verschiedener Anwendungen, was möglicherweise die Notwendigkeit mehrerer Lizenzen pro Benutzer reduziert.

- Vereinfacht das Compliance-Management mit automatisierten Berichten.

- Reduziert die Zeit, die für administrative Aufgaben im Zusammenhang mit IAM aufgewendet wird, und gibt dem IT-Team die Möglichkeit, sich auf Kernfunktionen zu konzentrieren.

Sicherheitsvorteile des zentralen IAM

- Stärkt die Authentifizierung mit Funktionen wie MFA, 2FA und biometrischer Authentifizierung.

- Ermöglicht granulare Zugriffskontrolle, bei der Benutzer nur auf das zugreifen, was sie benötigen.

- Verbessert die Sichtbarkeit und Audit-Trails der Software-Nutzung für schnellere Vorfallserkennung.

- Reduziert das Risiko des Missbrauchs privilegierter Konten, Insider-Bedrohungen und Mitarbeiter-Identitätsdiebstahl.

- Ermöglicht die Durchsetzung von Sicherheitsrichtlinien im gesamten Unternehmen und reduziert das Risiko von Schwachstellen aufgrund inkonsistenter Zugriffskontrollpraktiken.

- Zentralisiert das Passwortmanagement mit einer starken Passwortrichtlinie, die für die gesamte Organisation gilt.

16 Monate

ist die Zeit, die es dauert, um eine Kapitalrendite (ROI) aus IAM-Software zu erzielen.

Quelle: G2

Einschränkungen des zentralen Identitätsmanagements

Ein zentrales Identitätssystem bietet einen bequemen und kontrollierten Ansatz, ist jedoch nicht ohne Mängel.

Einzelner Fehlerpunkt

Kritiker des zentralen IAM weisen oft darauf hin, dass der zentrale Speicher ein Hauptziel für Cyberangriffe ist. Wenn er kompromittiert wird, könnten Angreifer Zugang zu einer großen Menge an Benutzeranmeldeinformationen erhalten. Die Daten können gestohlen, dupliziert oder manipuliert werden, was zu weitreichenden Zugriffsproblemen und Datenverletzungen führt.

Stellen Sie sich vor, Ihre E-Mail-ID und Ihr Passwort werden bei einem Verstoß kompromittiert. Ihre anderen Anwendungen, die von derselben E-Mail-ID abhängen, werden ebenfalls kompromittiert.

Zum Beispiel ein Datenverstoß bei Ticketmaster im Mai 2024, der die persönlichen Daten seiner 560 Millionen Kunden in Nordamerika, möglicherweise sogar Zahlungsdetails, offengelegt hat.

Ein Verstoß in einer IAM-Plattform ist noch schlimmer und kann zu Lieferkettenangriffen führen.

Im Jahr 2023, Okta, ein führender Anbieter von IAM-Lösungen, erlebte einen Datenverstoß aufgrund gestohlener Mitarbeiteranmeldeinformationen. Dies kompromittierte 134 Kundenkonten, darunter Cloudflare, BeyondTrust und 1Password, und Hacker schafften es sogar, Daten über alle seine Kunden zu stehlen. Im Februar 2024 berichtete Cloudflare, eines der betroffenen Unternehmen, über einen Cyberangriff, der aus dem Okta-Verstoß resultierte.

Dies zeigt, wie eine Schwachstelle in einem einzigen, zentralen IAM-System einen Dominoeffekt erzeugen kann, der zahlreiche nachgelagerte Organisationen betrifft.

Mangel an Benutzerkontrolle über Daten

Die zweite große Kritik am zentralen IAM ergibt sich ebenfalls aus seiner zentralen Architektur. Benutzer haben keine Kontrolle darüber, wie ihre Daten im zentralen Repository gespeichert oder verwendet werden. Dieser Mangel an Transparenz kann beunruhigend sein, insbesondere wenn man bedenkt, dass Daten möglicherweise für Zwecke verwendet werden, die über die ursprüngliche Zustimmung hinausgehen.

Facebook-Besitzer Meta wurde beispielsweise 2023 von der Europäischen Union mit einer Geldstrafe von über 1 Milliarde Dollar belegt, weil es gegen die EU-Datenschutzbestimmungen verstoßen hatte, indem es Benutzerdaten aus Europa in die Vereinigten Staaten übertrug und speicherte, wo der Datenschutz als schwächer angesehen wird.

Diese Einschränkungen unterstreichen die Notwendigkeit benutzerzentrierter dezentraler Identitätsmanagementsysteme.

Möchten Sie mehr über Dezentrale Identitätslösungen erfahren? Erkunden Sie Dezentrale Identität Produkte.

Was ist dezentrales Identitätsmanagement?

Dezentrales Identitätsmanagement ist ein innovativer neuer Ansatz. Benutzer sammeln Identitätsdaten und Anmeldeinformationen von vertrauenswürdigen Stellen wie der Regierung und speichern sie in ihrer digitalen Brieftasche oder ihrem lokalen Gerät.

Wenn ein Dienstanbieter eine ID anfordert, teilt der Benutzer sie aus der Brieftasche, ohne sich auf eine einzige zentrale Autorität zu verlassen.

Auf diese Weise gibt der Benutzer nur die Informationen preis, die für die Transaktion absolut notwendig sind, und hält den Rest seiner Daten privat. Das Unternehmen darf die Daten nach der Verifizierung nicht speichern.

Wie funktioniert dezentrales Identitätsmanagement?

Dezentrale Identität funktioniert mit den folgenden Komponenten:

- Eine digitale Brieftasche, die mit öffentlicher Schlüsselverschlüsselung gesichert ist, sodass der Benutzer einen öffentlichen Schlüssel hat, den er mit einem Dienstanbieter teilen kann, und einen privaten Schlüssel, auf den nur er zugreifen kann. Ähnlich wie eine Krypto-Brieftasche, außer dass diese zur Speicherung von Benutzeridentitätsdaten verwendet wird.

- Verifizierbare Anmeldeinformationen (VC), wie ein Bildungszertifikat, eine Geburtsurkunde, ein Führerschein, eine Sozialversicherungs-ID oder Berufserfahrung, von zertifizierten Ausstellern wie der Regierung, Universitäten und Arbeitgebern, mit ihren digitalen Signaturen, werden in einer digitalen Brieftasche gespeichert.

- Ein dezentraler Identifikator (DID), der auf die digitale Brieftasche mit Anmeldeinformationen verweist und Dienstanbietern mitteilt, wie sie auf die benötigten Anmeldeinformationen zugreifen können.

- Distributed Ledger Technology (DLT), wie Blockchain, als Ledger zur Aufzeichnung des DID.

Bei der Interaktion mit einem Dienst (z. B. beim Mieten eines Autos) teilt der Benutzer den DID, der auf seine Daten verweist, anstatt alle persönlichen Details. Der Dienst sieht sich den DID auf einer Blockchain an. Dies sagt ihnen, wo sie die VCs des Benutzers finden und wie sie diese verifizieren können.

Der Dienst ruft das spezifische benötigte VC (Führerschein) ab und überprüft dessen Authentizität anhand digitaler Signaturen des Ausstellers. Basierend auf der erfolgreichen VC-Verifizierung gewährt der Dienst dem Benutzer Zugriff (vermietet das Auto) oder verweigert ihn, wenn das VC nicht den Anforderungen entspricht.

Anstatt dass eine Organisation einen Benutzer registriert und die Benutzerdaten verifiziert und speichert, halten die Einzelpersonen sie und teilen sie bei Bedarf. Vertrauen wird basierend auf den verifizierten Anmeldeinformationen in einem unveränderlichen Ledger geteilt, um Benutzer zu identifizieren, zu authentifizieren und zu autorisieren.

So dreht das dezentrale Identitätsmanagement das Skript traditioneller Identitätssysteme um.

Vorteile des dezentralen Identitätsmanagements

Dezentrales Identitätsmanagement bietet Funktionen wie verteilte Identitätsdaten, starke Kryptographie, benutzerzentriertes Design und manipulationssichere Anmeldeinformationen. Zu den potenziellen Vorteilen gehören:

- Weniger Abhängigkeit von der Verwaltung und Sicherung zentraler Identitätsinfrastruktur.

- Einfachere Verifizierungsprozesse durch wiederverwendbare Anmeldeinformationen.

- Kein zentraler Fehlerpunkt, den Angreifer ausnutzen können.

- Benutzer teilen mit jedem Dienst nur minimale Daten, was potenzielle Schäden begrenzt.

- Verbesserter Datenschutz durch Kryptographie reduziert das Potenzial für Datenschutzverletzungen.

- Dezentrale Speicherung erschwert den Diebstahl vollständiger Identitäten.

Top 5 dezentrale Identitätslösungen

*Oben sind die Top 5 dezentralen Identitätslösungen basierend auf dem G2 Summer 2024 Grid® Report für die Software.

Einschränkungen des dezentralen Identitätsmanagements

Auf dem Papier klingt dezentrales Management wie ein Game-Changer. Benutzer können über ihre digitale Identität bestimmen. Verstöße werden weniger katastrophal, wenn es keinen zentralen Tresor mit Benutzerdaten zu knacken gibt.

Für IT-Profis bietet dezentrale Identität eine potenziell einfachere Architektur, ohne Hunderte von Konten zentral verwalten zu müssen. Aber es gibt Herausforderungen – sowohl technische als auch nicht-technische. Schauen wir uns das an.

Blockchain-Einschränkungen

Blockchain-Technologie bietet ein manipulationssicheres Ledger für die DID-Speicherung, hat jedoch Skalierungsprobleme. Wann immer ein DID zu einer Blockchain hinzugefügt werden muss, muss es validiert werden, was Zeit in Anspruch nimmt. Öffentliche Blockchains, wie die für Bitcoin verwendeten, haben beispielsweise Schwierigkeiten, ein hohes Transaktionsvolumen zu verarbeiten, was zu langsamen Transaktionszeiten führt. Dies kann ein erhebliches Hindernis für die DID-Akzeptanz sein, da eine große Benutzerbasis das Netzwerk überfordern würde.

Schlüsselspeicherung

Die sichere Speicherung privater Schlüssel und verifizierbarer Anmeldeinformationen, die mit DIDs verbunden sind, bleibt eine Herausforderung. Heute speichern die meisten dezentralen Lösungen solche privaten Daten auf den Geräten der Benutzer, wie Smartphones, Personal Computern oder sogar Hardwaregeräten. Was passiert, wenn das Speichermedium verloren geht, ist noch ungelöst.

Interoperabilität

Die größte Frage rund um dezentrale Identität ist der gemeinsame Standard für Interoperabilität. Während Organisationen wie das World Wide Web Consortium (W3C) an der Standardisierung arbeiten, ist es noch in Arbeit. Angesichts des erforderlichen Umfangs wird es sicherlich einige Zeit und Koordination zwischen allen Beteiligten, wie Regierungen, Technologieanbietern und anderen Organisationen, erfordern.

Benutzerakzeptanz

Benutzer dazu zu ermutigen, von vertrauten zentralen Systemen auf ein neues System umzusteigen, ist oft schwierig. Es hängt von vielen Faktoren ab, wie dem Wissen über die neue Technologie, der Benutzerfreundlichkeit, den Kosten und der Bereitschaft, sie zu übernehmen. Dezentrale Identität erfordert ein gewisses Maß an technischem Fachwissen, das vielen Benutzern fehlt.

Der Umstieg von einem Altsystem auf dezentrales Management wird für Organisationen schwierig sein, da ein Großteil ihrer Funktionsweise davon abhängt, dass eine zentrale Autorität IAM kontrolliert.

Zentrales vs. dezentrales Identitätsmanagement

Der Hauptunterschied zwischen zentralen und dezentralen Systemen ergibt sich aus der Vertrauensbeziehung, die zwischen den beteiligten Parteien besteht.

Identitätsmanagementstandards wie SAML und OAuth, die im zentralen IAM verwendet werden, basieren auf bidirektionalem Vertrauen. Hier kennen und vertrauen sich die Parteien, um sicher zu teilen und die Benutzeridentität zu authentifizieren.

Zum Beispiel melden Sie sich mit Ihrem SSO bei arbeitsbezogener Software an. Ihr SSO-Anbieter und der Anwendungsanbieter haben bereits eine Vereinbarung, die definiert, wie sie kommunizieren und Informationen über Sie austauschen. Sie vertrauen einander, Ihre Informationen sicher zu behandeln. Diese Beziehung identifiziert, authentifiziert und autorisiert Sie, auf Ressourcen zuzugreifen.

Ein dezentrales System hingegen verwendet ein unidirektionales Vertrauensmodell. Hier vertraut der Verifizierer der Benutzeridentität dem Aussteller der Anmeldeinformationen, aber der Aussteller kennt den Verifizierer nicht und hat keine Beziehung zu ihm.

Nun, dieses unidirektionale Modell kann auch mit bestehenden zentralen Systemen erreicht werden. Aber was das dezentrale Identitätsmanagement weiter unterscheidet, sind die Technologien, die es einsetzt, nämlich die digitale Brieftasche, und fortschrittliche kryptografische Techniken. Diese gewährleisten die Benutzerkontrolle über Identitätsdaten.

Der Benutzer hat eine unabhängige Beziehung sowohl zum Aussteller als auch zum Verifizierer, wobei die digitale Brieftasche als Mittelweg fungiert. Die manipulationssichere Natur der Blockchain schafft Vertrauen in die Identitätsdaten. Darüber hinaus setzen fortschrittliche Verschlüsselungen die Vertrauensgrenzen sicherer und bieten mehr Benutzerprivatsphäre.

Diese grundlegende Unterscheidung in den Vertrauensbeziehungen prägt die verschiedenen Aspekte zentraler und dezentraler Systeme.

|

Aspekt |

Zentrale Identität |

Dezentrale Identität |

|

Kontrolle |

Von zentralen Behörden (Regierungen, Unternehmen) kontrolliert. |

Von Einzelpersonen kontrolliert. |

|

Datenspeicherung |

Zentrale Datenbanken oder Server. |

Verteilt über ein dezentrales Netzwerk. |

|

Privatsphäre |

Begrenzte Kontrolle, anfällig für Verstöße. |

Mit verbesserter Kontrolle entscheiden Benutzer über das Teilen. |

|

Sicherheit |

Zentrale Fehlerpunkte, anfällig für Cyberangriffe. |

Verteilte Architektur ist resistent gegen einzelne Fehlerpunkte, aber neue Sicherheitsbedrohungen könnten entstehen. |

|

Interoperabilität |

Bestehende Identitätsmanagementlösungen haben begrenzte Interoperabilität. |

Interoperabilität ist noch in Arbeit, da die gemeinsamen Standards für dezentrale Identität noch in Entwicklung sind. |

|

Vertrauen |

Abhängigkeit von zentralen Behörden und Vermittlern. |

Eingebaute Vertrauensmechanismen mit Kryptographie. |

|

Regulatorische Compliance |

Erfordert Compliance-Bemühungen für Datenschutzgesetze. |

Eingebaute Datenschutzkontrollen und Einwilligungsmechanismen können die Compliance unterstützen. |

|

Benutzererfahrung |

Variiert. Mit SSO vereinfacht, aber oft mit redundanten Konten/Passwörtern verbunden. |

Potenzial für nahtloseren Zugriff mit digitaler Brieftasche. |

Zentralisiert oder dezentral: Den richtigen Ansatz wählen

Es gibt keine einzige richtige Antwort, wenn es darum geht, zwischen zentralisierten und dezentralisierten Ansätzen zu wählen. Beide Ansätze haben ihre Stärken und Schwächen, und die ideale Wahl hängt von Ihren spezifischen Bedürfnissen und Prioritäten ab.

Wenn Ihre Organisation strenge Aufsicht und einheitliche Richtlinien erfordert, ist eine zentrale IAM-Lösung möglicherweise besser.

74%

der IAM-Softwarebenutzer kommen aus mittelständischen und großen Unternehmen, laut G2-Bewertungsdaten.

Quelle: G2

Wenn Sie jedoch Benutzerprivatsphäre und Datenkontrolle priorisieren und bereit sind, in aufkommende Technologie zu investieren, sollten Sie einen dezentralen IAM-Ansatz in Betracht ziehen.

Denken Sie jedoch daran, dass die Implementierung und Verwaltung dezentraler Identitätslösungen erheblich komplexer sein kann als die Implementierung etablierter zentraler Systeme. Fachwissen oder zusätzliche Ressourcen könnten erforderlich sein, und die Kompatibilität mit bestehenden Partnern könnte zu einem Hindernis werden.

Wenn Sie mit Ihrem aktuellen IAM zufrieden sind, ist es ratsam, abzuwarten, bevor Sie dezentrale Identitätssysteme übernehmen. Überwachen Sie die Entwicklung von Standards und Benutzererfahrungen.

Der pragmatischste Ansatz wäre ein hybrides Modell, bei dem Sie Elemente der dezentralen Identität in Ihr bestehendes zentrales IAM-System integrieren und testen. Erwägen Sie Pilotprogramme, um die Technologie zu testen und ihre Eignung zu bewerten.

Letztendlich hängt der beste Ansatz von Ihren einzigartigen Umständen ab.

IAM-verbessern Sie Ihre Sicherheit

IAM spielt eine entscheidende Rolle bei der Sicherstellung, dass die richtigen Personen zur richtigen Zeit aus den richtigen Gründen Zugriff auf die richtigen Ressourcen haben. Überlegen Sie sorgfältig Ihre IAM-Prioritäten, erkunden Sie die verfügbaren Optionen und wählen Sie Ihr Modell, um eine sichere und gestärkte digitale Identitätsumgebung für Ihre Organisation zu schaffen.

Bereit für den nächsten Schritt? Entdecken Sie diesen kostenlosen G2-Leitfaden zur Identitätsverwaltung, der Ihnen helfen kann, Ihre IAM-Richtlinien zu definieren, zu verwalten und zu überprüfen.

Soundarya Jayaraman

Soundarya Jayaraman is a Senior SEO Content Specialist at G2, bringing 4 years of B2B SaaS expertise to help buyers make informed software decisions. Specializing in AI technologies and enterprise software solutions, her work includes comprehensive product reviews, competitive analyses, and industry trends. Outside of work, you'll find her painting or reading.