I dati sensibili necessitano di protezione.

La crittografia aiuta a salvaguardare i dati sensibili che le organizzazioni memorizzano, trasmettono o utilizzano convertendoli in forme incomprensibili.

Le aziende devono essere consapevoli dei loro dati e della loro posizione. Alcune organizzazioni utilizzano strumenti di scoperta dei dati sensibili per trovare informazioni in modo che nessun dato venga lasciato esposto. Gli strumenti di crittografia trasformano quindi questi dati in testo cifrato (sequenza casuale di caratteri generata attraverso calcoli matematici), rendendoli inaccessibili agli utenti non autorizzati.

Cos'è la crittografia?

La crittografia è il processo di protezione dei dati o delle informazioni reali convertendoli in un codice segreto. Chiunque tenti di accedere ai dati crittografati avrebbe bisogno di una chiave di crittografia per decodificarli.

Una chiave crittografica (o di crittografia) è un insieme di valori matematici concordati reciprocamente da un mittente e un destinatario. Garantisce che i dati siano disponibili solo per le persone che hanno l'autorità di accedervi. Le aziende utilizzano software di gestione delle chiavi di crittografia per centralizzare tutte le chiavi e proteggerle dall'accesso non autorizzato. Viene utilizzato per monitorare le chiavi di crittografia e controllarne la disponibilità agli utenti poiché può mettere a rischio la sicurezza dei dati quando è nelle mani sbagliate.

Il processo di crittografia comporta la conversione del testo in chiaro in testo cifrato, che è inintelligibile. Il testo cifrato a volte può sembrare una sequenza casuale, ma c'è logica nel suo nucleo.

Le organizzazioni devono mantenere una crittografia sicura con una chiave complessa, rendendo difficile e meno redditizio per gli attaccanti decifrarla. Possono utilizzare software di crittografia per mantenere l'integrità e la riservatezza dei dati riducendo la responsabilità se i dati vengono esposti o violati.

Perché la crittografia è importante?

Le aziende moderne lavorano con una grande quantità di dati personali dei loro clienti e dipendenti. Proteggere questi dati diventa una responsabilità per mantenere la reputazione di un'azienda ed evitare sanzioni legali. La crittografia aiuta le aziende a memorizzare e trasmettere dati in modo sicuro mantenendo intatta l'integrità e la riservatezza.

La crittografia serve la sicurezza dei dati in molti modi:

- Autenticazione: La crittografia a chiave pubblica verifica che il proprietario del sito web abbia la chiave privata elencata in un certificato di sicurezza del livello di trasporto (TSL). Fornisce fiducia agli utenti che si stanno connettendo a un sito web genuino.

- Integrità: La crittografia garantisce che gli utenti non autorizzati non manomettano i dati in trasmissione o archiviazione. Dimostra che le informazioni non vengono modificate mentre fluiscono dalla fonte a un destinatario.

- Riservatezza: La crittografia codifica i dati e ne impedisce l'esposizione. Blocca gli attaccanti malevoli o qualsiasi entità non autorizzata dall'accesso ai dati a riposo o in trasmissione.

- Sicurezza: La crittografia garantisce la sicurezza delle informazioni anche quando i dispositivi vengono rubati o smarriti. Aiuta le aziende a prevenire violazioni dei dati e consente comunicazioni sicure in cui le parti possono scambiare informazioni senza un rischio per la sicurezza.

- Regolamenti: La crittografia aiuta le organizzazioni a conformarsi a diversi standard del settore che valutano la sicurezza dei dati con importanza fondamentale. Ad esempio, lo Standard di Sicurezza dei Dati del Settore delle Carte di Pagamento (PCI DSS) o la Legge sulla Portabilità e Responsabilità dell'Assicurazione Sanitaria (HIPAA).

La sicurezza dei dati è al centro della tecnologia moderna che lavora con diverse entità correlate. La crittografia garantisce che le informazioni sensibili condivise tra queste entità non siano soggette a perdite o esposizioni, rendendola una parte essenziale di qualsiasi buon programma di sicurezza dei dati.

Vuoi saperne di più su Software di crittografia? Esplora i prodotti Crittografia.

Come funziona la crittografia?

La crittografia utilizza diversi algoritmi per decodificare i dati. Ad esempio, un messaggio, "Il mio nome è Steve" verrebbe codificato in un testo cifrato, come "fweji2j320wfeoi93dfs". Quando viene inviato a un destinatario, avrebbero bisogno di una chiave di crittografia per decodificare il messaggio.

Ecco alcuni termini essenziali per aiutare a comprendere la crittografia:

- Algoritmo di crittografia: Un algoritmo, noto anche come cifrario, è un insieme di regole che un processo di crittografia segue. Include la lunghezza della chiave, le caratteristiche e le funzionalità che garantiscono una crittografia efficace.

- Decrittazione: Un processo di conversione del testo cifrato in testo in chiaro.

- Chiave di crittografia: Una sequenza casuale di caratteri utilizzata per crittografare o decrittografare i dati. Tipicamente, le chiavi private sono di 128 bit o 256 bit, e le chiavi pubbliche sono di 2048 bit.

La crittografia funziona al centro del Protocollo di Trasferimento Ipertestuale Sicuro (HTTPS) per mantenere una comunicazione sicura tra un utente e un server su una rete. HTTPS utilizza il protocollo di crittografia TLS, che ha sostituito il Secure Sockets Layer (SSL) negli ultimi anni.

Suggerimento: Qualsiasi sito web che segue HTTPS avrà https:// nell'URL invece di http://. Puoi trovare un simbolo di lucchetto sicuro nella barra degli indirizzi del tuo browser quando ti connetti a un sito web.

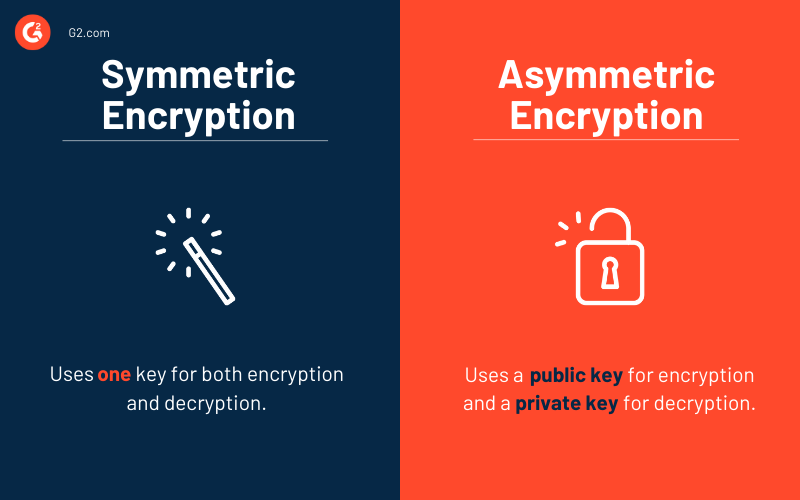

Crittografia simmetrica vs. asimmetrica

La principale differenza tra crittografia simmetrica e asimmetrica risiede nell'uso delle chiavi di crittografia.

La crittografia simmetrica utilizza una chiave per la crittografia e la decrittografia. Funziona come un segreto condiviso che consente alle parti di crittografare o decrittografare le informazioni. Gli algoritmi di crittografia simmetrica sono meno complessi e relativamente più veloci da eseguire, rendendoli una scelta preferita per trasmettere grandi quantità di dati.

Gli algoritmi di crittografia simmetrica coinvolgono l'uso di cifrari a blocchi o cifrari a flusso. Ad esempio, lo standard di crittografia avanzata (AES) utilizza una dimensione del blocco di 128 bit (o 192, 256 bit), dove il numero di bit viene crittografato come un'unità.

L'esaurimento delle chiavi (utilizzare una chiave molte volte) è un problema che ostacola la crittografia simmetrica. In assenza di una gerarchia delle chiavi adeguata e di una rotazione efficace delle chiavi, ci può essere una perdita di informazioni che gli attaccanti possono sfruttare per ricreare una chiave segreta. Esempi di crittografia simmetrica includono RC4, DES, 3DES e altro.

La crittografia asimmetrica, nota anche come crittografia a chiave pubblica o crittografia a chiave pubblica, utilizza una coppia di chiavi di crittografia: una chiave pubblica e una chiave privata.

Una chiave pubblica viene utilizzata per crittografare un messaggio ed è accessibile a tutti. Al contrario, una chiave privata viene utilizzata per decrittografare un messaggio ed è condivisa solo con l'iniziatore della chiave per mantenere la privacy. Entrambe le chiavi sono matematicamente correlate, ma non è possibile derivare una chiave privata da una chiave pubblica.

La crittografia asimmetrica è più complicata e richiede più tempo, ma offre una sicurezza robusta rispetto alla crittografia simmetrica. La lunghezza delle chiavi nella crittografia asimmetrica è relativamente più grande. Ad esempio, una chiave Rivest–Shamir–Adleman (RSA) può essere di 2048 bit. Ci sono vari altri algoritmi di crittografia asimmetrica come Diffie-Hellman, crittografia a curve ellittiche e altro.

Elenco degli algoritmi di crittografia

Gli algoritmi di crittografia utilizzano diverse dimensioni delle chiavi, complessità e metodi per crittografare e decrittografare un messaggio. Ecco alcuni algoritmi di crittografia comuni.

AES

Lo standard di crittografia avanzata (AES), noto anche come Rijndael, è un cifrario affidabile approvato dall'Agenzia per la Sicurezza Nazionale degli Stati Uniti (NSA) per proteggere le informazioni sensibili. Rientra nella crittografia simmetrica, dove una chiave viene utilizzata sia per crittografare che per decrittografare i dati.

La crittografia AES è facilitata da chiavi di diverse lunghezze che hanno diverse combinazioni possibili.

Ci sono tre lunghezze di chiavi di crittografia AES comunemente utilizzate:

-

128 bit con 3,4 x 10³⁸ combinazioni

-

192 bit con 6,2 x 10⁵⁷ combinazioni

-

256 bit con 1,1 x 10⁷⁷ combinazioni

La crittografia AES a 256 bit è tipicamente utilizzata in luoghi dove c'è bisogno di una sicurezza più robusta. Anche se ci sono diverse lunghezze di chiavi disponibili in cui la crittografia AES a 256 bit è la più forte, utilizzarla ovunque potrebbe non essere saggio. Ad esempio, un'app che utilizza la crittografia AES a 256 bit scaricherà la batteria del tuo cellulare più velocemente di un'app che utilizza la crittografia AES a 128 bit.

Triple DES

Il Triple Data Encryption Standard (3DES) applica algoritmi di cifratura a blocchi tre volte a ciascun blocco di dati, garantendo una sicurezza più forte. Il DES originariamente veniva fornito con un blocco di 64 bit e una chiave di crittografia di 56 bit, rendendolo meno sicuro a causa della breve lunghezza della chiave. Il 3DES è stato introdotto per fornire una sicurezza migliorata con una lunghezza della chiave di crittografia di 3 x 56 bit, dove la sicurezza tipicamente scende a 112 bit. Le tre chiavi nel 3DES sono k1, k2 e k3, che crittografano i dati tre volte.

Il 3DES era la crittografia di scelta negli anni '90, ma con l'introduzione di standard di crittografia più sicuri come l'AES, è stato messo in secondo piano.

SNOW

SNOW è un cifrario a flusso basato su parole che funziona su parole di 32 bit e chiavi di crittografia di 128 bit e 256 bit. Non ci sono proprietà intellettuali o altre restrizioni associate all'algoritmo di crittografia SNOW. Ha una fase di iniziazione breve e una notevole prestazione su processori e hardware a 32 bit.

Ci sono tre versioni dell'algoritmo di crittografia SNOW:

-

SNOW 1.0 è stato utilizzato nel progetto eSTREAM, un progetto organizzato dalla rete EU Encrypt per identificare nuovi cifrari per un'adozione diffusa.

-

SNOW 2.0 è un cifrario a flusso scelto per lo standard dell'Organizzazione Internazionale per la Standardizzazione/Commissione Elettrotecnica Internazionale (ISO/IEC) ISO/IEC 18033-4.

-

SNOW 3G è stato selezionato come cifrario a flusso per gli algoritmi di crittografia 3GPP, UAE2 e UIA2.

Scambio di chiavi Diffie-Hellman

Lo scambio di chiavi Diffie-Hellman è uno sviluppo rinomato nella crittografia a chiave pubblica che consente a due parti di creare una chiave condivisa e utilizzarla per una comunicazione sicura su un canale non sicuro. Le parti coinvolte non si sono incontrate in precedenza.

L'obiettivo dello scambio di chiavi Diffie-Hellman è stabilire in modo sicuro segreti condivisi che puoi utilizzare per derivare chiavi. Poi, con l'uso di queste chiavi, puoi trasmettere informazioni in modo protetto.

RSA

Rivest–Shamir–Adleman (RSA) è un tipo di crittografia asimmetrica che trova il suo uso nei computer moderni. L'algoritmo di crittografia RSA deriva dall'idea che trovare i fattori di un grande numero composto è un compito complesso.

Coinvolge una chiave pubblica e una chiave privata, dove la chiave privata è un segreto e non può essere facilmente calcolata da una chiave pubblica. La crittografia RSA è comunemente utilizzata con altri schemi di crittografia o firme digitali. Non è generalmente utilizzata per crittografare un messaggio completo a causa della sua inefficienza e struttura pesante in termini di risorse.

Crittografia a curve ellittiche

La crittografia a curve ellittiche (ECC) sfrutta la matematica delle curve ellittiche per generare coppie di chiavi per la crittografia a chiave pubblica. Sta guadagnando popolarità come alternativa all'RSA grazie alla sua dimensione della chiave più piccola e alla capacità di mantenere la sicurezza.

L'ECC crea chiavi che sono più difficili da decifrare poiché si basano su come le curve ellittiche sono strutturate algebricamente su campi finiti. In contrasto con l'RSA, la crittografia ECC è più veloce e utilizza meno memoria. Anche se l'ECC fornisce una maggiore sicurezza per una determinata lunghezza della chiave, non è facile da implementare in modo sicuro rispetto all'RSA. Ha una curva di apprendimento più ripida e richiede più tempo per produrre risultati azionabili.

Distribuzione delle chiavi quantistiche

La distribuzione delle chiavi quantistiche (QKD) utilizza la meccanica quantistica mentre implementa un protocollo crittografico che consente a due parti di stabilire una chiave condivisa casuale e avere una comunicazione sicura.

L'aspetto della sicurezza della distribuzione delle chiavi quantistiche risiede nelle fondamenta della meccanica quantistica piuttosto che nella difficoltà di decifrare una funzione matematica. Ma il principale svantaggio dell'utilizzo della QKD è che si basa su uno scambio precedente di una chiave simmetrica o di una chiave pubblica. Se c'è stato uno scambio, le parti possono stabilire una comunicazione sicura tramite AES senza utilizzare la distribuzione delle chiavi quantistiche.

Le parti possono utilizzare la distribuzione delle chiavi quantistiche per stabilire e distribuire una chiave e poi utilizzare un altro algoritmo di crittografia come l'AES per crittografare o decrittografare un messaggio.

Blowfish

L'algoritmo di crittografia Blowfish è un cifrario a blocchi simmetrico (64 bit) che utilizza chiavi di lunghezza variabile che vanno da 32 bit a 448 bit. È un algoritmo di crittografia non brevettato e senza licenza che tutti possono utilizzare gratuitamente.

Bruce Schneier, un crittografo americano, ha progettato Blowfish nel 1993. Ha mostrato un notevole tasso di crittografia e una forte difesa contro la crittoanalisi. Tuttavia, l'AES è stato un algoritmo di crittografia prominente nel settore, e Schneier raccomanda Twofish per le applicazioni moderne.

La principale debolezza che il cifrario Blowfish aveva era la sua vulnerabilità agli attacchi di compleanno (in contesti come HTTPS) a causa della sua dimensione del blocco di 64 bit. Nel 2016, l'attacco SWEET32 ha dimostrato come gli hacker potessero recuperare il testo in chiaro eseguendo attacchi di compleanno contro cifrari con dimensione del blocco di 68 bit.

Lo sapevi? Un attacco di compleanno è un attacco crittografico che sfrutta la matematica dietro un problema di compleanno nella teoria delle probabilità per abusare della comunicazione tra due parti.

Twofish

Twofish è un algoritmo di crittografia simmetrica che utilizza una dimensione del blocco di 128 bit e dimensioni delle chiavi fino a 256 bit. È stato introdotto nel 1988 da Bruce Schneier e dal team esteso di Twofish. Per le chiavi di 128 bit, Twofish era più lento dell'AES ma era relativamente più veloce per le dimensioni delle chiavi di 256 bit.

Twofish è stato creato come un algoritmo altamente flessibile che consente diversi livelli di compromessi di prestazioni. Dipendeva dalla velocità di crittografia, dall'uso della memoria, dall'impostazione delle chiavi, dal conteggio delle porte hardware e da vari altri parametri. Questo algoritmo di crittografia può essere utilizzato da chiunque gratuitamente e non è brevettato dai suoi editori.

Tipi di crittografia

Diversi tipi di crittografia sono adatti agli utenti in base ai loro casi d'uso particolari, all'infrastruttura e a vari altri parametri.

Ecco alcuni tipi comuni di crittografia:

- Crittografia come servizio (EaaS) fornisce un modo per gli utenti che non dispongono delle risorse per gestire la crittografia da soli, consentendo loro di conformarsi alle normative e proteggere i dati in ambienti multi-tenant.

- Porta la tua crittografia (BYOE) si adatta agli utenti di servizi cloud che vogliono gestire il loro software di crittografia e le loro chiavi.

- Crittografia dell'archiviazione cloud è facilitata dai fornitori di servizi cloud che crittografano i dati utilizzando algoritmi e li memorizzano.

- Crittografia negabile consente al testo crittografato di essere decrittografato in due o più modi in base alla chiave di crittografia che una parte utilizza.

- Crittografia a livello di colonna è adatta per la crittografia del database dove ogni cella in una particolare colonna può essere accessibile utilizzando la stessa password.

- Crittografia a livello di campo gestisce la crittografia dei dati su un particolare campo di una pagina web. Ad esempio, crittografare numeri di sicurezza sociale o numeri di carte di credito, ecc.

- Crittografia end-to-end (E2EE) garantisce che gli utenti non autorizzati non possano intercettare le comunicazioni tra due parti. Utilizza un circuito di comunicazione crittografato dove il software client crittografa il messaggio e il destinatario decrittografa il messaggio quando lo riceve.

- Crittografia a disco completo (FDE) funziona a livello hardware e converte tutti i dati su un disco in una forma incomprensibile che una parte può accedere solo con una chiave di autenticazione.

- Crittografia a livello di rete è implementata tramite la Sicurezza del Protocollo Internet (IPSec) che garantisce comunicazioni sicure a livello di trasferimento di rete.

- Crittografia a livello di collegamento garantisce che i dati siano crittografati quando trasmessi da un host e decrittografati quando raggiungono il collegamento successivo o un punto di rilancio. I dati vengono crittografati di nuovo quando partono per il collegamento successivo o il punto di rilancio.

- Hypertext Transfer Protocol Secure garantisce la crittografia di ogni contenuto che un server web invia e verifica se un certificato di chiave pubblica è installato.

- Crittografia omomorfica converte i dati in testo cifrato che può essere elaborato, consentendo agli utenti di condurre operazioni complesse sui dati crittografati.

Vantaggi della crittografia

La tecnologia di crittografia ti aiuta a proteggere i tuoi dati. È antica quanto l'arte della comunicazione stessa. Gli egiziani usavano nascondere i veri significati delle iscrizioni con geroglifici non standard nel 1900 a.C., e la stessa ideologia corre parallela mentre si proteggono i dati nella crittografia moderna. Offre vari vantaggi agli utenti e fornisce la tanto necessaria garanzia che i loro dati siano sicuri e protetti.

Garantisce la riservatezza e l'integrità dei dati mentre si memorizzano o si trasmettono dati su reti, consentendo alle aziende di dimostrare la conformità a vari standard normativi. Ad esempio, la conformità PCI DSS richiede a un commerciante di crittografare i dettagli della carta di un cliente a riposo e in trasmissione.

50%

delle organizzazioni hanno una strategia di crittografia complessiva applicata in modo coerente in tutta l'azienda nel 2021.

Fonte: Ponemon Institute

Inoltre, la crittografia protegge i dati sensibili che includono informazioni personali garantendo privacy e anonimato. Protegge i dati dei tuoi clienti dall'essere esposti a hacker malevoli o agenzie governative di sorveglianza.

Le sfide della crittografia

La crittografia è un bene prezioso per le aziende nel garantire la sicurezza dei dati. Tuttavia, è una parte di diverse soluzioni di sicurezza che insieme costituiscono il programma di cybersecurity di un'organizzazione. Ci sono molte sfide che le organizzazioni incontrano quando implementano meccanismi di crittografia.

L'anello più debole della cybersecurity di un'organizzazione è l'uomo. Anche se la crittografia garantisce la sicurezza matematicamente, un utente potrebbe disabilitarla a causa delle sue complessità o condividere le chiavi di decrittazione in modo non sicuro.

Essendo un'unità singola nell'arsenale di sicurezza di un'azienda, la crittografia è spesso abbinata a soluzioni di sicurezza come il software di sicurezza degli endpoint, software SIEM, e vari altri. Questi strumenti possono fornire un senso di sicurezza sfocato, ma aprono ampi gap di sicurezza se non correttamente integrati e gestiti. Le aziende devono garantire che la crittografia e gli altri strumenti di sicurezza siano configurati correttamente e siano costantemente attivi.

I 5 migliori software di crittografia

Il software di crittografia converte i dati normali in una forma criptata e illeggibile che ne garantisce la riservatezza e l'integrità per i dati a riposo, in trasmissione o in uso. Le aziende utilizzano software di crittografia per regolare le informazioni di identificazione personale (PII), le informazioni sanitarie personali (PHI) o i dati del settore delle carte di pagamento (PCI).

Per qualificarsi per l'inclusione nell'elenco del software di crittografia, un prodotto deve:

- Proteggere file e dati utilizzando il testo cifrato

- Crittografare dati a riposo, dati in trasmissione o dati in uso

- Consentire all'utente di selezionare e gestire i file e le loro impostazioni di crittografia

* Di seguito sono riportati i cinque principali software di crittografia dal Rapporto Grid® Estate 2021 di G2. Alcune recensioni possono essere modificate per chiarezza.

1. Progress MOVEit

Progress MOVEit è un software di trasferimento file gestito in modo sicuro per dati sensibili che sfrutta le sue capacità di automazione del flusso di lavoro per amministrare i compiti. Aiuta le aziende a consolidare i costi e la gestione mantenendo una traccia di audit documentata. Le aziende utilizzano Progress MOVEit per soddisfare i requisiti di conformità normativa interna ed esterna.

Cosa piace agli utenti:

"Facilità d'uso, è molto più facile di altri strumenti per l'utente finale. È conveniente quando si lavora con i clienti poiché possono comodamente seguire il processo. Abbiamo avuto pochissimi scambi con la capacità dei clienti di utilizzarlo che aiuta entrambe le parti a risparmiare tempo. Abbiamo un ampio spettro di clienti con diverse competenze tecniche, quindi uno strumento facile da usare è un must per i nostri scopi.

Inoltre, la sicurezza delle informazioni è stata il principale motore nella scelta di uno strumento, e MOVEit soddisfa quei requisiti. Nel mondo di oggi, è essenziale avere una prospettiva di sicurezza prima di tutto, che risuona con MOVEit che offre un modo semplice per impostare più funzioni come il single sign-on e varie altre."

- Recensione di Progress MOVEit, James H.

Cosa non piace agli utenti:

"Non ho trovato nulla che non mi piaccia della piattaforma MOVEit. Certo, c'è una componente di costo maggiore rispetto a metodi di scripting e elaborazione file più rudimentali, ma ottieni quello per cui paghi. Questo prodotto vale il costo."

- Recensione di Progress MOVEit, Brandon R.

2. Microsoft Bitlocker

Microsoft Bitlocker protegge documenti e password crittografando tutti i dati in un particolare drive. Per impostazione predefinita, utilizza un algoritmo di crittografia AES in modalità a catena di blocchi o XTS con una chiave di crittografia di 128 bit o 256 bit.

Cosa piace agli utenti:

"È entusiasmante perché BitLocker ha dato una sicurezza che eccelle nel modo di apportare più modifiche ai file; mi aiuta a tenere il passo con il lavoro ma con la fiducia che alcuni elementi siano crittografati. L'interfaccia è molto intuitiva e ha dato molti benefici di risoluzione."

- Recensione di Microsoft Bitlocker, Rachel E.

Cosa non piace agli utenti:

"A volte, la crittografia può influire sulle prestazioni del PC. Potrebbe causare il rallentamento e il ritardo di alcuni sistemi vecchi."

- Recensione di Microsoft Bitlocker, Akib H.

3. Kaspersky Endpoint Security

Kaspersky Endpoint Security esegue la crittografia completa del disco per prevenire perdite di dati tramite la perdita di un dispositivo. Offre anche la crittografia a livello di file che protegge i file trasferiti in canali non fidati, e Crypto disk memorizza i dati dell'utente in una forma crittografata all'interno di un file separato.

Cosa piace agli utenti:

"Kaspersky Endpoint security è un ottimo protettore per i sistemi di rete. Funziona bene come guardia antivirus. Prende reazioni immediate e risolve le minacce. Fornisce crittografia per molti scopi come email, messaggistica, documenti di testo, ecc. Questo software fornisce il suo servizio di gestione con backup, recupero e gestione dei file monitorando le attività per proteggere da minacce non necessarie."

- Recensione di Kaspersky Endpoint Security, Arandi M.

Cosa non piace agli utenti:

"Ha metodi di installazione complicati per alcuni sistemi operativi. Dovrebbe anche fornire funzionalità di filtraggio dello spam. Le funzionalità per rilevare minacce e malware nelle email possono essere migliorate. Kaspersky Endpoint Security dovrebbe aggiornare alcune delle sue funzionalità di crittografia. Ha un processo complesso per rinnovare l'abbonamento che può essere semplificato, e richiede occasionalmente nuovi aggiornamenti."

- Recensione di Kaspersky Endpoint Security, Victoria E.

4. Tor

Tor consente agli utenti di comunicare anonimamente tra loro su Internet con il suo routing a cipolla di seconda generazione. Segue una crittografia a più livelli, dove il traffico viene instradato e crittografato tre volte mentre passa attraverso la rete Tor.

Cosa piace agli utenti:

"Tor è un browser sicuro per la navigazione anonima. Il suo processo di installazione è semplice e non richiede requisiti specifici per eseguire questo browser. Inoltre, ha un'interfaccia user-friendly che aiuta a comprendere le funzionalità che ha. La mia caratteristica preferita del browser Tor è come cambia periodicamente gli indirizzi IP. Possiamo renderlo manuale per cambiare la navigazione per posizione o paese.

Il browser Tor bypassa i siti web bloccati dal governo e può anche facilitare la navigazione nel deep e dark web. Con più livelli di protezione della privacy, possiamo garantire i nostri dati."

- Recensione di Tor, Madusanka B.

Cosa non piace agli utenti:

"Il principale svantaggio del browser Tor è che non possiamo localizzare i siti web con la nostra posizione attuale. Inoltre, il tempo di avvio e il tempo di navigazione sono molto alti. Alcuni plug-in e altre funzionalità di privacy sono difficili da comprendere per i principianti."

- Recensione di Tor, Tharek J.

5. FileVault

FileVault protegge il disco rigido del Mac utilizzando la tecnologia di cifratura a blocchi XTS-AES 128 con una chiave di crittografia di 256 bit e viene fornito con Mac OS X 10.3 e versioni successive. Una volta che FileVault è abilitato su un Mac, tutti i dati esistenti verranno crittografati e tutti i nuovi dati e quelli modificati verranno automaticamente bloccati e protetti da password all'avvio per prevenire l'accesso non autorizzato.

Cosa piace agli utenti:

"FileVault è un sistema di crittografia altamente sicuro per tutti i tipi di file e può essere eseguito su qualsiasi dispositivo Apple. È facile da usare e puoi proteggere qualsiasi file, cartella, immagine, documento o ciò che desideri con crittografia di alto livello. Non è necessario essere un genio per usarlo. Chiunque può proteggere le proprie informazioni con questa applicazione nel modo più semplice, senza complicazioni. Inoltre, altre applicazioni di protezione dei dati sono complicate e devi essere un professionista del computer per usarle."

- Recensione di FileVault, Ronald K S.

Cosa non piace agli utenti:

"Non ci sono contro a questo programma che ho incontrato. Si potrebbe dire che disattivare FileVault sembra richiedere più tempo per essere completamente elaborato. Tuttavia, questo sembra in qualche modo logico che accada."

- Recensione di FileVault, Jan P.

Mantieni i dati sensibili al sicuro

Utilizza il software di crittografia per trasformare i dati in un formato incomprensibile, non per aiutare gli hacker malevoli a sfruttarlo. Anche se è un processo complesso e può presentare alcune sfide nell'implementazione, vale comunque la pena averlo in prima linea nel piano di sicurezza della tua azienda.

Scopri di più sulla sicurezza delle informazioni e sulla sua importanza per proteggere i dati, evitare perdite finanziarie e di reputazione e mantenere la conformità.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.