Le aziende sono costantemente incaricate di gestire informazioni sensibili dei clienti, come dati finanziari e biometrici, e con i dati personali arriva una grande responsabilità di garantire la privacy e la riservatezza.

Entra in gioco il mascheramento dei dati, la tecnica ben custodita contro occhi indiscreti e minacce alla sicurezza.

Cos'è il mascheramento dei dati?

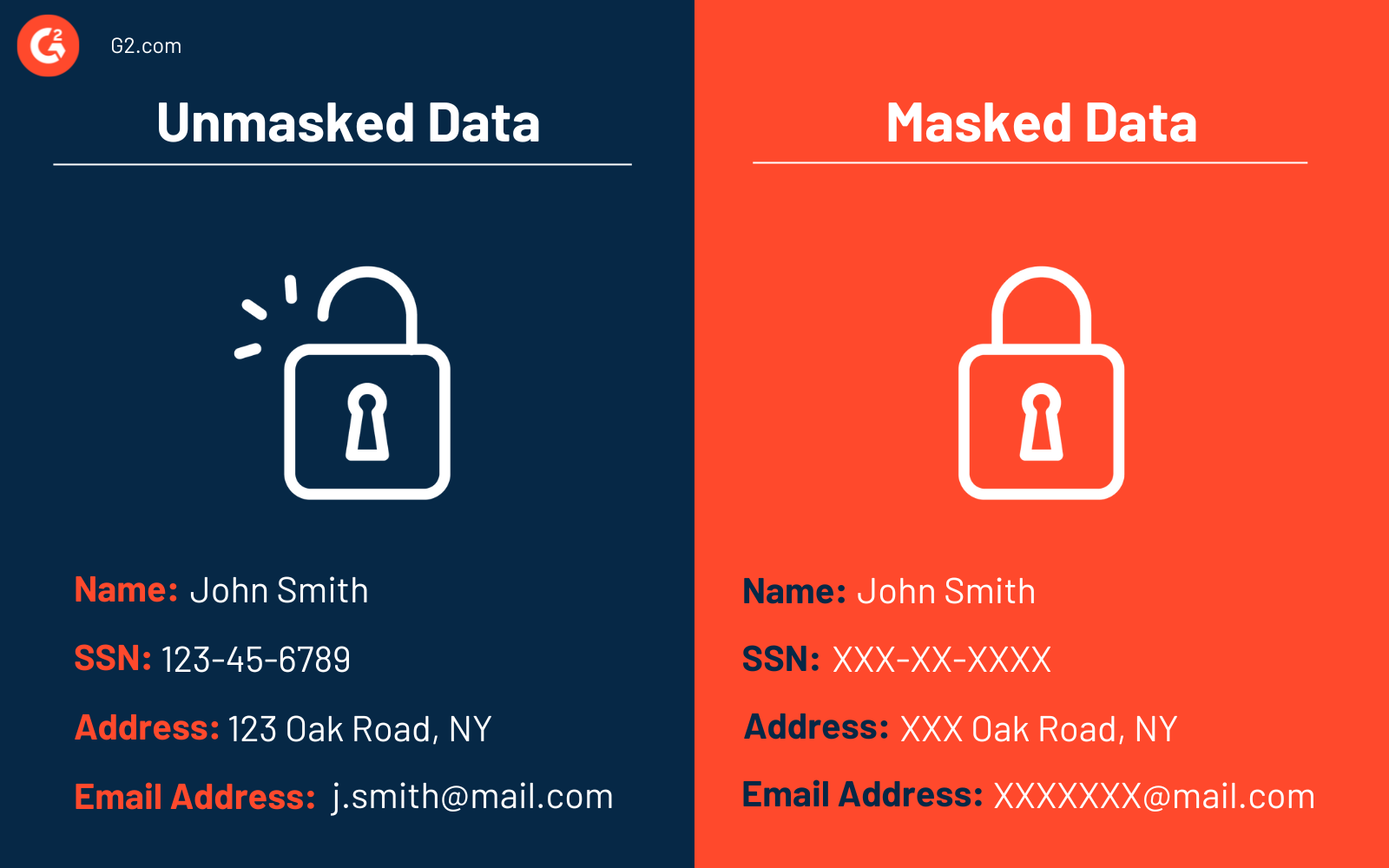

Il mascheramento dei dati si riferisce alla modifica o sostituzione dei dati sensibili originali per proteggerli da occhi non autorizzati, mantenendo la loro utilità per gli utenti autorizzati in ambienti di produzione e test.

Il software di mascheramento dei dati aiuta le organizzazioni a proteggere i loro dati. Questi strumenti criptano i dati, forniscono metodi di mascheramento coerenti e consentono l'applicazione e la rimozione delle maschere in base a regole specifiche.

Perché il mascheramento dei dati è importante?

Il mascheramento dei dati svolge un ruolo cruciale nella protezione delle informazioni sensibili da rischi di sicurezza come violazioni dei dati e attacchi informatici. Se si verifica una violazione della sicurezza, il mascheramento dei dati aiuta garantendo che i dati esposti non siano reali o sensibili, riducendo così l'impatto della violazione.

Poiché i dati mascherati sono una rappresentazione fittizia delle informazioni originali, anche se gli attaccanti riescono ad accedervi, non saranno in grado di utilizzare i dati per scopi malevoli, come il furto di identità o la frode. Questo aggiunge un ulteriore livello di sicurezza, proteggendo i dati sensibili effettivi e minimizzando i potenziali danni derivanti dalla violazione.

Vuoi saperne di più su Software di mascheramento dei dati? Esplora i prodotti Mascheramento dei dati.

Casi d'uso del mascheramento dei dati

Il mascheramento dei dati è ampiamente utilizzato in vari settori per proteggere le informazioni sensibili mantenendo l'utilità dei dati. Ecco i principali casi d'uso:

Conformità alle normative sulla privacy dei dati

Le organizzazioni utilizzano il mascheramento dei dati per conformarsi alle leggi sulla privacy dei dati, come il Regolamento Generale sulla Protezione dei Dati (GDPR). Questo protegge le informazioni sensibili, inclusi i dati personali identificabili (PII), i registri finanziari, le informazioni sanitarie protette (PHI) e la proprietà intellettuale.

Ad esempio, i fornitori di servizi sanitari mascherano i dati dei pazienti per soddisfare i requisiti della Legge sulla Portabilità e Responsabilità dell'Assicurazione Sanitaria (HIPAA) mentre condividono informazioni per la ricerca.

Sviluppo e test sicuri del software

Il mascheramento dei dati è impiegato negli ambienti di sviluppo e test del software per garantire che le informazioni sensibili non vengano esposte. Gli sviluppatori e i tester di software utilizzano set di dati mascherati che imitano i dati del mondo reale senza rivelare dettagli personali o finanziari effettivi.

Analisi e ricerca

Il mascheramento dei dati è utilizzato da scienziati dei dati e ricercatori per analizzare grandi set di dati preservando la privacy. Ad esempio, le aziende farmaceutiche possono mascherare i documenti medici dei pazienti nelle sperimentazioni cliniche per studiare l'efficacia dei farmaci senza compromettere la privacy individuale.

Formazione dei dipendenti

Il mascheramento dei dati è applicato nelle sessioni di formazione dei dipendenti per fornire scenari realistici senza esporre dati autentici. Le organizzazioni utilizzano dati mascherati per formare i dipendenti sulla gestione delle richieste dei clienti o sull'elaborazione delle transazioni.

Ad esempio, una banca potrebbe utilizzare dati di transazioni mascherati nei programmi di formazione per insegnare ai dipendenti come rilevare le frodi.

Controllo degli accessi basato sui ruoli

Il mascheramento dei dati è utilizzato per applicare il controllo degli accessi basato sui ruoli all'interno delle organizzazioni. I dipendenti possono accedere solo ai dati necessari per i loro ruoli, con le informazioni sensibili mascherate per prevenire la visualizzazione non autorizzata.

Ad esempio, in un contesto ospedaliero, il personale amministrativo potrebbe vedere i dati sanitari elettronici dei pazienti mascherati, mentre i medici hanno accesso alle informazioni complete.

Gestione dei dati di test

Il mascheramento dei dati è utilizzato per generare rapidamente dati di test sicuri, garantendo che gli ambienti di test non espongano informazioni sensibili. Gli strumenti di mascheramento automatico si integrano con i sistemi esistenti per produrre dati di test di alta qualità.

Ad esempio, una compagnia di assicurazioni potrebbe utilizzare informazioni sui titolari di polizze mascherate per testare nuovi sistemi di elaborazione delle richieste di risarcimento senza rischiare l'esposizione dei dati.

Tipi di mascheramento dei dati

Le aziende possono utilizzare diversi tipi di mascheramento dei dati per proteggere e salvaguardare i set di dati sensibili.

Mascheramento statico dei dati (SDM)

Il mascheramento statico dei dati (SDM) comporta l'applicazione di un insieme fisso di regole di mascheramento per i dati sensibili prima di condividerli o memorizzarli. Modifica direttamente i dati con valori anonimizzati attraverso tecniche di crittografia o anonimizzazione.

Lo stesso metodo di mascheramento è utilizzato per tutti gli utenti e le applicazioni che accedono ai dati. L'SDM è generalmente adatto per dati che rimangono invariati e saranno utilizzati ripetutamente, come in un ambiente di test continuo.

Mascheramento dinamico dei dati (DDM)

Il mascheramento dinamico dei dati (DDM) comporta l'applicazione di tecniche di mascheramento in tempo reale e la modifica dinamica dei dati sensibili durante l'applicazione o l'esecuzione. Il DDM è prevalente nei sistemi di produzione e per gli utenti, come i tester, che necessitano di accedere ai dati effettivi per l'analisi.

I dati dinamici sono utilizzati per l'accesso alla sicurezza basato sui ruoli. Ad esempio, un utente richiede dati nel database e le regole di mascheramento sono applicate in base al ruolo o permessi di accesso dell'utente — gli utenti autorizzati ricevono il set di dati originale, mentre gli utenti non autorizzati ottengono i dati mascherati.

Mascheramento deterministico dei dati

Il mascheramento deterministico dei dati comporta la mappatura dei dati per garantire che un valore sia sempre sostituito da un altro valore nel database. Ad esempio, se si maschera un nome con "Bob", il nome originale apparirà come "Bob" ovunque nel set di dati.

Sebbene il mascheramento deterministico dei dati sia conveniente, non è così conveniente come altri tipi di mascheramento. Se qualcuno potesse decodificare chi è "Bob" nell'esempio sopra, sarebbe in grado di identificare le informazioni di quell'individuo in tutto il set di dati.

Mascheramento dei dati al volo

Il mascheramento dei dati al volo maschera le informazioni sensibili mentre si spostano tra gli ambienti mascherandole in memoria piuttosto che memorizzare un set di dati alterato in memoria piuttosto che memorizzarlo separatamente.

Le organizzazioni possono utilizzare questa tecnica per mascherare i dati mentre si spostano tra gli ambienti, dalla produzione all'ambiente di test. Questa tecnica è ideale per lo sviluppo continuo del software o scenari di integrazione complessi in cui i team trasferiscono frequentemente i dati tra ambienti di produzione e non produzione.

Offuscamento statistico

Il metodo di offuscamento statistico altera i dati sensibili preservando le proprietà statistiche e le relazioni all'interno dei dati.

Consente l'applicazione di funzioni matematiche e algoritmi ai dati per l'analisi statistica una volta mascherati, garantendo che i dati mascherati mantengano i loro modelli, correlazioni e distribuzione complessiva originali.

Tecniche di mascheramento dei dati

A seconda del tuo database e delle tue esigenze, ci sono diverse tecniche per mascherare i dati all'interno dei vari tipi di mascheramento dei dati.

Crittografia

La crittografia di mascheramento combina crittografia e mascheramento dei dati per proteggere le informazioni sensibili. Utilizzando questo approccio, puoi crittografare i dati sensibili con algoritmi crittografici, rendendoli illeggibili a tutti tranne che agli utenti autorizzati con chiavi di decrittazione.

La crittografia di mascheramento fornisce un'elevata sicurezza dei dati ma può essere un collo di bottiglia che rallenta l'analisi dei dati poiché gli utenti devono utilizzare le chiavi di decrittazione ogni volta che vogliono accedere ai dati.

I 5 migliori strumenti di crittografia:

* Questi sono i 5 migliori strumenti di crittografia basati sul Grid® Report di G2 della primavera 2024Mischiamento

Il mischiamento dei dati è ciò che sembra — randomizzare i punti dati all'interno di un set di dati dato. Preserva la relazione e le proprietà statistiche all'interno del dataset rendendo i record individuali illeggibili. I valori dei dati non cambiano, ma l'ordine in cui appaiono correlati sì.

Ad esempio, se stai lavorando con una tabella di dati che include nomi di clienti e numeri di carte di credito, il set di dati di output consisterebbe in una tabella mischiata dei nomi effettivi dei clienti e dei numeri di carte di credito che non corrispondono.

Sostituzione

Il mascheramento dei dati tramite sostituzione comporta la sostituzione dei punti dati sensibili con dati fittizi simili ma sostituiti.

Ad esempio, se stai lavorando con nomi, potresti sostituire i nomi reali con nomi generati casualmente in modo che il valore del nome sembri ancora un nome. Lo stesso funzionerebbe con i numeri di carte di credito. Il set di dati di output includerebbe numeri di carte di credito della stessa lunghezza di stringa ma valori numerici casuali invece di quelli reali.

Nulling

Alcuni team utilizzano la tecnica del nulling per rendere i dati illeggibili e inutilizzabili. Il nulling comporta l'applicazione di valori "null" alle colonne di dati in modo che gli utenti non autorizzati non vedano alcun dato. Sebbene questo metodo protegga i dati, può anche essere problematico perché coloro che necessitano di accedere ai dati probabilmente non saranno in grado di utilizzarli a meno che i valori "null" non siano completamente irrilevanti per l'analisi o il test.

Hashing

Infine, l'hashing converte i punti dati in valori di stringa offuscati e di lunghezza fissa. È comunemente usato per proteggere informazioni come le password, poiché le informazioni originali non sono necessarie per eseguire il lavoro.

In altre parole, gli utenti dei dati non hanno bisogno di conoscere le password effettive degli individui, ma devono testare una funzione che richiede all'utente di inserire una password o averne una.

Le sfide nel mascheramento dei dati

Il mascheramento dei dati è importante. Tuttavia, presenta diverse sfide che devono essere affrontate per garantire un'efficace sicurezza e integrità dei dati. Ecco alcuni problemi comuni riscontrati nel mascheramento dei dati:

Preservazione degli attributi

Il mascheramento dei dati deve mantenere gli stessi tipi di dati e i loro modelli. Ad esempio, se mascheri le età dei clienti, l'intervallo e la distribuzione delle età dovrebbero rimanere simili. Se non fatto correttamente, può influire su quanto bene la tua analisi o i tuoi rapporti riflettono la realtà.

Integrità semantica

I dati fittizi creati durante il mascheramento dovrebbero comunque avere senso. Ad esempio, se mascheri gli stipendi dei dipendenti, i nuovi valori dovrebbero comunque rientrare nei tipici intervalli salariali. Allo stesso modo, i numeri di telefono mascherati dovrebbero sembrare reali. Questo aiuta a garantire che i dati mascherati siano ancora utili e realistici.

Quando si mascherano i dati per i test, è importante che i dati fittizi seguano ancora le regole per cose come i formati delle email o i numeri di carte di credito. Se i dati non corrispondono a queste regole, possono causare errori durante i test.

Allo stesso modo, quando i dati originali devono essere unici, come i numeri di previdenza sociale, i dati mascherati dovrebbero essere unici anche loro. Se i nuovi valori non sono unici, possono portare a confusione o errori.

Integrità referenziale

I dati mascherati dovrebbero mantenere le loro relazioni coerenti. Ad esempio, se sostituisci il nome di un cliente con uno fittizio, quel nome fittizio dovrebbe essere utilizzato ovunque appaia. Questo aiuta a mantenere connessioni accurate tra i record dei dati.

Le migliori pratiche per il mascheramento dei dati

Per fare il mascheramento dei dati nel modo giusto, è importante seguire alcune migliori pratiche che garantiscano che i dati rimangano protetti pur essendo utili. Ecco alcuni suggerimenti chiave per aiutarti a mascherare i dati in modo efficace e sicuro.

Definire l'ambito del progetto

Per implementare un mascheramento dei dati efficace, inizia determinando quali informazioni necessitano di protezione, chi è autorizzato ad accedervi e quali applicazioni utilizzano i dati e le loro posizioni sia negli ambienti di produzione che non produzione.

Mantenere l'integrità referenziale

L'integrità referenziale richiede che tutti i dati di un tipo specifico siano mascherati in modo coerente utilizzando lo stesso algoritmo. Nelle grandi organizzazioni, un singolo strumento di mascheramento dei dati a livello aziendale potrebbe non essere pratico a causa di vincoli di bilancio diversi, pratiche IT e requisiti normativi. Quindi, assicurati la sincronizzazione degli strumenti e delle pratiche di mascheramento dei dati in tutta l'organizzazione per evitare problemi di integrazione in seguito.

Proteggere gli algoritmi di mascheramento dei dati

Solo il personale autorizzato dovrebbe avere accesso ai componenti sensibili dell'algoritmo di mascheramento dei dati. La conoscenza degli algoritmi di mascheramento ripetibili potrebbe portare al reverse engineering delle informazioni sensibili.

Le migliori pratiche includono l'applicazione della separazione dei compiti, dove la sicurezza IT definisce i metodi e gli algoritmi, ma i proprietari dei dati dei dipartimenti pertinenti gestiscono le impostazioni specifiche e le liste dei dati.

Organizzare e tracciare i dati sensibili

I dati aziendali sono dispersi tra varie tecnologie e posizioni. Anche i dati non strutturati come immagini, PDF e file basati su testo devono essere protetti.

Ad esempio, sostituisci le immagini di documenti sensibili come passaporti, patenti di guida e contratti con alternative fittizie. L'riconoscimento ottico dei caratteri (OCR) può aiutare a rilevare e mascherare il contenuto sensibile in tali file.

Individuare e classificare accuratamente i dati sensibili che richiedono protezione è essenziale. Implementa un tracciamento completo per garantire che i dati giusti siano mascherati in modo appropriato.

Garantire conformità e sicurezza

L'accesso ai dati mascherati dovrebbe aderire alle politiche di sicurezza riguardanti ruoli, posizioni e permessi. Verifica che le tecniche di mascheramento dei dati siano allineate con le politiche di sicurezza e le normative.

Valutare e testare il mascheramento dei dati

Valuta regolarmente l'efficacia delle tecniche di mascheramento dei dati per garantire che forniscano i livelli di sicurezza richiesti. Conduci test per confermare che i risultati delle query dai dati mascherati siano comparabili a quelli dai dati originali, garantendo coerenza e affidabilità.

I 5 migliori strumenti software per il mascheramento dei dati

Gli strumenti software per il mascheramento dei dati aiutano le aziende a proteggere i loro dati mascherandoli attraverso la randomizzazione e altre tecniche. Soprattutto, questi strumenti consentono alle aziende di continuare a utilizzare i loro dati, ma li rendono inutilizzabili per le parti esterne all'organizzazione.

Per qualificarsi per l'inclusione nella categoria del mascheramento dei dati, un prodotto deve:

- Criptare i dati mascherandoli dietro caratteri casuali o altri dati

- Consentire l'applicazione e la rimozione di una maschera a piacimento

- Fornire mascheramento coerente o casuale

* Di seguito sono riportate le cinque principali piattaforme software per il mascheramento dei dati dal Grid® Report di G2 della primavera 2024. Alcune recensioni possono essere modificate per chiarezza.

1. Oracle Data Safe

Oracle Data Safe è un centro di controllo unificato specificamente per i database Oracle. Aiuta gli utenti a comprendere la sensibilità dei loro dati, valutare i rischi di sicurezza, mascherare i dati per l'uso e monitorare i controlli di sicurezza e accesso.

Gli utenti possono sfruttare le valutazioni di sicurezza, le valutazioni degli utenti, l'audit delle attività, l'abilitazione degli avvisi per segnalare comportamenti insoliti, il mascheramento dei dati con integrità dei dati preservata e il firewall SQL.

Cosa piace di più agli utenti:

“Quello che mi è piaciuto di più di Oracle Data Safe è che è molto utile per l'audit automatico dei dati. Gestisce i dati stessi e fornisce il miglior livello di sicurezza. Ha aiutato la nostra organizzazione a soddisfare i requisiti del cliente o del business e a fornire un output migliore con il rapporto classificato.”

- Recensione di Oracle Data Safe, Shivam T.

Cosa non piace agli utenti:

“Ho trovato i prezzi un po' alti, quindi per avere un'economia di scala, bisogna implementarlo in ogni progetto che si utilizza. Altrimenti, ho trovato questo strumento molto utile.”

- Recensione di Oracle Data Safe, Chitrang S.

2. Informatica Dynamic Data Masking

Informatica Dynamic Data Masking controlla l'accesso non autorizzato agli ambienti di produzione utilizzando l'identificazione dei dati. Maschera le informazioni sensibili agli utenti in base ai loro permessi di accesso basati sui ruoli, che includono il loro ruolo, posizione e privilegi. Inoltre, può segnalare tentativi di accesso non autorizzati.

Cosa piace di più agli utenti:

“Informatica data masking offre varie tecniche per proteggere i dati sensibili. Con l'aiuto della loro tecnica di preservazione del formato, abbiamo protetto i dati senza cambiare il formato. Inoltre, la loro tecnica di scoperta dinamica dei dati ha identificato la maggior parte dei campi di dati sensibili. In generale, posso dire che Informatica è una soluzione completa con un'esperienza robusta e user-friendly nell'anonimizzazione dei dati.”

- Recensione di Informatica Dynamic Data Masking, Mayank J.

Cosa non piace agli utenti:

“È un po' complesso da capire inizialmente e c'è una documentazione leggermente meno disponibile. Ma una volta che si ha un'idea, è molto facile e conveniente usarlo per il mascheramento e altri scopi di sicurezza.”

- Recensione di Informatica Dynamic Data Masking, Himanshu G.

3. Informatica Data Security Cloud

Informatica Data Security Cloud utilizza metodi di autenticazione e crittografia per garantire la sicurezza dei dati in ambienti cloud-native. Fa parte del Intelligent Data Management Cloud (IDMC) ed è progettato per funzionare nel cloud.

Cosa piace di più agli utenti:

“La gestione dei dati master è la caratteristica più preziosa che mi piace di Informatica Cloud. Possiamo scrivere codice per costruire la nostra logica per verificare la qualità e utilizzare il mascheramento dei dati. La gestione delle API e l'integrazione sono buoni connettori forniti con il software.

- Recensione di Informatica Data Security Cloud, Gaurav K.

Cosa non piace agli utenti:

“Mentre lo strumento offre molte opzioni e funzionalità per la sicurezza dei dati, le persone che lo gestiscono devono sottoporsi a una formazione estesa e periodica su GDPR, leggi, regolamenti, ecc., per gestire la sicurezza e utilizzare lo strumento al massimo delle sue capacità.”

- Recensione di Informatica Data Security Cloud, Vibha K.

4. Satori Data Security Platform

Satori Data Security Platform consente controlli self-service sui dati e analisi. Gli utenti hanno portali dati personali dove ottengono accesso immediato ai set di dati rilevanti per loro in base alle politiche e ai controlli di accesso. Satori anonimizza i dati dinamicamente per una soluzione scalabile su più profili e politiche basati sui permessi.

Cosa piace di più agli utenti:

“Satori offre un'interfaccia user-friendly, rendendo facile l'implementazione e la navigazione, robuste funzionalità di mascheramento e sicurezza dei dati, e proteggendo i dati sensibili. Controllo degli accessi automatizzato e scalabile, consentendo alle organizzazioni di avere un controllo granulare sull'accesso ai dati, si integra perfettamente con strumenti software popolari come Snowflake e Looker, semplificando il processo di integrazione.”

- Recensione di Satori Data Security Platform, Vaibhav S.

Cosa non piace agli utenti:

“Può essere integrato con quasi tutti i software, specialmente sul cloud, il che lo rende indispensabile. Tuttavia, le prestazioni diventano un po' lente quando tonnellate di terabyte di dati vengono inseriti nel sistema, sia in termini di prestazioni che di tempo per generare i risultati.”

- Recensione di Satori Data Security Platform, Heena R.

5. Clonetab

Clonetab è una piattaforma di virtualizzazione e clonazione per la distribuzione dei dati. Offre scrambling avanzato dei dati (ADS), che offusca i dati sensibili prima del rilascio, e soluzioni estensive di backup e recupero dati per Oracle e-Business Suite, PeopleSoft e database SAP Hana.

Cosa piace di più agli utenti:

“Clonetab non solo aiuta gli amministratori con la clonazione di grandi VMware, ma li aiuta anche a clonare i database a un livello granulare. L'interfaccia grafica per Clonetab è realizzata in modo che sia facile per gli amministratori lavorarci intorno.”

- Recensione di Clonetab, Nikhil N.

Cosa non piace agli utenti:

“Nonostante sia la migliore piattaforma per le esigenze quotidiane di ogni azienda, ha meno supporto dalla comunità, il che significa che questa piattaforma dipende interamente dal personale di supporto, il che può comportare ritardi involontari. Se potessimo avere un'edizione comunitaria di questa piattaforma, sarebbe semplice rettificare rapidamente con l'aiuto della comunità.”

- Recensione di Clonetab, Mukesh P.

Puoi leggere i dati?

Il mascheramento dei dati è una tecnica efficace per proteggere le informazioni personali e riservate. Le aziende utilizzano il mascheramento dei dati per proteggere e salvaguardare i dati sensibili quando li trasferiscono tra vari ambienti di test, produzione e sviluppo. Sono disponibili molti tipi e tecniche di mascheramento dei dati tra cui le aziende possono scegliere per proteggere le informazioni con cui stanno lavorando.

Scopri come la prevenzione della perdita di dati può proteggere le tue informazioni sensibili.

Alyssa Towns

Alyssa Towns works in communications and change management and is a freelance writer for G2. She mainly writes SaaS, productivity, and career-adjacent content. In her spare time, Alyssa is either enjoying a new restaurant with her husband, playing with her Bengal cats Yeti and Yowie, adventuring outdoors, or reading a book from her TBR list.