Ti sei mai chiesto dove vengono memorizzate tutte le tue email, i post sui social media, le foto o persino il film di Netflix che stai guardando? La risposta semplice è il cloud.

Oggi, memorizziamo tutto nel cloud, dai file personali ai dati aziendali critici. L'email che hai appena controllato ora? Quel tweet che hai postato stamattina? La playlist che ti ha inviato il tuo migliore amico? Sono tutti nel cloud. Man mano che i dati crescono esponenzialmente, anche l'uso dello storage cloud si espande. Le aziende stanno rapidamente adottando più soluzioni di storage cloud e storage cloud ibrido per la velocità, la scala e la flessibilità che offrono.

Ma la rapida adozione dello storage cloud apre anche il vaso di Pandora della sicurezza dei dati nel cloud. Un sondaggio di G2 ha rilevato che quasi un quarto degli utenti di storage cloud ibrido considera la sicurezza un punto dolente importante. Errori di configurazione, perdita di dati e conformità normativa, l'elenco delle sfide di sicurezza è lungo e in evoluzione.

24%

considerano la sicurezza, la conformità e la prevenzione DDoS come punti dolenti principali dello storage cloud ibrido

Fonte: Sondaggio G2

Le aziende stanno cercando ulteriore aiuto attraverso software di sicurezza cloud mentre nuove minacce proliferano nello storage cloud.

Cos'è la sicurezza dello storage cloud?

La sicurezza dello storage cloud include un insieme di politiche, tecnologie, strumenti e pratiche per proteggere i dati memorizzati nei sistemi di storage cloud da perdite, attacchi informatici, accessi non autorizzati e altre minacce.

La sicurezza dello storage cloud è fondamentale per la protezione dei dati nel cloud che include accessibilità dei dati, privacy dei dati e integrità dei dati. Proteggere lo storage cloud implica fortificare l'infrastruttura di storage cloud, proteggere le reti e i punti di accesso, mettere in sicurezza i dati nel cloud a riposo e in movimento, e monitorare le vulnerabilità e i rischi.

Ma prima di immergerci nei rischi in evoluzione dello storage cloud e su come mitigarli, diamo un'occhiata alle basi dello storage cloud. Questo è importante perché alcune vulnerabilità dello storage cloud derivano da alcune delle sue migliori caratteristiche.

Vuoi saperne di più su Software di Sicurezza Cloud? Esplora i prodotti Sicurezza del cloud.

Cos'è lo storage cloud sicuro?

Lo storage cloud è un modello di servizio di cloud computing in cui i dati digitali sono memorizzati, gestiti e sottoposti a backup su più server remoti di un fornitore di cloud che possono essere accessibili tramite internet o rete privata.

Come funziona lo storage cloud?

Le aziende acquistano lo storage cloud da fornitori terzi che possiedono e gestiscono data center con server massicci in località esterne. Il fornitore di storage cloud ospita, mantiene e gestisce i data center e rende i dati accessibili alle aziende tramite internet.

Esistono tre tipi di modelli di storage cloud: pubblico, privato, e ibrido.

Storage cloud pubblico: Questo storage cloud è ospitato e gestito da fornitori terzi di storage cloud che condividono le risorse di storage con più clienti. Google Cloud, Amazon Web Services, Microsoft Azure e IBM Cloud sono alcuni dei fornitori di storage cloud pubblico più popolari.

Storage cloud privato: Questo tipo di servizio di storage cloud è di proprietà, ospitato e gestito da un'organizzazione o acquistato da un fornitore esterno di storage cloud esclusivamente per il suo uso. Qui non c'è condivisione delle risorse di storage.

Storage cloud ibrido: Questo storage cloud combina e consente la condivisione dei dati tra lo storage cloud pubblico e privato. Le organizzazioni che utilizzano lo storage cloud privato e pubblico sfruttano i servizi di storage cloud ibrido per utilizzarli entrambi con interoperabilità senza soluzione di continuità.

.png)

Perché usare lo storage cloud?

Lo storage cloud elimina la necessità per le aziende di acquistare e gestire data center on-premise propri. Ha cinque caratteristiche significative che differiscono dai data center tradizionali:

- Scalabilità ed elasticità

- Servizio on-demand

- Condivisione delle risorse

- Accessibilità

- Modello pay-as-you-go

Le aziende scalano la loro capacità di storage cloud man mano che i volumi di dati aumentano o riducono la capacità se il volume diminuisce. Quindi, piuttosto che spendere per costruire e mantenere una rete di storage di rete, le aziende pagano per la capacità di storage che utilizzano mentre il fornitore la mantiene per loro.

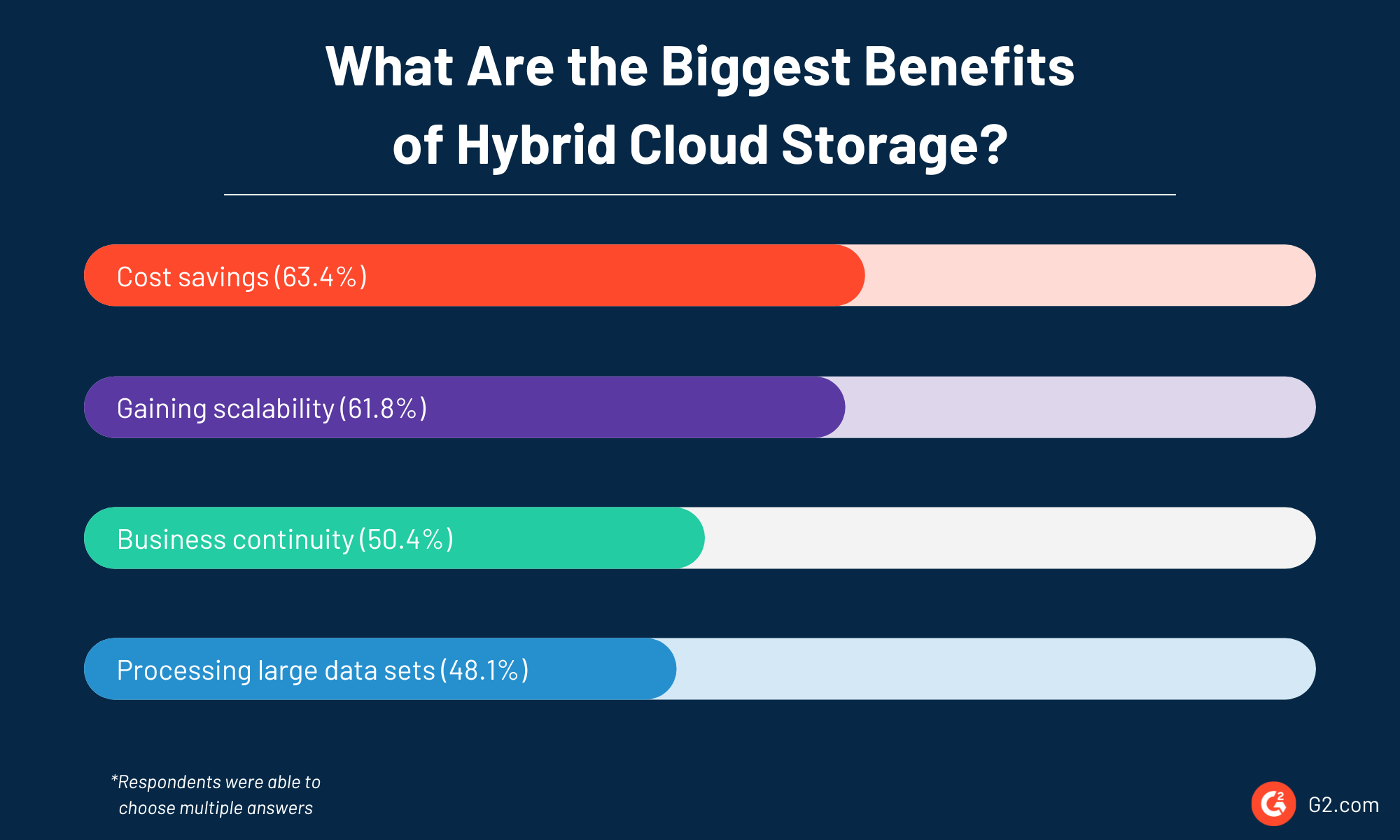

Più della metà degli utenti di storage cloud ibrido beneficia dei risparmi sui costi (63,4%), scalabilità (61,8%) e continuità aziendale (50,4%) che offre, secondo un sondaggio di G2.

I fornitori memorizzano anche più copie degli stessi dati su server diversi e, se necessario, in località diverse. Quindi, anche in caso di interruzioni a causa di guasti hardware a breve termine, interruzioni di rete o di alimentazione, o un disastro naturale, il cloud offre un servizio ininterrotto e continuità aziendale.

La capacità di elaborare enormi quantità di dati su larga scala utilizzando lo storage cloud lo rende essenziale poiché sempre più aziende cercano di utilizzare i big data per l'intelligenza artificiale (AI), l'apprendimento automatico (ML) e l'analisi predittiva. Infatti, questa capacità è considerata uno dei maggiori benefici dal 48% degli utenti di storage cloud ibrido.

Molti fornitori di cloud come Google Cloud, Microsoft Azure, AWS, e IBM cloud offrono anche servizi complementari che raccolgono, gestiscono, mettono in sicurezza e analizzano i dati su larga scala. Ma lo storage cloud ha un problema unico.

Sicurezza - il problema speciale del cloud

I fornitori di storage cloud ospitano, gestiscono e mantengono i server e l'infrastruttura associata per conto dei loro utenti. Proteggono anche l'infrastruttura cloud con diverse funzionalità di sicurezza come:

- Sicurezza fisica per i data center.

- Gestione del controllo degli accessi degli utenti.

- Firewall e sistemi di rilevamento delle intrusioni.

- Monitoraggio continuo e test di sicurezza.

- Backup multipli dei dati per il recupero in caso di disastro.

Ma ci sono due domande persistenti su questa relazione: dove finisce la responsabilità del fornitore per la sicurezza del cloud? Dove inizia la responsabilità dell'acquirente per la sicurezza del cloud?

È qui che entra in gioco il modello di responsabilità condivisa della sicurezza del cloud.

Cos'è il modello di responsabilità condivisa?

In un data center on-premise, l'azienda possiede l'intero stack tecnologico; non c'è dubbio su chi sia responsabile della sicurezza. Ma quando l'azienda trasferisce i dati nel cloud, alcune responsabilità di sicurezza si spostano sui fornitori di servizi cloud (CSP), e alcune restano agli utenti. Il modello di responsabilità condivisa stabilisce quali compiti di sicurezza gestisce il fornitore di cloud e quali compiti gestisce l'azienda.

Le responsabilità variano a seconda che il modello di servizio cloud sia software come servizio (SaaS), piattaforma come servizio (PaaS) o infrastruttura come servizio (IaaS).

%20(600%20%C3%97%20400px)%20(1).png)

Ad esempio, i fornitori di storage cloud, che forniscono IaaS, si occupano dell'infrastruttura cloud sottostante, sia fisica che virtualizzata. Gli utenti si occupano della sicurezza dei dati e della protezione delle applicazioni, delle reti virtualizzate, dei sistemi operativi e dell'accesso degli utenti.

In termini semplici, i fornitori di storage cloud sono responsabili della sicurezza del cloud stesso, e gli utenti sono responsabili della sicurezza del contenuto nel cloud.

In linea con questo, i fornitori di storage cloud hanno diverse misure di sicurezza in atto per proteggere la loro infrastruttura cloud. Il loro team dedicato alla sicurezza informatica fornisce aggiornamenti di sicurezza costanti, auto-patch e firewall e backup integrati. Inoltre, esegue continuamente audit, test e monitoraggio per qualsiasi vulnerabilità o rischio di sicurezza informatica. Il sondaggio di G2 ha rilevato che la sicurezza è una delle caratteristiche più importanti per i clienti che utilizzano soluzioni di storage cloud ibrido.

Tuttavia, gli utenti del cloud spesso fraintendono il modello di responsabilità condivisa. Presumono che il CSP sia responsabile della sicurezza del cloud e dei dati memorizzati lì. Di conseguenza, gli utenti lasciano i loro dati e beni non protetti nel cloud, rendendoli vulnerabili agli attacchi.

Vulnerabilità e rischi dello storage cloud

Lo storage cloud ha diverse vulnerabilità e le tue misure protettive saranno efficaci solo quando identificherai questi problemi e strutturerai le tue strategie di sicurezza di conseguenza.

Alcune vulnerabilità dello storage cloud derivano da alcune delle sue grandi caratteristiche. Ecco alcune delle vulnerabilità comuni delle strutture di storage cloud che sollevano preoccupazioni sulla sicurezza.

Mancanza di controllo fisico

Gli utenti collocano i loro dati nei server remoti dei fornitori di storage cloud. Poiché la sicurezza dell'infrastruttura fisica spetta al fornitore, gli utenti perdono il controllo su questo componente. Devono fare affidamento sul fornitore di servizi per garantire che non ci siano perdite di dati. Questo solleva preoccupazioni sulla sicurezza e problemi relativi alla privacy e all'integrità dei dati. È vero, i fornitori di storage cloud offrono controlli di sicurezza, ma quando operi in un ambiente a fiducia zero, gli utenti devono prendere precauzioni aggiuntive.

Caso esemplare: il rivenditore di abbigliamento statunitense Bonobos ha perso settanta gigabyte di dati dei clienti nel 2021 a causa di una violazione in un backup ospitato da un servizio cloud di terze parti. Bonobos ha dovuto notificare al fornitore di servizi di proteggere i dati dei clienti.

Multi-tenancy

Come gli inquilini che condividono appartamenti in un edificio, le aziende condividono risorse cloud con altre organizzazioni. La multi-tenancy del cloud offre un uso migliore delle risorse e risparmi sui costi per le aziende. D'altro canto, tuttavia, una debole separazione degli inquilini o una vulnerabilità nell'ambiente cloud condiviso compromette più inquilini. Un difetto in un'unica applicazione condivisa o una configurazione errata del sistema di un singolo utente può portare a una catena di attacchi informatici su più utenti del cloud.

Caso esemplare: a gennaio, una ricerca di Ocra ha scoperto che gli attaccanti potevano bypassare la separazione degli inquilini e accedere a credenziali e dati sensibili di più clienti in una piattaforma di dati cloud pubblica. La vulnerabilità consentiva l'accesso ai dati e l'esecuzione di codici sulle macchine dei clienti, compromettendo l'intero sistema.

Vulnerabilità del sistema

Lo storage cloud ha anche bug o altre vulnerabilità del sistema che vengono scoperte di tanto in tanto. Gli attaccanti possono sfruttarle per accedere ai dati, compromettere l'integrità e la privacy dei dati e potenzialmente interrompere il servizio.

Caso esemplare: nel 2021, un team di ricerca sulla sicurezza informatica di Wiz ha scoperto una vulnerabilità del sistema in un servizio di database ampiamente utilizzato di Microsoft Azure che consentiva l'accesso a migliaia di database dei clienti, inclusi quelli di aziende Fortune 500. Successivamente, i ricercatori hanno trovato altre cinque vulnerabilità che sono state successivamente risolte.

Quattro principali categorie di vulnerabilità del sistema:

- Vulnerabilità zero-day sono vulnerabilità appena scoperte che non hanno una patch di sicurezza.

- Patch di sicurezza mancanti si verificano quando vengono trovate nuove vulnerabilità mentre vengono rilasciate nuove patch, risultando in patch di sicurezza mancanti che gli hacker possono sfruttare.

- Vulnerabilità basate sulla configurazione si verificano quando ci sono semplici errori nelle impostazioni predefinite del cloud, come una crittografia debole.

- Credenziali deboli o predefinite o l'assenza di un'autenticazione solida possono risultare in un facile accesso per gli attaccanti.

A parte le vulnerabilità nei sistemi di storage cloud, ci sono altre minacce da attori esterni e interni che risultano in violazioni e incidenti di sicurezza. Diamo un'occhiata ai principali otto rischi dello storage cloud.

Cloud mal configurato

La configurazione errata è la causa principale e più comune delle violazioni dei dati nello storage cloud. È una vulnerabilità nascosta in bella vista.

Quando le aziende non configurano correttamente il loro storage cloud, lasciano la porta spalancata a chiunque per sfruttarla. Configurano erroneamente il sistema durante la migrazione al cloud o apportano modifiche non approvate alle impostazioni post-distribuzione, risultando in importanti incidenti di sicurezza.

Oggi, gli attaccanti del cloud utilizzano l'automazione per rilevare configurazioni errate e altre vulnerabilità. Una volta dentro, distruggono e rubano i dati di cui hanno bisogno. Alcune cause di configurazione errata sono:

- Mancanza di consapevolezza delle politiche di sicurezza della piattaforma cloud.

- La complessità delle distribuzioni multi-cloud.

- Mancanza di visibilità sull'intero ambiente cloud.

- IT ombra o distribuzione non autorizzata sul cloud.

- Credenziali e impostazioni predefinite non modificate.

- Mancanza di competenze e risorse nel team di sicurezza.

Caso esemplare: numerose aziende hanno perso milioni di dati dei clienti attraverso violazioni dei dati a causa della loro configurazione errata dello storage AWS S3 bucket. Questo tipo di attacchi può portare a richieste di riscatto, multe per non conformità, perdita di entrate e cattiva pubblicità.

Configurazioni errate comuni includono:

- Permessi di accesso al cloud eccessivi.

- Lasciare invariate le credenziali e le impostazioni di configurazione predefinite.

- Elementi di storage accessibili pubblicamente.

- Controlli di sicurezza standard disabilitati.

- Storage cloud non crittografato.

- Gestione delle chiavi/password non sicura.

- Aggiornamenti o patch di sicurezza mancanti.

API e interfacce non sicure

Le interfacce di programmazione delle applicazioni (API) sono comuni al giorno d'oggi. I fornitori di cloud di solito espongono le loro API agli utenti in modo che possano interagire con le loro tecnologie cloud. Le API cloud sono spesso la porta d'ingresso al servizio cloud, consentendo alle applicazioni e ai database di lavorare insieme senza problemi. Tuttavia, quando lasciate non protette, le API sono porte d'accesso per gli attacchi. Dalla configurazione errata all'esposizione eccessiva dei dati, i buchi nelle API creano esposizioni indesiderate dei dati.

Caso esemplare: a gennaio 2021, un ricercatore di sicurezza di Pen Test Partners ha trovato un bug nell'API di Peloton che consentiva a chiunque di raschiare le informazioni private degli utenti direttamente dal server cloud di Peloton. Aziende come John Deere, Experian e Clubhouse hanno anche subito perdite di API.

App di terze parti non sicure

Proprio come con le API, le aziende si affidano sempre più ad app e risorse di terze parti. I rischi esistono in ciascuno di questi prodotti o servizi. Qualsiasi vulnerabilità in tali app di terze parti può causare danni significativi agli utenti del cloud.

Caso esemplare: a dicembre 2020, Microsoft ha accertato che gli hacker hanno compromesso la piattaforma Solarwind Orion per mettere in pericolo le risorse cloud dei clienti target.

Gestione dell'identità e degli accessi (IAM) scarsa

Una IAM insufficiente è come dare la chiave di casa ai ladri. Nel cloud, lascia i tuoi server e altri inquilini aperti agli attacchi e ai dirottamenti degli account. Una gestione IAM scarsa può essere più lenta nel fornire o revocare l'accesso privilegiato al cloud o nella gestione delle password, ma questi fattori rendono più facile per gli insider malintenzionati e gli hacker dirottare il tuo account.

Caso esemplare: a settembre, un diciottenne è entrato nei sistemi interni di Uber, inclusi i suoi sistemi cloud, rubando la password di un dipendente e ingannando il dipendente per approvare la notifica push per l'autenticazione a più fattori (MFA).

Esposizione accidentale dei dati e perdite

Il cloud rende i dati e le applicazioni accessibili da qualsiasi luogo su qualsiasi dispositivo. Ma questo aumenta il rischio che i dati vengano esposti o condivisi involontariamente.

Man mano che le aziende si spostano verso ambienti ibridi e multi-cloud, i team di sicurezza lottano per tenere traccia delle diverse risorse cloud e configurarle correttamente. Mancano di visibilità, rendendo difficile per loro identificare eventuali esposizioni accidentali o perdite di dati e finiscono con configurazioni errate. Tali database sono miniere d'oro per gli hacker.

Caso esemplare: Un team di sicurezza informatica di SafetyDetectives ha trovato un server di storage cloud AWS non protetto che esponeva oltre 1 milione di file su internet, inclusi dati sensibili dei dipendenti aeroportuali in Colombia e Perù.

Attacchi DDoS

Gli attacchi di negazione del servizio distribuita (DDoS) sono una delle preoccupazioni di sicurezza più significative per le aziende che si spostano nel cloud. I DDoS non risultano in una violazione dei dati, ma possono impedire agli utenti di accedere ai servizi cloud, bloccando le operazioni.

Gli attaccanti utilizzano dispositivi compromessi o bot per inondare i server cloud target di traffico. Il fornitore di cloud scala le risorse cloud per gestire le richieste in arrivo, che si tratti di memoria, spazio su disco, potenza di elaborazione o larghezza di banda di rete. Questo esaurisce le risorse e rallenta il servizio agli utenti legittimi. In casi estremi, causa interruzioni del cloud.

I DDoS sono più preoccupanti oggi perché gli hacker utilizzano i servizi cloud per lanciare attacchi. Inoltre, c'è anche un aumento delle richieste di riscatto alle aziende, con gli hacker che tengono "in ostaggio" i dati di un'azienda fino a quando le loro richieste non vengono soddisfatte. Mentre i fornitori di storage cloud utilizzano tecniche avanzate di mitigazione per difendersi dagli attacchi DDoS, il problema rimane preoccupante.

Caso esemplare: a dicembre 2021, Flexbooker ha affrontato un'interruzione diffusa della sua applicazione principale a causa di un attacco DDoS sul suo server AWS. L'attacco DDoS ha anche portato a una violazione dei dati che ha esposto quasi 3,7 milioni di record dei clienti.

Hacker, crimine organizzato e APT

Gli hacker, i gruppi di crimine organizzato e le minacce persistenti avanzate (APT) rappresentano un rischio significativo per il cloud. Mentre questi attaccanti hanno motivi diversi, mirano tutti a entrare nei sistemi vulnerabili e sfruttarli per il loro guadagno. E cosa c'è di più attraente per loro del cloud che è direttamente accessibile tramite internet?

Inoltre, gli utenti spesso lasciano i loro dati sensibili nel cloud non protetti, e un attacco a un utente significa una maggiore probabilità di attaccare altri utenti nello stesso cloud. Dal dirottamento degli account tramite phishing e tattiche di ingegneria sociale a malware e penetrazione avanzata, usano tutte le tecniche a loro disposizione.

Caso esemplare: la violazione di Solarwind è stata effettuata da un gruppo APT sostenuto da uno stato-nazione per ottenere l'accesso alle risorse cloud degli utenti target.

Rischi di conformità e regolamentazione

Molte regioni oggi hanno leggi sulla protezione dei dati, sulla sovranità dei dati e sulla localizzazione dei dati, come le Regole generali sulla protezione dei dati (GDPR). Le regole stabiliscono dove e come le aziende possono memorizzare, elaborare e utilizzare i dati personali dei loro utenti. Le aziende affrontano pesanti multe e sanzioni se non rispettano queste regole.

Caso esemplare: a luglio 2022, la Russia ha multato Apple, Zoom, Whatsapp, Snap e molte altre aziende per aver presumibilmente rifiutato di memorizzare i dati personali dei suoi cittadini all'interno della Russia. La Corea del Sud ha multato Microsoft per non aver protetto i dati personali degli utenti nel 2021.

Insider malintenzionato

Ci siamo concentrati molto sulla minaccia esterna alla sicurezza dello storage cloud. Ma a volte, la chiamata proviene dall'interno della casa. L'attore malintenzionato è un insider che ha accesso e conosce i dettagli del sistema IT di un'azienda. L'insider potrebbe essere un ex o attuale dipendente, appaltatore o partner commerciale che abusa deliberatamente del proprio accesso e delle proprie credenziali per causare danni. Le aziende perdono milioni a causa degli attacchi degli insider malintenzionati.

Caso esemplare: un dipendente di Pfizer che aveva un'offerta di lavoro da un'altra azienda avrebbe scaricato oltre 10.000 file aziendali, inclusi informazioni sensibili sui trial dei vaccini e nuovi farmaci, e li avrebbe caricati su un account Google Drive. Sebbene l'azienda abbia catturato il dipendente, non è sempre così.

La necessità di proteggere il tuo storage cloud

Man mano che le aziende si spostano verso lo storage cloud, l'impronta dei dati sensibili delle aziende si espande, e così fanno i rischi organizzativi. Il potenziale di perdita di dati, violazioni dei dati, incidenti di sicurezza e fallimenti di conformità aumenta.

Le lacune nella sicurezza del cloud possono essere fatali in un'epoca in cui la privacy dei dati è di fondamentale importanza per le aziende. Ma non passa giorno senza notizie di perdita di dati, attacchi malware, ransomware e altri attacchi informatici. Lo storage basato su cloud e i database cloud sono uno dei principali obiettivi di attacco.

Questi incidenti comportano un costo elevato per le aziende - un colpo alla reputazione, perdita di affari a causa del tempo di inattività del sistema, perdita di dati sensibili e multe per audit falliti e violazioni di conformità. Le aziende devono avere un'architettura di sicurezza che comprenda ambienti cloud e on-premise. La sicurezza non è più un ripensamento.

Sei passaggi per proteggere uno storage cloud

Leggere sui rischi e le vulnerabilità dello storage di sicurezza cloud può darti i brividi, ma non temere. Ecco sei passaggi pratici per proteggere il tuo cloud, indipendentemente da dove ti trovi nel tuo percorso cloud.

1. Comprendi il modello di responsabilità condivisa

Inizia leggendo il modello di responsabilità condivisa del tuo fornitore di storage cloud. Fai le seguenti domande:

- Quali controlli di sicurezza sono di tua responsabilità?

- Quali controlli di sicurezza fanno parte dell'offerta cloud?

- Quali controlli di sicurezza predefiniti sono ereditati?

Per decidere i controlli di sicurezza che devi implementare, considera i seguenti fattori:

- I tuoi obblighi normativi

- Gli standard di sicurezza della tua azienda e il piano di gestione del rischio

- I requisiti di sicurezza dei tuoi clienti e dei tuoi fornitori

Crea un piano di sicurezza che comprenda le tue responsabilità di sicurezza cloud. Soprattutto, rivedi gli accordi sul livello di servizio (SLA) con il tuo fornitore di servizi cloud. Questo è l'unico modo per conoscere il tipo di servizio che il tuo fornitore di storage cloud offre e che tipo di ricorso esiste in caso di incidenti.

2. Sfrutta il controllo degli accessi

Nel cloud, l'identità è il nuovo confine. Un IAM robusto previene l'accesso non autorizzato al tuo storage cloud. Il tuo IAM dovrebbe includere politiche e processi per la gestione degli account, la governance dell'identità, l'autenticazione e il controllo degli accessi. Rivedi i tuoi processi di identità attuali e aggiornali adeguatamente per l'uso del cloud.

Le migliori pratiche per proteggere l'accesso degli utenti:

- Usa un unico provider di identità.

- Abilita il single sign-on (SSO) e l'autenticazione a due fattori (2FA).

- Pianifica l'uso degli account di servizio cloud.

- Fornisci agli utenti solo l'accesso meno privilegiato.

- Proteggi i tuoi account super-amministratore.

- Rivedi regolarmente e rimuovi utenti, permessi, ruoli, credenziali e politiche non utilizzati.

- Monitora l'accesso e le attività degli utenti per anomalie.

- Forma i dipendenti sull'uso accettabile e le migliori pratiche di sicurezza per evitare errori involontari che causano danni duraturi

3. Proteggi la rete e i punti di accesso

Proteggere la rete e i punti di accesso da cui gli utenti accedono al cloud è cruciale mentre ti sposti oltre il tuo perimetro on-premise verso il cloud.

Usa reti private virtuali (VPN) per connettere gli ambienti on-premise e cloud. Abilita i firewall delle applicazioni web e monitora il traffico di rete e l'uso dei firewall. I firewall forniscono protezione DDoS e prevengono l'accesso non autorizzato e gli attacchi man-in-the-middle.

Una connessione privata dedicata e un cloud privato virtuale che alcuni fornitori di cloud offrono potrebbero essere utili se hai risorse critiche per il business.

4. Abilita la protezione dei dati cloud

Proteggere i dati cloud è fondamentale e la crittografia dei dati può essere uno dei modi. I servizi di storage cloud commerciali offrono la crittografia. Usali o crea le tue chiavi di crittografia che un fornitore terzo fornisce. Assicurati che la tua crittografia sia end-to-end, il che significa che protegge i tuoi dati a riposo, in movimento e quando in uso. Anche se gli attaccanti mettono le mani sui tuoi dati, sarà incomprensibile con la crittografia end-to-end. Ma assicurati di avere un piano di gestione delle chiavi adeguato. Se la chiave viene persa, i tuoi dati saranno incomprensibili anche per te!

Continua a controllare i log di accesso degli utenti e le loro attività per identificare modifiche non autorizzate e accessi inappropriati.

Puoi anche utilizzare software che scansionano per malware o virus nei tuoi dati prima di caricarli nello storage cloud.

5. Mantieni la visibilità

Non puoi proteggere ciò che non puoi vedere. Utilizzare diversi servizi cloud e cloud ibridi crea punti ciechi che sfuggono ai team di sicurezza. Inoltre, l'IT ombra è comune nelle aziende. Un sondaggio di G2 sugli acquirenti di software B2B ha rilevato che il 56% dei dipendenti utilizza software che non è stato verificato dal team di sicurezza.

Sfrutta software come i broker di sicurezza di accesso al cloud (CASB) e la gestione della postura di sicurezza del cloud (CSPM) per mantenere la visibilità della tua infrastruttura cloud e controllare l'uso dell'IT ombra.

6. Monitora, rileva e mitiga

Centralizza il tuo monitoraggio. Cerca attivamente configurazioni errate di sicurezza nelle reti, macchine virtuali, bucket di storage e applicazioni. Sii proattivo quando si tratta di aggiornare le patch di sicurezza dai fornitori di servizi cloud. Progetta un piano di gestione del rischio che limiti gli effetti sul resto del tuo sistema in caso di compromesso della sicurezza.

Inoltre, utilizza software di rilevamento delle minacce per identificare eventuali rischi elevati come malware o DDoS. Continua a rivedere le tue politiche IAM e di sicurezza dei dati. Non puoi semplicemente impostarlo e dimenticarlo.

Soprattutto, assicurati che la tua architettura di sicurezza si basi sul principio della fiducia zero e verifica sempre i controlli di sicurezza che ti forniscono. Allo stesso modo, tieni sotto controllo la tua architettura di sicurezza. Coinvolgi un fornitore terzo per cercare vulnerabilità se necessario. Ricorda, ogni elemento è una minaccia finché non lo verifichi.

Tipi di soluzioni di sicurezza cloud

Diverse soluzioni di sicurezza cloud migliorano la protezione dei dati cloud e rafforzano l'architettura di sicurezza cloud. Puoi utilizzare una combinazione di questi strumenti in base alle tue esigenze e rendere la tua organizzazione un'azienda cloud sicura.

Gestione dell'identità e degli accessi (IAM)

La gestione dell'identità e degli accessi (IAM) software consente solo agli utenti autorizzati e autenticati in base a politiche predefinite. Oltre all'IAM, ci sono altre soluzioni, come il single sign-on (SSO) e l'autenticazione a più fattori (MFA), che servono allo stesso scopo.

Software di sicurezza dei dati cloud

Il software di sicurezza dei dati cloud protegge le informazioni memorizzate nel cloud e trasferite attraverso il cloud. Le aziende utilizzano il software di sicurezza dei dati cloud per:

- Crittografare o mascherare i dati memorizzati nel cloud.

- Identificare i dati sensibili.

- Controllare l'accesso ai dati sensibili.

- Monitorare il comportamento e l'accesso degli utenti per deviazioni.

Strumenti di sicurezza API

Gli strumenti di sicurezza API proteggono i dati che viaggiano attraverso la rete di un'azienda tramite API. Le aziende utilizzano strumenti API per

- Facilitare la documentazione delle API connesse.

- Monitorare le API per problemi di sicurezza e anomalie.

- Testare e applicare politiche di sicurezza per la connessione API.

Software di prevenzione della perdita di dati

Lo strumento di prevenzione della perdita di dati (DLP) garantisce il controllo delle informazioni aziendali sensibili e garantisce la conformità. Le aziende utilizzano il software di prevenzione della perdita di dati (DLP) per proteggere i dati sensibili da perdite, fughe e violazioni. Inoltre:

- Comprende l'uso dei dati.

- Mantiene la fiducia dei clienti.

- Rispetta la conformità dei partner commerciali.

- Rispetta le normative governative.

Broker di sicurezza di accesso al cloud

Il software di broker di sicurezza di accesso al cloud fornisce una connessione sicura tra gli utenti del cloud e il servizio cloud. Offrono una combinazione di strumenti per applicare politiche di sicurezza, tra cui:

- Single sign-on (SSO)

- Analisi degli utenti

- Analisi del divario cloud

- Rilevamento delle anomalie

- Registro cloud

- Gestione dei dispositivi mobili (MDM)

- Controllo degli accessi

- Crittografia dei dati

Gestione della postura di sicurezza del cloud

Più adatto per ambienti cloud ibridi, la gestione della postura di sicurezza del cloud monitora i servizi e l'infrastruttura cloud per rilevare e correggere configurazioni errate o politiche applicate in modo errato. CSPM viene utilizzato per:

- Monitorare le politiche di sicurezza e le configurazioni nel cloud.

- Visualizzare l'infrastruttura cloud in una vista a pannello unico.

- Cercare altri problemi relativi alla conformità del cloud e ad altre potenziali lacune di sicurezza.

Le aziende possono utilizzare una combinazione di questi strumenti o sfruttare un CSPM o CASB onnicomprensivo per proteggere lo storage cloud e l'intero ambiente cloud.

Non è così nebuloso come sembra.

Oggi, non è una questione di se il cloud è sicuro. Piuttosto, si tratta di se le aziende stanno utilizzando il cloud in modo sicuro per proteggersi dalle minacce informatiche. Adotta pratiche di sicurezza con le soluzioni software di sicurezza cloud menzionate sopra. Mantieni la tua azienda sul cloud sicura e protetta. Dopotutto, il cloud è il futuro.

Leggi il nostro ultimo sondaggio e scopri perché le aziende stanno adottando lo storage cloud ibrido.

Soundarya Jayaraman

Soundarya Jayaraman is a Senior SEO Content Specialist at G2, bringing 4 years of B2B SaaS expertise to help buyers make informed software decisions. Specializing in AI technologies and enterprise software solutions, her work includes comprehensive product reviews, competitive analyses, and industry trends. Outside of work, you'll find her painting or reading.

.png)