Gestire le identità degli utenti in un'organizzazione è un incubo per i team IT.

Perché non dovrebbe esserlo? Ogni dipendente in un'organizzazione probabilmente utilizza una dozzina di app ogni giorno, distribuite su infrastrutture cloud e on-premises. Alcuni lavorano dall'ufficio, altri da casa, alcuni sul loro laptop e altri sul loro telefono.

Fino ad ora, un sistema centralizzato di gestione delle identità e degli accessi (IAM) è stato il cavallo di battaglia tradizionale, con un'unica autorità responsabile della verifica e del controllo dell'identità e dell'accesso degli utenti. Gli amministratori di sistema e i team IAM apprezzano la sua semplicità e il controllo centralizzato.

Tuttavia, ci sono crescenti preoccupazioni riguardo a potenziali violazioni dei dati. La mancanza di controllo sui dati degli utenti e le preoccupazioni sulla privacy ostacolano anche la completa tranquillità.

La richiesta di un approccio alla gestione delle identità più incentrato sull'utente e rispettoso della privacy ha portato all'ascesa della gestione delle identità decentralizzata.

Qual è la differenza tra gestione delle identità centralizzata e decentralizzata?

L'IAM centralizzato memorizza i dati degli utenti in un'unica posizione, offrendo facilità d'uso ma rischiando violazioni. L'IAM decentralizzato consente agli utenti di memorizzare i dati nel loro portafoglio digitale sicuro, dando loro il controllo sui propri dati e migliorando la sicurezza, ma presentando sfide come l'interoperabilità.

Costruite su una blockchain, le soluzioni di identità decentralizzata sono diventate una parola d'ordine nel campo IAM poiché mostrano il potenziale per semplificare la verifica e dare agli utenti il controllo dei propri dati.

Ma qual è la scelta migliore per la tua organizzazione? Scopriamolo. Approfondiremo ciascun tipo di gestione delle identità, li confronteremo e giungeremo a una conclusione.

Cos'è la gestione delle identità centralizzata?

La gestione delle identità centralizzata comporta la raccolta e la memorizzazione dei dati di identità degli utenti in un database centrale. Gli utenti possono essere dipendenti, clienti, partner o utenti finali di applicazioni, e i dati potrebbero includere identificatori come nomi utente, indirizzi email, ID rilasciati dal governo, dati biometrici, password e altri valori collegati alla persona.

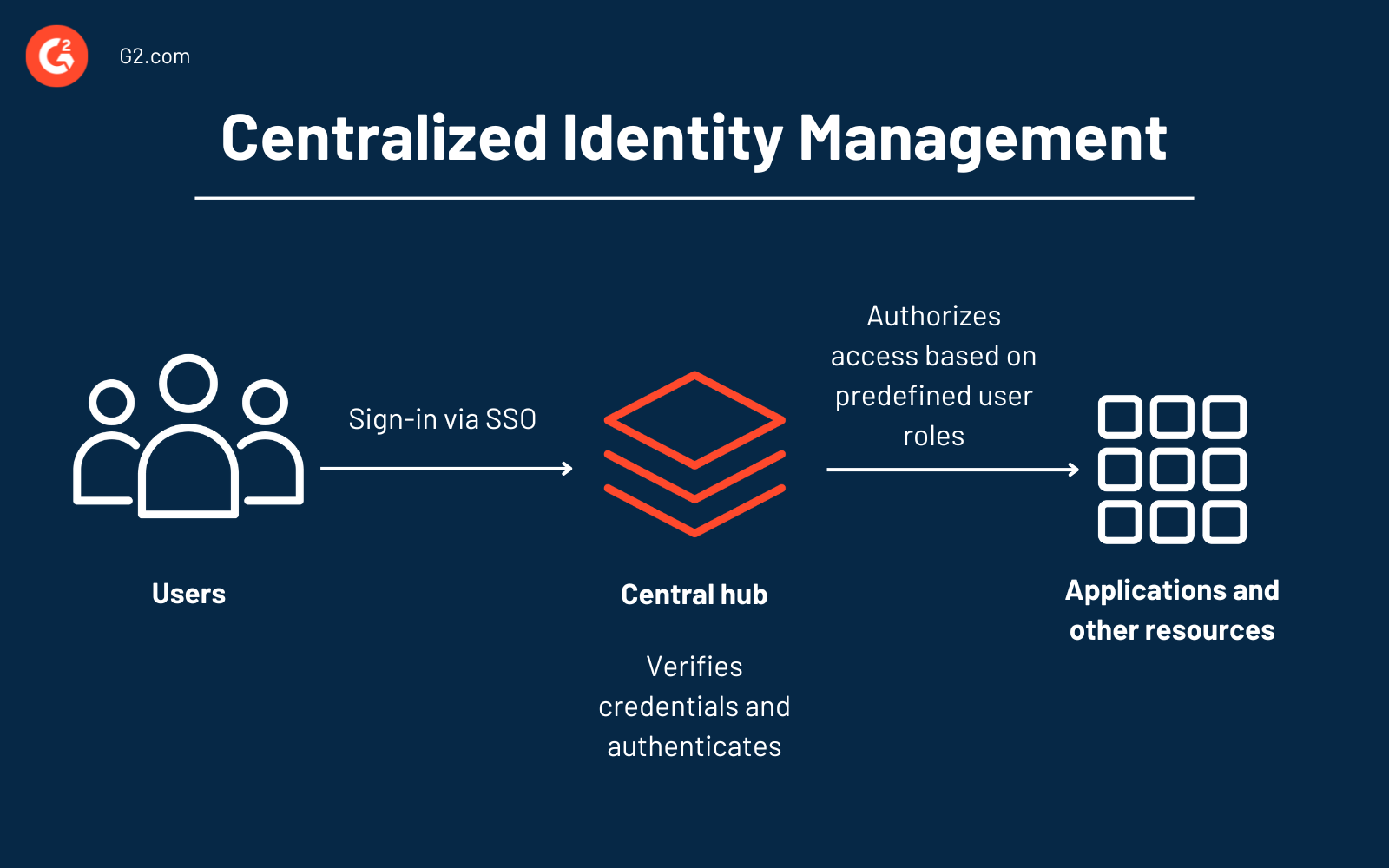

La gestione delle identità centralizzata consolida tutti i processi di identificazione, autenticazione e autorizzazione degli utenti in un unico sistema. Da una prospettiva aziendale, i team IT utilizzano un unico database unificato per gestire e controllare l'identità degli utenti e l'accesso alle risorse.

Dal punto di vista dell'utente finale, utilizzare un IAM centrale con single sign-on (SSO) semplifica il processo di accesso. Non c'è bisogno di ricordare più nomi utente e password per accedere a diversi strumenti.

Come funziona la gestione centralizzata

La maggior parte dei fornitori di servizi, delle imprese, dei governi e di altre organizzazioni utilizza sistemi di identità centralizzati. Ecco come funziona:

1. Il nucleo centrale

Il cuore della gestione delle identità centralizzata è un hub centrale che memorizza tutti i dettagli degli account utente, le credenziali di accesso, i ruoli e le autorizzazioni. Questo hub può essere un database, un servizio di directory o una piattaforma IAM.

I team IT coordinano le attività IAM utilizzando questo database. Il team IAM configura e applica regole e politiche IAM a livello organizzativo per accessi sicuri, controlli di accesso, password e gestione degli utenti.

Impostano profili e gruppi di utenti, creano elenchi di controllo degli accessi che definiscono quali risorse possono accedere utenti individuali e di gruppo, integrano applicazioni interne e di terze parti a SSO, gestiscono la directory centrale e controllano l'accesso degli utenti.

2. Autenticazione

Quando un utente effettua il login, il repository centrale verifica le credenziali dell'utente rispetto ai suoi record e concede l'accesso se sono valide. L'autenticazione nei moderni sistemi IAM include tipicamente autenticazione multi-fattore (MFA), autenticazione a due fattori (2FA) o anche autenticazione senza password.

3. Controllo degli accessi

Il sistema determina il livello di accesso dell'utente a diverse applicazioni in base al loro ruolo e concede l'accesso di conseguenza.

4. SSO

SSO elimina la necessità di accessi ripetuti per accedere a diversi software. Utilizza la fiducia pre-costruita tra il sistema IAM centrale e le applicazioni attraverso standard di sicurezza comuni come OAuth 2.0, OpenID Connect e security assertion markup language (SAML).

Diverse categorie di strumenti IAM centralizzati

In base ai loro modelli di distribuzione, funzionalità e alle esigenze specifiche che affrontano, ecco le diverse categorie di strumenti IAM centralizzati:

- Servizi di directory

- Servizi di directory cloud

- Soluzioni di single sign-on (SSO)

- Strumenti di gestione delle identità basati su cloud

- Software di gestione degli accessi privilegiati (PAM)

- Strumenti di provisioning e governance degli utenti

- Sistemi di autenticazione biometrica

Vantaggi della gestione delle identità centralizzata

Le funzionalità che vedi nei migliori strumenti IAM, come la gestione centralizzata delle password, l'audit, l'automazione dei flussi di lavoro e l'applicazione delle politiche di sicurezza, offrono significativi vantaggi finanziari e di sicurezza.

Vantaggi economici dell'IAM centralizzato

- Automatizza l'onboarding e l'offboarding degli account utente, risparmiando tempo e minimizzando gli errori umani.

- Consolida e traccia l'accesso e l'uso di varie applicazioni, riducendo potenzialmente la necessità di più licenze per utente.

- Semplifica la gestione della conformità con report automatici.

- Riduce il tempo dedicato alle attività amministrative relative all'IAM, liberando il team IT per concentrarsi sulle funzionalità principali.

Vantaggi di sicurezza dell'IAM centralizzato

- Rafforza l'autenticazione con funzionalità come MFA, 2FA e autenticazione biometrica.

- Consente un controllo degli accessi granulare in cui gli utenti accedono solo a ciò di cui hanno bisogno.

- Migliora la visibilità e le tracce di audit dell'uso del software per una rilevazione più rapida degli incidenti.

- Riduce il rischio di abuso di account privilegiati, minacce interne e furto di identità dei dipendenti.

- Consente l'applicazione di politiche di sicurezza a livello aziendale, riducendo il rischio di vulnerabilità dovute a pratiche di controllo degli accessi incoerenti.

- Centralizza la gestione delle password con una politica di password forte che si applica all'intera organizzazione.

16 mesi

è il tempo necessario per ottenere un ritorno sull'investimento (ROI) dal software IAM.

Fonte: G2

Limitazioni della gestione delle identità centralizzata

Un sistema di identità centralizzato fornisce un approccio conveniente e controllato, ma non è privo di difetti.

Punto di fallimento unico

I critici dell'IAM centralizzato spesso sottolineano che l'archiviazione centrale è un obiettivo primario per attacchi informatici. Se compromesso, gli attaccanti potrebbero ottenere l'accesso a una vasta quantità di credenziali utente. I dati possono essere rubati, duplicati o manomessi, portando a problemi di accesso diffusi e violazioni dei dati.

Immagina che il tuo ID email e la tua password vengano compromessi in una violazione. Anche le tue altre applicazioni che dipendono dallo stesso ID email vengono compromesse.

Ad esempio, una violazione dei dati presso Ticketmaster nel maggio 2024 ha esposto i dati personali dei suoi 560 milioni di clienti in Nord America, potenzialmente anche i dettagli di pagamento.

Una violazione in una piattaforma IAM è ancora peggiore e può portare ad attacchi alla catena di fornitura.

Nel 2023, Okta, un fornitore leader di soluzioni IAM, ha subito una violazione dei dati a causa di credenziali di dipendenti rubate. Questo ha compromesso 134 account clienti, tra cui Cloudflare, BeyondTrust e 1Password, e gli hacker sono riusciti persino a rubare dati su tutti i suoi clienti. Avanzando a febbraio 2024, Cloudflare, una delle aziende colpite, ha segnalato un attacco informatico derivante dalla violazione di Okta.

Questo dimostra come una vulnerabilità in un unico sistema IAM centralizzato possa creare un effetto domino, influenzando numerose organizzazioni a valle.

Mancanza di controllo degli utenti sui dati

La seconda critica principale all'IAM centralizzato deriva anche dalla sua architettura centralizzata. Gli utenti non hanno controllo su come i loro dati vengono memorizzati o utilizzati all'interno del repository centrale. Questa mancanza di trasparenza può essere inquietante, soprattutto considerando che i dati potrebbero essere utilizzati per scopi oltre il consenso iniziale.

Il proprietario di Facebook Meta, ad esempio, è stato multato per oltre 1 miliardo di dollari dall'Unione Europea nel 2023 per aver violato le regole sulla privacy dei dati dell'UE trasferendo e memorizzando dati degli utenti dall'Europa agli Stati Uniti, dove le protezioni della privacy sono considerate più deboli.

Queste limitazioni evidenziano la necessità di sistemi di gestione delle identità decentralizzati incentrati sull'utente.

Vuoi saperne di più su Soluzioni di Identità Decentralizzata? Esplora i prodotti Identità Decentralizzata.

Cos'è la gestione delle identità decentralizzata?

La gestione delle identità decentralizzata è un nuovo approccio innovativo. Gli utenti raccolgono dati di identità e credenziali da enti fidati come il governo e li memorizzano nel loro portafoglio digitale o dispositivo locale.

Quando un fornitore di servizi richiede un ID, l'utente lo condivide dal portafoglio senza fare affidamento su un'unica autorità centrale.

In questo modo, l'utente rivela solo le informazioni strettamente necessarie per la transazione, mantenendo il resto dei propri dati privati. L'impresa non può memorizzare i dati dopo la verifica.

Come funziona la gestione delle identità decentralizzata?

L'identità decentralizzata funziona con i seguenti componenti:

- Un portafoglio digitale che è protetto con crittografia a chiave pubblica in modo che l'utente abbia una chiave pubblica da condividere con un fornitore di servizi e una chiave privata a cui solo lui può accedere. Un po' come un portafoglio crypto, tranne che questo viene utilizzato per memorizzare i dati di identità dell'utente.

- Credenziali verificabili (VC), come un certificato di istruzione, certificato di nascita, patente di guida, ID di sicurezza sociale o esperienza lavorativa, da emittenti certificate come il governo, le università e i datori di lavoro, con le loro firme digitali, sono memorizzate in un portafoglio digitale.

- Un identificatore decentralizzato (DID) che punta al portafoglio digitale con le credenziali e informa i fornitori di servizi su come accedere alle credenziali di cui hanno bisogno.

- Tecnologia del registro distribuito (DLT), come blockchain, come registro per registrare il DID.

Quando si interagisce con un servizio (ad esempio, noleggiare un'auto), l'utente condivide il DID che punta ai propri dati invece di tutti i dettagli personali. Il servizio esamina il DID su una blockchain. Questo dice loro dove trovare le VC dell'utente e come verificarle.

Il servizio recupera la specifica VC necessaria (patente di guida) e verifica la sua autenticità utilizzando le firme digitali dell'emittente. In base alla verifica della VC, il servizio concede l'accesso all'utente (noleggia l'auto) o lo nega se la VC non soddisfa i loro requisiti.

Invece di un'organizzazione che iscrive un utente e verifica e memorizza i dati dell'utente, gli individui li detengono e li condividono quando necessario. La fiducia è condivisa in base alle credenziali verificate in un registro immutabile per identificare, autenticare e autorizzare gli utenti.

Così, la gestione delle identità decentralizzata ribalta lo script dei sistemi di identità tradizionali.

Vantaggi della gestione delle identità decentralizzata

La gestione delle identità decentralizzata fornisce funzionalità come dati di identità distribuiti, crittografia forte, design incentrato sull'utente e credenziali a prova di manomissione. I suoi potenziali vantaggi includono:

- Meno dipendenza dalla gestione e sicurezza dell'infrastruttura di identità centralizzata.

- Processi di verifica più facili attraverso credenziali riutilizzabili.

- Nessun punto centrale di fallimento per gli attaccanti da sfruttare.

- Gli utenti condividono dati minimi con ciascun servizio, limitando i potenziali danni.

- La protezione dei dati migliorata con la crittografia riduce il potenziale di violazioni della privacy.

- L'archiviazione decentralizzata rende più difficile rubare identità complete.

Le 5 migliori soluzioni di identità decentralizzata

*Sopra sono elencate le 5 migliori soluzioni di identità decentralizzata basate sul G2 Summer 2024 Grid® Report per il software.

Limitazioni della gestione delle identità decentralizzata

Su carta, la gestione decentralizzata sembra un cambiamento radicale. Gli utenti possono decidere sulla loro identità digitale. Le violazioni diventano meno catastrofiche quando non c'è un caveau centrale di dati utente da violare.

Per i professionisti IT, l'identità decentralizzata offre un'architettura potenzialmente più semplice senza centinaia di account da gestire centralmente. Ma ci sono sfide, sia tecniche che non tecniche. Diamo un'occhiata.

Limitazioni della blockchain

La tecnologia blockchain fornisce un registro a prova di manomissione per l'archiviazione dei DID ma ha problemi di scalabilità. Ogni volta che un DID deve essere aggiunto a una blockchain, deve essere convalidato, il che richiede tempo. Le blockchain pubbliche, come quelle utilizzate per Bitcoin, ad esempio, faticano a elaborare un alto volume di transazioni, portando a tempi di transazione lenti. Questo può essere un ostacolo significativo per l'adozione dei DID, poiché una vasta base di utenti sovraccaricherebbe la rete.

Archiviazione delle chiavi

Memorizzare in modo sicuro le chiavi private e le credenziali verificabili associate ai DID rimane una sfida. Oggi, la maggior parte delle soluzioni decentralizzate memorizza tali dati privati nei dispositivi degli utenti, come smartphone, computer personali o persino dispositivi hardware. Cosa succederà se il dispositivo di archiviazione viene perso è ancora una questione non risolta.

Interoperabilità

La domanda più grande sull'identità decentralizzata è lo standard comune per l'interoperabilità. Mentre organizzazioni come il World Wide Web Consortium (W3C) stanno lavorando alla standardizzazione, è ancora un lavoro in corso. Data la scala richiesta, ci vorrà sicuramente del tempo e coordinamento tra tutte le parti interessate, come governi, fornitori di tecnologia e altre organizzazioni.

Adozione da parte degli utenti

Incoraggiare gli utenti a passare da sistemi centralizzati familiari a un nuovo sistema è spesso difficile. Dipende da molti fattori, come la conoscenza della nuova tecnologia, la facilità d'uso, il costo e la volontà di adottarla. L'identità decentralizzata richiede un certo livello di competenza tecnica che molti utenti non hanno.

Passare da un sistema legacy alla gestione decentralizzata sarà difficile per le organizzazioni, poiché gran parte del loro funzionamento dipende da un'autorità centrale che controlla l'IAM.

Gestione delle identità centralizzata vs decentralizzata

La differenza principale tra sistemi centralizzati e decentralizzati deriva dalla relazione di fiducia che esiste tra le parti coinvolte.

Gli standard di gestione delle identità come SAML e OAuth utilizzati nell'IAM centralizzato si basano su fiducia bidirezionale. Qui, le parti si conoscono e si fidano l'una dell'altra per condividere in modo sicuro e autenticare l'identità dell'utente.

Ad esempio, accedi al software correlato al lavoro utilizzando il tuo SSO. Il tuo fornitore di SSO e il fornitore dell'applicazione hanno già un accordo che definisce come comunicheranno e scambieranno informazioni su di te. Si fidano l'uno dell'altro per gestire le tue informazioni in modo sicuro. Questa relazione identifica, autentica e autorizza te ad accedere alle risorse.

Un sistema decentralizzato, al contrario, utilizza un modello unidirezionale di fiducia. Qui, il verificatore dell'identità dell'utente si fida dell'emittente delle credenziali, ma l'emittente non conosce il verificatore e non ha alcuna relazione con loro.

Ora, questo modello unidirezionale può essere raggiunto utilizzando anche i sistemi centralizzati esistenti. Ma ciò che differenzia ulteriormente la gestione delle identità decentralizzata sono le tecnologie che impiega, ovvero il portafoglio digitale, e le tecniche crittografiche avanzate. Queste garantiscono il controllo dell'utente sui dati di identità.

L'utente ha una relazione indipendente sia con l'emittente che con il verificatore, con il portafoglio digitale che funge da terreno comune. La natura a prova di manomissione della blockchain stabilisce la fiducia nei dati di identità. Inoltre, la crittografia avanzata stabilisce confini di fiducia in modo più sicuro e offre una maggiore privacy all'utente.

Questa distinzione fondamentale nelle relazioni di fiducia modella i vari aspetti dei sistemi centralizzati e decentralizzati.

|

Aspetto |

Identità centralizzata |

Identità decentralizzata |

|

Controllo |

Controllato da autorità centrali (governi, aziende). |

Controllato dagli individui. |

|

Archiviazione dei dati |

Database o server centralizzati. |

Distribuito su una rete decentralizzata. |

|

Privacy |

Controllo limitato, vulnerabile a violazioni. |

Con controllo migliorato, gli utenti decidono sulla condivisione. |

|

Sicurezza |

Punti centrali di fallimento, suscettibili ad attacchi informatici. |

L'architettura distribuita è resistente ai punti di fallimento singoli, ma potrebbero emergere nuove minacce alla sicurezza. |

|

Interoperabilità |

Le soluzioni di gestione delle identità esistenti hanno un'interoperabilità limitata. |

L'interoperabilità è ancora in fase di sviluppo poiché gli standard comuni sull'identità decentralizzata sono ancora in evoluzione. |

|

Fiducia |

Affidamento su autorità centralizzate e intermediari. |

Meccanismi di fiducia integrati con la crittografia. |

|

Conformità normativa |

Richiede sforzi di conformità per le leggi sulla privacy/protezione dei dati. |

I controlli di privacy integrati e i meccanismi di consenso possono aiutare la conformità. |

|

Esperienza utente |

Variegata. Semplificata con SSO ma spesso comporta account/password ridondanti. |

Potenziale per un accesso più fluido con il portafoglio digitale. |

Centralizzato o decentralizzato: scegliere l'approccio giusto

Non esiste una risposta unica quando si tratta di scegliere tra approcci centralizzati e decentralizzati. Entrambi gli approcci hanno i loro punti di forza e debolezza, e la scelta ideale dipende dalle tue esigenze e priorità specifiche.

Se la tua organizzazione richiede un controllo rigoroso e politiche uniformi, una soluzione IAM centralizzata potrebbe essere migliore.

74%

degli utenti di software IAM provengono da aziende di medie dimensioni e grandi imprese, secondo i dati delle recensioni di G2.

Fonte: G2

Tuttavia, se dai priorità alla privacy degli utenti e al controllo dei dati e sei disposto a investire in tecnologia emergente, considera un approccio IAM decentralizzato.

Tuttavia, ricorda che implementare e gestire soluzioni di identità decentralizzata può essere significativamente più complesso rispetto all'implementazione di sistemi centralizzati consolidati. Potrebbero essere necessarie competenze o risorse aggiuntive, e la compatibilità con i partner esistenti potrebbe diventare un ostacolo.

Se ti senti a tuo agio con il tuo attuale IAM, è consigliabile aspettare e osservare prima di adottare sistemi di identità decentralizzata. Monitora lo sviluppo degli standard e l'esperienza utente.

L'approccio più pragmatico sarebbe un modello ibrido in cui integri elementi di identità decentralizzata con il tuo sistema IAM centralizzato esistente e lo testi. Considera programmi pilota per testare la tecnologia e valutarne l'idoneità.

In definitiva, il miglior approccio dipende dalle tue circostanze uniche.

Migliora la tua sicurezza IAM

L'IAM svolge un ruolo critico nel garantire che le persone giuste abbiano accesso alle risorse giuste al momento giusto per le giuste ragioni. Considera attentamente le tue priorità IAM, esplora le opzioni disponibili e seleziona il tuo modello per creare un ambiente di identità digitale sicuro e potenziato per la tua organizzazione.

Pronto per il passo successivo? Esplora questa guida gratuita di G2 sulla governance delle identità, che può aiutarti a definire, gestire e rivedere le tue politiche IAM.

Soundarya Jayaraman

Soundarya Jayaraman is a Senior SEO Content Specialist at G2, bringing 4 years of B2B SaaS expertise to help buyers make informed software decisions. Specializing in AI technologies and enterprise software solutions, her work includes comprehensive product reviews, competitive analyses, and industry trends. Outside of work, you'll find her painting or reading.