Che cos'è una valutazione delle vulnerabilità?

Una valutazione delle vulnerabilità consiste nel scoprire e valutare le debolezze in un'applicazione, sistema informatico o rete. La procedura individua bug, difetti di progettazione del software, lacune nelle procedure di sicurezza o problemi con i controlli interni e suggerisce protezioni per mantenere un'azienda o un individuo al sicuro dagli hacker.

I team di sicurezza utilizzano varie tecniche manuali e automatiche e scansioni durante una valutazione delle vulnerabilità per identificare problemi di sicurezza. Quando trovano potenziali problemi, valutano la gravità per aiutare l'organizzazione a dare priorità alle correzioni.

Gli strumenti di gestione delle informazioni e degli eventi di sicurezza (SIEM) aiutano a identificare le vulnerabilità e forniscono un monitoraggio continuo per le anomalie comportamentali nei sistemi IT. Aggregano e memorizzano anche i dati di sicurezza per soddisfare i requisiti di conformità normativa.

Tipi di valutazione delle vulnerabilità

Le valutazioni delle vulnerabilità variano in ambito. A seconda delle loro esigenze IT uniche, un'organizzazione potrebbe utilizzare uno o più dei seguenti:

- Scansioni di rete si concentrano sulle debolezze all'interno dell'infrastruttura di rete. Comporta la scansione di dispositivi di rete come router o firewall per trovare possibili punti di attacco, come porte aperte e firmware obsoleto.

- Scansioni delle applicazioni sono eseguite da esperti di sicurezza che valutano applicazioni mobili e web per trovare debolezze. Scansionano il front end, esaminano il codice sorgente dell'applicazione e eseguono test dinamici per scoprire problemi come la convalida impropria degli input o pratiche di archiviazione dei dati scadenti.

- Scansioni basate su host cercano vulnerabilità nei singoli sistemi, come server o workstation. Scansionano il sistema operativo e le impostazioni di configurazione, cercando patch mancanti o impostazioni problematiche.

- Scansioni di reti wireless aiutano gli esperti a individuare vulnerabilità nell'infrastruttura, nei punti di accesso e nei meccanismi di sicurezza. Ad esempio, possono scoprire punti di accesso non autorizzati e crittografia debole che compromettono la sicurezza della rete.

- Scansioni di database si occupano di problemi nei database dell'organizzazione. Le vulnerabilità introducono la possibilità che attori malintenzionati possano prendere il controllo dei server o accedere e modificare dati sensibili.

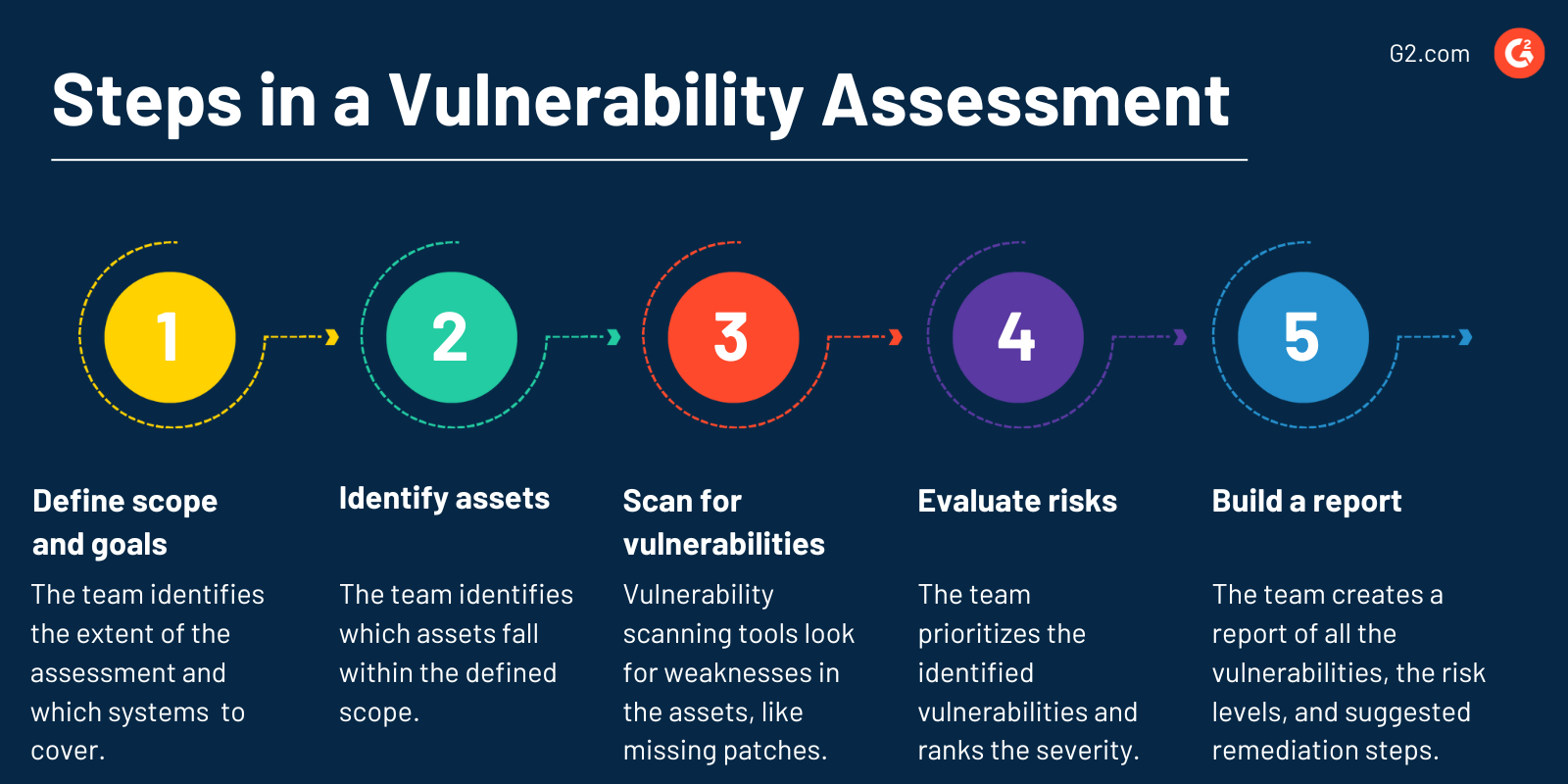

Passi fondamentali in una valutazione delle vulnerabilità

Una valutazione delle vulnerabilità adotta un approccio sistematico per garantire che le aziende scoprano e affrontino tutte le lacune di sicurezza.

Il processo ha cinque passaggi principali:

- Definire l'ambito e gli obiettivi. L'esperto di sicurezza o il team inizia identificando l'estensione della valutazione e quali sistemi, reti o applicazioni coprire. In base alle loro dimensioni, tolleranza al rischio e obiettivi aziendali, alcune organizzazioni si concentrano su aree specifiche mentre altre conducono un test più ampio.

- Identificare le risorse. Il team identifica quali risorse rientrano nell'ambito definito in questo passaggio. Ciò include la catalogazione di dispositivi hardware, software e configurazioni.

- Scansionare per le vulnerabilità. Gli strumenti di scansione delle vulnerabilità cercano automaticamente debolezze nelle risorse identificate, come configurazioni errate o patch mancanti. Gli esperti di sicurezza quindi controllano manualmente i punti deboli per convalidarne l'esistenza e determinarne le cause principali.

- Valutare i rischi. Quindi, il team dà priorità alle vulnerabilità identificate. Classificano la gravità di ciascun problema in base a fattori come la facilità di un attacco o i dati a rischio.

- Creare un rapporto. Infine, il team crea un rapporto che documenta le vulnerabilità, valuta i livelli di rischio e suggerisce passaggi di rimedio. Ad esempio, il team può suggerire nuove procedure di sicurezza, adottare nuovo software o sviluppare e implementare patch.

Vantaggi di una valutazione delle vulnerabilità

Le aziende di tutte le dimensioni eseguono scansioni delle vulnerabilità per identificare i difetti di sicurezza e migliorare la loro cybersicurezza. Alcuni vantaggi specifici includono:

- Comprendere e mitigare il rischio. Le valutazioni delle vulnerabilità offrono alle organizzazioni una visione chiara della loro postura di sicurezza complessiva in modo che possano prendere decisioni informate e agire per ridurre i danni.

- Raggiungere la conformità. I quadri normativi spesso richiedono alle aziende di valutare le vulnerabilità del sistema. Conducendo le scansioni, le aziende riducono la possibilità di sanzioni e conseguenze legali per la non conformità.

- Rassicurare clienti e stakeholder. I clienti affidano alle aziende dati sensibili, come cartelle cliniche e informazioni sulle carte di credito. Le valutazioni delle vulnerabilità dimostrano che le aziende si preoccupano di proteggere la privacy dei loro clienti. Inoltre, l'organizzazione guadagna una reputazione di affidabilità, che investitori e stakeholder apprezzano.

Migliori pratiche per la valutazione delle vulnerabilità

Le valutazioni delle vulnerabilità aiutano un'azienda a preservare la sua reputazione e proteggere se stessa e i suoi clienti. Per ottenere il massimo dalle valutazioni delle vulnerabilità, le aziende dovrebbero:

- Condurre valutazioni regolarmente. Le minacce e le debolezze di sicurezza evolvono, quindi le aziende devono valutare regolarmente le vulnerabilità. Le organizzazioni dovrebbero anche condurre scansioni dopo importanti cambiamenti nell'infrastruttura o nelle applicazioni.

- Comunicare con i membri del team. La valutazione delle vulnerabilità è uno sforzo congiunto tra esperti di sicurezza esterni e team IT interni. Assicurati che tutti i membri del team e gli stakeholder abbiano l'opportunità di visualizzare il rapporto di valutazione e condividere le loro intuizioni quando si crea il piano di mitigazione.

- Selezionare gli strumenti giusti. Sono disponibili molti tipi di software per la valutazione delle vulnerabilità. Le aziende dovrebbero cercare uno strumento facile da usare che produca rapporti accurati e completi e utilizzi l'automazione per ridurre le attività ripetitive.

Scegli il miglior scanner di vulnerabilità per la tua organizzazione.

Kelly Fiorini

Kelly Fiorini is a freelance writer for G2. After ten years as a teacher, Kelly now creates content for mostly B2B SaaS clients. In her free time, she’s usually reading, spilling coffee, walking her dogs, and trying to keep her plants alive. Kelly received her Bachelor of Arts in English from the University of Notre Dame and her Master of Arts in Teaching from the University of Louisville.