Che cos'è la gestione dei ruoli utente e degli accessi?

La gestione dei ruoli utente e degli accessi—talvolta anche chiamata autorizzazione utente—è un modo per gli amministratori di definire che tipo di accesso a risorse come file, applicazioni e sistemi un utente ha. Le aziende concedono l'accesso agli utenti per gruppo o tipo di ruolo invece che su base individuale per risparmiare tempo amministrativo nel provisioning e deprovisioning degli utenti; per definire e monitorare l'accesso alle risorse aziendali su larga scala; per limitare l'accesso degli utenti alle risorse aziendali al minimo necessario per completare il loro lavoro; e per soddisfare i requisiti normativi di sicurezza e conformità alla privacy.

I tipi di descrizioni dei ruoli variano in base alle esigenze e alle politiche aziendali. Gli utenti spesso ricevono tipi di ruolo basati sulle loro funzioni lavorative. Molte aziende assegnano ruoli basati su gruppi, come dipartimenti aziendali, titoli di lavoro, mansioni, sedi e livelli di gestione dei dipendenti. I tipi di ruolo, non gli utenti individuali, ricevono quindi autorizzazioni specifiche per accedere e compiere azioni all'interno delle risorse aziendali. Ad esempio, un ruolo di leader dipartimentale può ricevere l'autorizzazione a effettuare modifiche globali in un'applicazione software, mentre un ruolo di manager riceverebbe l'autorizzazione a effettuare modifiche solo a file specifici. Allo stesso modo, un utente con ruolo di dipendente di livello base può ricevere l'accesso solo in visualizzazione ai file all'interno di quel sistema, se riceve accesso.

Tipi di gestione del controllo degli accessi

I metodi per la gestione del controllo degli accessi sono cresciuti nel corso degli anni da basati sui ruoli a basati sugli attributi a basati sulle politiche. A seconda delle esigenze di granularità e flessibilità di un'azienda con il controllo degli accessi, si determinerà quale filosofia di gestione dei ruoli utente e degli accessi adotteranno.

- Controllo degli accessi basato sui ruoli (RBAC): Con RBAC, agli utenti vengono assegnati tipi di ruolo basati su fattori statici come titolo di lavoro, dipartimento aziendale, sede dell'ufficio e funzione lavorativa, e quindi il tipo di ruolo riceve l'accesso alle risorse aziendali.

- Controllo degli accessi basato sugli attributi (ABAC): Simile a RBAC, ABAC autorizza gli utenti ad accedere o compiere azioni nelle risorse aziendali basate su attributi dell'utente, come livello di autorizzazione se si accede a informazioni sensibili, tipo di risorsa, come tipi di file specifici, e altri fattori come accesso basato su tempo e posizione.

- Controllo degli accessi basato sulle politiche (PBAC): PBAC facilita un controllo degli accessi più flessibile rispetto a RBAC statico in quanto fornisce flessibilità per accessi temporanei, geografici o basati sul tempo in base alle politiche aziendali.

Vantaggi dell'uso della gestione degli accessi

I vantaggi di adottare una politica di gestione dei ruoli utente e degli accessi includono:

- Provisioning e deprovisioning degli utenti più facile e veloce, risparmiando tempo agli amministratori

- Maggiore sicurezza limitando l'accesso al livello più basso necessario per completare il compito

- Riduzione dell'uso improprio delle risorse da parte dei dipendenti, noto come minacce interne

- Conformità ai requisiti normativi di sicurezza dei dati e privacy dei dati come il Regolamento Generale sulla Protezione dei Dati (GDPR), il California Consumer Privacy Act (CCPA), il Sarbanes-Oxley Act (SOX), il Health Insurance Portability and Accountability Act (HIPAA), il Gramm-Leach-Bliley Act (GLBA), e altro ancora

Impatto della gestione del controllo degli accessi

L'impatto delle politiche di gestione dei ruoli utente e degli accessi sull'azienda e sugli utenti finali è generalmente positivo.

- Velocità: La gestione dei ruoli utente e degli accessi consente agli amministratori di concedere rapidamente l'accesso agli utenti in base ai gruppi e ai tipi di ruolo di un utente.

- Precisione: Gli amministratori sono più precisi nel fornire il minor numero di privilegi a un utente quando utilizzano ruoli predefiniti.

- Monitoraggio: Sviluppare politiche per l'accesso basato sui ruoli richiede a un'azienda di comprendere chi ha accesso a risorse aziendali importanti. Strumenti come strumenti di provisioning e governance degli utenti possono aiutare gli amministratori aziendali a monitorare che queste politiche siano applicate correttamente.

- Conformità: Molte aziende sono tenute a soddisfare rigide normative sulla sicurezza dei dati e sulla privacy dei dati, comprese le politiche di gestione dei ruoli utente e degli accessi.

Elementi di base del controllo degli accessi basato sui ruoli (RBAC)

I tipi di gestione dei ruoli utente e degli accessi possono variare. Per RBAC specificamente, può includere i seguenti tipi, basati sul modello del National Institute of Standards and Technology (NIST) degli Stati Uniti:

- RBAC piatto: Questo è il tipo più semplice di gestione dei ruoli utente e degli accessi basato sul ruolo del dipendente.

- RBAC gerarchico: L'RBAC gerarchico concede ai dipendenti di livello superiore le autorizzazioni dei loro subordinati.

- RBAC vincolato: Questo tipo consente la separazione dei compiti spesso richiesta dalle normative.

- RBAC simmetrico: L'RBAC simmetrico aggiunge revisioni delle autorizzazioni all'accesso vincolato.

Migliori pratiche per la gestione degli accessi

Per far funzionare bene la gestione dei ruoli utente e degli accessi, le aziende devono seguire queste migliori pratiche:

- Determinare se RBAC, ABAC o PBAC è il migliore per l'organizzazione

- Comprendere che gli utenti possono avere più tipi di ruolo applicabili a loro

- Assicurarsi che gli amministratori dei ruoli creino politiche per l'assegnazione dei ruoli, l'autorizzazione dei ruoli e l'autorizzazione delle autorizzazioni

- Utilizzare soluzioni software, come strumenti di provisioning e governance degli utenti per gestire le politiche di accesso aziendali

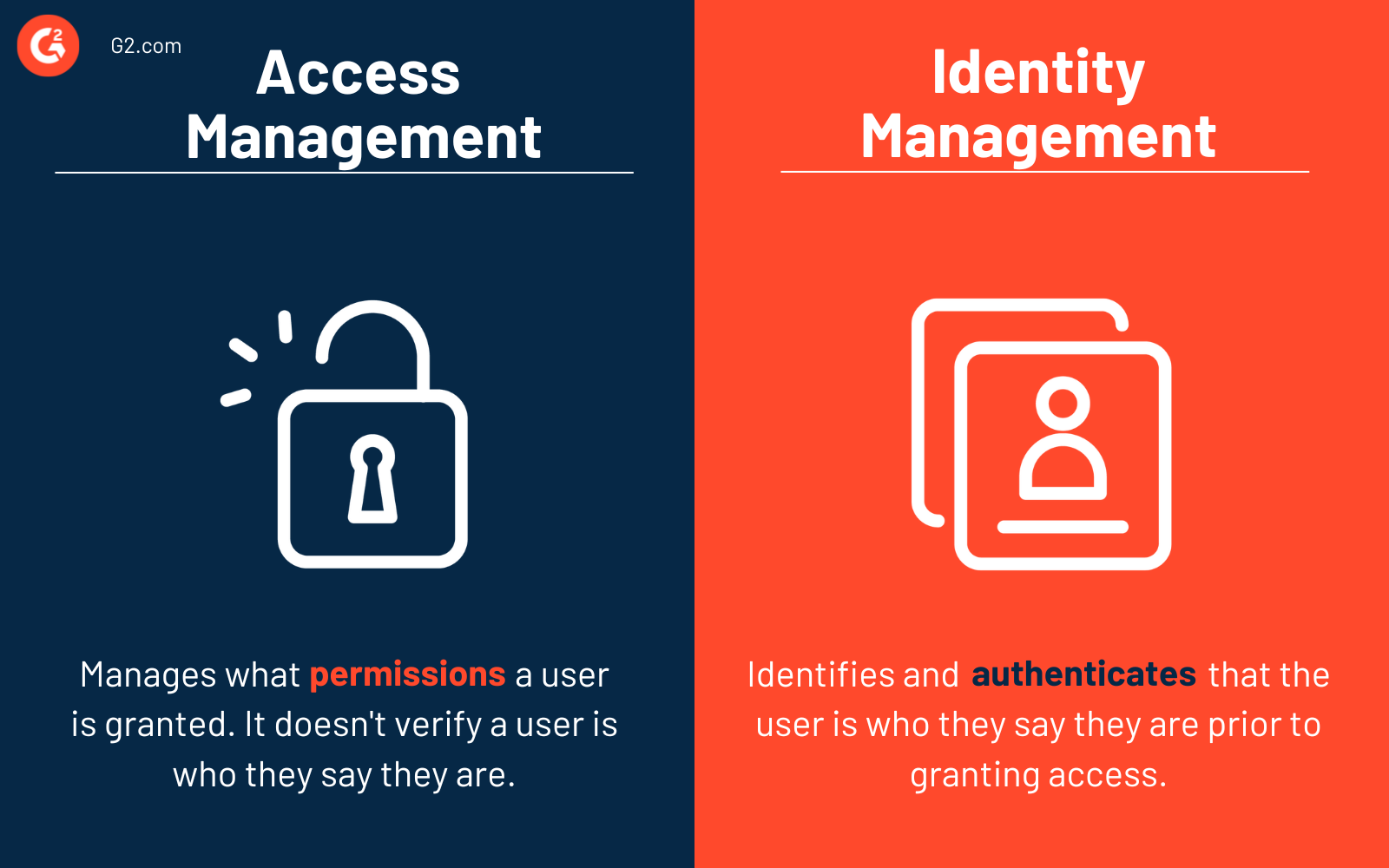

Gestione degli accessi vs. gestione delle identità

È comune confondere la gestione degli accessi con la gestione delle identità, ma le due hanno alcune differenze chiave.

La gestione degli accessi gestisce quali autorizzazioni vengono concesse a un utente; non verifica che l'utente sia chi dice di essere prima di concedere l'accesso alle risorse autorizzate.

La gestione delle identità identifica e autentica che l'utente sia chi dice di essere prima di concedere l'accesso. Le soluzioni software di gestione delle identità e degli accessi (IAM) spesso consistono in strumenti di identità come software di single sign-on (SSO), software di gestione delle password, software di autenticazione a più fattori, strumenti di provisioning e governance degli utenti, e altro ancora.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.