Che cos'è il malware?

Il malware, o software dannoso, è qualsiasi forma di codice che può danneggiare i sistemi digitali. Si riferisce tipicamente a software intrusivi utilizzati dai criminali informatici per rubare dati e compromettere la sicurezza dei sistemi informatici.

La maggior parte dei malware interrompe i sistemi senza che l'utente ne sia nemmeno a conoscenza. Ecco perché è essenziale eseguire strumenti di analisi del malware per isolare e indagare su qualsiasi possibile infiltrazione nei sistemi tecnologici di un'azienda.

G2 Grid® per Strumenti di Analisi del Malware

Tipi di malware

Sebbene le persone spesso confondano il termine "virus" con malware, ci sono differenze. Malware è un termine generico per qualsiasi tipo di codice dannoso, mentre i virus sono solo un tipo di malware. Altri tipi di malware includono:

- Spyware. I criminali informatici attaccano un dispositivo per raccogliere informazioni che sfruttano. Password di accesso e dettagli finanziari come numeri di conto bancario o di carta di credito possono essere utilizzati per commettere furto d'identità e diventare un problema più grande per l'utente.

- Ransomware. Gli hacker che utilizzano questo metodo tipicamente tengono in ostaggio un dispositivo o file, chiedendo un riscatto per rilasciare le informazioni all'utente. Le aziende sono le più suscettibili a questo tipo di attacco poiché spesso detengono grandi quantità di informazioni proprietarie.

- Trojan. Proprio come il suo omonimo, questo tipo di malware si nasconde come qualcos'altro, spesso software legittimo, per ottenere accesso a un dispositivo. Una volta installato, il trojan attiva quindi malware aggiuntivo che ruba informazioni private.

- Worm. Questo tipo di malware si diffonde in tutto un dispositivo, replicandosi più e più volte per installare codice dannoso in tutto il sistema. Sebbene non causino danni alle macchine ospiti, rallentano la larghezza di banda e causano problemi a livello di rete.

- Adware. I dispositivi vengono bombardati con annunci quando questo tipo di software viene utilizzato. Sebbene sia effettivamente installato legalmente su siti web o dispositivi, può comunque essere un problema frustrante da affrontare.

- Malware senza file. Questo malware può essere tra i più pericolosi poiché risiede nella memoria di un computer piuttosto che nel suo sistema di file. Una volta installato, è difficile da rilevare e rimuovere.

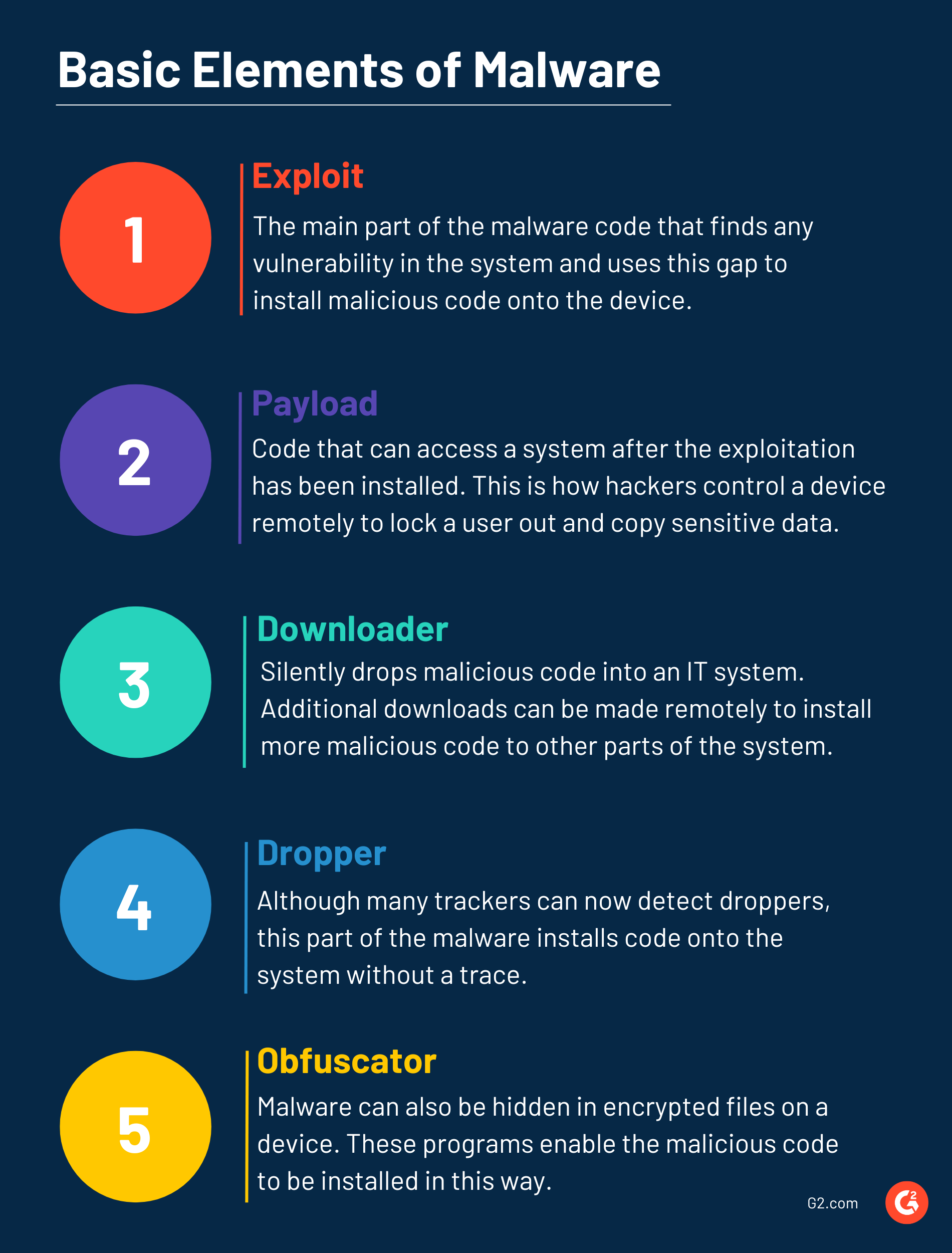

Elementi di base del malware

I criminali informatici continuano a trovare nuovi modi per bypassare i sistemi di sicurezza e infiltrarsi nei dispositivi.

Ma indipendentemente dalle tecniche che provano, la maggior parte dei malware comprende diversi elementi di base.

- Exploit. Questa è la parte principale del codice malware. Trova qualsiasi vulnerabilità nel sistema e utilizza questa lacuna per installare il codice dannoso sul dispositivo.

- Payload. Il payload è un pezzo di codice che può accedere al sistema dopo che l'exploit è stato installato. Questo è tipicamente il modo in cui gli hacker controllano un dispositivo da remoto per bloccare l'utente e copiare dati sensibili.

- Downloader. Questa parte del malware inserisce silenziosamente programmi dannosi in varie parti di un sistema IT. Ulteriori download possono quindi essere effettuati da remoto per installare più codice dannoso in altre parti del sistema.

- Dropper. Sebbene molti tracker possano ora rilevare i dropper, questa parte del malware installa codice sul sistema senza lasciare traccia.

- Offuscatore. Il malware può anche essere nascosto in file crittografati su un dispositivo. Questi programmi consentono l'installazione del codice dannoso in questo modo.

Vantaggi del monitoraggio del malware

Il malware danneggia le aziende e costa tempo, denaro e risorse significative per essere risolto. Monitorando continuamente il malware, le aziende possono:

- Agire rapidamente quando emerge una minaccia. Monitorando 24/7, le aziende vengono avvisate non appena viene rilevato un malware. Ciò significa che le misure di sicurezza possono essere prese rapidamente prima che gli attaccanti possano accedere a ulteriori informazioni.

- Rilevare lacune nei sistemi di sicurezza. Molti strumenti di monitoraggio hanno anche funzionalità che scansionano i sistemi IT per possibili vulnerabilità e punti di ingresso. Questo dà ai team più tempo per correggere le lacune nella loro sicurezza per prevenire l'installazione di malware.

- Ottimizzare la larghezza di banda per migliori prestazioni. Picchi improvvisi di larghezza di banda possono indicare un problema di sicurezza. Con un monitoraggio costante, i dati possono essere meglio ottimizzati in tutto il sistema per migliorare e velocizzare l'esperienza dell'utente.

Migliori pratiche per proteggersi dal malware

Mantenere i sistemi protetti dal malware è uno sforzo di squadra. Oltre a eseguire software di monitoraggio, tutti i dipendenti dovrebbero:

- Mantenere i computer aggiornati con l'ultimo software. Ogni volta che sono disponibili aggiornamenti del sistema operativo, tutti dovrebbero scaricarli. Molti includono patch per bug noti che i criminali informatici possono sfruttare.

- Confermare la fonte prima di scaricare file e programmi. Gli hacker possono far sembrare i loro programmi dannosi identici a software esistenti e legittimi. È sempre meglio controllare da dove proviene un download prima di visitare un sito sconosciuto o accettare software da una fonte sconosciuta.

- Essere consapevoli delle email sospette. Gli allegati nelle email sono uno dei maggiori indizi quando si tratta di malware installato su un dispositivo. Non aprire mai un allegato da un indirizzo email sconosciuto; controllare il mittente prima di cliccare su qualsiasi link.

- Limitare la condivisione di file da persona a persona. Il malware può facilmente essere mascherato come contenuto popolare online. Prima di scaricare qualsiasi cosa da un sito di condivisione file, controllare i segni che potrebbe essere un codice dannoso piuttosto che un file genuino.

Proteggi i tuoi sistemi informatici da attacchi dannosi e monitora le vulnerabilità con software di digital forensics.

Holly Landis

Holly Landis is a freelance writer for G2. She also specializes in being a digital marketing consultant, focusing in on-page SEO, copy, and content writing. She works with SMEs and creative businesses that want to be more intentional with their digital strategies and grow organically on channels they own. As a Brit now living in the USA, you'll usually find her drinking copious amounts of tea in her cherished Anne Boleyn mug while watching endless reruns of Parks and Rec.