Che cos'è la sicurezza IoT?

La sicurezza dell'Internet delle Cose (IoT) protegge i dispositivi e le reti connessi contro accessi non autorizzati. Coinvolge tecniche e sistemi su cui le organizzazioni fanno affidamento per difendersi dal crimine informatico.

L'IoT connette i dispositivi in modalità wireless. La sua sicurezza è fondamentale per la sicurezza informatica complessiva di un'azienda. Ci sono stati casi in cui l'infiltrazione di un tipico dispositivo IoT ha portato a un attacco su una rete più estesa. La sicurezza IoT è critica per garantire la sicurezza dei dispositivi connessi attraverso le reti.

La sicurezza IoT utilizza varie tecniche, strategie e azioni per salvaguardare le vulnerabilità. Molte organizzazioni si rivolgono a software di sicurezza IoT per ottenere un migliore controllo e visibilità sulla loro infrastruttura IoT e proteggerla contro attacchi informatici.

Importanza della sicurezza IoT

Con l'aumento dei dispositivi connessi, aumentano anche i fattori di minaccia che possono influenzarli. Ecco perché la sicurezza IoT è importante e perché le imprese dovrebbero preoccuparsene.

- Esposizione remota. Dispositivi IoT sono facilmente attaccabili a causa della loro esposizione ad attività basate su internet. Ciò significa che gli hacker possono connettersi e interagire con i dispositivi da remoto.

- Mancanza di lungimiranza industriale. La maggior parte delle industrie si sta trasformando digitalmente. Alcune, come la sanità e l'automotive, hanno recentemente iniziato ad espandere la loro sezione di dispositivi IoT per essere più economiche e produttive. Con una dipendenza dalla tecnologia più alta che mai, le aziende devono prevedere tutti i requisiti per proteggere i loro dispositivi. Una mancanza di pianificazione può esporre le organizzazioni a minacce alla sicurezza.

- Vincoli di risorse. Alcuni dispositivi IoT necessitano di più potenza di calcolo per integrare firewall sofisticati o software antivirus.

Come proteggere i sistemi IoT

Ogni settore richiede dispositivi IoT sicuri e protetti, sia che sia nuovo alle trasformazioni digitali o che le abbia già implementate con successo. Di seguito sono riportate alcune delle misure che le aziende possono adottare per migliorare le politiche di protezione dei dati:

- Implementazione della sicurezza IoT nella fase iniziale. La maggior parte dei problemi di sicurezza IoT discussi può essere prevenuta con una migliore preparazione. È necessario prestare particolare attenzione durante la fase di ricerca e sviluppo. Imporre la sicurezza per impostazione predefinita, utilizzare i sistemi operativi più aggiornati e proteggere l'hardware. Prestare attenzione alla gestione delle vulnerabilità in ogni fase dello sviluppo.

- Certificato digitale. L'infrastruttura a chiave pubblica (PKI) è un ottimo metodo per proteggere le connessioni client-server tra dispositivi interconnessi. PKI utilizza una crittografia asimmetrica a due chiavi per crittografare e decrittografare messaggi privati con certificati digitali. Aiuta a proteggere le informazioni riservate che gli utenti inseriscono in chiaro sui siti web. Ad esempio, l'e-commerce utilizza PKI per transazioni sicure.

- Sicurezza della rete. Le reti internet consentono ai potenziali hacker di infiltrarsi nei sistemi IoT da remoto. Le reti comprendono componenti digitali e fisici, e la sicurezza IoT deve affrontare entrambi i punti di accesso. Esempi di salvaguardia dei due punti di accesso includono garantire la sicurezza delle porte, utilizzare anti-malware e firewall, e bloccare IP non autorizzati.

- Sicurezza API. L'interfaccia di programmazione delle applicazioni (API) è la spina dorsale di quasi tutti i siti web sofisticati. Ad esempio, le agenzie di viaggio possono raccogliere informazioni sui voli da varie compagnie aeree in un unico luogo. Tuttavia, questo è anche un potenziale punto di compromesso poiché i fattori di minaccia possono hackerare questi canali di comunicazione. Pertanto, è necessario concentrarsi sulla sicurezza delle API per proteggere i dati inviati dai dispositivi IoT ai sistemi backend. Solo persone, dispositivi e applicazioni autorizzati dovrebbero interagire con le API.

- Controllo dell'accesso alla rete (NAC): NAC fornisce una base per tracciare e monitorare i dispositivi IoT connessi a una rete.

- Segmentazione. I dispositivi direttamente connessi a internet dovrebbero essere segmentati in diverse reti e avere accesso limitato alla rete aziendale. Queste reti segmentate cercano continuamente attività sospette e agiscono immediatamente se si verifica un problema.

- Gateway sicuri. Agiscono come un passaggio tra le reti e i dispositivi IoT. I gateway sicuri possiedono più potenza di elaborazione, memoria e capacità, consentendo loro di implementare funzionalità come i firewall in modo che gli hacker non possano accedere facilmente ai dispositivi IoT connessi.

- Formazione. Il personale di sicurezza dovrebbe rimanere aggiornato sulla sicurezza IoT e dei sistemi operativi, su sistemi nuovi o sconosciuti, nuove architetture e linguaggi di programmazione, e su qualsiasi minaccia alla sicurezza.

Le migliori pratiche per la sicurezza IoT

È essenziale avere un sistema di sicurezza adeguato per i dispositivi connessi, proprio come ci sarebbe per gli endpoint tradizionali. Tutti dovrebbero seguire queste migliori pratiche per una forte sicurezza IoT. Di seguito sono riportate alcune migliori pratiche suddivise da due punti di vista.

Per i consumatori:

- Rimani aggiornato. Aggiornati su tutte le patch e gli aggiornamenti del sistema operativo di cui il dispositivo connesso ha bisogno.

- Usa password forti. Evita qualsiasi minaccia alla sicurezza seguendo buone pratiche per le password su tutti i dispositivi.

- Sfrutta l'autenticazione a più fattori (MFA). Questa pratica richiede agli utenti di fornire più di due fattori di verifica per accedere a una risorsa.

- Raccogli inventario. Raccogli regolarmente un inventario dei dispositivi connessi e disconnetti qualsiasi dispositivo non in uso.

Per le aziende:

- Implementa una politica sui dispositivi. Sviluppa una politica sui dispositivi per delineare come i dipendenti dovrebbero registrare e utilizzare i dispositivi IoT. Dovrebbe anche descrivere come la gestione monitorerà, ispezionerà e controllerà i dispositivi per proteggerli.

- Compila tutti i dispositivi IoT. L'organizzazione dovrebbe avere un elenco completo di tutti i dispositivi IoT. Monitorare tutti i dispositivi aiuta le organizzazioni a comprendere le possibili misure di sicurezza necessarie.

- Adotta applicazioni basate su cloud. Utilizza applicazioni basate su cloud come un broker di sicurezza per l'accesso al cloud (CASB) come punto di controllo della sicurezza tra la rete cloud e le applicazioni basate su cloud. Aiuta a gestire possibili minacce ai dati e facilita l'autenticazione e l'autorizzazione.

- Monitora i dispositivi. Agisci immediatamente se un dispositivo mostra segni di una minaccia o perdita di dati.

- Crittografa i dati. Tutti i dati trasmessi tra dispositivi connessi dovrebbero essere immediatamente crittografati dal loro formato originale a uno alternativo.

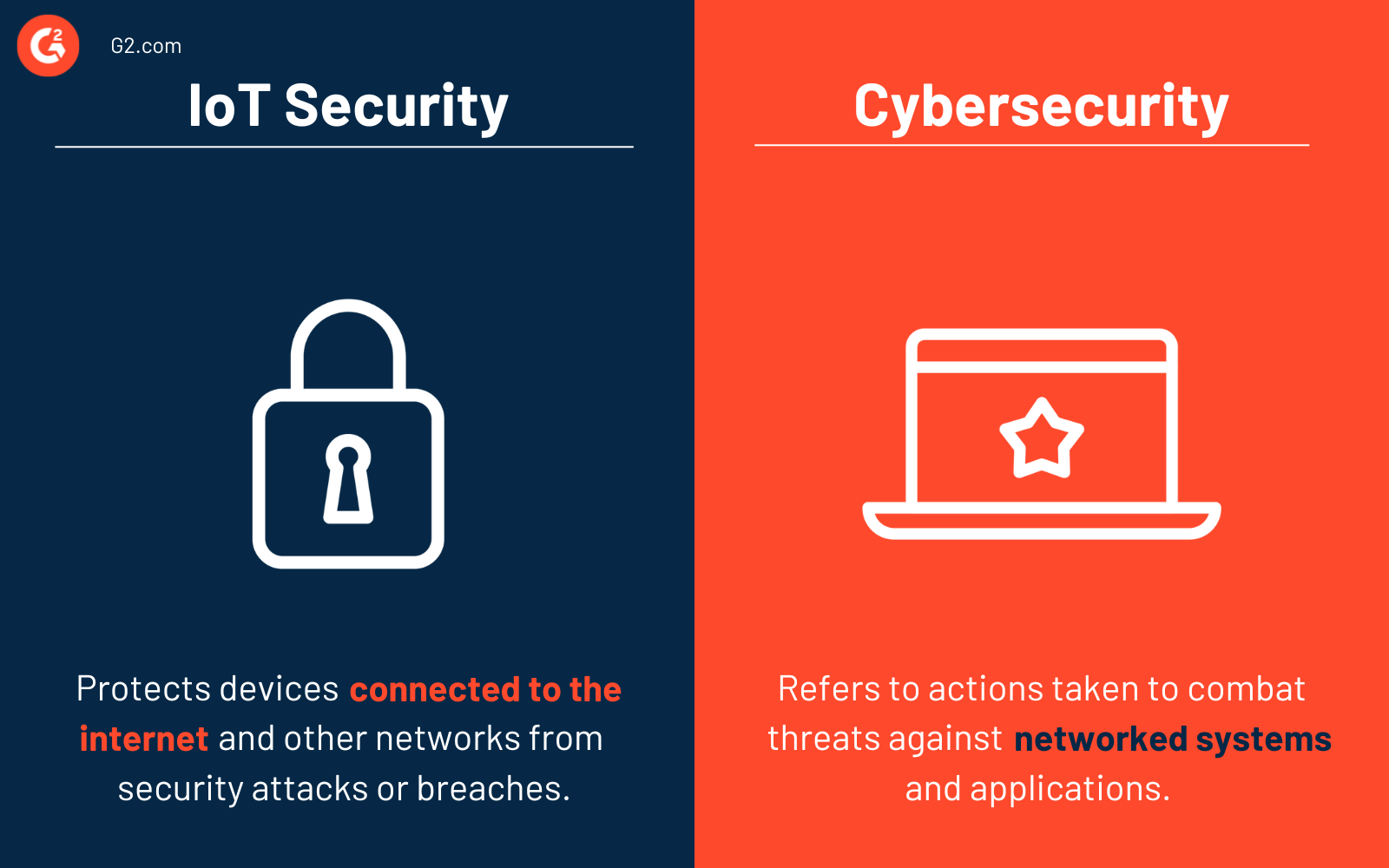

Sicurezza IoT vs. sicurezza informatica

È facile confondere la sicurezza IoT con la sicurezza informatica, ma le differenze sono distinte.

La sicurezza IoT protegge i dispositivi connessi a internet e altre reti interconnesse da attacchi o violazioni della sicurezza. Identificano, monitorano e proteggono i dispositivi IoT dai rischi e risolvono eventuali vulnerabilità che minacciano qualsiasi organizzazione.

La sicurezza informatica fornisce sicurezza ai sistemi informativi e ai dispositivi. La sicurezza informatica ha diverse suddivisioni, come la sicurezza della rete, la sicurezza delle applicazioni o il recupero da disastri. La sicurezza IoT è spesso parte del programma di sicurezza informatica complessivo di un'organizzazione.

Scopri di più sulla sicurezza informatica per proteggere le aziende contro il crimine informatico in evoluzione.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.