L'infrastruttura desktop virtuale (VDI) offre un mondo di vantaggi aziendali sotto forma di produttività, prestazioni e funzionalità. Tuttavia, c'è una preoccupazione comune tra gli utenti VDI: la sicurezza.

Sebbene la possibilità di connettersi a una versione virtuale del proprio desktop da qualsiasi parte del mondo sia incredibilmente conveniente, gli utenti non possono fare a meno di pensare ai rischi per la sicurezza associati a quel livello elevato di accessibilità.

Man mano che gli utenti si familiarizzano con VDI, potrebbero trovarsi a considerare i seguenti inconvenienti:

- Quali sono le minacce più significative per i miei dati quando utilizzo un VDI?

- Cosa succede se il mio desktop viene accesso da un utente non autenticato?

- Come posso essere sicuro che tutte le mie informazioni a cui accedo utilizzando un VDI siano sicure?

Per dotare correttamente e in sicurezza la tua forza lavoro della comodità di connettersi ai server centrali della tua azienda da qualsiasi dispositivo desiderino, devi prima affrontare la sicurezza comprendendo le minacce in gioco, come combatterle e le migliori pratiche per evitarle in futuro.

Minacce alla sicurezza VDI

Una caratteristica chiave che attrae gli utenti VDI è il fatto che nessun dato viene memorizzato sui loro dispositivi endpoint. Invece, le informazioni sono memorizzate sul server centrale dell'organizzazione e semplicemente accessibili su quei dispositivi endpoint.

Sebbene questo aspetto del VDI sia utile quando i dispositivi vengono rubati, è una storia diversa se vengono compromessi da una minaccia.

Prima di iniziare l'implementazione del tuo VDI, è meglio comprendere le minacce alla sicurezza presenti che potresti incontrare mentre svolgi la tua attività.

Ci sono due rischi di sicurezza urgenti che diventano rilevanti una volta che la tua organizzazione ha iniziato a utilizzare il suo VDI: i trojan di accesso remoto e l'uomo nel mezzo.

Trojan di accesso remoto

Chiamato così per la strategia militare furtiva implementata dai Greci per attaccare la città di Troia, un trojan informatico è un tipo di software dannoso che si traveste da applicazione sicura da installare sul tuo computer che in realtà causa danni al dispositivo.

Un trojan di accesso remoto, rappresentato accuratamente dal suo soprannome RAT, è un programma che ottiene accesso non autorizzato a un computer personale. I RAT agiscono in modi simili ai keylogger, che registrano l'attività della tastiera per apprendere nomi utente, password e altre informazioni personali.

Una volta che i RAT hanno ottenuto l'accesso al computer personale della vittima, possono monitorare il comportamento dell'utente a distanza, cambiare le impostazioni del computer e sfogliare i file all'interno del desktop, tutto con l'intenzione di danneggiare l'organizzazione associata.

Essenzialmente, un RAT ha le capacità di qualsiasi altro utente finale del tuo VDI. Sono solo non autorizzati.

Se hai trovato programmi RAT nel sistema del tuo dispositivo, è sicuro dire che le informazioni personali contenute su quel dispositivo sono state compromesse. Se ciò accade a uno dei tuoi utenti finali VDI, chiarisci che devono immediatamente notificare l'amministratore e aggiornare tutti i loro nomi utente e password da un computer pulito.

Uomo nel mezzo

Nell'attacco temuto dell'uomo nel mezzo (MITM), la parte non autorizzata attacca il dispositivo di un individuo e trasmette o altera (o entrambi) la comunicazione tra due parti. Tuttavia, le parti interessate sono completamente inconsapevoli che la loro comunicazione viene intercettata dall'attaccante.

Questo stile di attacco viene utilizzato per intercettare, raccogliere informazioni private o cambiare la direzione di una conversazione per lavorare a loro favore.

Affinché questi attacchi MITM funzionino per l'intruso, devono convincere entrambe le parti coinvolte nella comunicazione che sono in effetti l'altra parte a cui il messaggio era destinato.

Simile agli attacchi RAT, se un dispositivo è stato infiltrato da un MITM, è sicuro dire che tutte le informazioni che sono state trasmesse tramite comunicazione su quel dispositivo sono state compromesse.

Vuoi saperne di più su Software per l'Infrastruttura Desktop Virtuale (VDI)? Esplora i prodotti Infrastruttura Desktop Virtuale (VDI).

Migliori pratiche di sicurezza VDI

I tuoi dati sono preziosi e la minaccia che vengano compromessi da un hacker non è mai stata così presente.

Sebbene ci siano alcuni rischi per la sicurezza associati all'implementazione di un VDI all'interno della tua organizzazione, ci sono anche alcune migliori pratiche che puoi implementare che ti aiuteranno a evitare questi inconvenienti.

Adotta un approccio connesso

Lo scopo di utilizzare il software VDI all'interno della tua organizzazione è quello di poter accedere ai tuoi desktop remoti da una varietà di dispositivi degli utenti finali. Sebbene la comodità del VDI sia difficile da battere, è difficile gestire ogni singolo dispositivo utilizzato per accedere a un'istanza di desktop virtuale.

È qui che le minacce alla sicurezza diventano un problema. Con così tanti dispositivi che si connettono al tuo server centrale, può essere difficile tenerne traccia. Senza contare che più dispositivi hai che si connettono regolarmente al tuo VDI, più punti di vulnerabilità attaccabili hai.

Adotta un approccio coeso mentre proteggi i tuoi endpoint VDI dalle minacce alla sicurezza. Ogni dispositivo in uso deve essere incluso nel tuo piano di sicurezza. Rafforzando i punti deboli che esistono nella tua rete di dispositivi, puoi garantire che i tuoi dati saranno mantenuti al sicuro.

Scegli una piattaforma con attenzione

Man mano che implementi il tuo VDI e consenti ai tuoi utenti finali previsti di accedere ai loro dati e desktop virtuali, stai riponendo molta fiducia nella sicurezza offerta dal software scelto.

La maggior parte delle piattaforme VDI ha già livelli di sicurezza integrati all'interno della rete designata, ma, ancora una volta, man mano che quei dispositivi continuano ad aumentare, la sicurezza diventa una preoccupazione maggiore.

Quando scegli una piattaforma VDI per la tua organizzazione, presta particolare attenzione alle caratteristiche di sicurezza e a quanto bene funziona su più sistemi operativi dei dispositivi endpoint in uso. Poiché il VDI consente alle persone all'interno della tua organizzazione di utilizzare i propri dispositivi per accedere ai loro desktop virtuali, devi assicurarti che la sicurezza sia conforme a MacOS, Windows e altri sistemi operativi.

Per essere ancora più attento, puoi anche implementare un ulteriore livello di sicurezza con il software di gestione degli endpoint, che tiene traccia dei dispositivi utilizzati all'interno di un sistema per garantire che il loro software sia sicuro e aggiornato.

Inoltre, gli strumenti di gestione degli endpoint assicurano che nessun dispositivo non autorizzato sia connesso al tuo server centrale.

Cifra tutto

Sebbene le informazioni siano accessibili solo su questi dispositivi endpoint, non memorizzate su di essi, quei dispositivi danno comunque agli utenti accesso ad esse, che siano autorizzati o meno. Di fronte a un attacco MITM, in cui gli hacker possono intercettare qualsiasi informazione inviata o ricevuta, devi essere sicuro di cifrare assolutamente tutto.

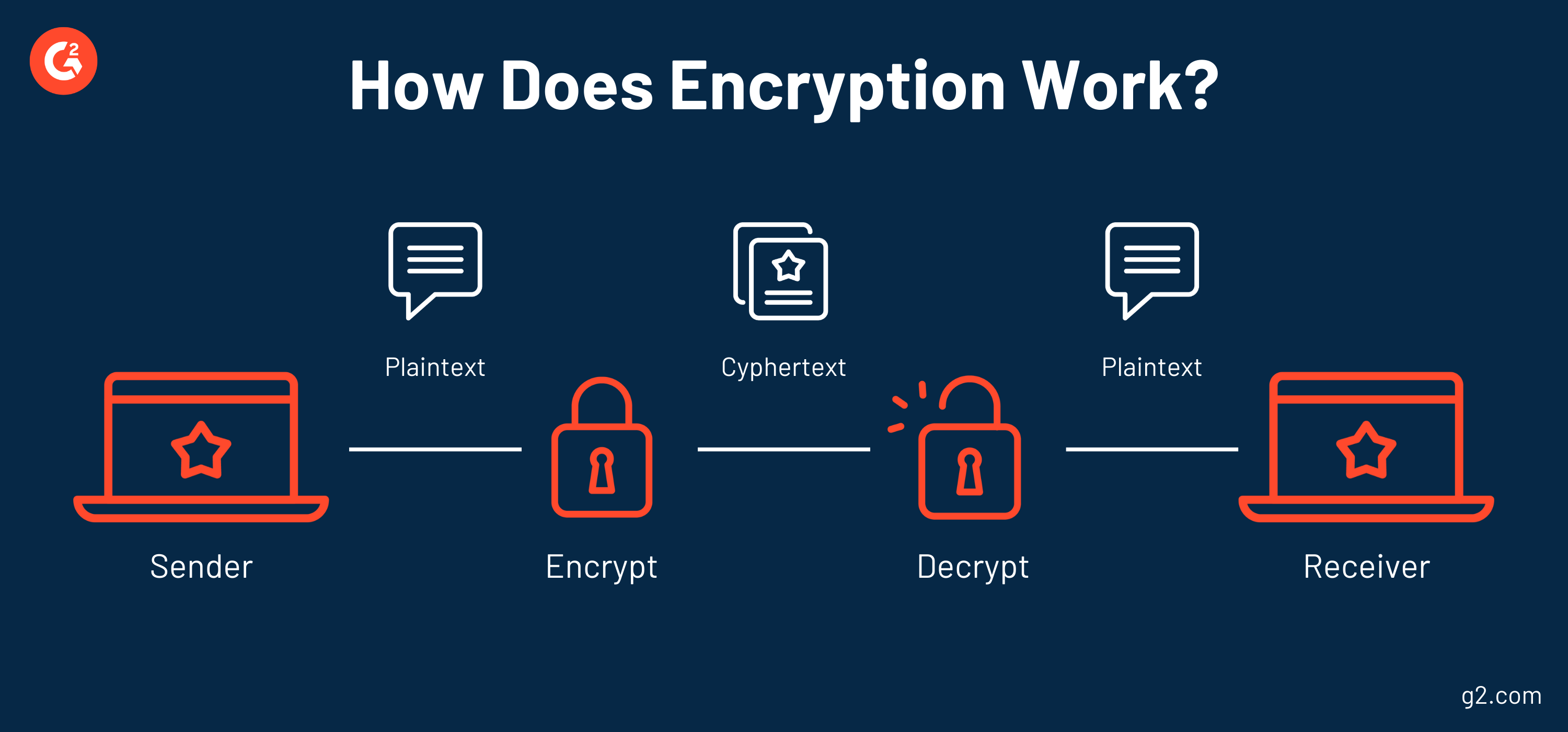

La crittografia è un metodo utilizzato per nascondere il vero significato delle informazioni a parti non autorizzate. Questa misura di sicurezza utilizza algoritmi per convertire le informazioni originali, note anche come testo in chiaro, in testo cifrato, che è decifrabile solo con una chiave. Quel testo cifrato viene trasmesso e il destinatario può quindi decodificare quel messaggio con la chiave.

La crittografia non nega l'accesso agli utenti non autorizzati, ma rende impossibile per loro comprendere le informazioni a cui hanno avuto accesso. Man mano che memorizzi informazioni sensibili sui desktop virtuali che si connettono al tuo server centrale, utilizza la crittografia per assicurarti che non vengano rubate da una terza parte indesiderata.

Usa thin client

Sebbene i RAT e i MITM rappresentino minacce alla sicurezza del tuo VDI, a volte anche gli utenti autenticati che si connettono al tuo server centrale possono peggiorare la situazione se non sono attenti.

Gli utenti che installano nuove applicazioni o cambiano le impostazioni del computer potrebbero mettere a rischio la sicurezza della tua organizzazione senza nemmeno rendersene conto. Ancora una volta, più utenti si connettono al server centrale della tua infrastruttura desktop virtuale, più punti di vulnerabilità presenti agli hacker.

Sebbene l'infrastruttura desktop virtuale consenta agli amministratori di controllare le app che gli utenti installano sui loro dispositivi endpoint, un'altra migliore pratica è utilizzare thin client per ottimizzare la sicurezza del tuo VDI.

Un thin client è un computer che è stato sviluppato per stabilire una connessione remota con un server. Il server fa tutto il lavoro, come lanciare applicazioni o memorizzare dati.

Essenzialmente, un thin client è un computer che non può funzionare senza essere connesso a un server centrale. Il fattore chiave dei thin client è che, mentre consentono agli utenti di connettersi al server centrale del tuo VDI, non consentono loro di apportare modifiche alle applicazioni, il che significa che non possono installare malware.

Utilizza software antivirus

I desktop virtuali facilitano agli amministratori il rallentamento della diffusione di malware e virus sui dispositivi endpoint, ma non eliminano del tutto la minaccia iniziale. Sebbene molti fornitori di software VDI offrano una sicurezza di prim'ordine integrata nella loro soluzione, non è mai una cattiva idea abbinare il tuo VDI a un software antivirus.

Gli hacker sono astuti al giorno d'oggi e stanno solo diventando più intelligenti. Alcuni link in email un po' strane potrebbero sembrare abbastanza innocui, ma una volta cliccati, possono rappresentare una minaccia maggiore per l'intera organizzazione.

Il software antivirus protegge attivamente i tuoi dispositivi prevenendo e rilevando la presenza di qualsiasi software dannoso che potrebbe essere stato installato accidentalmente. Questi strumenti non solo includono funzionalità di rilevamento che identificheranno potenziali malware o virus, ma anche una qualche forma di firewall, che fermerà gli infiltrati in primo luogo.

Sì, aggiungere un altro strumento software al tuo stack tecnologico potrebbe farti alzare gli occhi al cielo e ideare scuse per non investirci. Tuttavia, quando si tratta della sicurezza delle informazioni private della tua organizzazione, è meglio giocare sul sicuro.

Fai attenzione al BYOD

Ci sono molte organizzazioni che consentono agli utenti di connettersi ai loro desktop virtuali dai propri dispositivi personali e non gestiti, noto anche come politica del bring your own device (BYOD).

Sebbene questo possa essere un metodo efficace per risparmiare sui costi hardware, può presentare problemi se quei dispositivi personali sono compromessi.

Se è così, un attaccante può ottenere l'accesso al VDI della tua organizzazione tramite quel dispositivo endpoint. Da lì, possono impersonare l'utente, accedere alle tue informazioni sensibili e alterare la configurazione di quell'istanza desktop se lo desiderano. E la parte peggiore, questo non richiede nemmeno abilità di hacking avanzate - con gli strumenti giusti, chiunque può farlo.

Se la tua organizzazione ha una politica BYOD, ecco alcune precauzioni extra che puoi prendere per assicurarti che solo gli utenti autenticati si connettano al VDI della tua organizzazione:

- Usa controlli di accesso protetti da password e precauzioni extra come il software di single sign-on

- Controlla la connettività della rete wireless e del server chiedendo agli utenti prima di connettersi a una rete per assicurarsi che sia sicura

- Governa le applicazioni a cui gli utenti hanno accesso

- Assicurati di mantenere aggiornati i tuoi sistemi operativi, software e applicazioni in modo che possano essere applicate nuove precauzioni di sicurezza

- Esegui il backup dei tuoi dati

Ottieni input dall'IT

Come sempre, con qualsiasi nuova mossa o implementazione software, lascia che il tuo dipartimento IT sia la tua guida.

L'IT non è più solo lì per assicurarsi che il monitor del computer di tutti funzioni correttamente. Sono gli esperti di tecnologia all'interno della tua organizzazione - controllano cosa le persone possono e non possono fare online, gestiscono l'infrastruttura e trovano modi per rendere la tecnologia della tua organizzazione più sicura ed efficiente.

Il tuo dipartimento IT dovrebbe essere un attore chiave nei tuoi piani di sicurezza VDI. Non solo hanno una conoscenza approfondita delle basi tecniche della tua organizzazione, ma possono anche offrire consigli validi mentre affronti questi problemi.

Proteggi i tuoi sistemi

La sicurezza dovrebbe essere al centro di qualsiasi strategia software, specialmente una che ha un impatto così significativo su tutta la tua organizzazione come il VDI.

Le minacce alla sicurezza e ai sistemi software della tua organizzazione saranno sempre presenti, ma dare priorità alle migliori pratiche sopra menzionate ti permetterà di operare un VDI senza preoccuparti della protezione.

Ti stai chiedendo cos'altro può aiutare a mantenere al sicuro i dati e la rete della tua organizzazione? Ti abbiamo coperto. Dai un'occhiata alla nostra guida completa sui VPN.

Mary Clare Novak

Mary Clare Novak is a former Content Marketing Specialist at G2 based in Burlington, Vermont, where she is explored topics related to sales and customer relationship management. In her free time, you can find her doing a crossword puzzle, listening to cover bands, or eating fish tacos. (she/her/hers)