Ci vogliono vent'anni per costruire una reputazione e pochi minuti di incidente informatico per rovinarla. Questa affermazione è più vera oggi che mai.

Le aziende sono altamente suscettibili agli attacchi informatici, e una singola violazione può esporre dati sensibili, causare interruzioni operative e danni reputazionali. Ecco perché le imprese devono avere una forte postura di sicurezza informatica, e un sistema di rilevamento delle intrusioni (IDS) è uno degli strumenti critici per raggiungere questo obiettivo.

Cos'è un sistema di rilevamento delle intrusioni?

Un sistema di rilevamento delle intrusioni (IDS) è un sistema di sicurezza che monitora le attività di rete o di sistema per identificare e avvisare in tempo reale su accessi non autorizzati, comportamenti sospetti o violazioni della sicurezza, aiutando a proteggere contro le minacce informatiche.

L'IDS agisce come un sistema di allarme precoce, pronto a dare l'allarme se trova qualcosa di sospetto nel sistema, proprio come un allarme antincendio agisce quando rileva un incendio. Viene spesso utilizzato con un sistema di prevenzione delle intrusioni (IPS) progettato per contrastare attivamente le minacce rilevate dall'IDS.

Molte aziende sfruttano la forza dell'IDS e dell'IPS utilizzando un sistema di rilevamento e prevenzione delle intrusioni (IDPS) per rilevare e difendersi proattivamente dagli attacchi informatici.

Perché i sistemi di rilevamento delle intrusioni sono importanti?

Oggi, i rischi informatici stanno aumentando vertiginosamente, causando danni per trilioni di dollari alle aziende.

Con l'aumento dell'adozione del cloud e l'ascesa di una cultura del lavoro ibrida caratterizzata da pratiche come "bring-your-own-device" (BYOD) e lavoro remoto, il perimetro di sicurezza tradizionale non è più definito come una volta. Ha creato milioni di opportunità di attacco. E quando gli hacker vedono una debolezza, la sfruttano.

È evidente dal numero crescente di incidenti di sicurezza. Nel 2022, il volume globale degli attacchi informatici è aumentato del 38%. Gli attacchi ransomware da soli sono aumentati del 13% nello stesso anno, pari agli ultimi cinque anni combinati. Non è una questione di se i criminali informatici attaccheranno un'azienda, ma quando.

Tali attacchi consumano direttamente le risorse di un'azienda, portando a costi aziendali aumentati. Il costo include la rimedio, le entrate perse a causa del tempo di inattività aziendale, i pagamenti di riscatto e le spese legali e di audit. Le ramificazioni vanno oltre queste spese fino a perdere la fiducia dei clienti e la reputazione.

In questa situazione, per quanto possa sembrare un cliché, è meglio prevenire che curare. L'IDS si presenta come una rete di sicurezza affidabile in questo momento critico. Mira a identificare diversi tipi di malware, traffico di rete dannoso e utilizzo del computer il prima possibile e notificare al team di sicurezza qualsiasi tentativo di hackerare o interrompere un sistema.

Catturando e segnalando le intrusioni al primo istante, l'IDS identifica i tentativi di attacco sul sistema molto prima che un attacco riuscito sia probabile.

L'IDS protegge da una gamma di attacchi informatici, tra cui

- Accesso non autorizzato

- Violazioni dei dati

- Esfiltrazione dei dati

- Attacchi di negazione del servizio distribuiti (DDoS)

- Infezioni da malware

- Avvelenamento DNS

- Traffico e payload dannosi come l'iniezione SQL e lo scripting cross-site (XSS)

- Minacce interne

- Violazioni delle politiche

Oggi, l'IDS alimentato dall'apprendimento automatico (ML) viene utilizzato anche per la prevenzione degli attacchi zero-day.

Vuoi saperne di più su Soluzioni di Sicurezza per Data Center? Esplora i prodotti Soluzioni di Sicurezza per Data Center.

Come funziona un sistema di rilevamento delle intrusioni

L'intrusione si verifica quando una persona ottiene o tenta di ottenere l'accesso a un sistema o a una risorsa di sistema a cui non è autorizzata. Una volta dentro, tali intrusi possono fare ciò che vogliono fino a quando non vengono rilevati: rubare dati, causare danni aziendali rendendo inutilizzabile una rete, un sistema o un'applicazione software, o usarlo come mezzo per ulteriori intrusioni altrove.

In entrambi i casi, il sistema aziendale è compromesso una volta che un intruso è dentro, e le conseguenze possono essere spiacevoli se lasciate tali.

Un IDS lavora per rilevare tali intrusioni nell'infrastruttura IT aziendale monitorando la rete e le attività al punto finale per schemi sospetti. Ecco una versione semplificata di come funziona:

- Raccolta dati: L'IDS raccoglie dati come il traffico di rete da router, firewall e registri di sistema individuali da endpoint come server e workstation.

-

Analisi dei dati: Analizza quindi i dati raccolti utilizzando diversi metodi come regole predefinite, analisi basata su firme e algoritmi di rilevamento delle anomalie.

Per i dati di rete, confronta i dati raccolti con la linea di base del comportamento normale della rete e genera avvisi quando ci sono deviazioni dalla linea di base. Allo stesso modo, traccia le modifiche alle impostazioni, alla configurazione critica del sistema e ai file nei registri di sistema individuali per modifiche non autorizzate. Molti IDS consentono agli analisti del centro operativo di sicurezza (SOC) di personalizzare e impostare le linee di base per il traffico di rete e le attività di sistema tramite politica di rilevamento delle intrusioni. -

Generazione di avvisi: Se l'analisi identifica attività sospette o non autorizzate che violano le regole definite dall'utente o le soglie predefinite, l'IDS le registra come evento di intrusione e invia una notifica tramite messaggio o email.

La maggior parte degli IDS tiene traccia degli eventi di intrusione nei loro dashboard o in uno strumento di gestione delle informazioni e degli eventi di sicurezza (SIEM) con cui sono integrati. - Risposta e mitigazione: Una volta avvisati, gli amministratori di sistema analizzano gli eventi di intrusione per determinare quali azioni di sicurezza intraprendere. Alcuni IDS hanno meccanismi di negazione come il filtraggio dei pacchetti, il throttling dinamico variabile, la disconnessione dei server compromessi, ecc.

Ad esempio, hai una politica di regolamentazione del traffico di rete per notificarti se il numero di connessioni del protocollo di controllo della trasmissione (TCP) supera il 10% delle connessioni totali al tuo sistema in un breve intervallo di tempo. Quando l'IDS rileva che le connessioni TCP superano la soglia impostata, ti avvisa con notifiche email e messaggi.

Poiché una tale richiesta di connessione insolita indica un possibile attacco DDoS, puoi limitare il traffico in entrata per un periodo specifico e contenerlo. Una volta terminato l'incidente, puoi analizzare i registri per identificare da dove proveniva il traffico insolito.

Oggi, ci sono persino software IDS nativi del cloud per monitorare sia le risorse on-premises che quelle cloud come parte della strategia di sicurezza del cloud.

Due principali metodi di rilevamento delle intrusioni nell'IDS

Dal funzionamento dell'IDS, diventa evidente che i metodi di rilevamento impiegati nell'IDS giocano un ruolo fondamentale nell'identificare attività sospette. Esploriamo ora i due principali metodi di rilevamento delle intrusioni.

1. Rilevamento basato su firme

Il rilevamento delle firme si basa su firme o modelli predefiniti di attacchi noti, inclusi virus, worm, trojan e tecniche di attacco specifiche. Confronta il traffico di rete o il comportamento del sistema con un database di firme di attacco conosciute e attiva un avviso se c'è una corrispondenza.

Sebbene il metodo di rilevamento basato su firme sia efficace contro le minacce conosciute, è inefficace contro le vulnerabilità zero-day e le nuove tecniche di attacco.

2. Rilevamento basato su anomalie

Conosciuto anche come rilevamento basato sul comportamento, la tecnica di rilevamento delle anomalie si concentra sull'identificazione delle deviazioni dai comportamenti normali stabiliti dei sistemi o della rete. Il sistema costruisce un profilo di comportamento normale monitorando l'attività di rete, i processi di sistema, le attività degli utenti o altri parametri rilevanti nel tempo. Se c'è una deviazione significativa dalla linea di base, attiva un avviso.

I metodi di rilevamento basati su anomalie, supportati dall'ML, possono essere piuttosto efficaci contro gli attacchi zero-day e le minacce emergenti e nuove. Tuttavia, può generare spesso falsi positivi.

La maggior parte dei sistemi IDS e IDPS adotta un approccio ibrido chiamato metodo di rilevamento delle intrusioni ibrido. Questo metodo combina i metodi basati su firme e anomalie per rilevare una gamma più ampia di minacce alla sicurezza riducendo al minimo i tassi di errore.

Cinque tipi di sistema di rilevamento delle intrusioni

In base a dove sono posizionati in un sistema e a quale tipo di attività monitorano, gli IDS sono classificati in cinque tipi principali:

1. Sistema di rilevamento delle intrusioni basato sulla rete (NIDS)

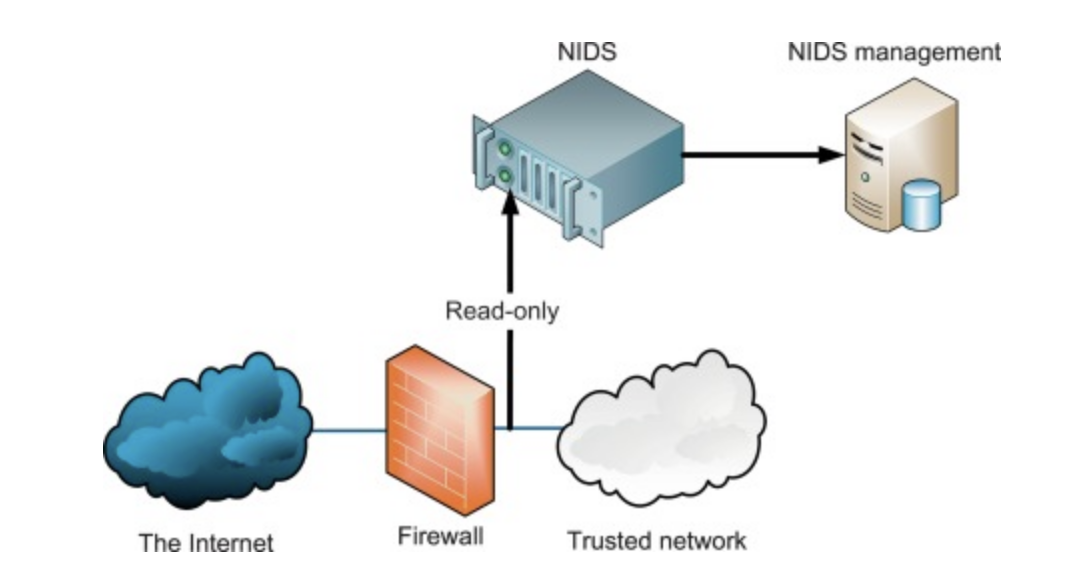

Il NIDS è distribuito in punti strategici per esaminare il traffico di rete e i pacchetti da e verso tutti i dispositivi per trovare comportamenti anomali, sia on-premises in un data center che nel cloud. È posizionato "out-of-band", cioè il traffico non passa direttamente attraverso di esso. Invece, una copia dei pacchetti di rete viene inviata ad esso per l'analisi in modo che l'ispezione non influisca sul traffico legittimo.

Il NIDS è un firewall?

Il NIDS non è un firewall. Un firewall monitora e filtra attivamente il traffico di rete. Il NIDS, d'altra parte, monitora passivamente il traffico e avvisa se c'è qualche sospetto di ingresso dannoso.

Il NIDS è particolarmente utile perché rileva un'intrusione prima che raggiunga i sistemi interni. Ha due principali varianti in base al fatto che lo strumento utilizzi metodi di rilevamento basati su firme e anomalie.

Fonte: ScienceDirect

2. Sistema di rilevamento delle intrusioni basato sull'host (HIDS)

Come le soluzioni di sicurezza del data center proteggono i server e gli endpoint in un data center, l'HIDS protegge i server e gli endpoint nell'intera infrastruttura IT. È installato su dispositivi e server individuali per rilevare eventuali sistemi compromessi.

L'HIDS esamina le attività sul dispositivo individuale e sovrintende alle modifiche ai file critici del sistema operativo e ai processi di sistema. Se nota qualcosa di anomalo, come tentativi di accesso ripetuti falliti, modifiche al Registro di sistema o installazione di una backdoor, avvisa gli amministratori di sicurezza.

Versioni semplici per i consumatori di HIDS monitorano i singoli sistemi, e versioni complesse per le imprese consentono il monitoraggio e la gestione centralizzati dei sistemi di rete.

Fonte: GeeksforGeeks

3. Sistema di rilevamento delle intrusioni basato sul protocollo (PIDS)

Il PIDS è distribuito nei server web per monitorare i protocolli utilizzati per connettere i dispositivi ai server web. Tipicamente, il PIDS controlla le connessioni hypertext transfer protocol (HTTP) e HTTPS più comunemente utilizzate per rilevare anomalie a livello di protocollo.

4. Sistema di rilevamento delle intrusioni basato sul protocollo applicativo (APIDS)

L'APIDS è un IDS specifico posizionato tra il server web e il sistema di gestione del database delle applicazioni web. Monitora le connessioni ai database structured query language (SQL) per minacce come le iniezioni SQL.

Si noti che APIDS e PIDS non possono funzionare come soluzione autonoma per trovare tutte le intrusioni e agiscono in modo complementare a NIDS e HIDS.

5. Sistema di rilevamento delle intrusioni ibrido

Come il metodo di rilevamento delle intrusioni ibrido, questo sistema combina due o più tipi di IDS per creare una soluzione completa. Migliora l'efficacia complessiva e l'accuratezza dell'IDS.

Vantaggi dell'IDS

Distribuire l'IDS offre diversi vantaggi ai team di sicurezza, agli amministratori di rete e alle organizzazioni per rispondere efficacemente alle minacce informatiche, minimizzare i rischi e mantenere l'integrità della loro infrastruttura IT. Aiuta a:

- Identificare le minacce e gli attacchi alla sicurezza in tempo reale, consentendo una risposta rapida agli incidenti.

- Minimizzare il tempo di inattività della rete o del sistema e le perdite finanziarie associate.

- Raccogliere dati preziosi per la forense post-incidente, aiutando le organizzazioni a capire come si è verificato un attacco.

- Soddisfare i requisiti normativi e di conformità monitorando e segnalando gli eventi di sicurezza.

- Rafforzare la postura complessiva di sicurezza di un'organizzazione.

Le sfide dell'IDS

Sebbene efficace nel rilevare potenziali minacce, l'IDS non è privo di limitazioni. Ecco alcune sfide comuni associate all'IDS:

- Falsi positivi e falsi negativi: Le soluzioni IDS sono soggette a generare falsi positivi, cioè avvisi attivati per traffico di rete benigno. I falsi allarmi portano a indagini non necessarie. D'altra parte, i falsi negativi si verificano quando un IDS non riesce a rilevare una reale violazione della sicurezza, lasciando potenzialmente vulnerabile l'intera rete.

- Mancanza di contesto: L'IDS può generare avvisi senza informazioni dettagliate sul motivo o sulle potenziali conseguenze a causa della mancanza di comprensione dell'intento e dell'impatto degli eventi rilevati.

- Limitazioni del rilevamento basato su firme: Come accennato in precedenza, gli IDS basati su firme faticano a identificare nuove minacce in evoluzione poiché non avranno i modelli di firma nel loro database.

- Tecniche di evasione: Gli hacker che utilizzano tecniche di evasione avanzate come lo spoofing DNS, la crittografia e le minacce esca appositamente per distrarre il team di sicurezza sono una delle principali sfide dell'IDS. Tali falsi allarmi possono causare affaticamento dell'operatore e distogliere i team di sicurezza dagli attacchi reali.

Alcune di queste sfide, come i falsi allarmi, possono essere superate ottimizzando le politiche di sicurezza e IDS per adattarsi alle esigenze dell'organizzazione su quando deve essere avvisata. Tuttavia, ci vuole tempo e impegno per farlo bene.

IDS vs. IPS: Qual è la differenza e quale ti serve?

Spesso, i team di sicurezza si chiedono se hanno bisogno di IDS o IPS come parte della loro architettura di sicurezza. Comprendere le distinzioni tra di loro per prendere decisioni informate su ciò di cui hai bisogno.

L'IDS è distribuito per monitorare passivamente la rete e il sistema per rilevare e avvisare sulle intrusioni. I team di sicurezza devono indagare sull'avviso e decidere se richiede ulteriori azioni.

L'IPS è distribuito in linea per prevenire attivamente l'intrusione prendendo azioni immediate contro qualsiasi attività sospetta. Va un passo oltre l'IDS poiché mitiga attivamente le minacce.

Ecco le loro principali differenze in termini di scopo, funzionalità e impatto sull'infrastruttura di rete.

| Sistema di rilevamento delle intrusioni (IDS) | Sistema di prevenzione delle intrusioni (IPS) | |

| Scopo | Monitorare la rete e il sistema per incidenti di sicurezza e tentativi di accesso non autorizzati. | Monitorare la rete e il sistema per incidenti di sicurezza e tentativi di accesso non autorizzati, ma anche prendere azioni immediate per bloccare o mitigare le minacce identificate. |

| Funzionalità | Monitoraggio passivo. Genera avvisi o notifiche quando viene rilevata un'attività dannosa. | Monitoraggio attivo. Prende azioni immediate, come spegnere i sistemi, bloccare il traffico o interrompere le connessioni in tempo reale. |

| Impatto sulle prestazioni della rete | Impatto minimo sulle prestazioni della rete poiché opera in modalità passiva. | Ha un impatto maggiore sulle prestazioni della rete a causa del blocco attivo e della mitigazione delle minacce. |

IDS e IPS possono essere distribuiti come soluzione autonoma o come parte di un quadro di sicurezza più ampio.

Se il tuo obiettivo principale è ottenere visibilità sulla rete e monitorare il traffico di rete, allora l'IDS è adatto. Ma, se il tuo requisito di sicurezza è la mitigazione immediata delle minacce, l'IPS è l'opzione migliore. Inoltre, se la tua azienda supporta infrastrutture critiche come i sistemi finanziari e opera in settori con requisiti di sicurezza rigorosi, è meglio optare per l'IPS.

Tuttavia, la maggior parte delle organizzazioni implementa entrambe le soluzioni utilizzando IDPS in un approccio di sicurezza stratificato poiché fornisce una protezione più completa della rete e del sistema. Esploriamo un po' di più sull'IDPS.

IDPS: La soluzione tutto-in-uno

Mentre i firewall e altre soluzioni di sicurezza forniscono la base per la sicurezza della rete e del sistema, l'IDPS è la linea di difesa aggiuntiva che si occupa delle minacce che sfuggono alla difesa preliminare.

L'IDPS informa gli amministratori IT e il personale di sicurezza delle anomalie e degli attacchi all'infrastruttura IT e fornisce capacità di prevenzione delle intrusioni preventive.

Un rapido elenco di controllo delle funzionalità da considerare quando si seleziona un software IDPS

Basato sui dati di G2, i nostri utenti si concentrano sulle seguenti funzionalità popolari quando scelgono uno strumento IDPS:

- Avvisi di incidente

- Protezione del carico di lavoro

- Monitoraggio delle attività

- Automazione

Le industrie più comuni che utilizzano il software IDPS in base al riepilogo delle recensioni su G2 sono la tecnologia dell'informazione e i servizi, l'industria della sicurezza informatica e delle reti, i servizi di software per computer e i servizi finanziari e bancari.

I 5 migliori sistemi di rilevamento e prevenzione delle intrusioni (IDPS)

- Trend Micro Hybrid Cloud Security

- Trend Micro TippingPoint

- ExtraHop

- AlienVault USM (da AT&T Cybersecurity)

-

Palo Alto VM-Series

*Sopra sono i cinque principali software IDPS leader dal G2’s Fall 2023 Grid® Report.

Rileva e sconfiggi

L'IDS è un must per la sicurezza della rete e dell'infrastruttura IT nell'era delle crescenti minacce informatiche. Potenzia i team di sicurezza e gli amministratori di rete e di sistema per rafforzare la postura di sicurezza dell'organizzazione e proteggere i beni digitali critici.

Lascia che l'IDS sia il tuo sentinella e guadagna il sopravvento nella continua battaglia contro i criminali informatici.

Ora che sei stato avvisato sull'IDS, esplora la nostra guida approfondita sulla risposta agli incidenti per assicurarti di essere preparato a combattere le minacce in modo efficace.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.