Un sito web è solitamente il luogo in cui incontri i tuoi clienti per la prima volta.

Anche un leggero downtime causa una scarsa esperienza utente e influisce negativamente sui ricavi. Assicurati che il tuo sito web sia attivo per accogliere potenziali clienti sulla tua piattaforma.

Un attacco di negazione del servizio distribuito (DDoS) è come un ingorgo creato da un branco di bufali che si fermano in mezzo a una strada. Disrupta il tuo tragitto rendendo la strada non disponibile per il transito. Allo stesso modo, gli hacker malintenzionati bombardano un sito web con un traffico e richieste massicce, rendendolo non disponibile per gli utenti legittimi.

Molte organizzazioni utilizzano software di protezione DDoS per prevenire e mitigare gli attacchi sulla loro rete o sistemi. Evita di diventare vittima di attacchi DDoS con meccanismi difensivi affidabili.

Cos'è un attacco DDoS?

Un attacco di negazione del servizio distribuito (DDoS) interrompe il normale flusso di traffico di un server, rete o servizio mirato inondando il bersaglio o la sua infrastruttura circostante con traffico o richieste massicce, superando la sua capacità di gestione.

Ciò porta ad anomalie nella funzionalità di un sito web e ne interrompe la disponibilità per il business.

Definizione di DDoS

La negazione del servizio distribuito (DDoS) è un attacco informatico che gli hacker malintenzionati utilizzano per colpire un server, rete o servizio con richieste multiple, rendendolo temporaneamente o indefinitamente non disponibile per gli utenti previsti.

Pensa al DDoS come a carichi di spazzatura scaricati in uno scarico che portano all'intasamento. Durante un attacco, gli hacker malintenzionati tentano di inviare un vasto flusso di traffico al bersaglio, interrompendone il normale funzionamento. Gli hacker aumentano l'efficacia del DDoS inviando il traffico di attacco attraverso diversi sistemi compromessi.

Cosa succede durante un attacco DDoS?

Quando il tuo server è sotto attacco DDoS, sperimenta un flusso di traffico elevato da una fonte malintenzionata, che fa crashare il server. Un hacker non ha bisogno di installare alcun codice sul computer della vittima. Utilizzano semplicemente più macchine compromesse nel loro botnet che inviano diversi ping al bersaglio. Questo fa sembrare che molti sistemi stiano cercando di connettersi a un servizio contemporaneamente.

Botnet: Una rete di sistemi dirottati infettati da malware. Gli hacker malintenzionati possono controllare a distanza i botnet e usarli per inviare spam o lanciare attacchi DDoS.

Le aziende hanno difficoltà a difendersi dagli attacchi DDoS eseguiti attraverso sistemi compromessi che utilizzano indirizzi IP multipli. Le organizzazioni hanno bisogno di strumenti di protezione DDoS sofisticati per difendersi da tali attacchi.

Di seguito sono riportati alcuni esempi famosi di attacchi DDoS.

- In ottobre 2020, il team di Security Reliability Engineering di Google ha riportato un attacco di amplificazione User Datagram Flood (UDP) da record originato da diversi fornitori di servizi Internet cinesi.

- In febbraio 2020, Amazon Web Services (AWS) è stato colpito da un gigantesco attacco DDoS, la versione più estrema recente. Questa versione ha preso di mira un cliente AWS non identificato e ha utilizzato il riflesso del Connectionless Lightweight Directory Access Protocol (CLDAP), che si basava su server CLDAP di terze parti vulnerabili per amplificare la quantità di dati inviati all'indirizzo IP della vittima da 56 a 70 volte. L'attacco è durato tre giorni e ha raggiunto un picco di 2,3 terabyte al secondo.

- Il 20 settembre 2016, un attacco DDoS ha colpito l'esperto di sicurezza informatica Brian Krebs' blog con oltre 620 Gbps. Era tre volte più grande di qualsiasi cosa il suo sito o Internet avessero visto prima. La fonte dell'attacco era il botnet Mirai, che consisteva in più di 600.000 dispositivi Internet of Things (IoT) compromessi come telecamere IP e router domestici.

Come funziona un attacco DDoS?

Perché un attacco DDoS abbia successo, ha bisogno di alcuni elementi.

Richiede che un hacker controlli diverse macchine online. I computer e altre macchine, come i dispositivi IoT, vengono quindi infettati da malware, che li trasforma in un bot sotto il controllo dell'hacker.

Una volta che le macchine sono sotto il controllo dell'hacker da una posizione remota, l'hacker può eseguire diversi atti ostili. Ad esempio, mentre prende di mira l'indirizzo IP di una vittima, ogni bot risponde inviando richieste al bersaglio. Questo porta la rete o il server mirato a essere sovraccaricato, causando una negazione del servizio al traffico normale.

I criminali informatici traggono vantaggio dal comportamento usuale che avviene tra dispositivi di rete e server. Si concentrano su dispositivi di rete periferici come router e switch invece che su server individuali.

Supponiamo che tu stia ricevendo costantemente chiamate spam sul tuo cellulare. Durante questo periodo, il tuo telefono sarebbe non disponibile per ricevere chiamate da persone che conosci. Lo stesso accade durante un attacco DDoS. La vittima diventa non disponibile a rispondere al traffico genuino mentre gestisce l'inondazione di traffico in arrivo da sistemi compromessi.

Poiché ogni sistema compromesso o bot è un dispositivo legittimo su Internet, il traffico sembra normale ed è difficile da separare dal traffico genuino guidato dagli utenti previsti.

Negazione del servizio persistente avanzata (APDoS)

Un attacco APDoS è correlato a minacce persistenti avanzate che durano per settimane e osservano petabit di traffico diretto verso vittime primarie o secondarie. Gli hacker spesso passano da un bersaglio all'altro per eludere le misure di mitigazione DDoS. Le organizzazioni hanno bisogno di contromisure DDoS specializzate per proteggersi da tali attacchi.

Sebbene gli attaccanti prendano di mira più dispositivi, il loro obiettivo principale rimane su una singola vittima. Hanno il controllo su risorse di rete potenti che li aiutano a condurre un attacco prolungato mentre dirigono una moltitudine di traffico verso bersagli primari e secondari.

Negazione del servizio distribuita come servizio

Molti fornitori offrono servizi di booter o stresser con un front end semplice che sono promossi come strumenti di test di stress. Gli attori delle minacce, specialmente quelli che non sono così tecnicamente esperti, possono usarli per convergere un attacco DDoS sui tuoi sistemi.

Tali servizi utilizzano botnet che possono produrre traffico che va da cinque a 50 Gigabit al secondo, il che può interrompere l'accesso a Internet di un utente domestico medio.

Perché gli attaccanti eseguono DDoS

Gli attacchi DDoS possono avere un impatto serio sulla disponibilità di un sito web per il business. Ostacolano la capacità di un sito web di essere operativo e produttivo, risultando in pesanti perdite di traffico genuino.

Gli attaccanti lo fanno per molte ragioni. Di seguito sono riportate alcune delle motivazioni comuni per il DDoSing che ispirano gli hacker malintenzionati.

Hacktivismo

Hacktivismo coinvolge hacker che mostrano la loro critica verso enti governativi o privati con cui non sono d'accordo. Eseguono un attacco DDoS sul loro sito web per abbatterlo.

Gli hacker meno tecnicamente esperti sono spesso i principali sospettati di tali attacchi in cui utilizzano strumenti di attacco DDoS per assaltare i loro bersagli.

Anonymous, uno dei gruppi hacktivisti più popolari, è stato responsabile di un attacco informatico contro lo Stato Islamico dell'Iraq e della Siria (ISIS) nel febbraio 2015.

Guerra informatica

Alcuni attacchi DDoS sono sponsorizzati dal governo per silenziare i critici o l'opposizione interna. I governi li usano anche per interrompere l'infrastruttura finanziaria, sanitaria o amministrativa di paesi o associazioni rivali.

Poiché il governo li sostiene, impiegano professionisti esperti di tecnologia per eseguire la campagna, supportati da ampi finanziamenti e autorità.

Rivalità personale

Alcuni attaccanti o organizzazioni usano in modo non etico il DDoS per influenzare la disponibilità dei siti web rivali e regolare i conti in una competizione sleale. I siti web di giochi spesso osservano tali attacchi verso il loro server o altri giocatori.

Un assalto DDoS contro un giocatore è probabilmente eseguito da software malintenzionato. Gli stressor e i booter sono i principali sospettati negli attacchi contro i server di gioco.

Vandalismo informatico

Adolescenti o adulti annoiati eseguono anche attacchi DDoS per sfogare la loro rabbia. Spesso prendono di mira persone o istituzioni che, ai loro occhi, li hanno disturbati o danneggiati. La ricerca di attenzione può anche essere un fattore motivante per usare il DDoS, premiando gli attaccanti con rispetto e riconoscimento dai loro pari.

Questi attacchi spesso utilizzano script e strumenti preimpostati o la negazione del servizio come servizio e sono disponibili per appena 10 dollari da molti fornitori online.

Il vandalismo informatico può anche portare all'estorsione quando un attaccante richiede denaro o qualche guadagno in cambio dell'interruzione di un attacco DDoS.

Tipi di attacchi DDoS

Gli attaccanti hanno sviluppato molteplici tecniche nel corso degli anni per eseguire attacchi DDoS. Queste tecniche sono ampiamente classificate in tre categorie:

Attacchi volumetrici

Gli attacchi DDoS volumetrici generano traffico massiccio e lo dirigono al sistema o servizio della vittima. Lo scopo principale degli hacker malintenzionati è saturare la larghezza di banda di un sito web, impedendo qualsiasi flusso di traffico legittimo. La magnitudine di questi attacchi è misurata in bit al secondo (BPS).

Di seguito sono riportati alcuni attacchi volumetrici comuni.

- Inondazione UDP: Un attacco DDoS inonda una vittima con pacchetti User Datagram Protocol (UPD). Inonda porte casuali su un host remoto e incoraggia l'host a controllare se c'è qualche app in ascolto sulla porta. L'host risponde con un pacchetto ICMP "destinazione non raggiungibile".

- Inondazione ICMP (ping): Questi attacchi DDoS agiscono allo stesso modo delle inondazioni UDP. Il primo travolge il bersaglio con pacchetti di richiesta echo ICMP (ping).

- Amplificazione DNS: Questo attacco utilizza una tecnica popolarmente conosciuta come riflessione supercaricata. Fa richieste di informazioni al server che richiedono un'uscita di dati enorme e instrada le informazioni allo stesso DNS falsificando l'indirizzo di risposta. Gli attaccanti inviano piccoli pacchetti al server che rispondono con informazioni sostanziali, che sono nuovamente legate allo stesso DNS.

- Amplificazione NTP: Gli attaccanti sfruttano la funzionalità del server Network Time Protocol (NTP) utilizzando una tecnica DDoS basata sulla riflessione, travolgendo la rete o il server bersaglio con traffico UDP elevato. Rende la rete o il server inaccessibile per il traffico legittimo.

Attacchi al livello applicativo

Gli attacchi DDoS al livello applicativo sono più sofisticati e sfruttano le vulnerabilità nel livello applicativo. Aprono connessioni e avviano processi e richieste di transazione che utilizzano ampio spazio su disco e memoria.

Questi attacchi includono richieste apparentemente legittime che mirano a far crashare un server web. Gli attacchi al livello applicativo comprendono inondazioni GET/POST, attacchi lenti e bassi. Questi prendono di mira vulnerabilità di Windows, Apache o OpenBSD. La magnitudine di tali attacchi è misurata in richieste al secondo (RPS).

Questi attacchi sono talvolta indicati come attacchi di livello 7 (modello Open Systems Interconnection). Funzionano in modo più lento rispetto ad altri attacchi DDoS. Poiché sono più lenti, sembrano una richiesta effettiva per l'utente, fino a quando non è troppo tardi e la vittima è troppo sopraffatta per rispondere.

Gli attacchi applicativi sono spesso gravi e portano alla massima perdita di dati poiché sono economici da operare e più difficili da rilevare per le aziende.

Inondazione HTTP: Un'inondazione Hypertext Transfer Protocol (HTTP) è un esempio di attacco al livello applicativo. Gli attaccanti sfruttano richieste HTTP, GET e POST apparentemente genuine per colpire un'applicazione o un server.

Richiedono meno larghezza di banda per abbattere un sito web rispetto ad altre tecniche di spoofing o riflessione. Quando un server o un'applicazione allocano risorse massime a una singola richiesta, aumenta l'efficacia di un attacco DDoS.

Attacchi al protocollo

Gli attacchi al protocollo utilizzano risorse server esistenti o quelle di firewall, bilanciatori di carico e altre comunicazioni intermedie. Gli attacchi consumano la capacità delle risorse dell'infrastruttura di rete prendendo di mira le comunicazioni del protocollo di livello tre e quattro con richieste malintenzionate.

Un inondazione SYN è un tipo di attacco al protocollo. La connessione Transmission Control Protocol (TCP) è stabilita attraverso un processo di handshake a tre vie. Gli attacchi di inondazione SYN aggirano questo processo e travolgono le risorse del server, risultando in un crash.

Nelle connessioni TCP, i client fanno una richiesta SYN iniziale e il server risponde con una risposta di riconoscimento (SYN-ACK). Il client completa l'handshake con un riconoscimento finale (ACK).

L'inondazione SYN fa più richieste SYN e lascia il server in sospeso senza dare il riconoscimento finale. Man mano che queste connessioni semiaperte aumentano, aumenta anche il carico del server.

Come identificare un attacco DDoS

Ci sono segnali di avvertimento limitati che possono confermare se il comportamento anomalo di un sito web è collegato a un DDoS. I segnali di avvertimento possono anche essere problemi che potresti già avere con il tuo computer, come un virus o una connessione Internet lenta.

I gruppi di hacker malintenzionati possono inviare minacce su un potenziale DDoS diretto al tuo sito web, ma non ci sono avvertimenti. Spesso, i proprietari di siti web non riconosceranno un attacco DDoS fino a quando i loro clienti non solleveranno un problema.

Un notevole lasso di tempo va nel rendersi conto di un attacco DDoS e mitigarne gli effetti, risultando in un pesante downtime del sito web e perdite di reddito.

I segni comuni di un attacco DDoS sono:

- Diverse richieste da un singolo indirizzo IP

- Il server risponde con un errore 503

- Il tempo di vita (TTL) su una richiesta ping scade

- Connessione più lenta se la stessa è utilizzata internamente

- Picchi di traffico enormi nel software di monitoraggio dei log

Gli attacchi di negazione del servizio distribuito possono essere difficili da gestire per gli amministratori. Con il supporto di un po' di automazione, avvisi e notifiche proattive, puoi ridurre al minimo il tempo necessario per identificare un assalto DDoS.

Come fermare un attacco DDoS

Prima di sperimentare uno dei segni sopra, ci sono alcune azioni che puoi intraprendere per proteggerti da un attacco DDoS.

Prima viene identificato un attacco DDoS, meglio è, così puoi proteggerti ulteriormente agendo rapidamente su questi avvisi. Quando sei sotto attacco, notifica immediatamente il tuo fornitore di servizi Internet per vedere se possono reindirizzare il traffico malintenzionato.

I tuoi firewall e router dovrebbero anche essere configurati per rifiutare il traffico dannoso inviato al tuo server e all'hardware front-end della tua applicazione.

Infine, come consumatore, per evitare che i tuoi dispositivi vengano trasformati in un botnet, assicurati di utilizzare solo software affidabili aggiornati con le ultime patch di sicurezza. Se utilizzi frequentemente dispositivi IoT, assicurati che siano formattati utilizzando la massima protezione. E naturalmente, quando si tratta di informazioni di accesso, utilizza una password forte che nessun robot o hacker possa decifrare.

Gli attacchi DDoS possono mettere la tua rete o server in serio pericolo. Se non gestiti correttamente, possono durare per diversi giorni, risultando in perdite di traffico legittimo e di reddito. Ci sono varie tecniche che le imprese utilizzano per proteggersi dagli attacchi DDoS.

Minimizza l'area di attacco

Limitare l'area di attacco imposta meccanismi protettivi nei luoghi più soggetti a DDoS. Assicurati che le tue applicazioni, porte, protocolli o altre risorse non siano esposte a luoghi in cui non ti aspetti alcun traffico in arrivo.

Puoi anche mettere le tue risorse dietro reti di distribuzione dei contenuti (CDN) o bilanciatori di carico. L'infrastruttura critica come i server di database dovrebbe essere impedita di ricevere traffico Internet diretto. È consigliabile dotarsi di un firewall o di una lista di controllo degli accessi (ACL) per regolare e controllare il traffico in arrivo sulle tue applicazioni.

Pianifica per la scalabilità

Assicurati che il tuo fornitore di hosting offra connettività Internet ridondante sufficiente mentre progetti le applicazioni. Questo aiuta a gestire un volume elevato di traffico durante un attacco DDoS volumetrico.

La stragrande maggioranza degli attacchi DDoS richiede molte risorse. Se puoi scalare rapidamente su o giù le tue risorse di calcolo, sarai in grado di mitigare tali attacchi. Dotati di risorse di calcolo più grandi o sfrutta le loro funzionalità, come interfacce di rete estese o capacità di networking avanzate che supportano un utilizzo delle risorse più elevato.

Distingui il traffico normale da quello anomalo

Quando osservi volumi di traffico elevati, accetta solo il volume massimo che il tuo host può gestire senza influire sulla disponibilità. I professionisti riconoscono questo concetto come limitazione della velocità.

Sebbene la limitazione della velocità sia una tecnica preziosa in una strategia di mitigazione DDoS, sarebbe difficile gestire un attacco complesso senza l'aiuto di altre misure di mitigazione.

Tecniche di protezione avanzate analizzano i pacchetti per identificare se il traffico è legittimo o malintenzionato. Dovresti essere in grado di distinguere tra traffico buono e cattivo per separarli.

Comprendi le caratteristiche del traffico buono e rendilo un punto di riferimento. Quindi, puoi confrontare ogni pacchetto con questo punto di riferimento per filtrare il traffico legittimo.

Distribuisci un firewall per applicazioni web (WAF)

Un firewall per applicazioni web (WAF) mette in scena una forte difesa contro l'iniezione SQL o la falsificazione di richieste tra siti, impedendo agli hacker malintenzionati di sfruttare qualsiasi vulnerabilità nota. Gli amministratori utilizzano WAF per controllare il traffico e personalizzare le misure di mitigazione per proteggersi dal traffico illegittimo mascherato da traffico buono proveniente da geografie inaspettate o IP cattivi.

Routing in blackhole

Creare un percorso in blackhole senza restrizioni specifiche protegge da un attacco DDoS. Sia il traffico legittimo che quello di attacco passa attraverso questo percorso in un blackhole dove viene eliminato dalla rete. I fornitori di servizi Internet (ISP) possono inviare traffico a un blackhole mentre sperimentano un DDoS.

Nella maggior parte delle situazioni, questo potrebbe non essere ideale poiché soddisfa il motivo degli attaccanti di rendere una rete inaccessibile agli utenti legittimi.

Diffusione della rete Anycast

La rete Anycast disperde il traffico in arrivo del sito web in server distribuiti che possono assorbire l'impatto di un attacco DDoS. L'affidabilità di questa strategia di mitigazione dipende dalla dimensione di un attacco e dall'efficienza della rete.

Questo approccio distribuisce l'impatto di un attacco DDoS in modo tale che diventi gestibile, così da non interrompere la disponibilità di un sistema o server.

Usa software di protezione DDoS

Gli strumenti di protezione DDoS proteggono siti web e applicazioni da questi tipi di attacchi monitorando il traffico web e stabilendo un punto di riferimento per i carichi di traffico normali. Le aziende utilizzano strumenti di protezione DDoS per mantenere proattivamente una funzionalità del sito costante e prevenire improvvisi fallimenti nella consegna del sito causati dall'afflusso rapido di traffico.

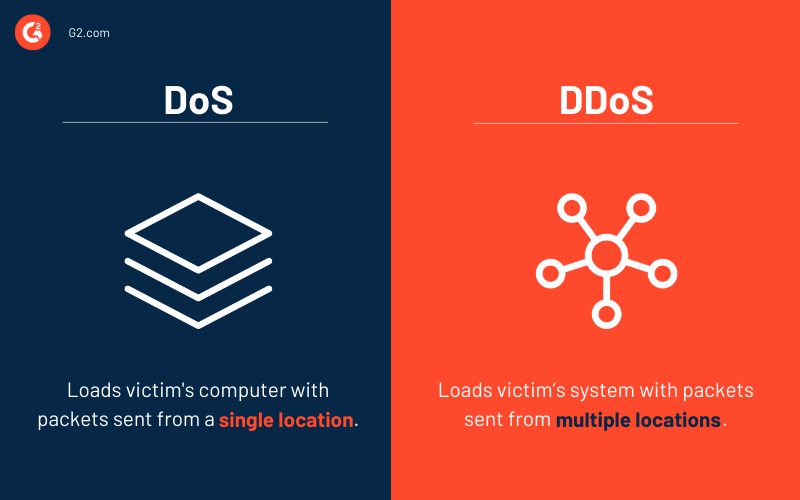

DoS vs. DDoS

Gli attacchi di negazione del servizio (DoS) inondano un sistema o servizio bersaglio con traffico proveniente da una singola fonte.

D'altra parte, gli attaccanti eseguono DDoS guidando il traffico di attacco da più sistemi diretti a un sistema o servizio della vittima.

La differenza principale tra DoS e DDoS è che il primo è un attacco sistema-su-sistema. Il secondo osserva un attacco da più sistemi su un sistema o servizio bersaglio.

Tipicamente, gli hacker usano uno script o uno strumento per condurre un attacco DoS, mentre gli attacchi DDoS coinvolgono il coordinamento con più host compromessi con malware. Creano un botnet gestito da un server di comando e controllo (C&C) centralizzato.

|

Negazione del servizio |

Negazione del servizio distribuita |

|

Un singolo sistema prende di mira la vittima |

Più sistemi attaccano la vittima |

|

Carica il computer della vittima con pacchetti inviati da una singola posizione |

Carica il sistema della vittima con pacchetti inviati da più posizioni |

|

Gli attacchi sono lenti |

Gli attacchi sono più veloci |

|

Facile da bloccare |

Difficile da bloccare |

|

Può essere tracciato facilmente |

Può presentare difficoltà nel tracciamento |

|

Il volume del traffico è basso |

Il volume del traffico è alto |

| Esempi: Attacchi di overflow del buffer, Ping of Death o Internet Control Message Protocol (ICMP) flood, o Teardrop Attack |

Esempi: Attacchi volumetrici, di frammentazione e al livello applicativo. |

I 5 migliori software di protezione DDoS

Il software di protezione dalla negazione del servizio distribuita aiuta i siti web a prevenire gli attacchi e a mantenerli sicuri. Questo software monitora il traffico del sito web e stabilisce punti di riferimento secondo i carichi di traffico normali.

Ogni volta che i filtri web notano picchi di traffico anomali, reindirizzano il flusso di traffico a una fonte controllata, riducendo al minimo le interruzioni causate dall'afflusso rapido di traffico.

Per qualificarsi per l'inclusione nell'elenco del software di protezione DDoS, un prodotto deve:

- Monitorare e filtrare il traffico in entrata

- Stabilire punti di riferimento del traffico e limitare il flusso di traffico

- Rilevare attacchi DDoS e prevenire il traffico malintenzionato in entrata

- Offrire una dashboard di gestione del traffico

* Di seguito sono riportati i cinque principali software di protezione DDoS dal Grid® Report di G2 della primavera 2022. Alcune recensioni possono essere modificate per chiarezza.

1. Webroot DNS Protection

Webroot DNS Protection funziona a livello DNS per bloccare l'infiltrazione di malware e prevenire l'afflusso di traffico malintenzionato. Controlla le reti e mantiene la sicurezza, la privacy e la visibilità per proteggere l'infrastruttura IT e gli utenti, anche quelli che lavorano da remoto.

Cosa piace agli utenti:

“Webroot DNS Protection è facile da distribuire e mantenere, molto pensiero è stato dedicato a semplificare l'esperienza utente. Una volta distribuito, la protezione è semplice. Un amministratore ha molta flessibilità su cosa e come gli utenti vengono bloccati e chi può assegnare diversi livelli di utenti con abilità diverse. Il vasto database di Webroot di indirizzi IP dannosi è aggiornato continuamente, e DNS Protection attinge a quella enorme base di conoscenze per abbinarsi all'apprendimento automatico/AI per modellare le impostazioni di sicurezza in tempo reale.”

- Recensione di Webroot DNS Protection, David Y.

Cosa non piace agli utenti:

“La principale lamentela che ho è che devo combattere la configurazione DNS quando tento di impostare un indirizzo IP statico sulla mia macchina. Una modalità tecnico o qualcosa che possa essere utilizzato per sovrascrivere temporaneamente le impostazioni DNS sarebbe un'aggiunta fantastica.”

- Recensione di Webroot DNS Protection, Koby D.

2. FortiDDoS

FortiDDoS protegge i data center aziendali dagli attacchi DDoS. Sfrutta un ampio cluster di metodologie DDoS conosciute e mitiga gli attacchi utilizzando un approccio multilivello. Analizza anche il comportamento dei dati per rilevare nuovi attacchi, permettendogli di fermare le minacce zero-day.

Cosa piace agli utenti:

“Mi piace FortiDDoS per essere un software con un set di funzionalità ad alto potenziale che consente alle aziende di qualsiasi dimensione di rimanere protette quotidianamente. È facile da implementare, gestire e include una protezione dinamica capace di molteplici che rende la nostra azienda non influenzata dall'inattività di fronte agli attacchi ma invece li affronta.

È un software potente che continua a evolversi per offrire ai suoi utenti le migliori soluzioni per affrontare possibili attacchi, proteggendo così dagli attacchi zero-day e conosciuti. Inoltre, è abbastanza fluido e ha una bassa latenza. La cosa migliore è che analizza costantemente le minacce per aiutare a prevenire i falsi positivi. In caso di inconveniente, fornisce un supporto efficiente e attento, che lo rende un software completo e ideale per la protezione aziendale.”

- Recensione di FortiDDoS, Emma J.

Cosa non piace agli utenti:

“Sebbene FortiDDoS fornisca eccellenti prestazioni, poiché offre caratteristiche di protezione avanzate, potenti e veloci, utilizzarlo può essere un po' complesso. Questo si riflette soprattutto quando l'utente non ha conoscenze tecniche in questo tipo di software.”

- Recensione di FortiDDoS, Zaid T.

3. DefensePro

DefensePro offre protezione DDoS automatizzata da minacce ad alta velocità, ad alto volume, crittografate o di durata molto breve. Sfrutta un algoritmo di quantile DoS dinamico e consente ai fornitori di servizi con reti su larga scala di rilevare e mitigare attacchi di inondazione fantasma nascosti e anomalie del traffico.

Cosa piace agli utenti:

“Il principale vantaggio è la prevenzione avanzata degli attacchi DDoS e la mitigazione degli attacchi da reti botnet che cercano di disabilitare e rendere i servizi non disponibili. Questo strumento fa ciò che promette. Abbiamo subito attacchi quest'anno e lo strumento ha protetto e prevenuto che il sito andasse giù.”

- Recensione di DefensePro, Carlos S.

Cosa non piace agli utenti:

“Lentezza nella rete affrontata durante l'implementazione di alcune politiche.”

- Recensione di DefensePro, Harsh P.

4. DataDome

DataDome offre rilevamento bot in tempo reale, a visibilità completa, 360° lato client e lato server, proteggendo da minacce di sicurezza su tutti i punti finali, inclusa la difesa contro attacchi DDoS di livello 7 e frodi di carding.

Cosa piace agli utenti:

“DataDome mi fornisce una dashboard intuitiva che ottiene informazioni sul traffico delle nostre applicazioni web protette dai suoi moduli estesi. Fornisce una panoramica di tutte le minacce attuali monitorate, delle richieste associate e dei livelli di rischio dell'applicazione. I loro protocolli di confronto sulle richieste di minaccia e il traffico medio di minaccia segregano automaticamente i livelli di rischio. Offre protezione DDoS Cloud che previene tutti gli attacchi DDoS anche prima che raggiungano la nostra rete bersaglio.”

- Recensione di DataDome, Ravi C.

Cosa non piace agli utenti:

“Non molto da non apprezzare; siamo abbastanza soddisfatti della piattaforma. Vogliamo eseguire richieste API a Datadome dai nostri sistemi SIEM come Splunk per aumentare i dati IP ma non possiamo farlo 'out-of-box' ancora.”

- Recensione di DataDome, Siddharth H.

5. Imperva DDoS Protection

Imperva DDoS Protection protegge tutte le risorse al margine per un'operazione ininterrotta. Blocca il traffico di attacco al margine - senza dover aumentare la larghezza di banda per pagarlo. Il software garantisce la continuità aziendale, con uptime garantito e nessun impatto sulle prestazioni.

Cosa piace agli utenti:

“La mia azienda utilizza le protezioni DDOS di Imperva insieme a WAF e protezioni avanzate contro i bot. Finora, non abbiamo avuto problemi con gli attacchi DDoS, il che si traduce nel fatto che le protezioni DDoS stanno funzionando, poiché sappiamo di essere un bersaglio costante come organizzazione finanziaria.”

- Recensione di Imperva DDoS Protection, Robert H.

Cosa non piace agli utenti:

“La registrazione degli audit su SIEM è stata difficile da configurare e non sono sicuri. A volte i dati sono completamente visibili, il che può portare a perdite di dati. Dovrebbe migliorare la funzionalità di registrazione degli audit.”

- Recensione di Imperva DDoS Protection, Consulente in Amministrazione Governativa

Non c'è tempo per il downtime

Implementa strategie di mitigazione DDoS e meccanismi di difesa per mantenere la disponibilità del tuo sito web e assicurarti di essere operativo per il business. Adotta software di protezione DDoS per applicare un approccio stratificato per gestire e mitigare il DDoS senza pagare extra per aumentare la larghezza di banda.

Scopri di più su software di monitoraggio della rete e misura le prestazioni complessive della tua rete rispetto ai punti di riferimento delle prestazioni attese.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.