Non passa giorno senza notizie di un'altra organizzazione colpita da minacce alla sicurezza informatica. Potrebbe essere il tuo marchio preferito che subisce una violazione dei dati. Potrebbe essere una multinazionale vittima di un attacco ransomware paralizzante. Potrebbe anche essere il tuo collega un po' imprudente che apre un'email sospetta dal nostro vecchio amico, il principe nigeriano, che chiede un po' di soldi.

Queste minacce informatiche sono ovunque. Sono invisibili e silenziose, ma molto pericolose. Il loro impatto su persone, aziende e governi è devastante, e stanno diventando sempre più sofisticate di giorno in giorno.

Devi comprendere le basi delle minacce informatiche per sapere come proteggere te stesso e la tua organizzazione.

Che cos'è una minaccia informatica?

Una minaccia alla sicurezza informatica è qualsiasi tentativo o atto malevolo che può danneggiare il tuo computer o rete, rubare informazioni o interrompere le operazioni. Le minacce vanno da semplici virus, malware e attacchi di phishing a complessi attacchi ransomware e attacchi alla catena di fornitura.

Le organizzazioni che prendono sul serio le minacce informatiche hanno uno stack di sicurezza a più livelli per proteggere la loro rete, i dati e le operazioni. Utilizzano software di sicurezza di rete, strumenti di protezione degli endpoint, soluzioni di sicurezza cloud e sistemi di sicurezza per l'internet delle cose (IoT) per una difesa robusta.

Per capire cosa dovresti prioritizzare per la sicurezza informatica della tua organizzazione, esaminiamo più a fondo il panorama emergente delle minacce informatiche. Esploreremo la fonte, le minacce più comuni e quelle emergenti per cui dovresti prepararti.

Fonti di minacce informatiche

Oggi, attori delle minacce con diverse motivazioni, livelli di abilità e metodi causano incidenti di sicurezza informatica. Di seguito sono riportate le fonti più comuni di minacce informatiche.

Cybercriminali

Hacker, sia individui che gruppi, commettono crimini informatici per beneficio economico. Ricorrono a malware, ransomware e truffe di phishing per estorcere denaro o rubare informazioni private o sensibili da persone e aziende.

L'operatore di casinò Caesars ha pagato milioni di dollari in riscatto al gruppo di criminalità informatica Roasted 0ktapus dopo che gli hacker sono riusciti a infiltrarsi e interrompere i sistemi della sede nel settembre 2023.

Secondo PWC, gli hacker e i gruppi di criminalità organizzata rappresentano le maggiori minacce esterne, commettendo il 60% delle frodi esterne contro le aziende.

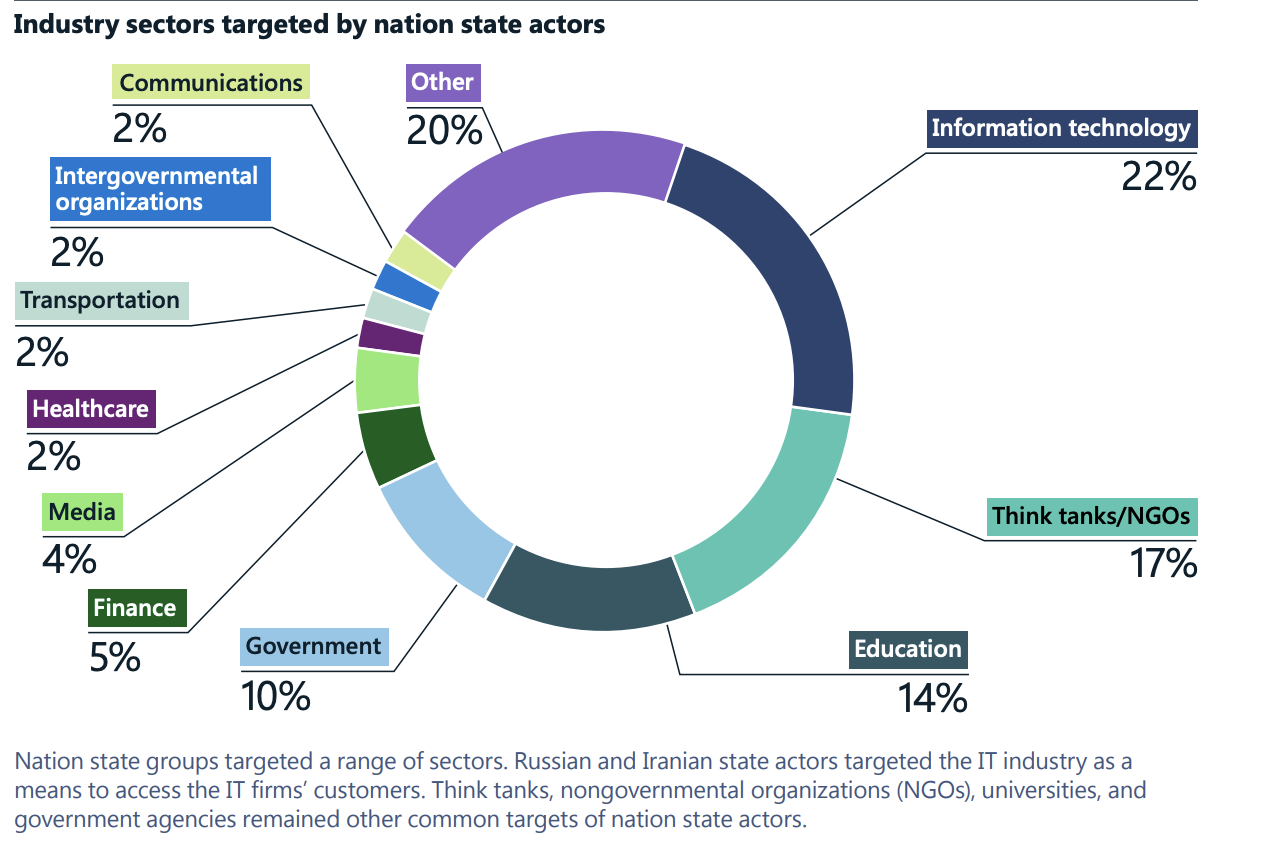

Stati nazionali

Gli stati nazionali e i governi lanciano attacchi informatici finanziando hacker e gruppi di minacce per promuovere i loro interessi nazionali. Gli hacker sponsorizzati dallo stato rubano dati sensibili, raccolgono informazioni riservate o interrompono l'infrastruttura critica di un altro governo. Poiché i gruppi sono ben pagati, le loro operazioni sono spesso alcune delle minacce informatiche più avanzate.

Dall'inizio della guerra tra Ucraina e Russia, gli hacker sostenuti dalla Russia hanno preso di mira l'infrastruttura digitale critica dell'Ucraina.

Fonte: Microsoft Digital Defense Report 2022

Hacktivisti

Gli hacktivisti sono cittadini privati che utilizzano minacce informatiche per obiettivi politici o sociali, come scoprire violazioni dei diritti umani o diffondere la libertà di parola. Usano le loro abilità per hackerare individui, organizzazioni o agenzie governative che si oppongono ai loro principi morali. Una volta che gli hacktivisti entrano nella rete giusta, rubano e divulgano informazioni sensibili o interrompono le operazioni.

Anonymous è un collettivo di hacker popolare che ha organizzato alcuni dei più grandi attacchi informatici nei primi anni 2010.

Minacce interne

Le minacce interne provengono da dipendenti, partner, appaltatori, fornitori, fornitori o chiunque abbia accesso alle risorse dell'organizzazione.

A differenza di altre fonti di minacce informatiche, non tutte le questioni interne hanno intenzioni dannose. Può trattarsi di errori umani involontari come dipendenti che installano inconsapevolmente software non autorizzato, cadono in una truffa di phishing o perdono un dispositivo aziendale.

Ad esempio, un hacker di 18 anni ha violato Uber Technologies nel 2022 utilizzando tecniche di ingegneria sociale per ottenere credenziali di autenticazione da un appaltatore dell'azienda.

56%

delle minacce interne derivano da negligenza di dipendenti o appaltatori.

Fonte: Ponemon Institute

Ma esistono anche insider malintenzionati. Tali traditori abusano dei loro privilegi di accesso per rubare dati a scopo di lucro o causare danni a dati o applicazioni. Le violazioni dei dati causate da insider malintenzionati sono più costose, con un costo di 4,90 milioni di dollari rispetto al costo medio di una violazione dei dati di 4,45 milioni di dollari.

Cyberterroristi

Le organizzazioni terroristiche lanciano attacchi informatici motivati politicamente o ideologicamente che minacciano o causano violenza. Alcuni cyberterroristi sono sponsorizzati dallo stato, mentre altri agiscono da soli o per conto di un gruppo non governativo.

Obiettivi degli attacchi informatici: chi e cosa prendono di mira i cybercriminali?

Gli hacker sono spesso attratti da obiettivi apparentemente vulnerabili e preziosi. Di solito prendono di mira

- Individui

- Aziende di diverse dimensioni e settori che hanno dati preziosi o ricche di denaro

- Agenzie governative e militari

- Infrastrutture critiche come reti elettriche, sanità e servizi di emergenza

- Istituzioni educative e di ricerca

- Organizzazioni non profit (ONG)

Vuoi saperne di più su Soluzioni di Sicurezza IoT? Esplora i prodotti Soluzioni di Sicurezza IoT.

12 tipi di minacce alla sicurezza informatica con esempi reali

Gli attori delle minacce lanciano attacchi informatici utilizzando una varietà di tattiche per ottenere accesso non autorizzato ai loro sistemi target. Ecco una panoramica dei diversi tipi, oltre ad alcuni esempi reali.

1. Malware

Abbreviazione di software dannoso, il malware è qualsiasi tipo di codice o software progettato intenzionalmente per causare danni ai sistemi informatici. Il malware può compromettere la sicurezza e la privacy di un sistema ottenendo accesso non autorizzato, rubando, alterando, criptando o distruggendo dati.

Un nuovo malware chiamato DogeRAT che prende il controllo dei dispositivi colpiti è stato trovato a prendere di mira gli utenti mobili Android in India nel settembre 2023.

Il malware si presenta in molte forme:

- Virus sono strumenti malware auto-replicanti che si attaccano a file legittimi e si diffondono ad altri file e sistemi quando eseguiti.

- Worm si auto-replicano esponenzialmente attraverso reti o dispositivi senza la necessità di un file host.

- Rootkit sono programmi dannosi che nascondono la loro presenza e ottengono accesso a livello di amministratore al sistema operativo di un computer o ad altre risorse.

- Cavalli di Troia sono mascherati da strumenti software legittimi che si diffondono utilizzando tecniche di ingegneria sociale.

- Ransomware è una piattaforma malware sofisticata che cripta i dati o il sistema della vittima. Viene utilizzato per richiedere un riscatto in cambio della chiave di decrittazione.

- Spyware monitora segretamente l'attività dell'utente e trasmette dati sensibili agli hacker senza la conoscenza o il consenso della vittima.

- Malware senza file opera nella memoria del computer piuttosto che sul disco rigido di un dispositivo, rendendolo difficile da rilevare ed eradicare.

- Scareware è un software ingannevole che induce gli utenti a credere che il loro computer sia infetto o abbia problemi seri, spingendoli ad acquistare software di sicurezza falso o non necessario.

- Adware visualizza annunci indesiderati sui browser web per generare entrate per i creatori di adware.

- Keylogger registra segretamente i tasti premuti da un utente per catturare dati sensibili come le credenziali di accesso.

- Malware di cryptojacking viene utilizzato per minare illegalmente criptovalute nel sistema di una vittima.

Nel solo 2022, ci sono stati 5,5 miliardi di attacchi malware, alimentati da malware di cryptojacking e malware che prendono di mira i dispositivi IoT. Beacon, Systembc, hivelocker, Qakbot e Metaspoilt sono alcuni degli strumenti malware più popolari utilizzati nel 2022.

Correlato: Scopri il software anti-malware che ti protegge dal malware su dispositivi Windows, iOS e Android.

2. Attacchi di ingegneria sociale

Gli attacchi di ingegneria sociale utilizzano la manipolazione psicologica contro le persone piuttosto che la debolezza tecnica nei sistemi. Gli hacker impersonano persone che conosci o qualcuno di un'organizzazione fidata per ottenere la tua fiducia e farti abbassare volontariamente la guardia. Invocano paura, avidità, urgenza e altre emozioni per farti divulgare dettagli della carta di credito o cliccare su un link dannoso.

Ad esempio, la società di gestione delle identità e degli accessi Okta ha scoperto che gli attori delle minacce hanno utilizzato tattiche di ingegneria sociale per prendere di mira diversi clienti del suo personale IT. Gli hacker hanno fatto resettare ai clienti di Okta l'autenticazione multi-fattore (MFA) di utenti altamente privilegiati in ciascuna azienda. Hanno quindi utilizzato quel privilegio per impersonare il personale legittimo e accedere ad applicazioni private.

Le tecniche comuni di ingegneria sociale sono menzionate qui.

- Phishing coinvolge l'invio di email o messaggi ingannevoli progettati per indurre i destinatari a rivelare dati riservati, come password o dettagli finanziari.

- Baiting fa false promesse che suscitano curiosità o avidità per indurre i destinatari a installare malware o condividere informazioni personali.

- Pretexting manipola gli utenti con uno scenario falso per indurli a divulgare dati importanti.

3. Phishing

Immagina di svegliarti con un messaggio di emergenza dal tuo amico che ti chiede urgentemente soldi via email perché è bloccato a Parigi dopo aver perso il portafoglio. Tranne che il tuo amico sta dormendo tranquillamente nella tua stanza degli ospiti. Questo perché la persona che ha inviato il messaggio di emergenza non è il tuo amico, ma un hacker.

Chiamiamo questo phishing, uno degli attacchi di ingegneria sociale più comuni. La minaccia informatica coinvolge hacker che utilizzano email, messaggi, telefonate o siti web fraudolenti per indurre gli utenti a condividere dati personali o a compiere azioni che espongono la vittima o la loro organizzazione al crimine informatico. Il phishing spesso comporta la perdita di dati o denaro.

Ad esempio, i giganti della tecnologia Facebook e Google sono stati truffati per quasi 100 milioni di dollari tra il 2013 e il 2015 tramite un attacco di phishing. La frode ha impersonato un fornitore e ha inviato fatture false che sembravano così legittime che entrambe le aziende hanno pagato.

Il phishing causa il 16% di tutte le violazioni dei dati, rendendolo il vettore di attacco iniziale più comune. Continua a leggere per ulteriori informazioni sulle diverse tecniche.

- Spear phishing comprende attacchi di phishing altamente mirati contro individui con accesso privilegiato.

- Whaling attacca i dirigenti senior di un'azienda o figure pubbliche di valore.

- Compromissione delle email aziendali (BEC) è un tipo di spear phishing che prende di mira le aziende per informazioni aziendali estremamente preziose o denaro.

- Phishing vocale o vishing avviene tramite telefonate. Grazie agli strumenti voice-over-internet providers (VoIP), oggi i truffatori effettuano milioni di tentativi di vishing.

- Phishing tramite SMS, o smishing, si riferisce al phishing tramite messaggi di testo o SMS.

- Phishing sui social media avviene tramite siti di social networking come Facebook, LinkedIn, Twitter, TikTok e Instagram.

4. Ransomware

Anche se il ransomware è un tipo di malware, merita una sezione separata a causa del pericolo che rappresenta.

I criminali utilizzano il malware per bloccare l'accesso ai dati. Minacciano di tenerli bloccati o di pubblicarli a meno che la vittima non paghi un riscatto elevato.

La Colonial Pipeline Company, responsabile del trasporto di gas nel sud-est degli Stati Uniti, è stata costretta a interrompere le operazioni dopo un attacco ransomware che ha bloccato i sistemi dell'azienda nel 2021. Gli aggressori hanno ripristinato il sistema solo dopo aver ricevuto 4,4 milioni di dollari in Bitcoin.

Gli attacchi ransomware hanno guadagnato popolarità tra i gruppi criminali dopo gli attacchi altamente riusciti e notori Wannacry nel 2017. Oggi, gli assalti prendono di mira infrastrutture critiche, aziende di tutte le dimensioni e governi. Gli hacker offrono anche ransomware come servizio, abbassando le barriere all'ingresso per aspiranti cybercriminali.

5. Attacchi alla catena di fornitura

Gli attacchi alla catena di fornitura sfruttano le vulnerabilità in software fidati, interfacce di programmazione delle applicazioni (API) e i servizi preconfezionati della catena di fornitura software di un'azienda. I colpevoli utilizzano questo collegamento compromesso per piantare una backdoor e ottenere accesso ai sistemi dell'organizzazione.

Una volta dentro, utilizzano il loro accesso per orchestrare ulteriori attacchi o muoversi a monte o a valle per rubare ad altri fornitori, fornitori o clienti dell'organizzazione nella catena di fornitura. Un singolo attacco compromette più punti, rendendolo molto più pericoloso di altri tipi di minacce informatiche.

Infatti, l'attacco SolarWinds (2020-2021) – uno dei più grandi attacchi informatici di sempre – è stato il risultato di un attacco alla catena di fornitura. I ladri hanno consegnato un malware backdoor come uno degli aggiornamenti software di SolarWinds nella piattaforma Orion. 18.000 clienti, che vanno da giganti della tecnologia come Microsoft ad agenzie governative statunitensi, sono stati colpiti scaricando inconsapevolmente l'aggiornamento.

6. Attacchi man-in-the-middle (MITM)

Negli MITM, gli aggressori intercettano o alterano la comunicazione tra due parti legittime inserendosi nel mezzo – o "nel mezzo" – senza essere rilevati. MITM spesso prende di mira gli utenti di app finanziarie, le aziende di software come servizio (SaaS), i siti di e-commerce e altri siti web in cui è richiesto l'accesso.

Le tecniche comuni di attacco MITM sono elencate di seguito.

- Intercettazione Wi-Fi intercetta tutto il traffico non crittografato su una rete Wi-Fi non sicura impostata dall'hacker in spazi pubblici.

- Spoofing email falsifica email da una fonte legittima per ingannare il destinatario e fargli condividere dettagli personali come le credenziali di accesso.

- Spoofing del sistema dei nomi di dominio (DNS) manipola le risposte dai server DNS per inviare gli utenti a siti non affidabili.

- Spoofing del protocollo internet (IP) impersona un indirizzo IP fidato per intercettare o manipolare pacchetti di dati di rete e ottenere accesso non autorizzato a un dispositivo o rete.

- Spoofing del protocollo di trasferimento ipertestuale sicuro (HTTPS) imita siti web legittimi per ingannare gli utenti a visitarli per frode o phishing.

- Avvelenamento della cache manipola il contenuto della cache con dati dannosi per reindirizzare gli utenti a siti web fasulli.

Recentemente, gli hacker hanno utilizzato un attacco MITM per distribuire spyware su telefoni mobili iOS e Android.

7. Attacchi di negazione del servizio distribuita (DDoS)

Gli attacchi DDoS, come suggerisce il nome, cercano letteralmente di negare il servizio. Rendono una risorsa di sistema o un sito web non disponibile per gli utenti legittimi sovraccaricandolo di traffico da più punti. DDoS è altamente distruttivo e causa tempi di inattività aziendale e perdita di denaro.

Gli attacchi DDoS sono anche utilizzati come cortina fumogena per nascondere attacchi informatici più sofisticati che avvengono contemporaneamente, come estorsioni o furti di dati. Come il ransomware, i criminali offrono attacchi DDoS come servizio, con prezzi che vanno da $20 al giorno a $10.000 al mese.

Ci sono tre categorie per gli attacchi DDoS:

- Attacchi volumetrici generano un traffico massiccio verso un sito attaccato utilizzando tecniche come inondazioni del protocollo user datagram (UDP) o inondazioni del protocollo di controllo dei messaggi internet (ICMP).

- Attacchi basati su protocollo compromettono le risorse effettive del server o altre apparecchiature di rete intermedie come firewall o bilanciatori di carico con inondazioni di sincronizzazione (SYN) o ping della morte.

- Attacchi al livello applicativo sovraccaricano i server web con un alto volume di richieste apparentemente legittime, causando un crash del server.

Nel giugno 2023, un attore delle minacce chiamato Anonymous Sudan ha lanciato un attacco DDoS al livello applicativo sui servizi Microsoft 365, OneDrive e Azure, causando interruzioni temporanee.

8. Attacchi SQLi

L'iniezione di linguaggio di query strutturato (SQLi) è uno dei tipi più comuni di attacchi di iniezione di codice che prendono di mira le applicazioni web. Gli aggressori iniettano codice dannoso nella query SQL del database dell'app target. Un attacco SQLi riuscito provoca errori nell'app, accesso non autorizzato, violazioni dei dati e sistemi compromessi – tutti elementi che gli hacker possono utilizzare per colpire altri sistemi nella rete.

Ad esempio, l'attacco alla catena di fornitura MoveIT è stato il risultato di una vulnerabilità di iniezione SQL nel software.

Oltre a SQLi, l'attacco di scripting tra siti (XSS) e la falsificazione di richieste tra siti (CSRP) sono altre minacce comuni alle applicazioni web.

10. Exploit zero-day

Un exploit zero-day sfrutta vulnerabilità zero-day o difetti di sicurezza sconosciuti in software, hardware o firmware. Poiché i target spesso non sono nemmeno a conoscenza di queste vulnerabilità, gli exploit zero-day possono passare inosservati per giorni prima di un'indagine e mitigazione adeguate.

Ad esempio, l'attacco ransomware WannaCry del 2017 che ha colpito oltre 200.000 sistemi in più di 150 paesi è stato lanciato contro il sistema operativo Microsoft Windows utilizzando un exploit zero-day chiamato EternalBlue.

Le vulnerabilità zero-day sono una minaccia informatica così minacciosa che anche se una vulnerabilità viene resa pubblica per consentire alle organizzazioni di aggiornare la loro sicurezza, ci vogliono solo 14 giorni perché i criminali creino un exploit in natura. Fino a quando l'organizzazione colpita non corregge tutti i suoi sistemi in modo adeguato, gli hacker cercheranno modi per sfruttare le vulnerabilità. Ad esempio, gli hacker continuano a cercare la nota vulnerabilità zero-day in Log4j che è stata divulgata nel 2021.

Correlato: Scopri le migliori pratiche per prevenire gli attacchi zero-day dagli esperti di sicurezza.

10. Vulnerabilità IoT

Le minacce che derivano da difetti di sicurezza in dispositivi come smart TV, termostati intelligenti e telecamere di sicurezza sono obiettivi principali per gli hacker. I dispositivi IoT non sono altamente sicuri per progettazione a causa delle loro capacità hardware e computazionali limitate. Gli hacker sfruttano facilmente le vulnerabilità IoT per ottenere comandi, rubare dati o rendere i dispositivi parte di una botnet.

Una botnet IoT è una rete di dispositivi IoT connessi a Internet che sono controllati a distanza dagli aggressori. Rappresenta una minaccia significativa poiché viene spesso utilizzata per attacchi DDoS sofisticati e vasti.

1 milione

di dispositivi IoT coinvolti in attacchi DDoS guidati da botnet nel 2023, rispetto a poco più di 200.000 un anno fa.

Fonte: Nokia

Per fare un esempio, Mirai botnet, fondata nel 2016, ha preso di mira dispositivi IoT come telecamere e router, li ha trasformati in bot e li ha utilizzati per lanciare uno dei più grandi attacchi DDoS. Ha temporaneamente messo fuori uso siti di alto profilo come Netflix, Twitter e Github.

11. Attacchi di forza bruta

Un attacco di forza bruta è un metodo di hacking semplice ma efficace che decifra password, credenziali di accesso e chiavi di crittografia. I criminali utilizzano la potenza computazionale per provare incessantemente tutte le combinazioni possibili di password fino a trovare le credenziali giuste. Quindi, per quanto la tua password "password@123" abbia miliardi di combinazioni da provare, gli hacker possono facilmente indovinarla in pochi secondi utilizzando un attacco di forza bruta.

Recentemente, la banda di ransomware Akira ha forzato il loro ingresso in uno dei servizi VPN di Cisco, ha violato 11 clienti e ha compromesso altri sistemi nella loro rete.

12. Minacce persistenti avanzate (APT)

Le APT sono minacce informatiche particolarmente feroci. L'attaccante ottiene accesso non autorizzato a un sistema informatico e rimane inosservato per un periodo di tempo prolungato. Operano clandestinamente, infiltrandosi nei sistemi informatici, conducendo spionaggio e ricognizione, aumentando privilegi e permessi, ed esfiltrando dati sensibili.

Le APT richiedono una pianificazione meticolosa e più risorse di una minaccia informatica standard come un attacco SQLi o malware. Per questo motivo, sono spesso lanciate da attori sponsorizzati dallo stato o gruppi di criminalità organizzata.

I gruppi APT con sede in Cina hanno preso di mira le ambasciate governative europee da dicembre 2022 per ottenere informazioni sensibili relative alle politiche estere.

Come proteggersi dalle minacce informatiche: migliori pratiche di sicurezza informatica

Senza dubbio, le minacce informatiche sono devastanti, quindi parliamo di cosa dovresti fare ora per proteggere la tua organizzazione.

- Implementa una politica di sicurezza informatica che delinei i requisiti e le procedure della tua organizzazione. Questo ti aiuta a prioritizzare quali soluzioni di sicurezza devi investire per prime.

- Educa i tuoi dipendenti sulle migliori pratiche di sicurezza informatica in modo che siano più consapevoli dei rischi e dei passaggi da seguire per proteggersi.

- Usa password forti con MFA e controllo degli accessi. Limita l'accesso dei dipendenti seguendo il principio del privilegio minimo.

- Mantieni aggiornati il tuo software e i tuoi sistemi. Gli aggiornamenti software spesso includono patch di sicurezza che ti proteggono dai punti deboli. Sfrutta il software di gestione delle vulnerabilità per verificare che tutti i componenti nel tuo stack software e hardware siano aggiornati.

- Crittografa e fai il backup dei dati. Nascondi i dati sensibili in transito e a riposo per proteggerli dall'accesso non autorizzato. Utilizza software di backup per recuperare i dati in caso di perdita o attacchi ransomware.

- Investi in uno stack di sicurezza robusto. Assegna risorse per costruire uno stack di sicurezza completo che includa software di sicurezza di rete, strumenti di rilevamento e risposta degli endpoint, soluzioni di sicurezza cloud e sistemi di sicurezza IoT.

- Monitora le tue reti e i tuoi sistemi per attività sospette. I sistemi di rilevamento delle intrusioni e gli strumenti di monitoraggio della rete aiutano a rispondere agli attacchi informatici in anticipo. Anche le soluzioni di intelligence sulle minacce informatiche aiutano in questo caso.

- Metti in atto un piano di risposta agli incidenti. Questo piano dovrebbe includere passaggi per contenere l'attacco, indagare sull'incidente e recuperare i tuoi dati.

- Valuta le pratiche di sicurezza dei fornitori terzi per prevenire attacchi alla catena di fornitura.

- Conduci audit di sicurezza regolari per identificare e correggere le vulnerabilità e per garantire che il tuo sistema di sicurezza funzioni correttamente.

12 soluzioni indispensabili nel tuo stack di sicurezza:

3 tendenze emergenti nel panorama delle minacce informatiche

Mentre le minacce alla sicurezza informatica conosciute continuano a tormentarci, il panorama delle minacce sta cambiando rapidamente. Diamo un'occhiata alle tendenze emergenti per sapere cosa dovrebbero tenere a mente i tuoi team di sicurezza quando rafforzano la tua difesa.

1. Crescita delle minacce ransomware e BEC

Le minacce consolidate come il ransomware e le compromissioni delle email aziendali domineranno l'elenco delle principali minacce alla sicurezza informatica nei prossimi anni. Perché dovresti preoccuparti? Il BEC è il crimine finanziario più costoso commesso oggi, portando le organizzazioni a 2,7 miliardi di dollari nel 2022. Il ransomware sta rapidamente raggiungendo il BEC, con danni previsti che causeranno una perdita di 265 miliardi di dollari entro il 2031.

35 milioni

è stato il numero di tentativi di BEC effettuati tra aprile 2022 e 2023.

Fonte: Microsoft

Gli aggressori stanno utilizzando piattaforme come BulletProftLink, che vende servizi end-to-end per BEC, e Locky e Goliath, che vendono ransomware come servizio per campagne su scala industriale.

C'è anche la crescente tendenza degli attacchi ransomware doppi, un secondo attacco ransomware sulla stessa vittima entro 10 giorni dal primo attacco utilizzando malware diverso. Questo, combinato con l'escalation degli attacchi alla catena di fornitura e la doppia estorsione, rende il ransomware molto più pericoloso.

2. Complessità crescente del cloud

Le aziende hanno bisogno del cloud per la loro infrastruttura IT al giorno d'oggi. Tuttavia, la crescente adozione del cloud presenta sfide di sicurezza uniche a causa della complessità dei servizi cloud e della crescente superficie di attacco.

Gli aggressori prendono frequentemente di mira i servizi cloud a causa delle risorse di calcolo scalabili che offre che possono essere abusate e dei dati preziosi che il cloud contiene. Gli hacker sfruttano i servizi cloud violati per lanciare altri attacchi su larga scala come il cryptojacking o gli attacchi DDoS.

I rischi di sicurezza del cloud come le configurazioni errate, i servizi e le API di terze parti non sicuri e la gestione degli accessi scadente spesso portano a violazioni dei dati. Infatti, nel 2022, l'82% delle fughe di informazioni ha coinvolto dati archiviati nel cloud, secondo i dati di IBM. Data la rapida migrazione, i problemi di sicurezza legati ai servizi cloud aumenteranno.

3. Minacce dell'intelligenza artificiale (AI) e dell'apprendimento automatico (ML)

Utilizzando l'AI e l'ML in molti modi diversi, le aziende hanno involontariamente aperto nuovi canali di sfruttamento per i criminali, in particolare quelli che minacciano la sicurezza dei dati.

Gli attori delle minacce stanno anche causando preoccupazione perché stanno aumentando l'uso dell'AI per lanciare attacchi informatici. Tra gli altri trucchi, stanno scrivendo email di phishing con strumenti generativi e ricorrendo all'AI per automatizzare le truffe di ingegneria sociale sui telefoni cellulari.

135%

è stato l'aumento degli attacchi di ingegneria sociale utilizzando strumenti AI generativi come ChatGPT tra gennaio e febbraio 2023.

Fonte: Darktrace

Deep fake per truffe di vishing, siti web fraudolenti, campagne di disinformazione, profili social ingannevoli e malware potenziato dall'AI – l'elenco dei crimini informatici potenziati con strumenti AI cresce e cresce. Gli algoritmi AI e ML amplificano anche l'impatto di altre minacce informatiche come gli attacchi di forza bruta e DDoS e li aiutano a passare inosservati dagli strumenti di sicurezza tradizionali.

Sempre in guardia

Le minacce informatiche causano scompiglio su individui, aziende e governi. Si evolvono costantemente, diventano più grandi e migliori, ma abbiamo passi da seguire per proteggerci dai loro pericoli. Abbraccia le migliori pratiche di sicurezza informatica, investi in soluzioni complete per la prevenzione delle minacce informatiche e rimani vigile. Prenderai i cattivi prima che prendano te.

Fai il primo passo verso la protezione della tua azienda. Esplora il software di sicurezza che può aiutare a difendere la tua organizzazione.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.