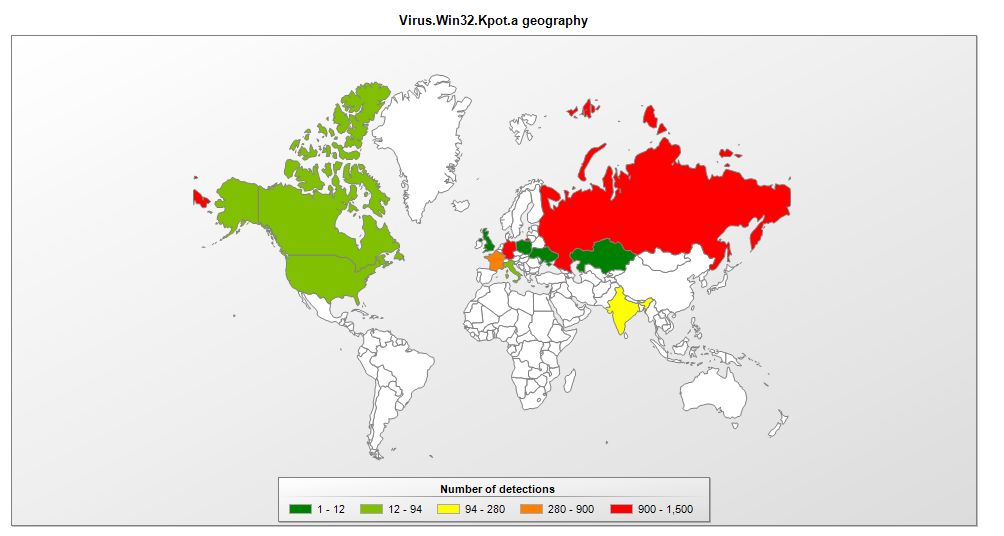

In un pizzico di ironia, la stessa settimana in cui il coronavirus faceva notizia, è stato annunciato che il primo nuovo virus informatico in anni stava causando scompiglio in Europa, Russia e India.

Con milioni di varietà di malware in circolazione oggi, non è la forma più distruttiva di malware esistente, ma è unica nel panorama delle minacce globali come l'unico "virus informatico" che infetta i sistemi oggi.

È un malinteso comune che malware e virus informatici siano la stessa cosa.

Malware vs. Virus Informatici

Malware si riferisce a qualsiasi software progettato per interrompere gli ambienti informatici, infettare i sistemi, rubare dati o eseguire azioni senza l'approvazione dell'utente. I virus, pur essendo una forma di malware, sono unici nella loro capacità di auto-replicarsi e diffondersi completamente da soli, corrompendo qualsiasi file o dato con cui interagiscono.

A differenza di altri malware che richiedono a un hacker di eseguire comandi, i virus agiscono come un parassita, nutrendosi del computer e diffondendosi ogni volta che i file vengono condivisi o si stabiliscono connessioni tra dispositivi.

Oggi, esistono più di un miliardo di varietà uniche di malware. Secondo AV-Test, un istituto di ricerca sulla sicurezza indipendente, quasi 30 milioni di nuove varianti di malware sono state scoperte solo nel 2020.

La morte del virus informatico

I virus informatici sono la forma più antica di malware, risalente a più di 40 anni fa. Tuttavia, a metà degli anni 2000, gli hacker sembravano abbandonare i virus informatici per malware più sofisticati.

I computer e le applicazioni moderne si sono evoluti oltre il punto di efficacia per la maggior parte dei virus informatici. I nuovi sistemi sono pre-costruiti con funzionalità che rafforzano i dispositivi contro le infezioni e proteggono i computer impedendo al virus di diffondersi senza l'approvazione dell'utente. Alcune varianti di malware, inclusi worm e ransomware, sono colloquialmente chiamate virus, ma non hanno la stessa natura "vivente" e parassitaria. Il termine "vivente" implica la sua dipendenza da un host per l'archiviazione e l'esecuzione. Questi virus sono tipicamente allegati a file, rimanendo dormienti fino a quando il dispositivo host non apre l'allegato, eseguendo così il virus.

Phishing, che è tecnicamente un'azione, non un malware letterale, è sempre stato uno dei modi più semplici e comuni per gli hacker di rubare credenziali di accesso e altre informazioni personali, sfruttando la fiducia dell'utente.

| Correlato: Cos'è il Malware Senza File e Come Avvengono gli Attacchi? → |

Inoltre, le tecniche di phishing sono ottimi veicoli per diffondere ransomware. Quando gli utenti aprono un allegato email dannoso inviato in un attacco di phishing, il loro dispositivo viene immediatamente infettato. In questo scenario, il dispositivo colpito si blocca e l'utente vede un messaggio che richiede un pagamento o un riscatto se non desidera che i suoi dati vengano eliminati.

BotNet sono diventati enormi una volta che le persone hanno realizzato quanto sia facile costruirli infettando dispositivi intelligenti non sicuri. Una volta infettati, migliaia di dispositivi che lavorano all'unisono abbattono collettivamente siti, applicazioni e reti. Il malware senza file è una delle forme più recenti di malware, che si basa sui componenti interni di un computer per rivolgere il sistema contro se stesso. Nuove minacce come questa continuano a emergere mentre hacker e attori di minacce istituzionali continuano a vedere valore nell'aggirare anche le soluzioni di protezione più recenti.

Il ritorno del virus "vivente": Introduzione a "KBOT"

Con la capacità di interrompere i sistemi, distruggere file e ottenere il controllo remoto dei dispositivi, il virus informatico "KBOT" è diventato il vero "virus vivente" più diffuso scoperto negli ultimi anni.

Il nome KBOT è stato coniato dai ricercatori di minacce di Kaspersky Labs, che hanno scoperto il virus informatico rivitalizzato. Il virus KBOT infetta i file eseguibili senza possibilità di recupero e rallenta i sistemi informatici iniettando codice nei processi di sistema, consentendo agli hacker di ottenere il controllo remoto sui sistemi compromessi.

KBOT è un virus informatico unicamente sofisticato. Infetta tutti i dispositivi connessi, aggiungendo codice dinamico e polimorfico ai file. I dati vengono quindi crittografati su un sistema di file virtuale utilizzando l'algoritmo RC6 che nasconde il virus in bella vista. Può persino scaricare moduli aggiuntivi per raccogliere e trasferire informazioni rubate su un server di comando e controllo.

Immagine per gentile concessione di: Kaspersky Labs

Immagine per gentile concessione di: Kaspersky Labs

Evoluzione della protezione dal malware

Sebbene KBOT sia un'anomalia interessante nel panorama delle minacce, non è la priorità principale delle tecnologie di protezione dal malware più all'avanguardia. Le soluzioni anti-malware, antivirus e di protezione avanzata dalle minacce (ATP) continuano a evolversi rispecchiando le minacce intorno a loro.

Qualche tempo fa, l'antivirus è avanzato oltre la protezione locale degli endpoint. Le aziende non possono più permettersi i rischi di aggiungere software antivirus a un dispositivo e presumere che sia protetto. Fortunatamente, le soluzioni più recenti sono progettate per proteggere anche contro malware più sofisticati in grado di infettare tutti i tipi di dispositivi, reti, applicazioni e siti web.

La sicurezza degli endpoint è l'uso originale e probabilmente il più comune del software antivirus oggi, ma le aziende moderne devono proteggere molto più che solo gli endpoint. Gli ambienti cloud, i siti web e le applicazioni richiedono tutti una protezione unica. Con le nuove varietà di malware, in particolare il malware senza file, le aziende hanno dato priorità alla tecnologia di rilevamento rispetto alla protezione.

Le piattaforme di protezione del carico di lavoro cloud sono emerse come il modo più efficace per proteggere i dati e i carichi di lavoro che operano sui servizi cloud. Questi strumenti centrati sul carico di lavoro aiutano a proteggere gli ambienti cloud automatizzando e fornendo protezione continua, conformità e visibilità.

L'evoluzione rapida del malware ha reso chiaro che è ingestibile prevenire ogni singola minaccia da un obiettivo. Invece, sarebbe più efficace mantenere una protezione di base aggiungendo capacità di monitoraggio continuo per rispondere automaticamente alle minacce man mano che si presentano.

Se stai cercando una di queste soluzioni, dai un'occhiata alle nostre categorie di rilevamento e risposta degli endpoint (EDR) e orchestrazione, automazione e risposta alla sicurezza (SOAR).

L'antivirus dovrebbe rimanere un componente fondamentale del piano di protezione dai virus di un'azienda. Le classifiche di miglior antivirus gratuito di G2 delineano i migliori prodotti che possono aiutare le aziende a proteggere i loro sistemi con soluzioni gratuite. Tuttavia, nuove minacce richiedono nuove tecnologie. Rimani aggiornato sulle tecnologie di sicurezza più recenti con le tendenze tecnologiche 2020 per la cybersecurity di G2.

Vuoi saperne di più su Fornitori di servizi di sicurezza degli endpoint? Esplora i prodotti Servizi di Sicurezza degli Endpoint.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.