Jeder möchte seine Informationen sicher aufbewahren.

Im heutigen Internetzeitalter erfordert es ernsthafte Anstrengungen, alle Ihre privaten Informationen sicher und fern von Hackern zu halten. Ihre persönlichen Informationen scheinen öffentlich zugänglich zu sein. Alle Ihre Daten, Anmeldedaten und privaten Informationen sind jetzt mehr denn je gefährdet. Darüber hinaus gibt es viele E-Mail-Betrügereien im Internet, die Sie dazu verleiten können, Ihre sensiblen Informationen preiszugeben.

Phishing und Spear-Phishing sind zwei der häufigsten Arten von Cyberangriffen. Im Interesse dieses Artikels müssen wir letztere definieren.

Was ist Spear-Phishing?

Spear-Phishing ist ein E-Mail-Betrug, der auf eine Einzelperson, ein Unternehmen oder eine Organisation abzielt, um persönliche Daten wie Finanzinformationen oder Kontozugangsdaten zu stehlen.

Egal, ob Ihre Daten persönlich oder geschäftlich sind, eine „besser sicher als nachsichtig“-Einstellung ist der beste Weg, um sich selbst und Ihr Unternehmen zu schützen. Wenn es um Datensicherheit geht, ist es wichtig, proaktiv zu sein, bevor Sie reaktiv sein müssen. Die Implementierung eines umfassenden Cybersicherheitsplans ist ein großartiges Beispiel dafür, sich selbst zu schützen, bevor Angriffe auftreten können.

Spear-Phishing vs. Phishing

Die Begriffe Phishing und Spear-Phishing werden oft synonym verwendet, aber das ist falsch. Es gibt einen Unterschied zwischen den beiden, auch wenn er gering ist. Der Grund, warum diese beiden Begriffe so oft verwechselt werden, liegt darin, dass beide darauf abzielen, sensible Informationen von Benutzern zu erlangen.

Um klarzustellen: Auch wenn die beiden Begriffe unterschiedlich sind, ist Spear-Phishing technisch gesehen eine Unterkategorie von Phishing. Man könnte einen Spear-Phishing-Angriff als Phishing-Angriff bezeichnen, aber nicht umgekehrt.

Phishing-Angriffe

Phishing ist ein umfassenderer Begriff, der jeden Versuch umfasst, Opfer dazu zu bringen, ihre sensiblen Informationen preiszugeben. Es erfordert normalerweise nicht viel Fachwissen, um eine große Phishing-Kampagne durchzuführen. Die meisten Phishing-Angriffe sind einmalige Angelegenheiten, die darauf abzielen, Sie dazu zu bringen, Informationen wie Ihre Kreditkartendaten oder Benutzernamen und Passwörter preiszugeben. Sie zielen auf eine große Anzahl von Zielen mit geringem Ertrag ab und sind in der Regel weniger schädlich als Spear-Phishing-Angriffe.

Phishing-Angriffe sind nicht auf einen bestimmten Benutzer zugeschnitten. Vielmehr sendet der Angreifer eine E-Mail an eine große Anzahl von Personen gleichzeitig. Phishing-Angriffe können unterschiedliche Ziele haben. Angreifer können nach persönlichen Informationen wie Sozialversicherungsnummern oder Bankdaten suchen, um Identitätsdiebstahl zu begehen. Sie können darauf abzielen, Geschäftsdaten zu sammeln, um Zugang zu vertraulichen Konten und Zugangsdaten zu erhalten. Schließlich können sie Malware oder Viren verwenden, um Ihren Computer zu beschädigen und Ihre persönlichen Daten zu stehlen.

Möchten Sie mehr über Antivirensoftware erfahren? Erkunden Sie Antivirus Produkte.

Spear-Phishing-Angriffe

Spear-Phishing hingegen ist eine Phishing-Methode, die auf eine bestimmte Person, ein Unternehmen oder eine Gruppe von Mitarbeitern innerhalb dieses Unternehmens abzielt. Im Gegensatz zu Phishing-Angriffen erfordern Spear-Phishing-Angriffe viel mehr Überlegung und Zeit, um erfolgreich zu sein. Sie erfordern hochentwickelte Hacking-Fähigkeiten und detaillierte Informationen über das/die Zielopfer.

Angreifer versuchen, so viele persönliche Informationen wie möglich über ihre Opfer zu sammeln, um ihre Nachricht überzeugender erscheinen zu lassen. Deshalb dauert es viel länger, eine Spear-Phishing-E-Mail zu erstellen. Je mehr Informationen ein Angreifer über das Opfer herausfinden kann, desto überzeugender kann er in der Spear-Phishing-Nachricht sein.

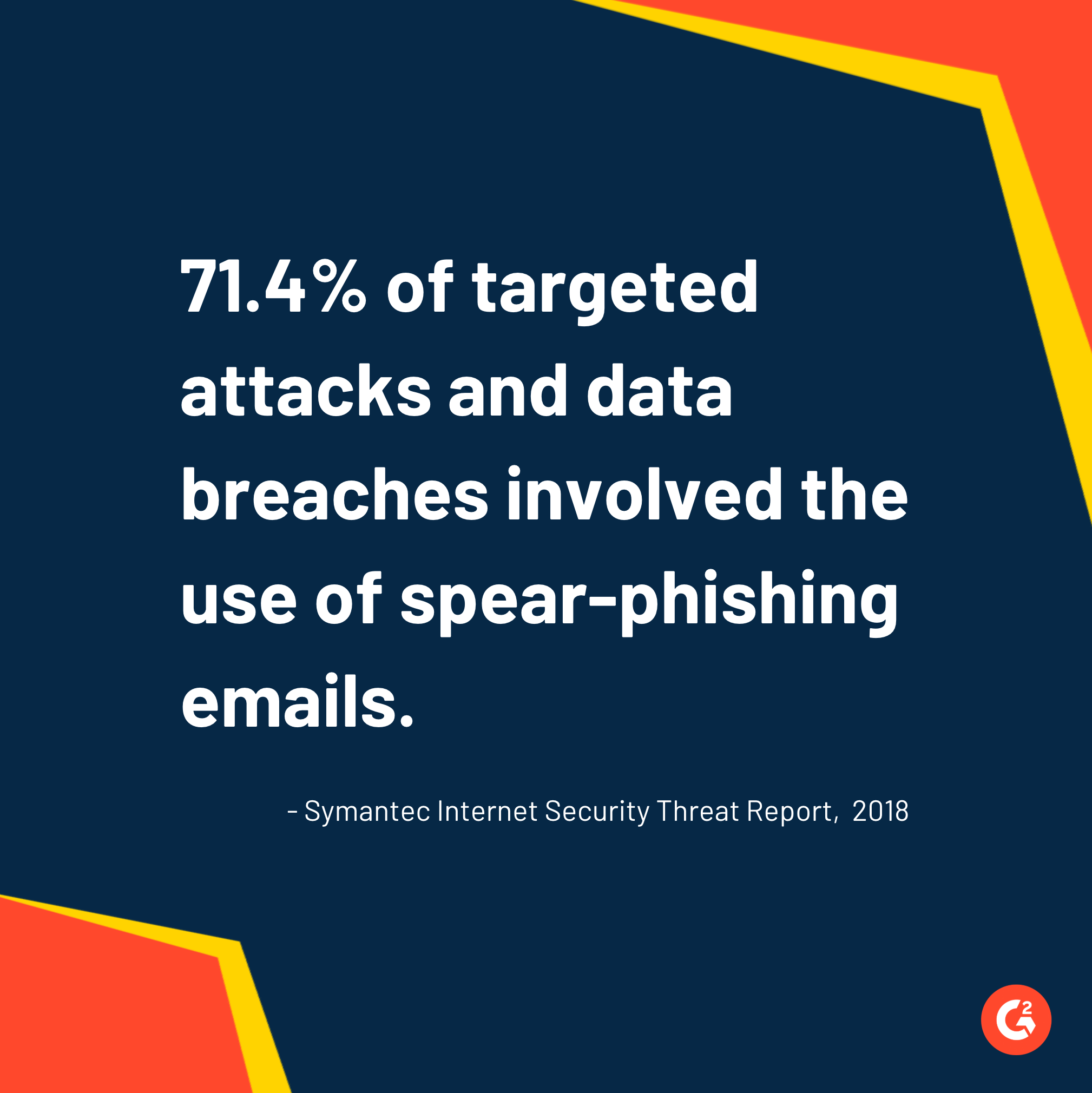

Wussten Sie schon: 71,4% der gezielten Angriffe und Datenverletzungen beinhalteten den Einsatz von Spear-Phishing-E-Mails?

Allein aus dieser einzigen Statistik wird deutlich, dass E-Mail-Nutzer das Hauptziel und zugleich das schwächste Glied in der Informationssicherheit sind.

Diese Nachrichten sind so geschrieben, dass sie speziell das einzelne Opfer ansprechen und niemanden sonst. Der Angreifer gibt sich als vertrauenswürdige Entität aus, oft jemand, den das Opfer persönlich kennt, um seine Chancen zu erhöhen, persönliche Informationen vom Opfer zu erhalten. Diese Technik zielt in der Regel auf vertraulichere Daten wie Geschäftsprozesse, persönliche Identitätsinformationen, Unternehmensgeheimnisse oder die finanziellen Details des Unternehmens ab.

Obwohl Phishing-Angriffe Mitte der 1990er Jahre als nigerianische Prinzenbetrügereien begannen, haben sie sich im Laufe der Zeit zu unglaublich detaillierten und gezielten Kampagnen entwickelt, die hochwirksam und schwer zu stoppen sind.

Eine Möglichkeit, sich zu schützen, besteht darin, Data Loss Prevention (DLP)-Software zu implementieren. Diese Software wird verwendet, um die Kontrolle zu sichern und die Einhaltung sensibler Geschäftsinformationen sicherzustellen. Ein wesentlicher Bestandteil von DLP-Lösungen ist die Verteilungskontrolle, die sicherstellt, dass Benutzer keine privaten Informationen außerhalb von Unternehmensnetzwerken senden.

Wie funktioniert Spear-Phishing?

Spear-Phishing zielt in der Regel auf Unternehmen ab, da ein Großteil ihrer Daten online verfügbar ist, was leicht und ohne Verdacht abgebaut werden kann. Angreifer können die Unternehmenswebsite durchsuchen und deren Jargon, Partnerschaften, Veranstaltungen, an denen sie teilnehmen, und die von ihnen verwendete Software finden. Andererseits können Angreifer durch das Durchsuchen sozialer Profile persönlichere Details wie den Standort eines Opfers, seine Aufgaben und seine Kollegen herausfinden.

Der Spear-Phishing-Prozess

Egal, ob der Angreifer darauf aus ist, die Identität einer Person zu stehlen oder Zugang zu Geschäftsdaten zu erhalten, er sammelt so viele Informationen wie möglich über sein Opfer, um so täuschend wie möglich zu sein. Nach der Recherche kann der Angreifer die Nachricht mit spezifischen Namen, Begriffen oder Orten versehen, um sie überzeugender zu machen. Spear-Phishing ist so erfolgreich, weil es vertraut wirkt.

Eine Spear-Phishing-E-Mail wird von einer vertrauten und vertrauenswürdigen Quelle wie Google oder PayPal gesendet. Wenn ein Angreifer herausfindet, dass sein Opfer regelmäßig PayPal verwendet, um Geld an Freunde und Familie zu senden, kann er sich als PayPal-Bot ausgeben und das Opfer bitten, sein Passwort zu ändern. Ein ahnungsloses Opfer wird nicht zweimal darüber nachdenken und plötzlich sind seine Kreditkartendaten kompromittiert.

Zu Beginn zielen Spear-Phishing-Angreifer normalerweise auf Personen ab, die bereitwillig persönliche Informationen im Internet teilen. Schon durch das Durchsuchen eines sozialen Profils können Angreifer möglicherweise die E-Mail-Adresse, den geografischen Standort, das gesamte Netzwerk professioneller Verbindungen und alle Beiträge über kürzliche Einkäufe einer Person finden. Mit diesen Details können Angreifer als Freund oder vertraute Marke auftreten, der das Opfer vertraut, und eine personalisierte E-Mail erstellen, die unheimlich authentisch klingt und aussieht.

Zusätzlich, um die Chance zu erhöhen, Informationen vom Opfer zu erhalten, enthalten diese Nachrichten oft dringende Erklärungen, warum sie diese Informationen benötigen. Zielpersonen können ermutigt werden, auf einen bösartigen Anhang zu klicken oder auf einen Dummy-Link zu klicken, der sie zu einer gefälschten Website führt, auf der sie möglicherweise aufgefordert werden, Passwörter, Benutzernamen, Kontonummern oder PINs einzugeben. Diese Websites können auch Malware enthalten, die den Computer des Opfers infiltriert, sobald sie auf den Link klicken.

Ein Angreifer, der sich als Freund ausgibt, kann ein Opfer täuschen, indem er nach sozialen Passwörtern (z. B. ihrem Facebook-Passwort) fragt, um Zugang zu bestimmten Fotos oder Videos zu erhalten. In Wirklichkeit wird der Angreifer, wenn er das Passwort erhält, es (und Variationen davon) verwenden, um zu versuchen, sich bei anderen Websites anzumelden, die sensible Informationen wie Kreditkartennummern oder Gesundheitsdaten enthalten. Sobald diese Angreifer ein Passwort haben, ist es unendlich einfacher, auf andere Websites und Konten zuzugreifen oder sogar eine völlig neue Identität mit den Informationen ihres Opfers zu erstellen.

Der Prozess verläuft typischerweise so: Eine E-Mail wird empfangen, die von einer vertrauenswürdigen Quelle zu stammen scheint. Die Nachricht ist hektisch und fordert Sie auf, persönliche Informationen oder sogar Bankkontodaten zurückzusenden. Da der Angreifer seine Recherche durchgeführt und Informationen wie die Namen von Kollegen oder einen häufig besuchten Ort eingefügt hat, wird der Empfänger glauben, dass die Nachricht von einer vertrauenswürdigen Person stammt. Wenn alles nach Plan läuft, leitet die Nachricht das Opfer auf eine gefälschte Website voller Malware weiter. Der Angreifer ist drin und hat nun Zugang zu sensiblen Unternehmensdaten.

Sie denken vielleicht, dass Sie klug genug sind, um zu erkennen, welche E-Mails legitim sind und welche ein Köder sind, aber man kann nie zu sicher sein. Es ist wichtig, sich über die Möglichkeiten zu informieren, wie man eine Spear-Phishing-E-Mail leicht erkennen kann.

Was ist Whaling?

Wenn Sie sich mit Spear-Phishing-E-Mails befassen, stoßen Sie möglicherweise auf den Begriff „Whaling“. Spear-Phishing-Angriffe, die auf hochrangige Führungskräfte, Politiker oder Prominente abzielen, werden häufig als Whaling-Angriffe bezeichnet. Diese E-Mails beinhalten meist, dass der Angreifer sich als CEO (oder eine andere wichtige Führungskraft) ausgibt, um mit diesem hohen Titel das Opfer zu überzeugen, vertrauliche Informationen zu teilen, Unternehmensgeheimnisse zu besprechen oder Zahlungen ohne Frage zu leisten.

Whaling-Angreifer geben sich mit dem Titel, der Position oder der Telefonnummer einer Führungskraft aus, die alle auf sozialen Medien, Pressemitteilungen oder der Unternehmenswebsite zu finden sind.

Ein Whaling-Experiment wurde durchgeführt, das allein auf CEOs abzielte. Als alles gesagt und getan war, wurden erstaunliche drei Viertel von ihnen von den simulierten Nachrichten getäuscht.

Andere Begriffe, die Sie kennen sollten, sind Smishing und Vishing.

- Smishing: Angriffe, die über Textnachrichten gesendet werden

- Vishing: Angriffe, die über Telefonanrufe durchgeführt werden

4 Möglichkeiten, Spear-Phishing-E-Mails zu erkennen

Obwohl Spear-Phishing-E-Mails extrem zielgerichtet und überzeugend sind, gibt es einige Schlüsselfaktoren, die sie von normalen E-Mails unterscheiden.

1. Falsche E-Mail-Adresse

Das offensichtlichste Warnsignal ist eine falsche E-Mail-Adresse (oder eine, die einer vertrauten Adresse nahekommt, aber dennoch anders ist). Der Trick dabei ist, dass E-Mail-Adressen leicht gefälscht werden können oder ohne genaues Hinsehen nicht merklich anders sind. Normalerweise enthält die E-Mail einen typografischen Fehler oder einen fehlplatzierten Buchstaben/Zahl, der auf den ersten Blick nicht auffällt. Zum Beispiel könnte ein Angreifer anstelle eines kleinen „L“ ein großes „i“ verwenden.

2. Ein Gefühl der Dringlichkeit

Ein weiteres häufiges Warnsignal in Spear-Phishing-E-Mails ist ein Gefühl der Dringlichkeit. Der Absender benötigt möglicherweise sofortigen Zugriff auf ein Unternehmenskonto und behauptet etwas in der Art von „Ich benötige bis 11 Uhr heute Zugang zu (x) Konto. Wenn Sie die Anmeldedaten senden könnten, wäre ich Ihnen sehr dankbar.“

Dieses Gefühl der Dringlichkeit wird oft mit dem Wunsch gepaart, Unternehmensregeln zu brechen. Der Absender möchte möglicherweise Zugang zu Unternehmenssoftware erhalten und alle normalen Richtlinien und Verfahren vergessen.

3. Sie schüren Angst

Angreifer können einen bösartigeren Weg einschlagen und Angst in das Herz ihres Opfers säen, indem sie emotionale Sprache verwenden. Sie können sich als Führungskraft auf C-Ebene ausgeben und Ihnen mitteilen, dass sie Zugangsdaten zu einem bestimmten Konto oder Geld für eine Geschäftsausgabe benötigen, und wenn Sie nicht kooperieren, lassen Sie sie im Stich.

4. Unbekannte Terminologie

Viele Unternehmen haben eine gemeinsame Terminologie oder einen Jargon, den sie intern verwenden. Ob es sich um eine gängige Phrase in einer Abteilung oder den Begriff handelt, den Mitarbeiter verwenden, um das obere Management anzusprechen, Unternehmensjargon ist hochgradig persönlich und wird typischerweise nur in diesem Unternehmen verwendet.

Eine praktische Möglichkeit, festzustellen, ob Sie eine Spear-Phishing-E-Mail erhalten haben, besteht darin, dass dieser Jargon fehlt, wenn er normalerweise vorhanden wäre. Natürlich wird nicht jede geschäftliche E-Mail benutzerdefinierte Terminologie enthalten, aber wenn Ihre Abteilung immer den Begriff „Kontoauszug“ verwendet und der Absender stattdessen „Finanzbericht“ verwendet, schadet es nicht, vorsichtig zu sein und beim Absender nachzufragen.

Ein weiteres Beispiel dafür ist, wenn Sie eine unternehmensweite E-Mail vom CEO erhalten. Wenn er immer mit „Alles Gute“ abschließt und plötzlich „Cheers“ verwendet, sollte das Alarmglocken auslösen.

Spear-Phishing-Beispiele

Ein Angreifer könnte es auf eine Person (wie einen CEO) oder auf ein ganzes Unternehmen abgesehen haben. Es gibt eine Reihe von Taktiken, die beim Spear-Phishing verwendet werden, und einige der häufigsten sind CEO-Imitation und die Einbeziehung eines bösartigen Links. Das erste Spear-Phishing-Beispiel, das wir uns ansehen werden, ist eine CEO-Betrugs-E-Mail.

CEO-Betrug

Dieser Mitarbeiter erhielt eine E-Mail von einem Angreifer, der sich als ihr CEO ausgab. Oft sind diese E-Mails so gestaltet, dass sie Mitarbeiter dazu verleiten, Daten oder andere sensible Informationen preiszugeben. Die Angst des Mitarbeiters, jemanden in der Unternehmenshierarchie zu verärgern, macht diesen Betrug so effektiv.

Der professionelle Ton und die Betreffzeile dieser E-Mail könnten jeden ahnungslosen Mitarbeiter täuschen. Wenn sie nicht vorsichtig sind, hätte der Mitarbeiter sie an seinen Manager oder sogar den CFO weitergeleitet und das Problem verschärft. Deshalb ist es so wichtig, Ihr Team über Phishing-E-Mails aufzuklären.

Bösartiger E-Mail-Link

Die meisten Phishing-E-Mails enthalten einen bösartigen Link. In diesem Beispiel erhielt ein Mitarbeiter eine E-Mail von einem Angreifer, der sich als jemand aus der IT-Abteilung seines Unternehmens ausgab. Der Angreifer führte gründliche Recherchen durch und konnte herausfinden, welche Dienste sie nutzen und wie man „Amy Lee“ am besten imitiert.

Auf den ersten Blick scheint die E-Mail-Adresse legitim und der Ton der Nachricht ist ziemlich professionell. Der Angreifer teilt dem Mitarbeiter mit, dass das Unternehmen Daten von einem Programm in ein anderes übertragen wird. Wenn sie auf den Link klicken, würde der Mitarbeiter auf eine gefälschte Website weitergeleitet, auf der er aufgefordert wird, ein Konto zu erstellen und persönliche Informationen einzugeben.

Am Ende des Tages ist der beste Weg, um zu verhindern, dass Angreifer Zugang zu Ihren sensiblen Informationen erhalten, darauf zu verzichten, auf Links in E-Mails zu klicken.

Wie man Spear-Phishing vermeidet

Egal, ob Sie ein Mitarbeiter oder der Chief Financial Officer sind, Spear-Phishing-Angreifer können Sie als ihr nächstes Opfer auswählen, um Zugang zu Ihren persönlichen Daten oder den sensiblen Informationen Ihres Unternehmens zu erhalten. Hier sind einige Top-Tipps, um sich selbst und Ihr Unternehmen vor Spear-Phishing-Angriffen zu schützen:

Seien Sie vorsichtig, bevor Sie klicken

- Verzichten Sie darauf, auf Links zu klicken oder Anhänge von unbekannten E-Mails herunterzuladen.

- Um sicher zu gehen, überprüfen Sie immer die E-Mail des Absenders, um zu bestätigen, dass Sie mit jemandem sprechen, dem Sie vertrauen.

- Seien Sie vorsichtig bei E-Mails (von Kollegen oder Fremden), die einen dringenden Ton verwenden. Wenn Sie die E-Mail als echt bestätigen möchten, rufen Sie die Person an oder senden Sie ihr eine Nachricht über ein anderes soziales Netzwerk, um die Gültigkeit der Nachricht zu überprüfen.

- Ermutigen Sie alle Mitarbeiter, potenzielle Phishing- oder Spear-Phishing-E-Mails zu melden, damit Ihr Team Angriffe im Keim ersticken kann.

- Senden Sie niemals persönliche Informationen (insbesondere finanzielle oder vertrauliche) per E-Mail. Wenn Sie eine E-Mail erhalten, die nach diesen Informationen fragt, gehen Sie direkt zur Quelle, um zu überprüfen, ob die Nachricht echt ist.

Bereiten Sie sich im Voraus vor

- Holen Sie sich Hilfe durch Zwei-Faktor-Authentifizierung. Auf diese Weise sichern Sie Anmeldungen zu sensiblen Anwendungen, indem Sie von Benutzern verlangen, zwei Datenstücke statt eines einzugeben. Dies ist normalerweise das normale Passwort und ein Code, der an das Telefon oder den Computer des Benutzers gesendet wird. Wenn Sie 2FA verwenden, ist das Passwort eines Mitarbeiters selbst dann, wenn es kompromittiert wird, für den Angreifer ohne den zweiten Code, der nur an den Mitarbeiter gesendet wird, nutzlos.

Wenn Sie nach zusätzlichem Schutz vor potenziellen Hackern suchen, ist das regelmäßige Sichern Ihrer Daten Ihre beste Wahl. Backup-Software bietet Schutz für Geschäftsdaten, indem sie Daten im Falle von Benutzerfehlern, beschädigten Dateien oder physischen Katastrophen speichert. Schauen Sie sich die besten Backup-Software-Tools an und finden Sie die beste Lösung für die Bedürfnisse Ihres Unternehmens. - Haben Sie intelligente Passwörter. Jedes Passwort, das Sie erstellen (insbesondere für Geschäftskonten), sollte sich vollständig von den anderen unterscheiden. Angreifer können den Code viel einfacher knacken, wenn alle Ihre Anmeldungen Variationen eines Passworts sind.

Verwandt: Ein wenig beunruhigt? Überdenken Sie all diese Passwörter aus der Schulzeit? Entdecken Sie wie man ein starkes Passwort erstellt und schlafen Sie heute Nacht beruhigt.

- Senden Sie eine Nachricht an das Unternehmen über die Gefahren von Phishing-E-Mails. Zusätzlich können Sie eine Sitzung abhalten, die erklärt, was online geteilt werden sollte und was nicht, um das Unternehmen so gut wie möglich zu schützen.

- Implementieren Sie ein Data Loss Prevention-Tool für Ihr Unternehmen.

- Installieren Sie gehostete E-Mail-Sicherheit und Anti-Spam-Schutz, um die erste Verteidigungslinie zu setzen.

Nehmen Sie den Köder nicht an

Die erste Verteidigungslinie, um sich vor Betrügern und Hackern zu schützen, besteht darin, sich über die besten Praktiken in der Cybersicherheit zu informieren. Wenn Sie eine Führungskraft auf C-Ebene sind, ist es besonders wichtig, dass Sie die Warnsignale erkennen und schnell handeln. Ihre Sicherheit hängt von Ihrem Engagement ab, Ihre eigene Recherche zu betreiben.

Wenn Ihr Unternehmen ins Visier genommen wird, kann es Monate, sogar Jahre dauern, sich von einem Cyberangriff zu erholen. Jetzt, da Sie sich über Spear-Phishing informiert haben, einige Beispiele gesehen haben und erfahren haben, wie Sie sich am besten schützen können, sind Sie gut gerüstet, um zukünftige Angriffe zu verhindern.

Möchten Sie mehr erfahren? Entdecken Sie die besten Praktiken, die Sie verwenden können, um die Datensicherheit Ihres Unternehmens zu verbessern.

Alexa Drake

Alexa is a former content associate at G2. Born and raised in Chicago, she went to Columbia College Chicago and entered the world of all things event marketing and social media. In her free time, she likes being outside with her dog, creating playlists, and dabbling in Illustrator. (she/her/hers)