Che cos'è la sicurezza del cloud edge?

La sicurezza del cloud edge protegge le intersezioni tra il cloud computing e il mondo fisico. Con l'integrazione di più dispositivi, le organizzazioni si affidano alla sicurezza del cloud edge per proteggere i dati.

I carichi di lavoro al margine sono spesso legati all'attività principale di un'azienda, come dispositivi medici connessi nel settore sanitario, sensori sulle linee di produzione e sistemi di punto vendita al dettaglio. Diventa cruciale garantire il funzionamento regolare di questi compiti critici e proteggere i dati elaborati.

La sicurezza del cloud edge comporta l'implementazione di misure di sicurezza sulle fonti di dati per eliminare potenziali rischi e migliorare i tempi di risposta. Posiziona strategicamente firewall, sistemi di prevenzione e rilevamento delle intrusioni e altri strumenti avanzati al margine della rete per individuare potenziali pericoli. La sicurezza del margine offre una difesa contro malware, minacce zero-day e altre vulnerabilità, specialmente con l'espansione della superficie di attacco.

Molte organizzazioni utilizzano soluzioni di sicurezza del cloud edge per accedere in modo sicuro a Internet e proteggere tutte le attività di rete.

Vantaggi del cloud edge

I vantaggi del cloud edge vanno dall'offrire esperienze a bassa latenza al collegare i conducenti di veicoli al lancio economico di nuovi servizi come fornitore di servizi. Lavorare con il cloud edge può anche:

- Accelerare lo sviluppo dei servizi. Senza perdere la funzionalità robusta di un cloud sicuro multi-tenant, l'architettura del cloud edge accelera lo sviluppo dei servizi ai confini della rete utilizzando una consegna automatizzata e semplice.

- Distribuire servizi in modo economico. Gli sviluppatori possono stabilire nuovi servizi con spazio e potenza limitati al margine della rete.

Componenti della sicurezza del cloud edge

Proteggere endpoint, dati e reti sono tutti componenti cruciali della sicurezza del cloud edge.

- Protezione degli endpoint. I dispositivi di edge computing possono essere trovati in varie dimensioni e design. I dipartimenti IT gestiscono grandi volumi di dispositivi remoti, come laptop, telefoni cellulari e tablet. La sicurezza del cloud edge mantiene questi dispositivi sicuri sulle reti di margine.

- Protezione dei dati. Dispositivi interconnessi creano enormi volumi di dati e richiedono maggiore potenza per l'elaborazione. L'edge computing porta capacità di elaborazione e archiviazione più vicine alle fonti di dati. Trasferisce i dati dal margine al cloud mentre gestisce il carico e offre sicurezza come richiesto.

- Protezione della rete. Questo elemento consente alle organizzazioni di connettere in modo sicuro le loro risorse interne su Internet. La sicurezza del cloud edge garantisce che utenti e sistemi abbiano accesso senza compromettere la velocità.

Migliori pratiche di sicurezza del cloud edge computing

Lavorare al margine richiede di seguire alcune migliori pratiche, proprio come altri tipi di cybersecurity.

- Implementare l'accesso zero-trust su tutta la linea. Un paradigma di sicurezza zero-trust è una strategia di cybersecurity che non si basa su livelli di fiducia predeterminati. In altre parole, individui e dispositivi non sono considerati affidabili per default. Questo si applica sia ai dispositivi all'interno che all'esterno del confine della rete.

- Controllare e gestire i dispositivi edge internamente o rifiutare le loro connessioni. Il dipartimento IT interno deve configurare e gestire i propri dispositivi edge utilizzando agenti per proteggerli. Questi agenti mantengono e aggiornano la sicurezza del dispositivo; sanno se c'è una compromissione. Se un dispositivo non è correttamente regolato, sarà considerato un dispositivo pubblico o le sue connessioni saranno completamente negate.

- Utilizzare strumenti di intelligenza artificiale e apprendimento automatico per monitorare l'attività sui dispositivi edge. I dispositivi edge intelligenti hanno sensori e altri strumenti di raccolta dati. Questi dispositivi producono dati significativi. Possono indicare comportamenti dannosi quando osservati correttamente. Quindi, le organizzazioni possono identificare i pericoli in tempo reale e agire per prevenirli.

- Isolare i dispositivi edge all'interno dell'infrastruttura cloud pubblica. I dispositivi edge dovrebbero essere isolati all'interno dell'infrastruttura cloud pubblica se non è in atto una rete zero-trust. Questi dispositivi rimangono protetti da qualsiasi possibile pericolo. Inoltre, questo impedisce ai dispositivi di essere un gateway per hacker in cerca di debolezze all'interno della rete di un'azienda.

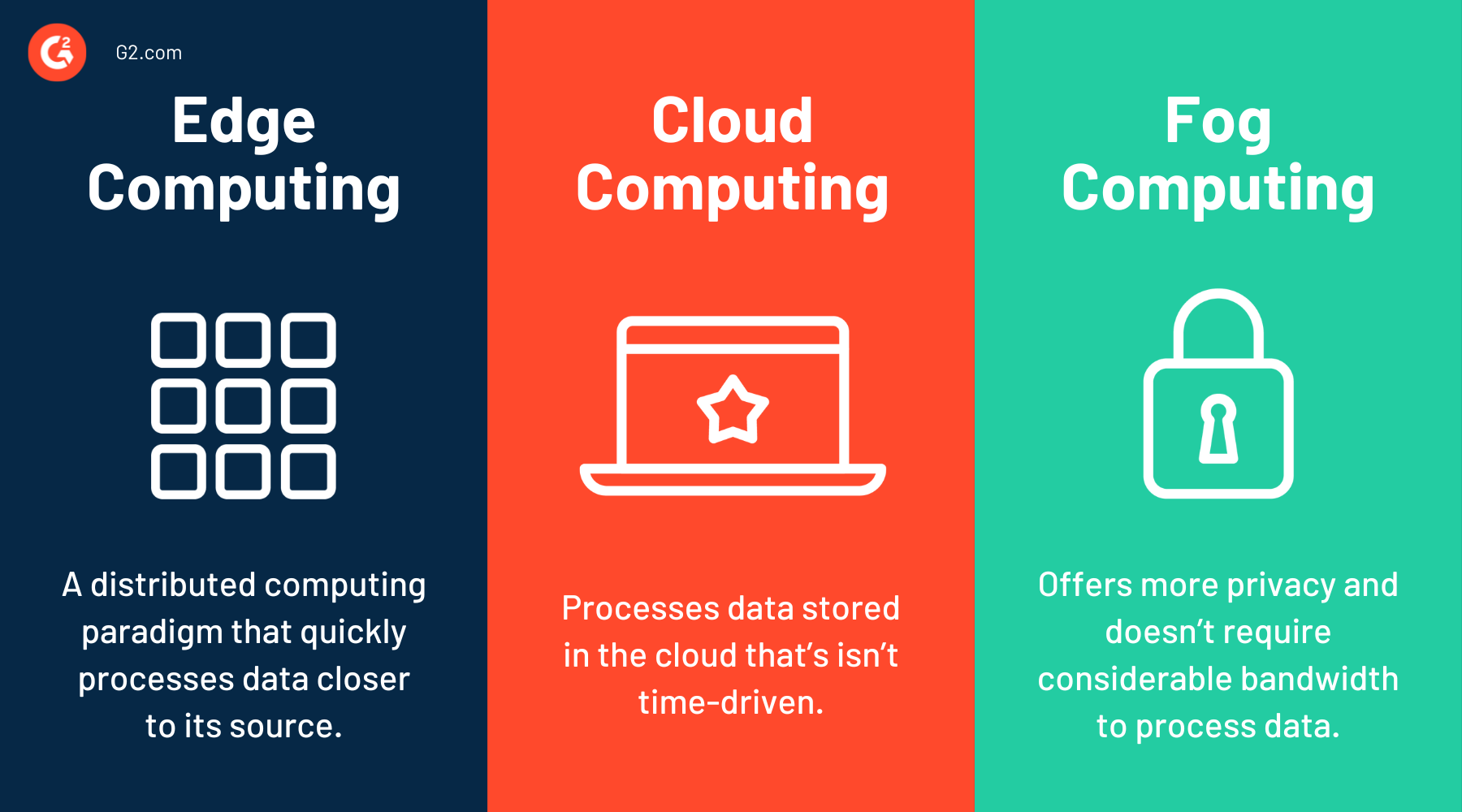

Edge computing vs. cloud computing vs. fog computing

La principale differenza tra edge computing, cloud computing e fog computing è la posizione di elaborazione dei dati.

L'edge computing è un paradigma di computing distribuito che elabora i dati vicino alla loro fonte. Facilita un'elaborazione rapida e produce risultati azionabili in tempo reale.

Il cloud computing viene utilizzato per elaborare dati che non sono guidati dal tempo. I dati sono archiviati nel cloud, che non è vicino alla fonte. Quando c'è connettività limitata o assente al cloud, le organizzazioni optano per l'edge computing.

Il fog computing offre un sistema di computing decentralizzato. Fornisce maggiore privacy e richiede meno larghezza di banda per elaborare i dati. Tuttavia, può essere complesso e più difficile da comprendere.

Scopri di più su cloud computing e comprendi come fornisce risorse condivise.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.