Qu'est-ce que la sécurité IoT ?

La sécurité de l'Internet des objets (IoT) protège les appareils connectés et les réseaux contre les accès non autorisés. Elle implique des techniques et des systèmes sur lesquels les organisations comptent pour se défendre contre la cybercriminalité.

L'IoT connecte les appareils sans fil. Sa sécurité est essentielle à la cybersécurité globale d'une entreprise. Il y a eu des cas où l'infiltration d'un appareil IoT typique a conduit à une attaque sur un réseau plus vaste. La sécurité IoT est cruciale pour assurer la sécurité des appareils connectés à travers les réseaux.

La sécurité IoT utilise diverses techniques, stratégies et actions pour protéger les vulnérabilités. De nombreuses organisations se tournent vers des logiciels de sécurité IoT pour obtenir un meilleur contrôle et une meilleure visibilité sur leur infrastructure IoT et la protéger contre les cyberattaques.

Importance de la sécurité IoT

À mesure que les appareils connectés augmentent, les facteurs de menace qui peuvent les affecter augmentent également. Voici pourquoi la sécurité IoT est importante et pourquoi les entreprises devraient s'en soucier.

- Exposition à distance. Les appareils IoT sont facilement attaqués en raison de leur exposition aux activités basées sur Internet. Cela signifie que les pirates peuvent se connecter et interagir à distance avec les appareils.

- Manque de prévoyance industrielle. La plupart des industries se transforment numériquement. Certaines, comme la santé et l'automobile, ont récemment commencé à étendre leur section d'appareils IoT pour être plus rentables et productives. Avec une dépendance à la technologie plus élevée que jamais, les entreprises doivent prévoir toutes les exigences pour sécuriser leurs appareils. Un manque de planification peut exposer les organisations à des menaces de sécurité.

- Contraintes de ressources. Certaines appareils IoT ont besoin de plus de puissance de calcul pour intégrer des pare-feu sophistiqués ou des logiciels antivirus.

Comment protéger les systèmes IoT

Chaque industrie exige des appareils IoT sûrs et sécurisés, qu'elle soit nouvelle dans les transformations numériques ou qu'elle les ait déjà mises en œuvre avec succès. Voici quelques-unes des mesures que les entreprises peuvent prendre pour améliorer les politiques de protection des données :

- Mise en œuvre de la sécurité IoT dès la phase initiale. La plupart des problèmes de sécurité IoT discutés peuvent être évités par une meilleure préparation. Une attention particulière doit être portée dès la phase de recherche et développement. Appliquez la sécurité par défaut, utilisez les systèmes d'exploitation les plus récents et sécurisez le matériel. Soyez attentif à la gestion des vulnérabilités à chaque étape du développement.

- Certificat numérique. L'infrastructure à clé publique (PKI) est une excellente méthode pour sécuriser les connexions client-serveur entre les appareils interconnectés. La PKI utilise un chiffrement asymétrique à deux clés pour chiffrer et déchiffrer les messages privés avec des certificats numériques. Elle aide à protéger les informations confidentielles que les utilisateurs saisissent en texte clair sur les sites Web. Par exemple, le commerce électronique utilise la PKI pour des transactions sécurisées.

- Sécurité réseau. Les réseaux Internet permettent aux pirates potentiels d'infiltrer les systèmes IoT à distance. Les réseaux comprennent des composants numériques et physiques, et la sécurité IoT doit aborder les deux points d'accès. Des exemples de protection des deux points d'accès incluent l'assurance de la sécurité des ports, l'utilisation de logiciels anti-malware et de pare-feu, et le blocage des IP non autorisées.

- Sécurité des API. L'interface de programmation d'application (API) est l'épine dorsale de presque tous les sites Web sophistiqués. Par exemple, les agences de voyage peuvent rassembler des informations de vol de diverses compagnies aériennes en un seul endroit. Cependant, c'est aussi une zone potentielle de compromis car les facteurs de menace peuvent pirater ces canaux de communication. Par conséquent, il est nécessaire de se concentrer sur la sécurité des API pour protéger les données envoyées des appareils IoT aux systèmes backend. Seules les personnes, appareils et applications autorisés devraient interagir avec les API.

- Contrôle d'accès réseau (NAC) : Le NAC fournit une base pour suivre et surveiller les appareils IoT connectés à un réseau.

- Segmentation. Les appareils directement connectés à Internet devraient être segmentés en différents réseaux et avoir un accès restreint au réseau d'entreprise. Ces réseaux segmentés recherchent continuellement des activités suspectes et agissent immédiatement si un problème survient.

- Passerelles sécurisées. Elles agissent comme un passage entre les réseaux et les appareils IoT. Les passerelles sécurisées possèdent plus de puissance de traitement, de mémoire et de capacités, leur permettant d'implémenter des fonctionnalités comme des pare-feu pour que les pirates ne puissent pas facilement accéder aux appareils IoT connectés.

- Formation. Le personnel de sécurité doit se tenir à jour sur la sécurité IoT et des systèmes d'exploitation, les systèmes nouveaux ou inconnus, les nouvelles architectures et langages de programmation, et toute menace de sécurité.

Meilleures pratiques de sécurité IoT

Il est essentiel d'avoir un système de sécurité approprié pour les appareils connectés, tout comme il le serait pour les points d'extrémité traditionnels. Tout le monde devrait suivre ces meilleures pratiques pour une sécurité IoT solide. Voici quelques meilleures pratiques décomposées selon deux points de vue.

Pour les consommateurs :

- Restez à jour. Mettez à jour tous les correctifs et mises à jour du système d'exploitation dont l'appareil connecté a besoin.

- Utilisez des mots de passe forts. Évitez toute menace de sécurité en suivant de bonnes pratiques de mot de passe pour tous les appareils.

- Exploitez l'authentification multi-facteurs (MFA). Cette pratique exige que les utilisateurs fournissent plus de deux facteurs de vérification pour accéder à une ressource.

- Collectez l'inventaire. Collectez régulièrement un inventaire des appareils connectés et déconnectez tout appareil non utilisé.

Pour les entreprises :

- Implémentez une politique d'appareil. Développez une politique d'appareil pour décrire comment les employés devraient enregistrer et utiliser les appareils IoT. Elle devrait également décrire comment la direction surveillera, inspectera et contrôlera les appareils pour les sécuriser.

- Compilez tous les appareils IoT. L'organisation devrait avoir une liste complète de tous les appareils IoT. La surveillance de tous les appareils aide les organisations à comprendre les mesures de sécurité possibles nécessaires.

- Adoptez des applications basées sur le cloud. Utilisez des applications basées sur le cloud comme un courtier de sécurité d'accès au cloud (CASB) comme point de contrôle de sécurité entre le réseau cloud et les applications basées sur le cloud. Cela aide à gérer les menaces de données possibles et facilite l'authentification et l'autorisation.

- Surveillez les appareils. Agissez immédiatement si un appareil montre des signes de menace ou de fuite de données.

- Chiffrez les données. Toutes les données transmises entre les appareils connectés devraient être immédiatement chiffrées de leur format d'origine à un autre.

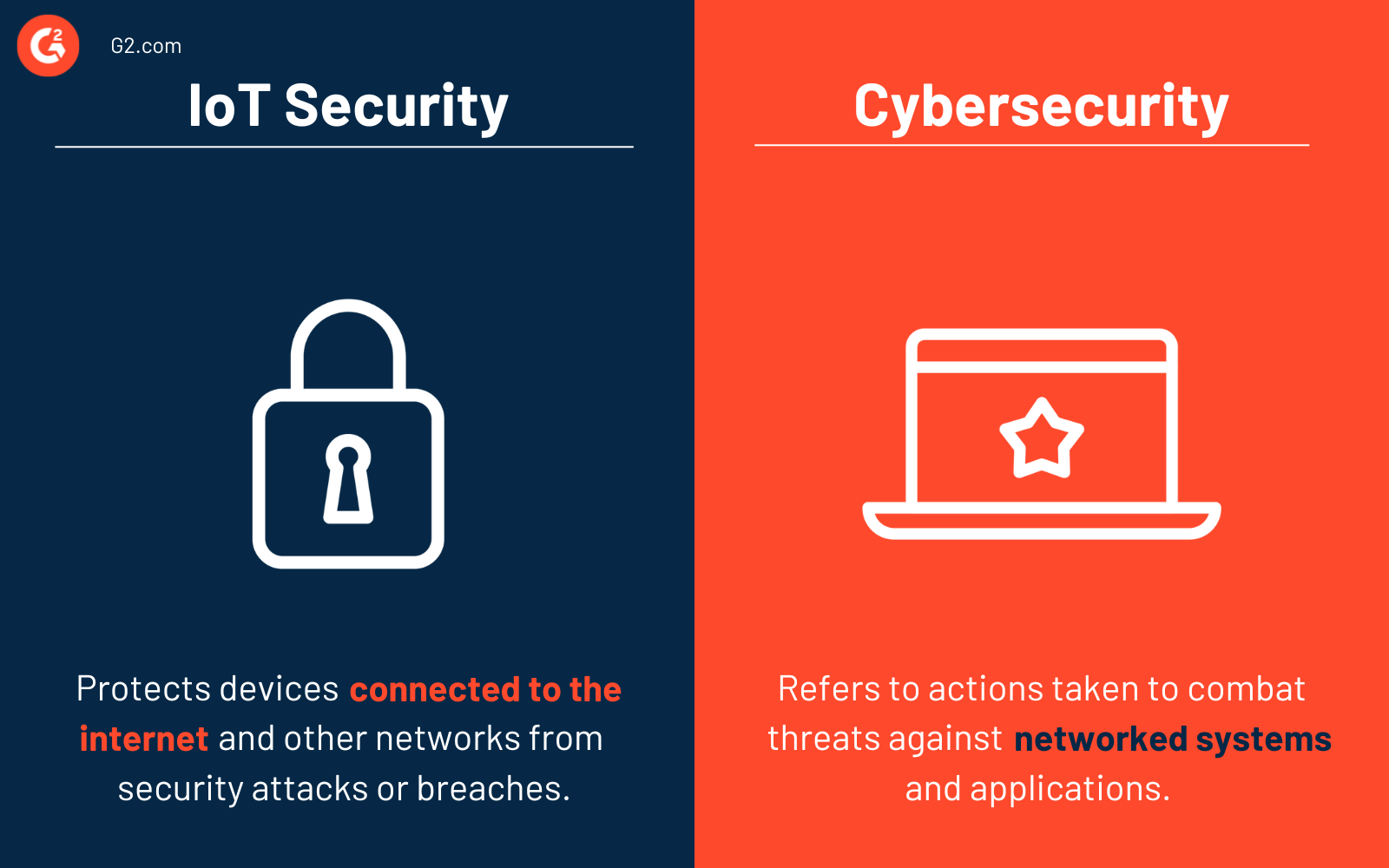

Sécurité IoT vs cybersécurité

Il est facile de confondre la sécurité IoT avec la cybersécurité, mais les différences sont distinctes.

La sécurité IoT protège les appareils connectés à Internet et à d'autres réseaux interconnectés contre les attaques ou les violations de sécurité. Elle identifie, surveille et protège les appareils IoT contre les risques et corrige toute vulnérabilité qui menace une organisation.

La cybersécurité fournit une sécurité aux systèmes d'information et aux appareils. La cybersécurité a plusieurs subdivisions, comme la sécurité réseau, la sécurité des applications ou la reprise après sinistre. La sécurité IoT fait souvent partie du programme global de cybersécurité d'une organisation.

En savoir plus sur la cybersécurité pour protéger les entreprises contre la cybercriminalité en évolution.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.