Tout le monde veut garder ses informations en sécurité.

À l'ère d'Internet d'aujourd'hui, garder toutes vos informations privées sécurisées et à l'abri des pirates demande un effort sérieux. Vos informations personnelles semblent être du domaine public. Toutes vos données, vos identifiants de connexion et vos informations privées sont plus que jamais à risque. En plus de cela, il y a de nombreuses arnaques par e-mail qui circulent sur le web et qui peuvent vous tromper pour que vous divulguiez vos informations sensibles.

Le phishing et le spear phishing sont deux des types d'attaques informatiques les plus courants. Pour les besoins de cet article, nous devrons définir ce dernier.

Qu'est-ce que le spear phishing ?

Le spear phishing est une arnaque par e-mail ciblée vers un individu, une entreprise ou une organisation pour voler des données personnelles telles que des informations financières ou des identifiants de compte.

Que vos données soient personnelles ou liées à votre entreprise, adopter une mentalité de « mieux vaut prévenir que guérir » est la meilleure façon de vous protéger, vous et votre entreprise. En matière de sécurité des données, il est important d'être proactif avant de devoir être réactif. Mettre en œuvre un plan de cybersécurité complet est un excellent exemple de prévention avant que des attaques ne puissent se produire.

Spear phishing vs. phishing

Les termes phishing et spear phishing sont souvent utilisés de manière interchangeable, mais c'est incorrect. Il y a une différence entre les deux, même si elle est légère. La raison pour laquelle ces deux termes sont souvent confondus est que leurs objectifs sont d'acquérir des informations sensibles des utilisateurs.

Pour être clair, même si les deux termes sont différents, le spear phishing est techniquement un sous-ensemble du phishing. Vous pourriez appeler une attaque de spear phishing une attaque de phishing, mais pas l'inverse.

Attaques de phishing

Le phishing est un terme plus large qui englobe toute tentative d'escroquer les victimes pour qu'elles divulguent leurs informations sensibles. Il ne nécessite généralement pas beaucoup d'expertise pour exécuter une vaste campagne de phishing. La plupart des attaques de phishing sont des affaires ponctuelles, espérant vous tromper pour que vous donniez des informations comme vos données de carte de crédit ou vos noms d'utilisateur et mots de passe. Elles ciblent un grand nombre de cibles à faible rendement et sont généralement moins dommageables que les attaques de spear phishing.

Les attaques de phishing ne sont pas personnalisées pour un utilisateur spécifique. Au contraire, l'attaquant enverra un e-mail à un grand nombre de personnes en même temps. Les attaques de phishing peuvent avoir plusieurs objectifs différents. Les attaquants peuvent rechercher des informations personnelles comme des numéros de sécurité sociale ou des détails bancaires pour commettre un vol d'identité. Ils peuvent viser à extraire des données commerciales pour accéder à des comptes et des identifiants confidentiels. Enfin, ils peuvent utiliser des logiciels malveillants ou des virus pour corrompre votre ordinateur et voler vos données personnelles.

Vous voulez en savoir plus sur Logiciel antivirus ? Découvrez les produits Antivirus.

Attaques de spear phishing

Le spear phishing, en revanche, est une méthode de phishing qui cible un individu, une entreprise ou un groupe d'employés spécifique au sein de cette entreprise. Contrairement aux attaques de phishing, les attaques de spear phishing nécessitent beaucoup plus de réflexion et de temps pour être réalisées. Elles nécessitent des compétences de piratage très avancées et des détails approfondis sur la ou les victimes ciblées.

Les attaquants visent à recueillir autant d'informations personnelles que possible sur leurs victimes afin de rendre leur message plus convaincant. C'est pourquoi il faut beaucoup plus de temps pour rédiger un e-mail de spear phishing. Plus un attaquant peut obtenir d'informations sur la victime, plus il peut être convaincant dans le message de spear phishing.

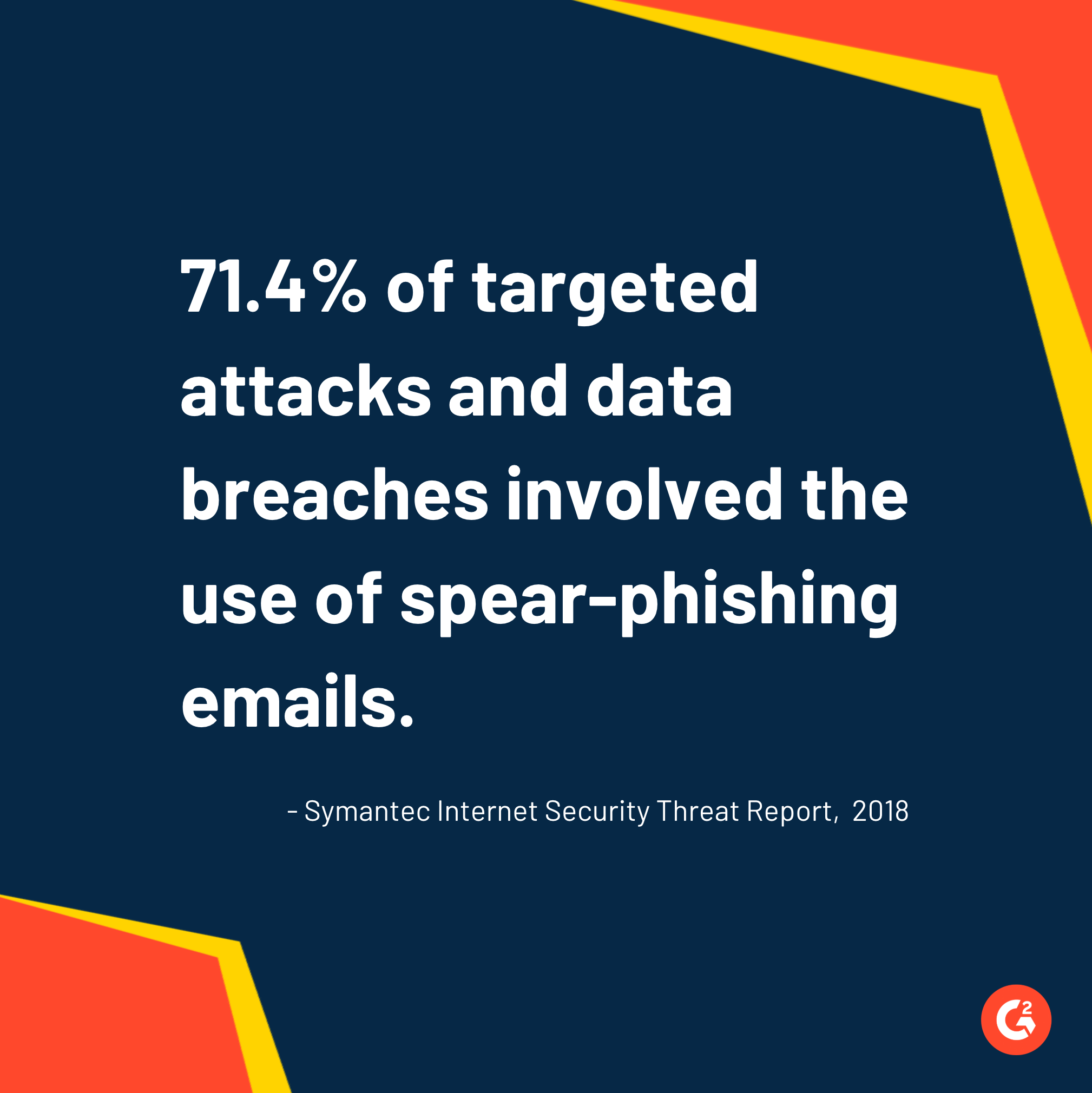

Le saviez-vous : 71,4 % des attaques ciblées et des violations de données impliquaient l'utilisation d'e-mails de spear phishing ?

À partir de cette seule statistique, il est clair que les utilisateurs d'e-mails sont la cible principale ainsi que le maillon le plus faible en matière de sécurité des technologies de l'information.

Ces messages sont rédigés pour s'adresser spécifiquement à la victime individuelle et à personne d'autre. L'attaquant se déguise en une entité de confiance, souvent quelqu'un que la victime connaît personnellement, dans le but d'augmenter ses chances d'obtenir des informations personnelles de la victime. Cette technique vise généralement des données plus confidentielles comme les processus commerciaux, les informations d'identité personnelle, les secrets d'entreprise ou les détails financiers de l'entreprise.

Bien que les attaques de phishing aient commencé au milieu des années 1990 sous forme d'escroqueries de prince nigérian, au fil du temps, elles ont évolué en campagnes incroyablement détaillées et ciblées qui sont très efficaces et difficiles à arrêter.

Une façon de vous protéger est de mettre en œuvre un logiciel de prévention des pertes de données (DLP). Ce logiciel est utilisé pour sécuriser le contrôle et assurer la conformité des informations commerciales sensibles. Un composant clé des solutions DLP est le contrôle de distribution, qui garantit que les utilisateurs n'envoient pas d'informations privées en dehors des réseaux commerciaux d'entreprise.

Comment fonctionne le spear phishing ?

Le spear phishing cible généralement les entreprises, car une grande majorité de leurs données sont disponibles en ligne et peuvent être extraites facilement et sans suspicion. Les attaquants peuvent parcourir le site Web de l'entreprise et trouver leur jargon, leurs partenariats, les événements auxquels ils participent et les logiciels qu'ils utilisent. D'autre part, les attaquants peuvent trouver des détails plus personnels comme l'emplacement d'une victime, ses responsabilités professionnelles et ses collègues en consultant leurs profils sociaux.

Le processus de spear phishing

Que l'attaquant cherche à voler l'identité de quelqu'un ou à accéder à des données commerciales, il collecte autant d'informations que possible sur sa victime pour être aussi trompeur que possible. Après avoir fait des recherches, l'attaquant peut parsemer le message de noms, de termes ou de lieux spécifiques pour le rendre plus convaincant. Le spear phishing est si réussi parce qu'il semble familier.

Un e-mail de spear phishing sera envoyé par une source familière et de confiance comme Google ou PayPal. Si un attaquant découvre que sa victime utilise régulièrement PayPal pour envoyer de l'argent à des amis et à la famille, il peut se déguiser en bot PayPal et lui demander de changer son mot de passe. Une victime non avertie n'y pensera pas à deux fois et soudainement, ses détails de carte de crédit sont compromis.

Pour commencer, les attaquants de spear phishing ciblent généralement les personnes qui partagent volontairement des informations personnelles sur Internet. Rien qu'en parcourant un profil social, les attaquants peuvent être en mesure de trouver l'adresse e-mail de quelqu'un, son emplacement géographique, tout son réseau de connexions professionnelles et tous les messages concernant les achats récents qu'il a effectués. Avec ces détails, les attaquants peuvent se faire passer pour un ami ou une marque familière en qui la victime a confiance et rédiger un e-mail personnalisé qui semble et sonne étrangement authentique.

De plus, pour augmenter les chances d'obtenir des informations de la victime, ces messages contiendront souvent des explications urgentes sur la raison pour laquelle ils ont besoin de ces informations. Les victimes ciblées peuvent être encouragées à cliquer sur une pièce jointe malveillante ou sur un lien factice qui les mène à un site Web usurpé où elles peuvent être invitées à entrer des mots de passe, des noms d'utilisateur, des numéros de compte ou des codes PIN. Ces sites Web peuvent également contenir des logiciels malveillants qui infiltreront l'ordinateur de la victime dès qu'elle cliquera sur le lien.

Un attaquant se faisant passer pour un ami peut tromper une victime en lui demandant des mots de passe sociaux (ex : son mot de passe Facebook) pour accéder à certaines photos ou vidéos. En réalité, une fois le mot de passe donné, l'attaquant l'utilisera (et ses variations) pour tenter de se connecter à d'autres sites Web contenant des informations sensibles telles que des numéros de carte de crédit ou des dossiers médicaux. Une fois que ces attaquants ont un mot de passe, il est infiniment plus facile d'accéder à d'autres sites Web et comptes ou même de créer une identité entièrement nouvelle avec les informations de leur victime.

Le processus se déroule généralement comme suit : Un e-mail est reçu, semblant provenir d'une source de confiance. Le message est frénétique, demandant que vous renvoyiez des informations personnelles ou même des détails de compte bancaire. Parce que l'attaquant a fait ses recherches et inclus des informations comme les noms de collègues ou un lieu fréquemment visité, le destinataire croira que le message provient d'une personne de confiance. Si tout se passe comme prévu, le message dirige la victime vers un site Web falsifié grouillant de logiciels malveillants. L'attaquant est entré et a maintenant accès à des données sensibles de l'entreprise.

Vous pensez peut-être être assez intelligent pour détecter quels e-mails sont légitimes et lesquels sont des appâts, mais vous ne pouvez jamais être trop prudent. Il est important de se familiariser avec les moyens de repérer facilement un e-mail de spear phishing.

Qu'est-ce que le whaling ?

Lorsque vous traitez des e-mails de spear phishing, vous pouvez faire quelques recherches et tomber sur le terme « whaling ». Les attaques de spear phishing qui ciblent des cadres de haut niveau, des politiciens ou des célébrités sont communément appelées attaques de whaling. Ces e-mails impliquent le plus souvent que l'attaquant se fasse passer pour un PDG (ou un autre cadre important) dans le but d'utiliser ce titre élevé pour convaincre la victime de partager des informations confidentielles, de discuter de secrets d'entreprise ou d'effectuer des paiements sans poser de questions.

Les attaquants de whaling se déguiseront avec le titre, la position ou le numéro de téléphone d'un cadre, qui peuvent tous être trouvés sur les comptes de réseaux sociaux, les communiqués de presse ou le site Web de l'entreprise.

Une expérience de whaling a été menée qui ciblait uniquement les PDG. Une fois tout terminé, un impressionnant trois quarts d'entre eux ont été trompés par les messages simulés.

D'autres termes que vous devriez connaître incluent le smishing et le vishing.

- Smishing : attaques envoyées par messagerie texte

- Vishing : attaques menées par appels téléphoniques

4 façons d'identifier les e-mails de spear phishing

Bien que les e-mails de spear phishing soient extrêmement ciblés et convaincants, il y a quelques facteurs clés qui les distingueront de vos e-mails habituels.

1. Adresse e-mail incorrecte

Le drapeau rouge le plus évident est une adresse e-mail incorrecte (ou une adresse proche d'une adresse familière, mais toujours différente). Le truc ici est que les adresses e-mail peuvent être facilement usurpées ou peuvent ne pas être sensiblement différentes sans une inspection très minutieuse. Normalement, l'e-mail aura une erreur typographique ou une lettre/chiffre mal placé qui ne ressort pas à première vue. Par exemple, au lieu d'un « L » minuscule, un attaquant peut utiliser un « i » majuscule.

2. Un sentiment d'urgence

Un autre drapeau rouge courant dans les e-mails de spear phishing est un sentiment d'urgence. L'expéditeur peut avoir besoin d'un accès instantané à un compte d'entreprise en affirmant quelque chose comme « J'aurai besoin d'accéder au compte (x) avant 11h aujourd'hui. Si vous pouviez envoyer les identifiants de connexion, je vous en serais vraiment reconnaissant. »

Ce sentiment d'urgence est souvent associé au désir de contourner les règles de l'entreprise. L'expéditeur peut vouloir accéder à un logiciel d'entreprise et oublier toutes les politiques et procédures normales.

3. Ils instillent la peur

Les attaquants peuvent prendre une route plus malveillante et instiller la peur dans le cœur de leur victime en utilisant un langage émotif. Ils peuvent se faire passer pour un cadre de niveau C et vous dire qu'ils ont besoin d'identifiants pour un certain compte ou d'argent pour une dépense professionnelle, et si vous ne vous conformez pas, vous les décevez.

4. Terminologie inconnue

De nombreuses entreprises ont une terminologie ou un jargon commun qu'elles utilisent en interne. Que ce soit une phrase courante dans un département ou le terme que les employés utilisent pour s'adresser à la direction, le jargon de l'entreprise est très personnel et généralement utilisé uniquement dans cette entreprise.

Un moyen pratique de déterminer si vous avez reçu un e-mail de spear phishing est si ce jargon est absent là où il serait normalement présent. Bien sûr, tous les e-mails professionnels ne contiendront pas de terminologie personnalisée, mais si votre département utilise toujours le terme « relevé de compte » et que l'expéditeur utilise « relevé financier » à la place, il ne fait pas de mal d'être prudent et de vérifier avec l'expéditeur.

Un autre exemple de cela est lorsque vous recevez un e-mail à l'échelle de l'entreprise du PDG. S'ils signent toujours avec « Cordialement » et qu'ils utilisent soudainement « Salutations », cela devrait déclencher des alarmes.

Exemples de spear phishing

Un attaquant pourrait viser une personne (comme un PDG) ou une entreprise entière. Il existe une poignée de tactiques que le spear phishing utilise et certaines des plus courantes incluent l'usurpation d'identité de PDG et l'inclusion d'un lien malveillant. Le premier exemple de spear phishing que nous examinerons est un e-mail de fraude de PDG.

Fraude de PDG

Cet employé a reçu un e-mail d'un attaquant prétendant être leur PDG. Souvent, ces e-mails sont conçus pour tromper les employés afin qu'ils remettent des données ou d'autres informations sensibles. La peur qu'a l'employé de contrarier quelqu'un de plus haut placé dans l'entreprise est ce qui rend cette escroquerie si efficace.

Le ton professionnel et l'objet de cet e-mail pourraient tromper n'importe quel employé non averti. S'ils ne font pas attention, l'employé l'aurait envoyé à son manager ou même au directeur financier et aurait aggravé le problème. C'est pourquoi il est si important d'éduquer votre équipe sur les e-mails de phishing.

Lien e-mail malveillant

La plupart des e-mails de phishing contiennent un lien malveillant. Dans cet exemple, un employé a reçu un e-mail d'un attaquant se faisant passer pour quelqu'un du département informatique de son entreprise. L'attaquant a fait des recherches approfondies et a pu découvrir quels services ils utilisent et comment mieux imiter « Amy Lee ».

À première vue, l'adresse e-mail semble légitime et le ton du message est plutôt professionnel. L'attaquant dit à l'employé que l'entreprise va transférer des données d'un programme à un autre. S'ils cliquaient sur le lien, l'employé serait dirigé vers un site Web factice où il serait invité à créer un compte et à entrer des informations personnelles.

À la fin de la journée, la meilleure façon d'empêcher les attaquants d'accéder à vos informations sensibles est de s'abstenir de cliquer sur des liens dans les e-mails.

Comment éviter le spear phishing

Que vous soyez un associé ou le directeur financier, les attaquants de spear phishing peuvent vous choisir comme leur prochaine victime pour accéder à vos données personnelles ou aux informations sensibles de votre entreprise. Voici quelques conseils pour vous défendre, vous et votre entreprise, contre les attaques de spear phishing :

Soyez prudent avant de cliquer

- Évitez de cliquer sur des liens ou de télécharger des pièces jointes provenant d'e-mails inconnus.

- Pour être en sécurité, vérifiez toujours l'e-mail de l'expéditeur pour confirmer que vous parlez à quelqu'un en qui vous avez confiance.

- Soyez prudent avec les e-mails (de collègues ou d'étrangers) qui utilisent un ton urgent. Si vous voulez confirmer que l'e-mail provient de la bonne personne, appelez-la ou envoyez-lui un message sur un autre réseau social pour vérifier la validité du message.

- Encouragez tous les employés à signaler tout e-mail de phishing ou de spear phishing potentiel afin que votre équipe puisse arrêter les attaques dans leur élan.

- Ne jamais envoyer d'informations personnelles (surtout financières ou confidentielles) par e-mail. Si vous recevez un e-mail demandant ces informations, épargnez-vous le risque et allez directement à la source pour vérifier que le message est réel.

Préparez-vous à l'avance

- Faites appel à l'authentification à deux facteurs. En le faisant, vous aiderez à sécuriser les connexions aux applications sensibles en exigeant que les utilisateurs saisissent deux éléments de données au lieu d'un. Il s'agit généralement du mot de passe normal et d'un code envoyé au téléphone ou à l'ordinateur de l'utilisateur. Lorsque vous utilisez l'authentification à deux facteurs, même si le mot de passe d'un employé est compromis, il ne sera d'aucune utilité à l'attaquant sans le second code qui ne sera envoyé qu'à l'employé.

Si vous recherchez une protection supplémentaire contre les pirates potentiels, sauvegarder fréquemment vos données est votre meilleure option. Les logiciels de sauvegarde offrent une protection pour les données commerciales en stockant les données en cas d'erreur utilisateur, de fichiers corrompus ou de catastrophes physiques. Consultez les meilleurs outils de logiciels de sauvegarde et trouvez le meilleur choix pour les besoins de votre entreprise. - Ayez des mots de passe intelligents. Chaque mot de passe que vous créez (surtout pour les comptes professionnels) doit être complètement différent des autres. Les attaquants peuvent déchiffrer le code beaucoup plus facilement si tous vos identifiants sont des variations d'un seul mot de passe.

En relation : Un peu effrayé ? Vous repensez à tous ces mots de passe du lycée ? Découvrez comment créer un mot de passe fort et dormez tranquille ce soir.

- Envoyez un message à l'entreprise sur les dangers des e-mails de phishing. De plus, vous pouvez organiser une session qui explique ce qui doit et ne doit pas être partagé en ligne pour protéger au maximum l'entreprise.

- Implémentez un outil de prévention des pertes de données pour votre entreprise.

- Installez une sécurité e-mail hébergée et une protection anti-spam pour établir la première ligne de défense.

Ne mordez pas à l'hameçon

La première ligne de défense pour vous protéger contre les escrocs et les pirates est de vous éduquer sur les meilleures pratiques en matière de cybersécurité. Si vous êtes un cadre de niveau C, il est particulièrement important pour vous de reconnaître les signes avant-coureurs, et rapidement. Votre sécurité repose sur votre engagement à faire vos propres recherches.

Si votre entreprise est ciblée, il peut falloir des mois, voire des années pour se remettre d'une attaque informatique. Maintenant que vous avez lu ce qu'est le spear phishing, que vous avez vu quelques exemples et que vous avez découvert comment vous pouvez vous protéger au mieux, vous êtes bien équipé pour prévenir toute attaque future.

Vous voulez en savoir plus ? Découvrez les meilleures pratiques que vous pouvez utiliser pour renforcer la sécurité des données de votre entreprise.

Alexa Drake

Alexa is a former content associate at G2. Born and raised in Chicago, she went to Columbia College Chicago and entered the world of all things event marketing and social media. In her free time, she likes being outside with her dog, creating playlists, and dabbling in Illustrator. (she/her/hers)