Tutti vogliono mantenere le proprie informazioni al sicuro.

Nell'era di internet di oggi, mantenere tutte le tue informazioni private sicure e lontane dagli hacker richiede un serio impegno. Le tue informazioni personali sembrano essere di dominio pubblico. Tutti i tuoi dati, i dettagli di accesso e le informazioni private sono a rischio ora più che mai. Inoltre, ci sono molte truffe via email che circolano sul web che possono ingannarti facendoti rivelare le tue informazioni sensibili.

Phishing e spear phishing sono due dei tipi più comuni di attacchi informatici. Ai fini di questo articolo, dovremo definire il secondo.

Cos'è lo spear phishing?

Lo spear phishing è una truffa via email mirata verso un individuo, un'azienda o un'organizzazione per rubare dati personali come informazioni finanziarie o credenziali di accesso.

Non importa se i tuoi dati sono personali o legati al lavoro, mantenere una mentalità del tipo 'meglio prevenire che curare' è il modo migliore per proteggere te stesso e la tua azienda. Quando si tratta di sicurezza dei dati, è importante essere proattivi prima di dover essere reattivi. Implementare un piano di cyber sicurezza completo è un ottimo esempio di come proteggersi prima che si verifichino attacchi.

Spear phishing vs. phishing

I termini phishing e spear phishing sono spesso usati in modo intercambiabile, ma questo è sbagliato. C'è una differenza tra i due, anche se è sottile. Il motivo per cui questi due termini sono spesso confusi è perché entrambi hanno lo scopo di acquisire informazioni sensibili dagli utenti.

Per essere chiari, anche se i due termini sono diversi, lo spear phishing è tecnicamente un sottoinsieme del phishing. Si potrebbe chiamare un attacco di spear phishing un attacco di phishing, ma non viceversa.

Attacchi di phishing

Il phishing è un termine più ampio che racchiude qualsiasi tentativo di truffare le vittime per ottenere le loro informazioni sensibili. Di solito non richiede molta esperienza per eseguire una grande campagna di phishing. La maggior parte degli attacchi di phishing sono operazioni "una e fatta", sperando di ingannarti per farti cedere informazioni come i dati della tua carta di credito o nomi utente e password. Prendono di mira un gran numero di obiettivi a basso rendimento e sono tipicamente meno dannosi degli attacchi di spear phishing.

Gli attacchi di phishing non sono personalizzati per un utente specifico. Piuttosto, l'attaccante invierà un'email a un gran numero di persone contemporaneamente. Gli attacchi di phishing possono avere un paio di obiettivi diversi. Gli attaccanti possono essere alla ricerca di informazioni personali come numeri di previdenza sociale o dettagli bancari per commettere furto d'identità. Possono mirare a estrarre dati aziendali per ottenere accesso a conti e credenziali riservati. Infine, possono utilizzare malware o virus per corrompere il tuo computer e rubare i tuoi dati personali.

Vuoi saperne di più su Software antivirus? Esplora i prodotti Antivirus.

Attacchi di spear phishing

Lo spear phishing, d'altra parte, è un metodo di phishing che prende di mira un individuo specifico, un'azienda o un gruppo di dipendenti all'interno di quell'azienda. A differenza degli attacchi di phishing, gli attacchi di spear phishing richiedono molto più pensiero e tempo per essere realizzati. Richiedono competenze di hacking altamente avanzate e dettagli approfonditi sulla vittima o le vittime mirate.

Gli attaccanti mirano a raccogliere quante più informazioni personali possibile sulle loro vittime per far apparire il loro messaggio più convincente. Questo è il motivo per cui ci vuole molto più tempo per creare un'email di spear phishing. Più informazioni un attaccante riesce a scoprire sulla vittima, più convincente può essere nel messaggio di spear phishing.

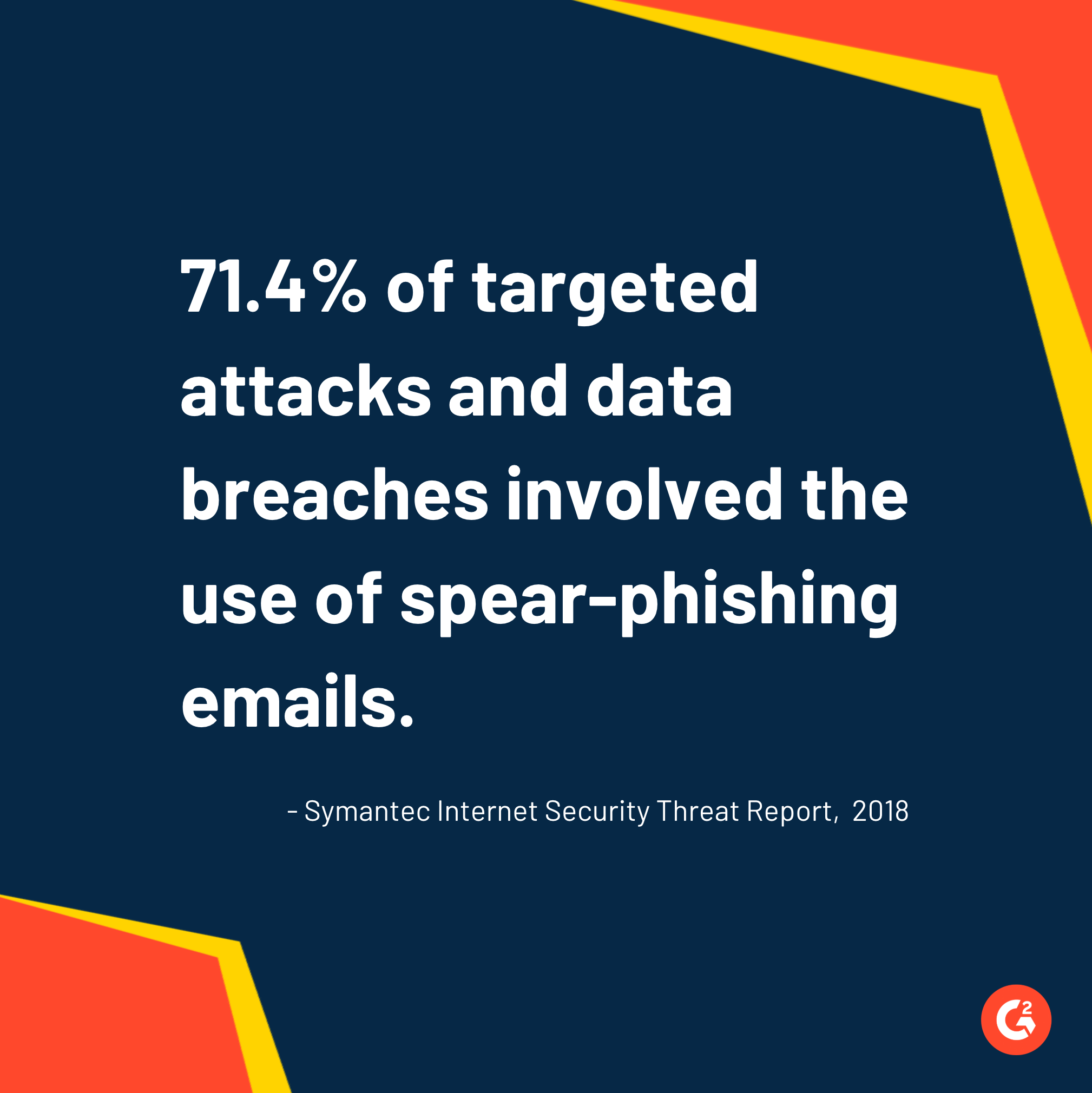

Sapevi che: il 71,4% degli attacchi mirati e delle violazioni dei dati ha coinvolto l'uso di email di spear phishing?

Da questa sola statistica, è chiaro che gli utenti di email sono il principale obiettivo e anche l'anello più debole quando si tratta di sicurezza informatica.

Questi messaggi sono scritti per rivolgersi specificamente alla vittima individuale e a nessun altro. L'attaccante si traveste da entità fidata, spesso qualcuno che la vittima conosce personalmente, nel tentativo di aumentare le loro possibilità di ottenere informazioni personali dalla vittima. Questa tecnica è solitamente mirata a dati più riservati come processi aziendali, informazioni di identità personale, segreti aziendali o dettagli finanziari dell'azienda.

Anche se gli attacchi di phishing sono iniziati a metà degli anni '90 come truffe del principe nigeriano, nel tempo si sono evoluti in campagne incredibilmente dettagliate e mirate che sono altamente efficaci e difficili da fermare.

Un modo per proteggerti è implementare un software di prevenzione della perdita di dati (DLP). Questo software viene utilizzato per garantire il controllo e assicurare la conformità delle informazioni aziendali sensibili. Un componente chiave delle soluzioni DLP è il controllo della distribuzione, che assicura che gli utenti non inviino informazioni private al di fuori delle reti aziendali.

Come funziona lo spear phishing?

Lo spear phishing di solito prende di mira le imprese, poiché una grande parte dei loro dati è disponibile online e può essere facilmente estratta senza destare sospetti. Gli attaccanti possono navigare sul sito web dell'azienda e trovare il loro gergo, le loro partnership, gli eventi a cui partecipano e il software che utilizzano. D'altra parte, gli attaccanti possono trovare dettagli più personali come la posizione della vittima, le responsabilità lavorative e i loro colleghi guardando i loro profili social.

Il processo di spear phishing

Non importa se l'attaccante è intenzionato a rubare l'identità di qualcuno o a cercare di ottenere accesso ai dati aziendali, raccolgono quante più informazioni possibili sulla loro vittima per essere il più ingannevoli possibile. Dopo aver fatto la ricerca, l'attaccante può cospargere il messaggio con nomi specifici, termini o luoghi per renderlo più convincente. Lo spear phishing ha tanto successo perché sembra familiare.

Un'email di spear phishing verrà inviata da una fonte familiare e fidata come Google o PayPal. Se un attaccante scopre che la sua vittima utilizza regolarmente PayPal per inviare denaro ad amici e familiari, può travestirsi da bot di PayPal e chiedere loro di cambiare la password. Una vittima ignara non ci penserà due volte e improvvisamente, i dettagli della sua carta di credito sono compromessi.

Per cominciare, gli attaccanti di spear phishing di solito prendono di mira persone che condividono volontariamente informazioni personali su internet. Solo navigando su un profilo social, gli attaccanti possono essere in grado di trovare l'indirizzo email di qualcuno, la posizione geografica, l'intera rete di connessioni professionali e qualsiasi post su acquisti recenti che hanno fatto. Con questi dettagli, gli attaccanti possono agire come un amico o un marchio familiare di cui la vittima si fida e creare un'email personalizzata che suona e sembra stranamente autentica.

Inoltre, per aumentare la possibilità di ottenere informazioni dalla vittima, questi messaggi spesso avranno spiegazioni urgenti sul perché hanno bisogno di queste informazioni. Le vittime mirate possono essere incoraggiate a cliccare su un allegato dannoso o su un link fittizio che li porta a un sito web contraffatto dove possono essere invitati a inserire password, nomi utente, numeri di conto o PIN. Questi siti web possono anche contenere malware che infiltreranno il computer della vittima non appena cliccano sul link.

Un attaccante che si finge un amico può ingannare una vittima chiedendo password sociali (es: la password di Facebook) per ottenere accesso a certe foto o video. In realtà, quando viene data la password, l'attaccante la userà (e le sue variazioni) per tentare di accedere ad altri siti web che contengono informazioni sensibili come numeri di carte di credito o cartelle cliniche. Una volta che questi attaccanti hanno una password, è infinitamente più facile accedere ad altri siti web e account o addirittura creare un'identità completamente nuova con le informazioni della vittima.

Il processo tipicamente va così: Un'email viene ricevuta, apparendo provenire da una fonte fidata. Il messaggio è frenetico, richiedendo che tu invii indietro informazioni personali o addirittura dettagli del conto bancario. Poiché l'attaccante ha fatto le sue ricerche e ha incluso informazioni come i nomi dei colleghi o una posizione frequentemente visitata, il destinatario crederà che il messaggio provenga da una persona fidata. Se tutto va secondo i piani, il messaggio indirizza la vittima a un sito web falsificato pieno di malware. L'attaccante è dentro e ora ha accesso a dati aziendali sensibili.

Potresti pensare di essere abbastanza intelligente da rilevare quali email sono legittime e quali sono esche, ma non puoi mai essere troppo sicuro. È importante aggiornarsi sui modi in cui puoi facilmente individuare un'email di spear phishing.

Cos'è il whaling?

Quando si tratta di email di spear phishing, potresti fare un po' di ricerca e imbatterti nel termine 'whaling'. Gli attacchi di spear phishing che prendono di mira dirigenti di alto livello, politici o celebrità sono comunemente chiamati attacchi di whaling. Queste email coinvolgono più spesso l'attaccante che si finge un CEO (o un altro dirigente importante) con l'obiettivo di usare quel titolo elevato per convincere la vittima a condividere informazioni riservate, discutere segreti aziendali o effettuare pagamenti senza fare domande.

Gli attaccanti di whaling si maschereranno con il titolo, la posizione o il numero di telefono di un dirigente, che possono essere trovati su account social, comunicati stampa o sul sito web dell'azienda.

Un esperimento di whaling è stato condotto che ha preso di mira solo i CEO. Quando tutto è stato detto e fatto, un sorprendente tre quarti di loro sono stati ingannati dai messaggi simulati.

Altri termini che dovresti conoscere includono smishing e vishing.

- Smishing: attacchi inviati tramite messaggi di testo

- Vishing: attacchi condotti tramite telefonate

4 modi per identificare le email di spear phishing

Anche se le email di spear phishing sono estremamente mirate e convincenti, ci sono alcuni fattori chiave che le distingueranno dalle tue normali email di routine.

1. Indirizzo email errato

Il segnale di allarme più ovvio è un indirizzo email errato (o uno che è simile a un indirizzo familiare, ma comunque diverso). Il trucco qui è che gli indirizzi email possono essere facilmente falsificati o potrebbero non essere visibilmente diversi senza un'ispezione molto attenta. Normalmente, l'email avrà un errore tipografico o una lettera/numero fuori posto che non spicca a prima vista. Ad esempio, invece di una "L" minuscola, un attaccante potrebbe usare una "i" maiuscola.

2. Un senso di urgenza

Un altro segnale di allarme comune nelle email di spear phishing è un senso di urgenza. Il mittente potrebbe aver bisogno di accesso immediato a un account aziendale affermando qualcosa del tipo "Avrò bisogno di accesso all'account (x) entro le 11 di oggi. Se potessi inviare i dettagli di accesso, te ne sarei davvero grato."

Questo senso di urgenza è spesso accompagnato dal desiderio di infrangere le regole aziendali. Il mittente potrebbe voler ottenere accesso al software aziendale e dimenticare tutte le politiche e le procedure normali.

3. Instillano paura

Gli attaccanti potrebbero prendere una strada più malvagia e instillare paura nel cuore della loro vittima usando un linguaggio emotivo. Possono agire come un dirigente di livello C e dirti che hanno bisogno delle credenziali per un certo account o denaro per una spesa aziendale, e se non ti conformi, li stai deludendo.

4. Terminologia sconosciuta

Molte aziende hanno una terminologia o un gergo comune che usano internamente. Che si tratti di una frase comune in un dipartimento o del termine che i dipendenti usano per rivolgersi alla direzione superiore, il gergo aziendale è altamente personale e tipicamente usato solo in quella azienda.

Un modo utile per determinare se hai ricevuto un'email di spear phishing è se questo gergo manca quando normalmente sarebbe presente. Ovviamente, non tutte le email aziendali conterranno una terminologia personalizzata, ma se il tuo dipartimento usa sempre il termine "estratto conto" e il mittente usa invece "rendiconto finanziario", non fa male essere cauti e ricontrollare con il mittente.

Un altro esempio di questo è quando ricevi un'email aziendale dal CEO. Se firmano sempre con "Tanti auguri" e improvvisamente usano "Saluti", dovrebbe far scattare campanelli d'allarme.

Esempi di spear phishing

Un attaccante potrebbe essere dietro una persona (come un CEO) o dietro un'intera azienda. Ci sono una manciata di tattiche che lo spear phishing utilizza e alcune delle più comuni includono l'impersonificazione del CEO e l'inclusione di un link dannoso. Il primo esempio di spear phishing che esamineremo è un'email di frode del CEO.

Frode del CEO

Questo dipendente ha ricevuto un'email da un attaccante che si fingeva il loro CEO. Spesso queste email sono progettate per ingannare i dipendenti facendoli consegnare dati o altre informazioni sensibili. La paura che il dipendente ha di far arrabbiare qualcuno di più alto in azienda è ciò che rende questa truffa così efficace.

Il tono professionale e l'oggetto di questa email potrebbero ingannare qualsiasi dipendente ignaro. Se non stanno attenti, il dipendente l'avrebbe inviata al loro manager o addirittura al CFO e avrebbe ulteriormente aggravato il problema. Questo è il motivo per cui educare il tuo team sulle email di phishing è così importante.

Link email dannoso

La maggior parte delle email di phishing contiene un link dannoso. In questo esempio, un dipendente ha ricevuto un'email da un attaccante che si fingeva qualcuno del dipartimento IT della loro azienda. L'attaccante ha fatto una ricerca approfondita ed è stato in grado di scoprire quali servizi utilizzano e come impersonare al meglio "Amy Lee".

A prima vista, l'indirizzo email sembra legittimo e il tono del messaggio è piuttosto professionale. L'attaccante dice al dipendente che l'azienda trasferirà i dati da un programma a un altro. Se avessero cliccato sul link, il dipendente sarebbe stato indirizzato a un sito web falso dove sarebbe stato invitato a creare un account e inserire informazioni personali.

Alla fine della giornata, il modo migliore per impedire agli attaccanti di ottenere accesso alle tue informazioni sensibili è astenersi dal cliccare su qualsiasi link all'interno delle email.

Come evitare lo spear phishing

Non importa se sei un associato o il direttore finanziario, gli attaccanti di spear phishing possono scegliere te come loro prossima vittima per ottenere accesso ai tuoi dati personali o alle informazioni sensibili della tua azienda. Ecco alcuni consigli principali per difenderti e difendere la tua azienda dagli attacchi di spear phishing:

Sii cauto prima di cliccare

- Trattieniti dal cliccare su link o scaricare allegati da email sconosciute.

- Per essere sicuro, controlla sempre l'email del mittente per confermare che stai parlando con qualcuno di cui ti fidi.

- Sii cauto con le email (da colleghi o sconosciuti) che usano un tono urgente. Se vuoi confermare che l'email proviene dalla persona corretta, chiamala o mandale un messaggio su un altro social network per verificare la validità del messaggio.

- Incoraggia tutti i dipendenti a segnalare qualsiasi potenziale email di phishing o spear phishing in modo che il tuo team possa fermare gli attacchi sul nascere.

- Non inviare mai informazioni personali (soprattutto finanziarie o riservate) via email. Se ti viene inviata un'email che richiede queste informazioni, risparmiati il rischio e vai direttamente alla fonte per verificare che il messaggio sia reale.

Preparati in anticipo

- Chiedi aiuto all'autenticazione a due fattori. Facendo così, aiuterai a proteggere gli accessi alle applicazioni sensibili richiedendo agli utenti di inserire due dati invece di uno. Di solito si tratta della password normale e di un codice che viene inviato al telefono o al computer dell'utente. Quando usi 2FA, anche se la password di un dipendente è compromessa, non sarà di alcuna utilità per l'attaccante senza il secondo codice che verrà inviato solo al dipendente.

Se stai cercando una protezione extra contro i potenziali hacker, fare frequentemente il backup dei tuoi dati è la tua migliore scommessa. Il software di backup offre protezione per i dati aziendali memorizzando i dati in caso di errore dell'utente, file corrotti o disastri fisici. Dai un'occhiata ai migliori strumenti di software di backup e trova la soluzione migliore per le esigenze della tua azienda. - Crea password intelligenti. Ogni password che crei (soprattutto per account aziendali) dovrebbe essere completamente diversa dalle altre. Gli attaccanti possono decifrare il codice molto più facilmente se tutti i tuoi accessi sono variazioni di una password.

Correlato: Un po' spaventato? Ripensando a tutte quelle password del liceo? Scopri come creare una password forte e dormi sonni tranquilli stanotte.

- Invia un messaggio all'azienda sui pericoli delle email di phishing. Inoltre, puoi tenere una sessione che spiega cosa dovrebbe e non dovrebbe essere condiviso online per mantenere l'azienda il più protetta possibile.

- Implementa uno strumento di prevenzione della perdita di dati per la tua azienda.

- Installa la sicurezza email ospitata e la protezione anti-spam per impostare la prima linea di difesa.

Non abboccare

La prima linea di difesa per proteggerti da truffatori e hacker è educarti sulle migliori pratiche in materia di sicurezza informatica. Se sei un dirigente di livello C, è particolarmente importante per te riconoscere i segnali di avvertimento, e rapidamente. La tua sicurezza dipende dalla tua dedizione a fare le tue ricerche.

Se la tua azienda è presa di mira, può volerci mesi, persino anni per riprendersi da un attacco informatico. Ora che hai letto su cosa sia lo spear phishing, hai visto un paio di esempi e hai scoperto come puoi proteggerti al meglio, sei ben attrezzato per prevenire eventuali attacchi futuri.

Vuoi saperne di più? Scopri le migliori pratiche che puoi utilizzare per migliorare la sicurezza dei dati della tua azienda.

Alexa Drake

Alexa is a former content associate at G2. Born and raised in Chicago, she went to Columbia College Chicago and entered the world of all things event marketing and social media. In her free time, she likes being outside with her dog, creating playlists, and dabbling in Illustrator. (she/her/hers)