Il ritorno sull'investimento (ROI) è impossibile da calcolare per le soluzioni di cybersecurity. Per tali soluzioni, il valore non si trova nei dollari risparmiati o negli affari conclusi; il valore si trova nell'evitare disastri senza ostacoli e in un senso di fiducia per dipendenti, partner e clienti.

Invece di implementare l'ultima tecnologia di moda che afferma di automatizzare un componente di nicchia delle operazioni di sicurezza, i professionisti della sicurezza possono migliorare la loro postura di sicurezza formando adeguatamente il personale, comprendendo le minacce e ottimizzando le soluzioni esistenti di rilevamento, risposta e indagine.

Questo è più vero per alcuni strumenti rispetto ad altri. Ovviamente, è importante esaminare i risultati empirici di sicurezza per garantire che gli strumenti presi in considerazione siano in grado di gestire minacce comuni e avanzate, specificamente in relazione agli asset che l'utente intende proteggere.

Tuttavia, per alcuni strumenti, il fulcro del successo si bilancia tra efficacia empirica ed efficacia utilizzabile.

L'utente: problema e risposta

Il problema, come sempre, è l'utente finale. Questo non perché siano non addestrati o impreparati, ma perché non sono messi nelle condizioni di avere successo. Spesso, il problema e la soluzione per avere una buona postura di sicurezza in un'azienda si riducono agli utenti finali che utilizzano correttamente gli strumenti. Soluzioni incentrate sull'utente come la sicurezza cloud, email e web, strumenti di autenticazione a più fattori (MFA), o anche programmi di formazione sulla consapevolezza della sicurezza si basano fortemente sull'adozione e l'usabilità.

Anche allora, l'utente è semplicemente un problema se la soluzione è invadente o confusa.

Se l'adozione da parte degli utenti è facoltativa, la sua implementazione avrà meno successo. Una certa percentuale di utenti non opterà per una protezione o verifica aggiuntiva se posta di fronte alla domanda, ma quanto meno intimidatoria e più facilmente comprensibile è la soluzione, tanto più è probabile che i lavoratori la adottino.

Non per inquadrare gli utenti come capri espiatori, poiché sono anche gli eroi di questa storia.

Se queste soluzioni sono facoltative, gli utenti sono gli individui che scelgono di aggiornare le password o di mettere in pratica la loro formazione e non scaricare un file sospetto; solo loro seguiranno la loro formazione sulla sicurezza e attiveranno l'MFA, soddisferanno i requisiti di autenticazione continua e praticheranno le loro esercitazioni di anti-phishing.

L'adozione è un fattore separato dall'efficacia empirica della sicurezza, che è un fattore molto importante nella decisione su quali strumenti un'azienda adotterà. Tuttavia, dopo aver completato tutte le dimostrazioni, raccolto informazioni sull'efficacia e consentito ai team interfunzionali di testare lo strumento, emergono fattori oltre l'efficacia.

Di conseguenza, è importante considerare l'acquisizione di sicurezza basata sui dati oltre le restrizioni di bilancio e i numeri di falsi positivi.

Investimenti: tempo, denaro e formazione

Ci sono numerosi investimenti che un'azienda fa quando implementa una nuova soluzione, molti dei quali sono meno ovvi dei totali in dollari. Alcuni di questi investimenti possono persino avere un impatto maggiore sull'organizzazione nel suo complesso rispetto al costo letterale della tecnologia.

Tempo: Dalla ricerca all'implementazione, il tempo è un fattore enorme nel processo di acquisizione del software. È importante non affrettare la ricerca o l'implementazione di una nuova soluzione. Un'installazione rapida potrebbe mettere uno strumento in azione rapidamente ma potrebbe anche portare a configurazioni errate, privilegi mal allocati e dipendenti che fraintendono il suo utilizzo.

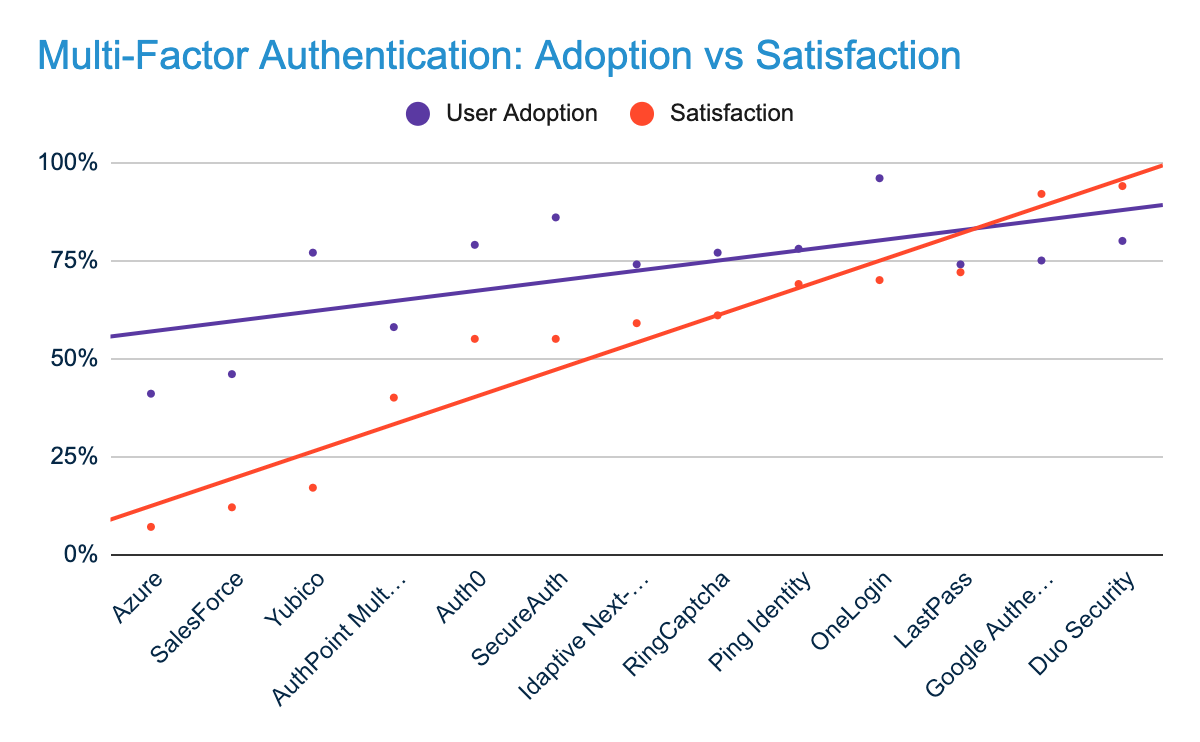

Solo il 41% delle aziende raggiunge il 100% di adozione da parte degli utenti per gli strumenti di autenticazione a più fattori (MFA), secondo le recensioni di G2 al 17 ottobre 2020.

Ricerca: Come l'investimento più oggettivamente percepibile, il denaro è spesso il fattore decisivo nelle decisioni di acquisto, ma il denaro è coinvolto in modi oltre il cartellino del prezzo. Le aziende che non dedicano il loro tempo a ricercare correttamente e a fondo i fornitori e i prodotti probabilmente non adotteranno le soluzioni più efficaci. Potrebbero anche perdere una tecnologia trasformativa che ha appena raggiunto il mercato.

Formazione: La maggior parte delle aziende oggi ha qualche tipo di formazione sulla sicurezza, ma poche ne hanno abbastanza. C'è già una carenza di professionisti della sicurezza qualificati oggi e imporre responsabilità di sicurezza al personale IT e agli sviluppatori senza una formazione adeguata è una ricetta per il disastro. Lo stesso si può dire per i dipendenti generali: senza una formazione adeguata, ogni dipendente e la loro attività online rappresentano un rischio per l'azienda e i suoi clienti.

ROI: adozione ed efficacia

Due cose che sicuramente determineranno se una soluzione è considerata di successo sono la sua usabilità e la sua efficacia.

La sfida dell'usabilità è una lancia a doppio taglio. Da un lato, l'azienda deve selezionare il prodotto giusto e sperare che i dipendenti e gli utenti quotidiani concordino che sia intuitivo e si uniscano. Dall'altro lato, c'è la necessità per le aziende di formare quei dipendenti in modo efficace.

L'efficacia è più facile da misurare. Una soluzione efficace riduce la frequenza delle infezioni, dei falsi positivi e degli incidenti di sicurezza in generale, ma quando una soluzione non è efficace, può essere il risultato di numerosi fattori dall'adozione e formazione alla configurazione e integrazione.

Fonte: Grid® Report per l'Autenticazione a più fattori (MFA) | Autunno 2020 (Classificato per Soddisfazione)

Fonte: Grid® Report per l'Autenticazione a più fattori (MFA) | Autunno 2020 (Classificato per Soddisfazione)

Adozione: Se uno strumento è troppo ingombrante o confuso, non viene adottato. Se le persone non sono adeguatamente formate, non viene adottato. Inoltre, per la maggior parte, se uno strumento non è richiesto, non viene adottato.

La formazione continua obbligatoria può aiutare a combattere i bassi tassi di adozione degli utenti, ma solo se la formazione è digeribile. Un'adozione aumentata preverrà anche l'IT ombra risultante dal personale che si avventura da solo per trovare uno strumento per svolgere il lavoro.

Efficacia: La domanda chiave quando si tratta di efficacia è: "questo ha reso il mio lavoro più facile?" Se la risposta è sì, lo strumento funziona. Se la risposta è forse, dovrebbero essere poste alcune domande.

Le aziende devono scoprire se si tratta di un problema di un singolo utente o di un problema aziendale, rivedere i requisiti e i contenuti della formazione dei dipendenti e rivalutare l'efficacia empirica dello strumento. Una combinazione di questi fattori dovrebbe dimostrare se il problema può essere risolto internamente o se è la soluzione che deve essere sostituita.

Il ROI della sicurezza è fiducia e valore, non dollari e centesimi

Utenti felici sono utenti efficaci. Le aziende non dovrebbero forzare una soluzione giù per la gola dei lavoratori perché è conveniente. I dipendenti non useranno lo strumento se non devono e non saranno efficienti se lo fanno. Invece, è consigliabile lasciare che gli utenti finali esprimano le loro opinioni sui nuovi strumenti, e l'azienda deve condurre tutte le dimostrazioni e considerare tutte le alternative.

I dati che i professionisti della sicurezza sono responsabili di proteggere possono devastare persone e aziende se esposti. Quindi, l'obiettivo di un'organizzazione o del suo team di sicurezza dovrebbe essere più che evitare il carcere. Dovrebbe essere quello di dare potere ai professionisti della sicurezza di proteggere l'azienda e i suoi clienti includendo gli utenti finali nel processo decisionale di selezione dello strumento giusto e migliorando la postura di sicurezza quotidiana dell'azienda utilizzando efficacemente gli strumenti di sicurezza.

Vuoi saperne di più su Gestori di password? Esplora i prodotti Gestori di password.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.